Backend-Entwicklung

Backend-Entwicklung

PHP-Tutorial

PHP-Tutorial

Analyse der PHP-Sicherheitskapselung und Bibliotheksdesigntechnologie

Analyse der PHP-Sicherheitskapselung und Bibliotheksdesigntechnologie

Analyse der PHP-Sicherheitskapselung und Bibliotheksdesigntechnologie

Mit der rasanten Entwicklung des Internets ist die Sicherheit von Webanwendungen zu einem immer wichtigeren Thema geworden. Als häufig verwendete serverseitige Programmiersprache muss der Sicherheit von PHP mehr Aufmerksamkeit geschenkt werden. In diesem Artikel werden sichere Code-Kapselung und Bibliotheksentwurfstechniken in PHP untersucht, um Entwicklern bei der Entwicklung sichererer und zuverlässigerer Webanwendungen zu helfen.

- Sicherheitsrisiken verstehen

Bevor wir sichere Codepakete und Bibliotheken entwerfen, müssen wir zunächst allgemeine Sicherheitsrisiken verstehen. Zu den häufigsten Sicherheitsrisiken gehören Cross-Site-Scripting-Angriffe (XSS), SQL-Injection, Cross-Site-Request-Forgery (CSRF) usw. Das Verständnis dieser Risiken kann uns helfen, potenzielle Sicherheitsprobleme beim Codedesign zu verhindern.

- Eingabevalidierung und -filterung

Beim Schreiben von PHP-Code sollten wir immer eine strikte Eingabevalidierung und -filterung durchführen. Mithilfe der in PHP integrierten Funktionen (z. B. filter_var, htmlspecialchars usw.) können wir die Legitimität der Eingabedaten überprüfen und potenziell schädlichen Code filtern. Darüber hinaus können reguläre Ausdrücke für eine flexiblere Validierung verwendet werden.

- Sichere Verarbeitung von Datenbankoperationen

Vermeiden Sie die Verwendung verketteter Zeichenfolgen, um Benutzereingabedaten direkt an SQL-Abfrageanweisungen zu übergeben, da dies leicht zu SQL-Injection-Angriffen führen kann. Stattdessen sollten parametrisierte Abfragen oder vorbereitete Anweisungen verwendet werden, um die Sicherheit von Datenbankoperationen zu erhöhen. Parametrisierte Abfragen verhindern, dass Benutzereingabedaten als Teil der SQL-Anweisung analysiert werden, wodurch eine SQL-Injection vermieden wird.

- Passwortverschlüsselung und -speicherung

Passwortverschlüsselung und -speicherung ist ein sehr wichtiges Sicherheitsproblem. Wir sollten es vermeiden, Benutzerpasswörter im Klartext zu speichern und stattdessen eine Hash-Funktion verwenden, um das Passwort zu verschlüsseln. PHP bietet eine Reihe von Hash-Funktionen (z. B. „password_hash“, „password_verify“ usw.), die uns bei der sicheren Speicherung und Überprüfung von Passwörtern helfen können.

- Berechtigungsverwaltung

In Webanwendungen sollten unterschiedliche Berechtigungen unterschiedlichen Benutzerrollen zugewiesen werden. Dies kann durch den Einsatz von Zugriffskontrolllisten (ACLs) oder rollenbasierter Zugriffskontrolle (RBAC) erreicht werden. Beim Entwerfen von Code sollten wir die Benutzerrollen sinnvoll aufteilen und entsprechende Zugriffsbeschränkungen für verschiedene Berechtigungsstufen entwerfen.

- CSRF-Angriffe abwehren

Um sich gegen CSRF-Angriffe zu verteidigen, können wir dem Formular versteckte Felder hinzufügen oder zufällige Token generieren. Bei der Bearbeitung von Formularübermittlungen können wir die Gültigkeit des Tokens überprüfen und so sicherstellen, dass die Anfrage von einer legitimen Quelle stammt.

- Ausnahmebehandlung und Ausblenden von Fehlermeldungen

Beim Codedesign sollten wir Ausnahmen vernünftig behandeln und vermeiden, vertrauliche Fehlerinformationen an den Client zurückzugeben. Stattdessen sollten bei der Fehlerbehandlung nur entsprechende Fehlermeldungen angezeigt werden, um Angreifern keine nützlichen Informationen zur Verfügung zu stellen.

- Entwurf und Verwendung von Sicherheitsbibliotheken

Um Entwicklern die schnelle Implementierung von sicherem Code zu erleichtern, können wir beim Entwerfen von Sicherheitscode-Kapselung und -Bibliotheken in PHP häufig verwendete Sicherheitsmethoden in Funktionen oder Klassen kapseln, um sie Entwicklern zur Verfügung zu stellen oder zu verwenden . Beispielsweise können Eingabeüberprüfung, Passwortverschlüsselung, Datenbankoperationen usw. in Funktionen oder Klassenbibliotheken gekapselt werden, damit Entwickler sie direkt aufrufen können.

Zusammenfassung:

Sichere Code-Kapselung und Bibliotheksentwurfstechniken in PHP sind für die Erstellung sicherer und zuverlässiger Webanwendungen von entscheidender Bedeutung. Während des Entwicklungsprozesses müssen wir allgemeine Sicherheitsrisiken verstehen und geeignete Maßnahmen ergreifen, um potenzielle Angriffe zu verhindern. Angemessene Eingabevalidierung und -filterung, sichere Datenbankoperationen, Kennwortverschlüsselung und -speicherung, Berechtigungsverwaltung, CSRF-Angriffsabwehr, Ausnahmebehandlung und Ausblenden von Fehlermeldungen sowie der Entwurf und die Verwendung von Sicherheitsbibliotheken sind Schlüsselelemente für die Erzielung sicherer Codes. Durch eine angemessene Technologieauswahl und Code-Design können wir sicherere und zuverlässigere Webanwendungen erstellen und die Sicherheit der Benutzerdaten schützen.

Das obige ist der detaillierte Inhalt vonAnalyse der PHP-Sicherheitskapselung und Bibliotheksdesigntechnologie. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1393

1393

52

52

Rezension! Tiefe Modellfusion (LLM/Basismodell/Verbundlernen/Feinabstimmung usw.)

Apr 18, 2024 pm 09:43 PM

Rezension! Tiefe Modellfusion (LLM/Basismodell/Verbundlernen/Feinabstimmung usw.)

Apr 18, 2024 pm 09:43 PM

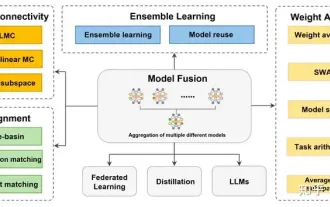

Am 23. September wurde das Papier „DeepModelFusion:ASurvey“ von der National University of Defense Technology, JD.com und dem Beijing Institute of Technology veröffentlicht. Deep Model Fusion/Merging ist eine neue Technologie, die die Parameter oder Vorhersagen mehrerer Deep-Learning-Modelle in einem einzigen Modell kombiniert. Es kombiniert die Fähigkeiten verschiedener Modelle, um die Verzerrungen und Fehler einzelner Modelle zu kompensieren und so eine bessere Leistung zu erzielen. Die tiefe Modellfusion bei groß angelegten Deep-Learning-Modellen (wie LLM und Basismodellen) steht vor einigen Herausforderungen, darunter hohe Rechenkosten, hochdimensionaler Parameterraum, Interferenzen zwischen verschiedenen heterogenen Modellen usw. Dieser Artikel unterteilt bestehende Methoden zur Tiefenmodellfusion in vier Kategorien: (1) „Musterverbindung“, die Lösungen im Gewichtsraum über einen verlustreduzierenden Pfad verbindet, um eine bessere anfängliche Modellfusion zu erzielen

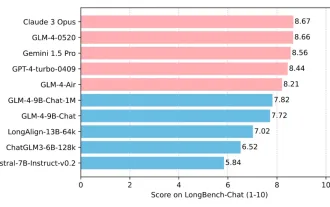

Tsinghua University und Zhipu AI Open Source GLM-4: Start einer neuen Revolution in der Verarbeitung natürlicher Sprache

Jun 12, 2024 pm 08:38 PM

Tsinghua University und Zhipu AI Open Source GLM-4: Start einer neuen Revolution in der Verarbeitung natürlicher Sprache

Jun 12, 2024 pm 08:38 PM

Seit der Einführung von ChatGLM-6B am 14. März 2023 haben die Modelle der GLM-Serie große Aufmerksamkeit und Anerkennung erhalten. Insbesondere nachdem ChatGLM3-6B als Open Source verfügbar war, sind die Entwickler voller Erwartungen an das von Zhipu AI eingeführte Modell der vierten Generation. Diese Erwartung wurde mit der Veröffentlichung von GLM-4-9B endlich vollständig erfüllt. Die Geburt von GLM-4-9B Um kleinen Modellen (10B und darunter) leistungsfähigere Fähigkeiten zu verleihen, hat das GLM-Technikteam nach fast einem halben Jahr dieses neue Open-Source-Modell der GLM-Serie der vierten Generation auf den Markt gebracht: GLM-4-9B Erkundung. Dieses Modell komprimiert die Modellgröße erheblich und stellt gleichzeitig Genauigkeit sicher. Es verfügt über eine schnellere Inferenzgeschwindigkeit und eine höhere Effizienz. Die Untersuchungen des GLM-Technikteams haben dies nicht getan

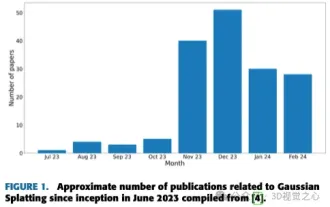

Mehr als nur 3D-Gauß! Aktueller Überblick über modernste 3D-Rekonstruktionstechniken

Jun 02, 2024 pm 06:57 PM

Mehr als nur 3D-Gauß! Aktueller Überblick über modernste 3D-Rekonstruktionstechniken

Jun 02, 2024 pm 06:57 PM

Oben geschrieben & Nach persönlichem Verständnis des Autors ist die bildbasierte 3D-Rekonstruktion eine anspruchsvolle Aufgabe, bei der aus einer Reihe von Eingabebildern auf die 3D-Form eines Objekts oder einer Szene geschlossen werden muss. Lernbasierte Methoden haben wegen ihrer Fähigkeit, 3D-Formen direkt abzuschätzen, Aufmerksamkeit erregt. Dieser Übersichtsartikel konzentriert sich auf modernste 3D-Rekonstruktionstechniken, einschließlich der Generierung neuartiger, unsichtbarer Ansichten. Es wird ein Überblick über die jüngsten Entwicklungen bei Gaußschen Splash-Methoden gegeben, einschließlich Eingabetypen, Modellstrukturen, Ausgabedarstellungen und Trainingsstrategien. Auch ungelöste Herausforderungen und zukünftige Ausrichtungen werden besprochen. Angesichts der rasanten Fortschritte auf diesem Gebiet und der zahlreichen Möglichkeiten zur Verbesserung der 3D-Rekonstruktionsmethoden scheint eine gründliche Untersuchung des Algorithmus von entscheidender Bedeutung zu sein. Daher bietet diese Studie einen umfassenden Überblick über die jüngsten Fortschritte in der Gaußschen Streuung. (Wischen Sie mit dem Daumen nach oben

Das Open-Source-Codemodell von Mistral erobert den Thron! Codestral legt großen Wert auf Schulungen in über 80 Sprachen und einheimische Tongyi-Entwickler bitten um Teilnahme!

Jun 08, 2024 pm 09:55 PM

Das Open-Source-Codemodell von Mistral erobert den Thron! Codestral legt großen Wert auf Schulungen in über 80 Sprachen und einheimische Tongyi-Entwickler bitten um Teilnahme!

Jun 08, 2024 pm 09:55 PM

Produziert von 51CTO Technology Stack (WeChat-ID: blog51cto) Mistral hat sein erstes Codemodell Codestral-22B veröffentlicht! Das Verrückte an diesem Modell ist nicht nur, dass es auf über 80 Programmiersprachen trainiert ist, darunter Swift usw., die von vielen Codemodellen ignoriert werden. Ihre Geschwindigkeiten sind nicht genau gleich. Es ist erforderlich, ein „Publish/Subscribe“-System in der Go-Sprache zu schreiben. Der GPT-4o hier wird ausgegeben und Codestral reicht das Papier so schnell ein, dass es kaum zu erkennen ist! Da das Modell gerade erst auf den Markt gekommen ist, wurde es noch nicht öffentlich getestet. Doch laut Mistral-Verantwortlichen ist Codestral derzeit das leistungsstärkste Open-Source-Codemodell. Freunde, die sich für das Bild interessieren, können zu: - Umarmen Sie das Gesicht: https

PHP-Mikroframework: Sicherheitsdiskussion von Slim und Phalcon

Jun 04, 2024 am 09:28 AM

PHP-Mikroframework: Sicherheitsdiskussion von Slim und Phalcon

Jun 04, 2024 am 09:28 AM

Im Sicherheitsvergleich zwischen Slim und Phalcon im PHP-Mikroframework verfügt Phalcon über integrierte Sicherheitsfunktionen wie CSRF- und XSS-Schutz, Formularvalidierung usw., während Slim keine sofort einsatzbereiten Sicherheitsfunktionen aufweist und eine manuelle Implementierung erfordert Sicherheitsmaßnahmen. Für sicherheitskritische Anwendungen bietet Phalcon einen umfassenderen Schutz und ist die bessere Wahl.

Wie sollte das Design der Sicherheitsarchitektur des Java-Frameworks mit den Geschäftsanforderungen in Einklang gebracht werden?

Jun 04, 2024 pm 02:53 PM

Wie sollte das Design der Sicherheitsarchitektur des Java-Frameworks mit den Geschäftsanforderungen in Einklang gebracht werden?

Jun 04, 2024 pm 02:53 PM

Das Java-Framework-Design ermöglicht Sicherheit, indem es Sicherheitsanforderungen mit Geschäftsanforderungen in Einklang bringt: Identifizierung wichtiger Geschäftsanforderungen und Priorisierung relevanter Sicherheitsanforderungen. Entwickeln Sie flexible Sicherheitsstrategien, reagieren Sie schichtweise auf Bedrohungen und nehmen Sie regelmäßige Anpassungen vor. Berücksichtigen Sie architektonische Flexibilität, unterstützen Sie die Geschäftsentwicklung und abstrakte Sicherheitsfunktionen. Priorisieren Sie Effizienz und Verfügbarkeit, optimieren Sie Sicherheitsmaßnahmen und erhöhen Sie die Sichtbarkeit.

Revolutionäres GPT-4o: Neugestaltung des Mensch-Computer-Interaktionserlebnisses

Jun 07, 2024 pm 09:02 PM

Revolutionäres GPT-4o: Neugestaltung des Mensch-Computer-Interaktionserlebnisses

Jun 07, 2024 pm 09:02 PM

Das von OpenAI veröffentlichte GPT-4o-Modell ist zweifellos ein großer Durchbruch, insbesondere in Bezug auf seine Fähigkeit, mehrere Eingabemedien (Text, Audio, Bilder) zu verarbeiten und entsprechende Ausgaben zu generieren. Diese Fähigkeit macht die Mensch-Computer-Interaktion natürlicher und intuitiver und verbessert die Praktikabilität und Benutzerfreundlichkeit von KI erheblich. Zu den wichtigsten Highlights von GPT-4o gehören: hohe Skalierbarkeit, Multimedia-Ein- und -Ausgabe, weitere Verbesserungen der Fähigkeiten zum Verstehen natürlicher Sprache usw. 1. Medienübergreifende Eingabe/Ausgabe: GPT-4o+ kann jede beliebige Kombination aus Text, Audio und Bildern als Eingabe akzeptieren und direkt eine Ausgabe aus diesen Medien generieren. Dadurch wird die Beschränkung herkömmlicher KI-Modelle aufgehoben, die nur einen einzigen Eingabetyp verarbeiten, wodurch die Mensch-Computer-Interaktion flexibler und vielfältiger wird. Diese Innovation unterstützt intelligente Assistenten

Sicherheitskonfiguration und Härtung des Struts 2-Frameworks

May 31, 2024 pm 10:53 PM

Sicherheitskonfiguration und Härtung des Struts 2-Frameworks

May 31, 2024 pm 10:53 PM

Um Ihre Struts2-Anwendung zu schützen, können Sie die folgenden Sicherheitskonfigurationen verwenden: Nicht verwendete Funktionen deaktivieren. Inhaltstypprüfung aktivieren. Eingaben validieren. Sicherheitstokens aktivieren. CSRF-Angriffe verhindern. Verwenden Sie RBAC, um den rollenbasierten Zugriff einzuschränken