Betrieb und Instandhaltung

Betrieb und Instandhaltung

Betrieb und Wartung von Linux

Betrieb und Wartung von Linux

Verbessern Sie die Linux-Systemsicherheit: Optimieren und passen Sie die Dateiberechtigungseinstellungen an

Verbessern Sie die Linux-Systemsicherheit: Optimieren und passen Sie die Dateiberechtigungseinstellungen an

Verbessern Sie die Linux-Systemsicherheit: Optimieren und passen Sie die Dateiberechtigungseinstellungen an

So optimieren und passen Sie die Dateiberechtigungseinstellungen Ihres Linux-Systems an, um die Sicherheit zu verbessern

Einführung

Im heutigen digitalen Zeitalter ist Datensicherheit von entscheidender Bedeutung. Für Linux-Systeme sind Dateiberechtigungseinstellungen eine wichtige Sicherheitsmaßnahme, die wichtige Systemdaten effektiv vor dem Zugriff oder der Manipulation durch unbefugtes Personal schützen kann. In diesem Artikel erfahren Sie, wie Sie die Dateiberechtigungseinstellungen von Linux-Systemen optimieren und anpassen, um die Sicherheit zu verbessern.

1. Dateiberechtigungen verstehen

Bevor wir mit der Optimierung und Anpassung von Dateiberechtigungen beginnen, müssen wir die Grundkonzepte von Dateiberechtigungen verstehen. In einem Linux-System verfügt jede Datei und jedes Verzeichnis über drei grundlegende Berechtigungen: Lesen (r), Schreiben (w) und Ausführen (x). Diese Berechtigungen können jeweils zwischen Benutzern (Eigentümern), Benutzergruppen (Gruppen) und anderen Benutzern (Anderen) festgelegt werden. Durch die korrekte Festlegung dieser Berechtigungen können wir sicherstellen, dass nur autorisierte Benutzer auf Dateien zugreifen und diese ändern können.

2. Nutzen Sie das Prinzip der geringsten Privilegien

Das „Prinzip der geringsten Privilegien“ ist eines der wichtigen Prinzipien zum Festlegen von Dateiberechtigungen. Das bedeutet, dass wir jedem Benutzer und jeder Benutzergruppe minimale Berechtigungen zuweisen sollten, um unnötigen Dateizugriff und -änderungen zu verhindern. Benutzer erhalten nur die Berechtigungen, die sie entsprechend ihren Anforderungen benötigen, anstatt ihnen alle Berechtigungen zu erteilen. Dies verringert die Chancen für potenzielle Angreifer und erhöht die Sicherheit Ihres Systems.

3. Befolgen Sie die korrekten Besitz- und Gruppeneinstellungen.

Richtige Besitz- und Gruppeneinstellungen sind sehr wichtig, um den Zugriff bestimmter Benutzer auf Dateien einzuschränken. Jede Datei und jedes Verzeichnis hat einen Besitzer und eine Gruppe, die zu einer bestimmten Gruppe gehört. Mit den richtigen Einstellungen können wir sicherstellen, dass nur der Eigentümer und Gruppenmitglieder Zugriff auf die Datei haben.

Wir können den Befehl chown verwenden, um den Besitzer einer Datei oder eines Verzeichnisses zu ändern, zum Beispiel:

chown user1 file1

Wir können auch den Befehl chgrp verwenden, um die Gruppe einer Datei oder eines Verzeichnisses zu ändern, zum Beispiel:

chgrp group1 file1

4. Verwenden den chmod-Befehl korrekt ausführen

Der chmod-Befehl dient dazu, die Datei-Tastenbefehle für Berechtigungen anzupassen. Zur Darstellung von Berechtigungseinstellungen können Zahlen oder Symbole verwendet werden. Hier sind einige häufig verwendete Beispiele für chmod-Befehle:

1) Verwenden Sie Zahlen zur Darstellung von Berechtigungen

chmod 644 file1 #设置文件所有者为读写,组和其他用户为只读 chmod 755 dir1 #设置目录所有者为读写执行,组和其他用户为读执行

2) Verwenden Sie Symbole zur Darstellung von Berechtigungen

chmod u=rw,g=r,o=r file1 #设置文件所有者为读写,组和其他用户为只读 chmod u=rwx,g=rx,o=rx dir1 #设置目录所有者为读写执行,组和其他用户为读执行

Durch die korrekte Verwendung des chmod-Befehls kann sichergestellt werden, dass nur autorisierte Benutzer bestimmte Vorgänge ausführen und das System verbessern können Sicherheit.

5. Verwenden Sie ACL (Access Control List)

Zusätzlich zu den grundlegenden Linux-Dateiberechtigungseinstellungen können wir auch ACL (Access Control List) verwenden, um Zugriffsberechtigungen auf Dateien und Verzeichnisse genauer zu steuern. Mit ACLs können wir Berechtigungen für mehrere Benutzer und Gruppen für eine einzelne Datei oder ein einzelnes Verzeichnis festlegen. Mit den Befehlen setfacl und getfacl können wir ACLs hinzufügen, löschen und ändern.

Zum Beispiel können wir den Befehl setfacl verwenden, um Lese- und Schreibberechtigungen für Benutzer 1 hinzuzufügen:

setfacl -m u:user1:rw file1

Verwenden Sie den Befehl getfacl, um die ACL-Einstellungen einer Datei oder eines Verzeichnisses anzuzeigen:

getfacl file1

6. Überprüfen Sie die Berechtigungseinstellungen regelmäßig

Datei Berechtigungseinstellungen sind nicht einmalig. Es ist eine Arbeit, die regelmäßige Überprüfung und Anpassung erfordert. Wir sollten regelmäßig die Berechtigungen für Dateien und Verzeichnisse überprüfen und nicht mehr benötigte Zugriffsberechtigungen von Benutzern und Gruppen entfernen. Dadurch ist gewährleistet, dass das System immer optimal geschützt ist.

Fazit

Durch die Optimierung und Anpassung der Dateiberechtigungseinstellungen des Linux-Systems können wir die Sicherheit des Systems effektiv verbessern. Die Anwendung des Prinzips der geringsten Berechtigung, die Einhaltung korrekter Eigentümer- und Gruppeneinstellungen, die korrekte Verwendung des Befehls chmod und die Verwendung von ACLs für eine detailliertere Berechtigungskontrolle können uns dabei helfen, potenzielle Angriffe zu verhindern und die wichtigen Daten des Systems zu schützen. Gleichzeitig sollten wir auch die Berechtigungseinstellungen regelmäßig überprüfen, um sicherzustellen, dass das System immer in einem optimalen Sicherheitszustand bleibt.

Referenzmaterialien:

- Leitfaden zur Einstellung von Linux-Berechtigungen: https://www.thegeekstuff.com/2010/04/unix-file-and-directory-permissions/

- Verwenden Sie ACL, um Dateiberechtigungen zu verwalten: https:// Linux .die.net/man/1/setfacl

Das obige ist der detaillierte Inhalt vonVerbessern Sie die Linux-Systemsicherheit: Optimieren und passen Sie die Dateiberechtigungseinstellungen an. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1378

1378

52

52

PHP ändert die aktuelle umask

Mar 22, 2024 am 08:41 AM

PHP ändert die aktuelle umask

Mar 22, 2024 am 08:41 AM

In diesem Artikel wird das Ändern der aktuellen umask in PHP ausführlich erläutert. Der Herausgeber hält dies für recht praktisch, daher teile ich es Ihnen als Referenz mit. Ich hoffe, dass Sie nach dem Lesen dieses Artikels etwas gewinnen können. Überblick über die Änderung der aktuellen umask durch PHP umask ist eine PHP-Funktion, mit der die Standarddateiberechtigungen für neu erstellte Dateien und Verzeichnisse festgelegt werden. Es akzeptiert ein Argument, eine Oktalzahl, die die Blockierungsberechtigung darstellt. Um beispielsweise die Schreibberechtigung für neu erstellte Dateien zu verhindern, würden Sie 002 verwenden. Methoden zum Ändern von umask Es gibt zwei Möglichkeiten, die aktuelle umask in PHP zu ändern: Verwendung der Funktion umask(): Die Funktion umask() ändert direkt die aktuelle umask. Seine Syntax ist: intumas

Sicherheitsherausforderungen bei der Golang-Entwicklung: Wie kann verhindert werden, dass es zur Virenentstehung ausgenutzt wird?

Mar 19, 2024 pm 12:39 PM

Sicherheitsherausforderungen bei der Golang-Entwicklung: Wie kann verhindert werden, dass es zur Virenentstehung ausgenutzt wird?

Mar 19, 2024 pm 12:39 PM

Sicherheitsherausforderungen bei der Golang-Entwicklung: Wie kann verhindert werden, dass es zur Virenentstehung ausgenutzt wird? Aufgrund der breiten Anwendung von Golang im Bereich der Programmierung entscheiden sich immer mehr Entwickler für die Verwendung von Golang zur Entwicklung verschiedener Arten von Anwendungen. Allerdings gibt es wie bei anderen Programmiersprachen auch bei der Golang-Entwicklung Sicherheitsherausforderungen. Insbesondere seine Leistungsfähigkeit und Flexibilität machen Golang auch zu einem potenziellen Werkzeug zur Virenerstellung. Dieser Artikel befasst sich mit Sicherheitsproblemen bei der Golang-Entwicklung und bietet einige Methoden zur Vermeidung von G

Welche Beziehung besteht zwischen Speicherverwaltungstechniken und Sicherheit in Java-Funktionen?

May 02, 2024 pm 01:06 PM

Welche Beziehung besteht zwischen Speicherverwaltungstechniken und Sicherheit in Java-Funktionen?

May 02, 2024 pm 01:06 PM

Die Speicherverwaltung in Java umfasst die automatische Speicherverwaltung, wobei Garbage Collection und Referenzzählung zum Zuweisen, Verwenden und Freigeben von Speicher verwendet werden. Eine effektive Speicherverwaltung ist für die Sicherheit von entscheidender Bedeutung, da sie Pufferüberläufe, wilde Zeiger und Speicherlecks verhindert und so die Sicherheit Ihres Programms verbessert. Durch die ordnungsgemäße Freigabe nicht mehr benötigter Objekte können Sie beispielsweise Speicherlecks vermeiden, wodurch die Programmleistung verbessert und Abstürze verhindert werden.

C++-Programmoptimierung: Techniken zur Reduzierung der Zeitkomplexität

Jun 01, 2024 am 11:19 AM

C++-Programmoptimierung: Techniken zur Reduzierung der Zeitkomplexität

Jun 01, 2024 am 11:19 AM

Die Zeitkomplexität misst die Ausführungszeit eines Algorithmus im Verhältnis zur Größe der Eingabe. Zu den Tipps zur Reduzierung der Zeitkomplexität von C++-Programmen gehören: Auswahl geeigneter Container (z. B. Vektor, Liste) zur Optimierung der Datenspeicherung und -verwaltung. Nutzen Sie effiziente Algorithmen wie die schnelle Sortierung, um die Rechenzeit zu verkürzen. Eliminieren Sie mehrere Vorgänge, um Doppelzählungen zu reduzieren. Verwenden Sie bedingte Verzweigungen, um unnötige Berechnungen zu vermeiden. Optimieren Sie die lineare Suche, indem Sie schnellere Algorithmen wie die binäre Suche verwenden.

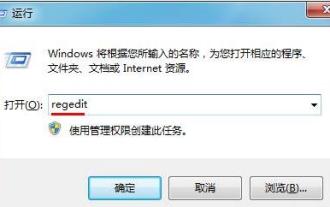

So optimieren Sie die Startelemente des WIN7-Systems

Mar 26, 2024 pm 06:20 PM

So optimieren Sie die Startelemente des WIN7-Systems

Mar 26, 2024 pm 06:20 PM

1. Drücken Sie die Tastenkombination (Win-Taste + R) auf dem Desktop, um das Ausführungsfenster zu öffnen, geben Sie dann [regedit] ein und drücken Sie zur Bestätigung die Eingabetaste. 2. Nachdem wir den Registrierungseditor geöffnet haben, klicken wir zum Erweitern auf [HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorer] und prüfen dann, ob sich im Verzeichnis ein Serialize-Element befindet. Wenn nicht, können wir mit der rechten Maustaste auf Explorer klicken, ein neues Element erstellen und es Serialize nennen. 3. Klicken Sie dann auf „Serialisieren“, klicken Sie dann mit der rechten Maustaste auf die leere Stelle im rechten Bereich, erstellen Sie einen neuen DWORD-Wert (32) und nennen Sie ihn „Star“.

Die Parameterkonfiguration des Vivox100 wurde enthüllt: Wie kann die Prozessorleistung optimiert werden?

Mar 24, 2024 am 10:27 AM

Die Parameterkonfiguration des Vivox100 wurde enthüllt: Wie kann die Prozessorleistung optimiert werden?

Mar 24, 2024 am 10:27 AM

Die Parameterkonfiguration des Vivox100 wurde enthüllt: Wie kann die Prozessorleistung optimiert werden? In der heutigen Zeit der rasanten technologischen Entwicklung sind Smartphones zu einem unverzichtbaren Bestandteil unseres täglichen Lebens geworden. Als wichtiger Bestandteil eines Smartphones steht die Leistungsoptimierung des Prozessors in direktem Zusammenhang mit der Benutzererfahrung des Mobiltelefons. Als hochkarätiges Smartphone hat die Parameterkonfiguration des Vivox100 große Aufmerksamkeit erregt, insbesondere die Optimierung der Prozessorleistung hat bei den Benutzern große Aufmerksamkeit erregt. Als „Gehirn“ des Mobiltelefons beeinflusst der Prozessor direkt die Laufgeschwindigkeit des Mobiltelefons.

Welche Möglichkeiten gibt es, Ineffizienzen in PHP-Funktionen zu beheben?

May 02, 2024 pm 01:48 PM

Welche Möglichkeiten gibt es, Ineffizienzen in PHP-Funktionen zu beheben?

May 02, 2024 pm 01:48 PM

Fünf Möglichkeiten zur Optimierung der PHP-Funktionseffizienz: Vermeiden Sie unnötiges Kopieren von Variablen. Verwenden Sie Referenzen, um das Kopieren von Variablen zu vermeiden. Vermeiden Sie wiederholte Funktionsaufrufe. Einfache Inline-Funktionen. Schleifen mithilfe von Arrays optimieren.

Iterator-Sicherheitsgarantien für C++-Containerbibliotheken

Jun 05, 2024 pm 04:07 PM

Iterator-Sicherheitsgarantien für C++-Containerbibliotheken

Jun 05, 2024 pm 04:07 PM

Die C++-Containerbibliothek bietet die folgenden Mechanismen, um die Sicherheit von Iteratoren zu gewährleisten: 2. Kopier-Iterator 4. Const-Iterator;