Analyse der sicheren Dateibetriebstechnologie in PHP

PHP ist eine in der Webentwicklung weit verbreitete Skriptsprache. Wie wir alle wissen, gibt es in der Netzwerkumgebung verschiedene Sicherheitsrisiken. Bei PHP-Dateioperationen ist die Gewährleistung der Sicherheit besonders wichtig. Dieser Artikel bietet eine detaillierte Analyse der sicheren Dateioperationstechnologie in PHP, um Entwicklern dabei zu helfen, den Sicherheitsschutz von Dateioperationen zu stärken.

1. Dateipfadinjektion (Path Traversal)

Dateipfadinjektion bedeutet, dass der Angreifer die Zugriffskontrolle des Dateisystems erfolgreich umgeht und durch Eingabe bösartiger Parameter auf Dateien zugreift, die nicht im erwarteten Zugriffsbereich liegen. Um Schwachstellen durch Pfadeinschleusung zu verhindern, sollten wir vom Benutzer eingegebene Pfade stets effektiv validieren und filtern.

- Benutzereingaben filtern

Nachdem Benutzereingaben empfangen wurden, sollten diese streng gefiltert und validiert werden. Sie können die vordefinierten PHP-Funktionen wierealpath()verwenden, um den vom Benutzer eingegebenen Pfad zu standardisieren und so die Rechtmäßigkeit und Richtigkeit des Pfads sicherzustellen. Gleichzeitig können Sie auch reguläre Ausdrücke verwenden, um vom Benutzer eingegebene Pfade zu filtern, um zu verhindern, dass sie Sonderzeichen oder Pfaddurchlaufsymbole enthalten.realpath()来规范用户输入的路径,以确保路径的合法性和正确性。同时,还可以使用正则表达式来对用户输入的路径进行过滤,防止包含特殊字符或路径遍历符号。

提示:

- 尽量使用白名单过滤用户输入,只允许预期的合法字符和路径。

- 不要相信用户的输入,一定要对输入进行验证和过滤。

- 使用绝对路径

尽可能使用绝对路径来进行文件操作,而不是相对路径。相对路径容易受到路径注入攻击的影响。使用绝对路径可以确保文件操作的准确性和安全性。 - 限制文件访问权限

合理设置文件的访问权限,只允许授权用户或脚本进行文件操作。可以使用文件系统的权限设置来限制文件的访问权限,确保只有授权用户可以访问和操作文件。

二、文件上传漏洞(File Upload Vulnerabilities)

文件上传漏洞是指攻击者通过恶意上传文件绕过应用程序的安全机制,实现执行任意代码或篡改网站内容的攻击。为了防止文件上传漏洞,我们应该采取以下措施:

- 合理限制上传文件类型和大小

在文件上传过程中,应该限制上传文件的类型和大小。可以通过判断文件的扩展名或MIME类型来进行限制,以确保只允许上传安全的文件类型。同时,还应该限制上传文件的大小,避免上传过大的文件导致服务器资源的占用和安全问题的产生。 - 修改文件名

在文件上传过程中,应该修改上传的文件名,避免使用原始文件名。可以使用随机字符串或时间戳来命名文件,以增加文件名的复杂性和不可猜测性。 - 存储路径安全控制

上传文件时,存储路径是一个重要的考虑因素。应该将文件存储在与Web根目录之外的安全目录中,以避免攻击者通过访问上传文件的URL来攻击应用程序。

三、文件包含漏洞(File Inclusion Vulnerabilities)

文件包含漏洞是一种常见的安全问题,攻击者通过在URL或用户输入中注入恶意代码,实现执行任意代码的攻击。为了防止文件包含漏洞,我们应该采取以下措施:

- 使用绝对路径

在进行文件包含操作时,尽量使用绝对路径而不是相对路径。使用绝对路径可以避免受到路径注入攻击的影响。 - 白名单过滤用户输入

在包含文件之前,应该对用户输入进行严格的过滤和验证。只允许包含预期的合法文件,不可信任的用户输入应该被拦截或过滤掉。 - 避免动态构建文件路径

尽量避免在包含文件的过程中,将用户输入拼接到文件路径中。这样做很容易受到路径注入攻击的影响,应该尽量避免这种做法。

四、阻止错误信息泄露

错误信息泄露是一种常见的安全漏洞,攻击者可以通过错误信息获取到敏感信息,从而进一步攻击应用程序。为了阻止错误信息泄露,我们应该采取以下措施:

- 关闭错误报告

在正式环境中,应该关闭PHP的错误报告,以避免敏感信息的泄露。可以通过修改php.ini文件中的error_reporting参数或使用error_reporting() - Tipp:

Vertrauen Sie Benutzereingaben nicht. Stellen Sie sicher, dass Sie die Eingaben überprüfen und filtern.

Verwenden Sie absolute Pfade

Verwenden Sie für Dateivorgänge nach Möglichkeit absolute Pfade anstelle relativer Pfade. Relative Pfade sind anfällig für Path-Injection-Angriffe. Die Verwendung absoluter Pfade gewährleistet die Genauigkeit und Sicherheit von Dateivorgängen. 🎜🎜Beschränken Sie die Dateizugriffsberechtigungen.🎜Legen Sie die Dateizugriffsberechtigungen angemessen fest und erlauben Sie nur autorisierten Benutzern oder Skripten, Dateivorgänge auszuführen. Sie können Dateisystem-Berechtigungseinstellungen verwenden, um Dateizugriffsberechtigungen einzuschränken, um sicherzustellen, dass nur autorisierte Benutzer auf Dateien zugreifen und diese bedienen können. 🎜🎜🎜2. Sicherheitslücken beim Datei-Upload 🎜🎜Sicherheitslücken beim Datei-Upload beziehen sich auf Angriffe, bei denen Angreifer den Sicherheitsmechanismus von Anwendungen umgehen, indem sie böswillig Dateien hochladen, um beliebigen Code auszuführen oder Website-Inhalte zu manipulieren. Um Schwachstellen beim Hochladen von Dateien zu vermeiden, sollten wir die folgenden Maßnahmen ergreifen: 🎜🎜🎜Typen und Größen hochgeladener Dateien angemessen begrenzen 🎜Während des Datei-Upload-Vorgangs sollten Typ und Größe der hochgeladenen Dateien begrenzt werden. Durch die Festlegung der Dateierweiterung oder des MIME-Typs können Einschränkungen vorgenommen werden, um sicherzustellen, dass nur sichere Dateitypen hochgeladen werden dürfen. Gleichzeitig sollten Sie auch die Größe der hochgeladenen Dateien begrenzen, um das Hochladen übermäßig großer Dateien zu vermeiden, die zu einer Auslastung der Serverressourcen und zu Sicherheitsproblemen führen können. 🎜🎜Dateinamen ändern🎜Während des Datei-Upload-Vorgangs sollte der hochgeladene Dateiname geändert werden, um die Verwendung des ursprünglichen Dateinamens zu vermeiden. Dateien können mit zufälligen Zeichenfolgen oder Zeitstempeln benannt werden, um Dateinamen komplexer und unverständlicher zu machen. 🎜🎜Sicherheitskontrolle des Speicherpfads🎜Beim Hochladen von Dateien ist der Speicherpfad ein wichtiger Gesichtspunkt. Dateien sollten in einem sicheren Verzeichnis abseits des Webstamms gespeichert werden, um zu verhindern, dass Angreifer die Anwendung angreifen, indem sie auf die URL der hochgeladenen Datei zugreifen. 🎜🎜🎜3. Sicherheitslücken bei der Dateieinbindung 🎜🎜Sicherheitslücken bei der Dateieinbindung sind ein häufiges Sicherheitsproblem. Angreifer können beliebige Codeangriffe ausführen, indem sie bösartigen Code in URLs oder Benutzereingaben einschleusen. Um Sicherheitslücken bei der Dateieinbindung zu verhindern, sollten wir die folgenden Maßnahmen ergreifen: 🎜🎜🎜Absolute Pfade verwenden🎜Versuchen Sie bei der Durchführung von Dateieinbindungsvorgängen, absolute Pfade anstelle von relativen Pfaden zu verwenden. Die Verwendung absoluter Pfade schützt Sie vor Path-Injection-Angriffen. 🎜🎜Whitelist-Filterung von Benutzereingaben🎜Benutzereingaben sollten vor dem Einfügen der Datei streng gefiltert und validiert werden. Es dürfen nur erwartete legitime Dateien einbezogen werden und nicht vertrauenswürdige Benutzereingaben sollten abgefangen oder herausgefiltert werden. 🎜🎜Vermeiden Sie die dynamische Erstellung von Dateipfaden.🎜Versuchen Sie zu vermeiden, dass Benutzereingaben während des Dateieinbindungsprozesses in den Dateipfad eingefügt werden. Dies ist anfällig für Path-Injection-Angriffe und sollte nach Möglichkeit vermieden werden. 🎜🎜🎜4. Verhindern Sie den Verlust von Fehlerinformationen. 🎜🎜Der Verlust von Fehlerinformationen ist eine häufige Sicherheitslücke. Angreifer können über Fehlerinformationen und weitere Angriffsanwendungen an vertrauliche Informationen gelangen. Um den Verlust von Fehlerinformationen zu verhindern, sollten wir die folgenden Maßnahmen ergreifen: 🎜🎜🎜Fehlerberichterstattung deaktivieren🎜In einer formalen Umgebung sollte die Fehlerberichterstattung von PHP deaktiviert werden, um den Verlust vertraulicher Informationen zu vermeiden. Die Fehlerberichterstattung kann durch Ändern des Parameters error_reporting in der Datei php.ini oder mithilfe der Funktionerror_reporting() deaktiviert werden. 🎜🎜Benutzerdefinierte Fehlerbehandlung🎜Die benutzerdefinierte Fehlerbehandlungsfunktion kann Fehlerinformationen verarbeiten, um zu vermeiden, dass vertrauliche Informationen direkt an Angreifer weitergegeben werden. Sie können die Fehlerbehandlungsfunktion im Fehlerhandler von PHP registrieren und die Funktion automatisch aufrufen, wenn ein Fehler auftritt. 🎜🎜🎜Zusammenfassung🎜🎜Bei PHP-Dateioperationen ist die Gewährleistung der Sicherheit eine sehr wichtige Aufgabe. Dieser Artikel bietet eine detaillierte Analyse sicherer Dateibetriebstechnologien in PHP, einschließlich Dateipfadinjektion, Schwachstellen beim Hochladen von Dateien, Schwachstellen bei der Dateieinbindung und Techniken zur Verhinderung des Verlusts von Fehlerinformationen. Durch den angemessenen Einsatz dieser Technologien können wir die Sicherheit von Dateivorgängen verbessern und somit die Sicherheit von Anwendungen und Benutzerdaten besser schützen. 🎜Das obige ist der detaillierte Inhalt vonAnalyse der sicheren Dateibetriebstechnologie in PHP. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1375

1375

52

52

Wie kann ich Dateien mit Golang sicher lesen und schreiben?

Jun 06, 2024 pm 05:14 PM

Wie kann ich Dateien mit Golang sicher lesen und schreiben?

Jun 06, 2024 pm 05:14 PM

Das sichere Lesen und Schreiben von Dateien in Go ist von entscheidender Bedeutung. Zu den Richtlinien gehören: Überprüfen von Dateiberechtigungen, Schließen von Dateien mithilfe von Verzögerungen, Validieren von Dateipfaden, Verwenden von Kontext-Timeouts. Das Befolgen dieser Richtlinien gewährleistet die Sicherheit Ihrer Daten und die Robustheit Ihrer Anwendungen.

Wie füge ich mit C++ Inhalte an einer bestimmten Stelle in eine Datei ein?

Jun 04, 2024 pm 03:34 PM

Wie füge ich mit C++ Inhalte an einer bestimmten Stelle in eine Datei ein?

Jun 04, 2024 pm 03:34 PM

Verwenden Sie in C++ die Klasse ofstream, um Inhalte an einer bestimmten Stelle in einer Datei einzufügen: Öffnen Sie die Datei und suchen Sie die Einfügemarke. verwenden

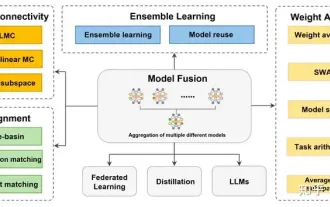

Rezension! Tiefe Modellfusion (LLM/Basismodell/Verbundlernen/Feinabstimmung usw.)

Apr 18, 2024 pm 09:43 PM

Rezension! Tiefe Modellfusion (LLM/Basismodell/Verbundlernen/Feinabstimmung usw.)

Apr 18, 2024 pm 09:43 PM

Am 23. September wurde das Papier „DeepModelFusion:ASurvey“ von der National University of Defense Technology, JD.com und dem Beijing Institute of Technology veröffentlicht. Deep Model Fusion/Merging ist eine neue Technologie, die die Parameter oder Vorhersagen mehrerer Deep-Learning-Modelle in einem einzigen Modell kombiniert. Es kombiniert die Fähigkeiten verschiedener Modelle, um die Verzerrungen und Fehler einzelner Modelle zu kompensieren und so eine bessere Leistung zu erzielen. Die tiefe Modellfusion bei groß angelegten Deep-Learning-Modellen (wie LLM und Basismodellen) steht vor einigen Herausforderungen, darunter hohe Rechenkosten, hochdimensionaler Parameterraum, Interferenzen zwischen verschiedenen heterogenen Modellen usw. Dieser Artikel unterteilt bestehende Methoden zur Tiefenmodellfusion in vier Kategorien: (1) „Musterverbindung“, die Lösungen im Gewichtsraum über einen verlustreduzierenden Pfad verbindet, um eine bessere anfängliche Modellfusion zu erzielen

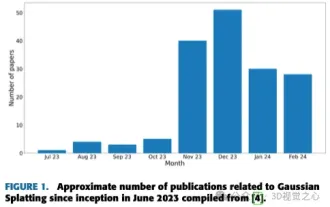

Mehr als nur 3D-Gauß! Aktueller Überblick über modernste 3D-Rekonstruktionstechniken

Jun 02, 2024 pm 06:57 PM

Mehr als nur 3D-Gauß! Aktueller Überblick über modernste 3D-Rekonstruktionstechniken

Jun 02, 2024 pm 06:57 PM

Oben geschrieben & Nach persönlichem Verständnis des Autors ist die bildbasierte 3D-Rekonstruktion eine anspruchsvolle Aufgabe, bei der aus einer Reihe von Eingabebildern auf die 3D-Form eines Objekts oder einer Szene geschlossen werden muss. Lernbasierte Methoden haben wegen ihrer Fähigkeit, 3D-Formen direkt abzuschätzen, Aufmerksamkeit erregt. Dieser Übersichtsartikel konzentriert sich auf modernste 3D-Rekonstruktionstechniken, einschließlich der Generierung neuartiger, unsichtbarer Ansichten. Es wird ein Überblick über die jüngsten Entwicklungen bei Gaußschen Splash-Methoden gegeben, einschließlich Eingabetypen, Modellstrukturen, Ausgabedarstellungen und Trainingsstrategien. Auch ungelöste Herausforderungen und zukünftige Ausrichtungen werden besprochen. Angesichts der rasanten Fortschritte auf diesem Gebiet und der zahlreichen Möglichkeiten zur Verbesserung der 3D-Rekonstruktionsmethoden scheint eine gründliche Untersuchung des Algorithmus von entscheidender Bedeutung zu sein. Daher bietet diese Studie einen umfassenden Überblick über die jüngsten Fortschritte in der Gaußschen Streuung. (Wischen Sie mit dem Daumen nach oben

Revolutionäres GPT-4o: Neugestaltung des Mensch-Computer-Interaktionserlebnisses

Jun 07, 2024 pm 09:02 PM

Revolutionäres GPT-4o: Neugestaltung des Mensch-Computer-Interaktionserlebnisses

Jun 07, 2024 pm 09:02 PM

Das von OpenAI veröffentlichte GPT-4o-Modell ist zweifellos ein großer Durchbruch, insbesondere in Bezug auf seine Fähigkeit, mehrere Eingabemedien (Text, Audio, Bilder) zu verarbeiten und entsprechende Ausgaben zu generieren. Diese Fähigkeit macht die Mensch-Computer-Interaktion natürlicher und intuitiver und verbessert die Praktikabilität und Benutzerfreundlichkeit von KI erheblich. Zu den wichtigsten Highlights von GPT-4o gehören: hohe Skalierbarkeit, Multimedia-Ein- und -Ausgabe, weitere Verbesserungen der Fähigkeiten zum Verstehen natürlicher Sprache usw. 1. Medienübergreifende Eingabe/Ausgabe: GPT-4o+ kann jede beliebige Kombination aus Text, Audio und Bildern als Eingabe akzeptieren und direkt eine Ausgabe aus diesen Medien generieren. Dadurch wird die Beschränkung herkömmlicher KI-Modelle aufgehoben, die nur einen einzigen Eingabetyp verarbeiten, wodurch die Mensch-Computer-Interaktion flexibler und vielfältiger wird. Diese Innovation unterstützt intelligente Assistenten

Wie sollte das Design der Sicherheitsarchitektur des Java-Frameworks mit den Geschäftsanforderungen in Einklang gebracht werden?

Jun 04, 2024 pm 02:53 PM

Wie sollte das Design der Sicherheitsarchitektur des Java-Frameworks mit den Geschäftsanforderungen in Einklang gebracht werden?

Jun 04, 2024 pm 02:53 PM

Das Java-Framework-Design ermöglicht Sicherheit, indem es Sicherheitsanforderungen mit Geschäftsanforderungen in Einklang bringt: Identifizierung wichtiger Geschäftsanforderungen und Priorisierung relevanter Sicherheitsanforderungen. Entwickeln Sie flexible Sicherheitsstrategien, reagieren Sie schichtweise auf Bedrohungen und nehmen Sie regelmäßige Anpassungen vor. Berücksichtigen Sie architektonische Flexibilität, unterstützen Sie die Geschäftsentwicklung und abstrakte Sicherheitsfunktionen. Priorisieren Sie Effizienz und Verfügbarkeit, optimieren Sie Sicherheitsmaßnahmen und erhöhen Sie die Sichtbarkeit.

Sicherheitskonfiguration und Härtung des Struts 2-Frameworks

May 31, 2024 pm 10:53 PM

Sicherheitskonfiguration und Härtung des Struts 2-Frameworks

May 31, 2024 pm 10:53 PM

Um Ihre Struts2-Anwendung zu schützen, können Sie die folgenden Sicherheitskonfigurationen verwenden: Nicht verwendete Funktionen deaktivieren. Inhaltstypprüfung aktivieren. Eingaben validieren. Sicherheitstokens aktivieren. CSRF-Angriffe verhindern. Verwenden Sie RBAC, um den rollenbasierten Zugriff einzuschränken

Implementierung von Algorithmen für maschinelles Lernen in C++: Sicherheitsüberlegungen und Best Practices

Jun 01, 2024 am 09:26 AM

Implementierung von Algorithmen für maschinelles Lernen in C++: Sicherheitsüberlegungen und Best Practices

Jun 01, 2024 am 09:26 AM

Bei der Implementierung von Algorithmen für maschinelles Lernen in C++ sind Sicherheitsaspekte von entscheidender Bedeutung, einschließlich Datenschutz, Modellmanipulation und Eingabevalidierung. Zu den Best Practices gehören die Einführung sicherer Bibliotheken, die Minimierung von Berechtigungen, die Verwendung von Sandboxing und die kontinuierliche Überwachung. Der praktische Fall demonstriert die Verwendung der Botan-Bibliothek zum Ver- und Entschlüsseln des CNN-Modells, um sicheres Training und Vorhersage zu gewährleisten.