Betrieb und Instandhaltung

Betrieb und Instandhaltung

Betrieb und Wartung von Linux

Betrieb und Wartung von Linux

So verwenden Sie die Dateiintegritätsprüfung, um Dateiänderungen auf CentOS-Systemen zu erkennen

So verwenden Sie die Dateiintegritätsprüfung, um Dateiänderungen auf CentOS-Systemen zu erkennen

So verwenden Sie die Dateiintegritätsprüfung, um Dateiänderungen auf CentOS-Systemen zu erkennen

So verwenden Sie die Dateiintegritätsprüfung, um Dateiänderungen auf CentOS-Systemen zu erkennen

Einführung:

In modernen Computersystemen ist die Dateiintegritätsprüfung eines der wichtigen Mittel zur Gewährleistung der Systemsicherheit. Durch die regelmäßige Überprüfung der Integrität von Systemdateien können manipulierte oder beschädigte Dateien rechtzeitig erkannt und repariert werden, wodurch das System vor unbekannten Sicherheitsbedrohungen geschützt wird. In diesem Artikel erklären wir, wie Sie die Funktion zur Dateiintegritätsprüfung auf CentOS-Systemen verwenden.

1. Tool zur Überprüfung der Dateiintegrität im CentOS-System

Das CentOS-System verfügt über ein leistungsstarkes Tool zur Überprüfung der Dateiintegrität – tripwire. Dieses Tool kann Hash-Berechnungen für bestimmte Dateien durchführen und die Ergebnisse in der Dateidatenbank speichern. Wenn eine Datei geändert oder der Hash-Wert geändert wird, gibt tripwire einen Alarm aus und weist den Administrator darauf hin, Maßnahmen zu ergreifen. tripwire。该工具可以对指定的文件进行哈希值计算,并将结果保存在文件数据库中。当文件被修改或改变哈希值时,tripwire 将会发出警报并提醒管理员进行处理。

二、安装与配置 tripwire

-

安装

tripwire:sudo yum install tripwire

Nach dem Login kopieren 初始化

tripwire:sudo tripwire-setup-keyfiles sudo tripwire --init

Nach dem Login kopieren- 配置文件(

/etc/tripwire/twcfg.txt)中的参数设置: ROOT:根目录的路径,默认为/,如非特殊需求,一般不需要修改。POLFILE:策略文件的路径,该文件定义了需要检查的文件或目录,默认为/etc/tripwire/twpol.txt。SITEKEYFILE:存放tripwire密钥的路径,默认为/etc/tripwire/site.key。

三、创建策略文件(/etc/tripwire/twpol.txt)

根据实际需求,可以在策略文件中指定需要进行完整性检查的文件或目录。以检查 /etc/passwd 文件为例,策略文件内容如下:

(

rulename = "etc_passwd", # 规则名称

severity = $(SIG_HI), # 严重级别

emailto = "admin@example.com", # 发送警报的邮件地址

files = (

"/etc/passwd", # 需要检查的文件路径

),

)四、生成配置文件和数据库文件

生成配置文件:

sudo twadmin --create-cfgfile -P tripwire.cfg

Nach dem Login kopieren生成数据库文件:

sudo tripwire --update -P tripwire.cfg /etc/tripwire/twpol.txt

Nach dem Login kopieren

五、定期检查和自动化

手动运行检查:

sudo tripwire --check -P tripwire.cfg

Nach dem Login kopieren- 制定定期任务:

使用cron或其他定时任务工具,可以定期运行tripwire的检查命令,以实现自动检查和报告。

六、操作示例

查看

tripwire的详细检查结果:sudo tripwire --check | more

Nach dem Login kopieren- 查看警报日志:

警报日志默认保存在/var/lib/tripwire/<hostname>-<date>.twr文件中。

结语:

通过使用 tripwire

tripwire🎜- 🎜Installation

tripwire: 🎜rrreee - 🎜Initialisierung

tripwire code>:🎜rrreee - Parametereinstellungen in der Konfigurationsdatei (

/etc/tripwire/twcfg.txt): -

ROOT: Der Pfad zum Stammverzeichnis, der Standardwert ist/, muss im Allgemeinen nicht geändert werden, es sei denn, es bestehen besondere Anforderungen. -

POLFILE: Der Pfad zur Richtliniendatei, die die zu überprüfenden Dateien oder Verzeichnisse definiert. Der Standardwert ist/etc/tripwire/twpol.txt. -

SITEKEYFILE: Der Pfad zum Speichern destripwire-Schlüssels, der Standardwert ist/etc/tripwire/site.key.

/etc/tripwire/twpol.txt)🎜Je nach tatsächlichen Anforderungen können Sie die Dateien angeben, deren Integrität überprüft werden muss die Richtliniendatei oder das Inhaltsverzeichnis. Am Beispiel der Überprüfung der Datei /etc/passwd lautet der Inhalt der Richtliniendatei wie folgt: 🎜rrreee🎜 IV. Konfigurationsdateien und Datenbankdateien generieren. 🎜- 🎜Konfiguration generieren Dateien: 🎜rrreee

- 🎜Datenbankdateien generieren: 🎜rrreee

- 🎜Manuelle Prüfungen durchführen: 🎜rrreee

- Entwickeln Sie regelmäßige Aufgaben: 🎜Verwenden Sie

cronoder andere geplante Aufgabentools, um den Prüfbefehl vontripwireregelmäßig auszuführen, um eine automatische Überprüfung und Berichterstellung zu erreichen.

- 🎜Sehen Sie sich die detaillierten Inspektionsergebnisse von

tripwirean: 🎜rrreee - Sehen Sie sich das Alarmprotokoll an: 🎜Alarmprotokolle werden standardmäßig in der Datei

/var/lib/tripwire/<hostname>-<date>.twrgespeichert.

tripwire-Tools können wir die Dateiintegrität auf CentOS-Systemen automatisch überprüfen und überwachen. Dies hilft uns, die Sicherheit unserer Systeme zu schützen und potenzielle Sicherheitsprobleme zeitnah zu erkennen und zu beheben. Gleichzeitig kann eine sinnvolle Festlegung von Inspektionsstrategien und eine regelmäßige Automatisierung den Betriebsdruck der Administratoren verringern und die Arbeitseffizienz verbessern. Wir hoffen, dass Ihnen dieser Artikel dabei geholfen hat, mithilfe der Dateiintegritätsprüfung Dateiänderungen auf CentOS-Systemen zu erkennen. 🎜Das obige ist der detaillierte Inhalt vonSo verwenden Sie die Dateiintegritätsprüfung, um Dateiänderungen auf CentOS-Systemen zu erkennen. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1359

1359

52

52

So verwenden Sie CentOS-Systemüberwachungsprotokolle, um unbefugten Zugriff auf das System zu erkennen

Jul 05, 2023 pm 02:30 PM

So verwenden Sie CentOS-Systemüberwachungsprotokolle, um unbefugten Zugriff auf das System zu erkennen

Jul 05, 2023 pm 02:30 PM

So verwenden Sie das Audit-Protokoll des CentOS-Systems zur Überwachung des unbefugten Zugriffs auf das System. Mit der Entwicklung des Internets sind Netzwerksicherheitsprobleme immer wichtiger geworden, und viele Systemadministratoren haben der Sicherheit des Systems immer mehr Aufmerksamkeit geschenkt. Als häufig verwendetes Open-Source-Betriebssystem kann die Audit-Funktion von CentOS Systemadministratoren dabei helfen, die Systemsicherheit zu überwachen, insbesondere im Hinblick auf unbefugten Zugriff. In diesem Artikel wird erläutert, wie Sie mithilfe des Prüfprotokolls des CentOS-Systems den unbefugten Zugriff auf das System überwachen und Codebeispiele bereitstellen. 1. Beginnen Sie den Audittag

Vollständiges illustriertes Tutorial zur Installation und Konfiguration des CentOS 6.6-Systems

Jan 12, 2024 pm 04:27 PM

Vollständiges illustriertes Tutorial zur Installation und Konfiguration des CentOS 6.6-Systems

Jan 12, 2024 pm 04:27 PM

Die serverbezogenen Einstellungen lauten wie folgt: Betriebssystem: CentOS6.6 64-Bit IP-Adresse: 192.168.21.129 Gateway: 192.168.21.2 DNS: 8.8.8.88.8.4.4 Anmerkungen: Das CentOS6.6-Systemabbild hat zwei Versionen, 32 -Bit und 64-Bit, und es gibt auch eine Minimalversion des Produktionsservers, die speziell für Server optimiert ist. Wenn der Produktionsserver über großen Speicher (4G) verfügt, muss der Computerspeicher, auf dem das CentOS6.6-System installiert ist, vorhanden sein gleich oder größer als 628 MB (Mindestspeicher 628 MB), bevor der grafische Installationsmodus aktiviert werden kann. 2. CentOS6.6 Die Systeminstallationsmethoden sind unterteilt in: grafischen Installationsmodus und Textinstallationsmodus.

So richten Sie Ihr CentOS-System für die regelmäßige Aktualisierung von Sicherheitspatches ein

Jul 05, 2023 pm 04:17 PM

So richten Sie Ihr CentOS-System für die regelmäßige Aktualisierung von Sicherheitspatches ein

Jul 05, 2023 pm 04:17 PM

So richten Sie CentOS-Systeme ein, um Sicherheitspatches regelmäßig zu aktualisieren Da die Netzwerksicherheitsrisiken weiter zunehmen, ist die regelmäßige Aktualisierung von Sicherheitspatches für das Betriebssystem von entscheidender Bedeutung für den Schutz der Sicherheit von Servern und Endgeräten. In diesem Artikel wird erläutert, wie Sie automatische und regelmäßige Sicherheitspatch-Updates auf CentOS-Systemen einrichten, und entsprechende Codebeispiele bereitgestellt. Verwenden des Yum-Cron-Tools Das CentOS-System stellt ein Tool namens Yum-Cron bereit, mit dem wir Systemsoftwarepakete und Sicherheitspatches automatisch aktualisieren können. Verwenden Sie zur Installation den folgenden Befehl

So identifizieren und beheben Sie Sicherheitslücken in CentOS-Systemen

Jul 05, 2023 pm 09:00 PM

So identifizieren und beheben Sie Sicherheitslücken in CentOS-Systemen

Jul 05, 2023 pm 09:00 PM

Wie man Sicherheitslücken in CentOS-Systemen erkennt und behebt Im Zeitalter des Internets sind Sicherheitslücken von entscheidender Bedeutung für den Schutz von Systemen und Daten. Als beliebte Linux-Distribution unterscheidet sich CentOS von anderen Betriebssystemen auch dadurch, dass Benutzer Sicherheitslücken rechtzeitig erkennen und beheben müssen. In diesem Artikel erfahren Sie, wie Sie Sicherheitslücken in CentOS-Systemen identifizieren und beheben können, und stellen einige Codebeispiele für die Reparatur von Sicherheitslücken bereit. 1. Identifizierung von Schwachstellen mithilfe von Schwachstellen-Scan-Tools Schwachstellen-Scan-Tools sind eine gängige Methode zur Identifizierung von Sicherheitslücken im System.

So verwenden Sie die Protokollierungsfunktion des CentOS-Systems zur Analyse von Sicherheitsereignissen

Jul 05, 2023 pm 09:37 PM

So verwenden Sie die Protokollierungsfunktion des CentOS-Systems zur Analyse von Sicherheitsereignissen

Jul 05, 2023 pm 09:37 PM

So verwenden Sie die Protokollierungsfunktion des CentOS-Systems zur Analyse von Sicherheitsereignissen. Einführung: In der heutigen Netzwerkumgebung nehmen Sicherheitsereignisse und Angriffsverhalten von Tag zu Tag zu. Um die Sicherheit des Systems zu schützen, ist es von entscheidender Bedeutung, Sicherheitsbedrohungen rechtzeitig zu erkennen und darauf zu reagieren. Das CentOS-System bietet leistungsstarke Protokollierungsfunktionen, die uns bei der Analyse und Überwachung von Sicherheitsereignissen im System helfen können. In diesem Artikel wird erläutert, wie Sie die Protokollierungsfunktion des CentOS-Systems zur Analyse von Sicherheitsereignissen verwenden und relevante Codebeispiele bereitstellen. 1. Aufzeichnung des Konfigurationsprotokolls im CentOS-System

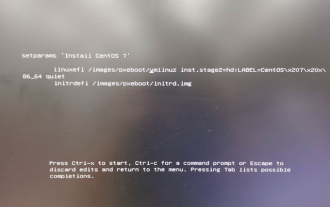

Mar 18, 2024 pm 12:19 PM

Mar 18, 2024 pm 12:19 PM

Heute erhielt ich eine Anfrage, das Centos7.7-System auf einem bereits zusammengestellten Host zu installieren und als Server zu verwenden, der später für die Programmentwicklung verwendet werden soll. #Prozessschritte 1. Gehen Sie zunächst zur offiziellen Website, um das ISO-Image herunterzuladen: https://www.centos.org/download/2. Brennen Sie die heruntergeladene U-Disk Das hier verwendete Tool ist die Softdisk-Download-Adresse: https://cn.ultraiso.net/xiazai.html3. Legen Sie die U-Disk für die Boot-Installation ein. #Probleme während der Boot-Installation und Lösungen: Weil ich die U-Disk für die Installation mit UEFI verwende. Beim Booten des Systems ist Folgendes aufgetreten

So konfigurieren Sie ein CentOS-System, um Webanwendungen vor Cross-Site-Scripting-Angriffen zu schützen

Jul 05, 2023 pm 06:10 PM

So konfigurieren Sie ein CentOS-System, um Webanwendungen vor Cross-Site-Scripting-Angriffen zu schützen

Jul 05, 2023 pm 06:10 PM

So konfigurieren Sie CentOS-Systeme zum Schutz von Webanwendungen vor Cross-Site-Scripting-Angriffen. Mit der zunehmenden Beliebtheit und Nutzung von Webanwendungen sind Cross-Site-Scripting-Angriffe (XSS) für viele Webentwickler zu einem wichtigen Sicherheitsproblem geworden. Um Webanwendungen vor XSS-Angriffen zu schützen, können wir einige Konfigurationsmaßnahmen ergreifen, um die Sicherheit des Systems zu verbessern. In diesem Artikel wird erläutert, wie relevante Konfigurationen auf CentOS-Systemen durchgeführt werden. Konfigurieren Sie zuerst die Firewall.

So verwenden Sie die Dateiintegritätsprüfung, um Dateiänderungen auf CentOS-Systemen zu erkennen

Jul 05, 2023 pm 09:37 PM

So verwenden Sie die Dateiintegritätsprüfung, um Dateiänderungen auf CentOS-Systemen zu erkennen

Jul 05, 2023 pm 09:37 PM

So verwenden Sie die Dateiintegritätsprüfung, um Dateiänderungen auf CentOS-Systemen zu erkennen. Einführung: In modernen Computersystemen ist die Dateiintegritätsprüfung eines der wichtigen Mittel zur Gewährleistung der Systemsicherheit. Durch die regelmäßige Überprüfung der Integrität von Systemdateien können manipulierte oder beschädigte Dateien rechtzeitig erkannt und repariert werden, wodurch das System vor unbekannten Sicherheitsbedrohungen geschützt wird. In diesem Artikel stellen wir vor, wie Sie die Funktion zur Dateiintegritätsprüfung auf CentOS-Systemen verwenden. 1. Tool zur Überprüfung der Dateiintegrität Cen im CentOS-System