Backend-Entwicklung

Backend-Entwicklung

PHP-Tutorial

PHP-Tutorial

Best Practices für die Sicherheit für die PHP- und Vue.js-Entwicklung: XSS-Angriffe verhindern

Best Practices für die Sicherheit für die PHP- und Vue.js-Entwicklung: XSS-Angriffe verhindern

Best Practices für die Sicherheit für die PHP- und Vue.js-Entwicklung: XSS-Angriffe verhindern

Best Practices für die PHP- und Vue.js-Entwicklungssicherheit: Verhindern von XSS-Angriffen

Mit der rasanten Entwicklung des Internets werden Netzwerksicherheitsfragen immer wichtiger. Unter diesen ist XSS (Cross-Site-Scripting-Angriff) eine sehr verbreitete Art von Netzwerkangriff, der darauf abzielt, Sicherheitslücken in der Website auszunutzen, um Benutzern bösartigen Code einzuschleusen oder den Inhalt der Webseite zu manipulieren. Bei der Entwicklung von PHP und Vue.js ist es sehr wichtig, einige bewährte Sicherheitsmethoden zu übernehmen, um XSS-Angriffe zu verhindern. In diesem Artikel werden einige gängige Methoden zur Verhinderung von XSS-Angriffen vorgestellt und entsprechende Codebeispiele bereitgestellt.

- Eingabevalidierung Validierung

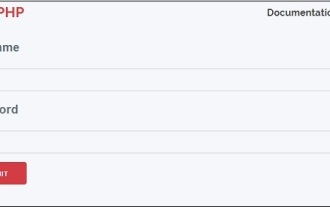

Bei der Arbeit mit Benutzereingaben muss immer eine Validierung durchgeführt werden. Alle Benutzereingaben sollten gefiltert und maskiert werden, um sicherzustellen, dass kein Schadcode ausgeführt wird. Hier ist ein Beispiel für die Eingabevalidierung mit PHP:

$name = $_POST['name']; // 过滤和转义用户输入 $name = htmlspecialchars($name, ENT_QUOTES, 'UTF-8');

Im obigen Code wird die Funktion htmlspecialchars() verwendet, um Benutzereingaben zu filtern und zu maskieren. Es wandelt Sonderzeichen in Entitätszeichen um, um XSS-Angriffe zu verhindern.

- Überprüfung der Ausgabegültigkeit

Bei der Präsentation von Daten für Benutzer ist auch eine Gültigkeitsüberprüfung erforderlich. Dies liegt daran, dass Benutzereingabedaten schädlichen Code enthalten können, der bei Nichtfilterung zu XSS-Schwachstellen führen kann. Hier ist ein Beispiel für die Validierung der Ausgabegültigkeit mit Vue.js:

<template>

<div>

<p>{{ message }}</p>

</div>

</template>

<script>

export default {

data() {

return {

message: ""

};

},

mounted() {

// 过滤用户输入,防止XSS攻击

this.message = this.sanitizeInput(this.message);

},

methods: {

sanitizeInput(input) {

// 过滤特殊字符

const sanitizedInput = input.replace(/<[^>]+>/g, "");

return sanitizedInput;

}

}

};

</script>Im obigen Beispiel wird die Methode sanitizeInput() aufgerufen, um Sonderzeichen zu filtern. Es verwendet reguläre Ausdrücke, um alle HTML-Tags zu entfernen und so XSS-Angriffe zu verhindern.

- Inhaltstyp angeben

Es ist wichtig, den richtigen Inhaltstyp im HTTP-Antwortheader anzugeben, um dem Browser mitzuteilen, wie er die empfangenen Daten analysieren soll. Durch die Definition des richtigen Inhaltstyps als „text/html“ oder „application/json“ können XSS-Angriffe effektiv verhindert werden.

In PHP können Sie die Funktion header() verwenden, um den richtigen Inhaltstyp festzulegen. Hier ist ein Beispiel:

header("Content-Type: text/html; charset=UTF-8");In Vue.js können Sie die beforeEach()-Methode von Vue Router verwenden, um den richtigen Inhaltstyp festzulegen. Hier ist ein Beispiel:

router.beforeEach((to, from, next) => {

document.body.setAttribute("Content-Type", "text/html; charset=UTF-8");

next();

});Im obigen Beispiel wird der richtige Inhaltstyp durch Ändern der Eigenschaften von document.body festgelegt.

- Verwenden Sie CSP (Content Security Policy)

Content Security Policy (CSP) ist eine in Browsern implementierte Sicherheitsrichtlinie, um XSS-Angriffe zu verhindern. CSP schränkt ausführbare Skripte und andere Inhalte ein, indem es Ressourcenquellen angibt, die geladen werden dürfen, und reduziert so effektiv potenzielle Sicherheitsrisiken.

In PHP können Sie die Funktion header() im HTTP-Antwortheader verwenden, um den CSP festzulegen. Hier ist ein Beispiel:

header("Content-Security-Policy: default-src 'self'; script-src 'self' 'unsafe-inline'");In Vue.js kann CSP in der Datei index.html festgelegt werden. Hier ist ein Beispiel:

<!DOCTYPE html>

<html lang="en">

<head>

<!-- 设置CSP -->

<meta http-equiv="Content-Security-Policy" content="default-src 'self'; script-src 'self' 'unsafe-inline'">

...

</head>

<body>

...

</body>

</html>Im obigen Beispiel ist der CSP so eingerichtet, dass er nur das Laden von Ressourcen vom gleichen Ursprung zulässt und die Einbindung von Inline-Skripten ermöglicht.

Zusammenfassung

Bei der PHP- und Vue.js-Entwicklung ist es sehr wichtig, XSS-Angriffe zu verhindern. Durch die Validierung von Ein- und Ausgaben, die Angabe des richtigen Inhaltstyps und den Einsatz bewährter Sicherheitsmethoden wie CSP können Sie das Risiko von XSS-Angriffen effektiv reduzieren. Entwickler sollten stets auf Netzwerksicherheitsprobleme achten und geeignete Maßnahmen ergreifen, um die Sicherheit der Website und der Benutzer zu schützen.

Das obige ist der detaillierte Inhalt vonBest Practices für die Sicherheit für die PHP- und Vue.js-Entwicklung: XSS-Angriffe verhindern. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1376

1376

52

52

PHP 8.4 Installations- und Upgrade-Anleitung für Ubuntu und Debian

Dec 24, 2024 pm 04:42 PM

PHP 8.4 Installations- und Upgrade-Anleitung für Ubuntu und Debian

Dec 24, 2024 pm 04:42 PM

PHP 8.4 bringt mehrere neue Funktionen, Sicherheitsverbesserungen und Leistungsverbesserungen mit einer beträchtlichen Menge an veralteten und entfernten Funktionen. In dieser Anleitung wird erklärt, wie Sie PHP 8.4 installieren oder auf PHP 8.4 auf Ubuntu, Debian oder deren Derivaten aktualisieren. Obwohl es möglich ist, PHP aus dem Quellcode zu kompilieren, ist die Installation aus einem APT-Repository wie unten erläutert oft schneller und sicherer, da diese Repositorys in Zukunft die neuesten Fehlerbehebungen und Sicherheitsupdates bereitstellen.

CakePHP Datum und Uhrzeit

Sep 10, 2024 pm 05:27 PM

CakePHP Datum und Uhrzeit

Sep 10, 2024 pm 05:27 PM

Um in cakephp4 mit Datum und Uhrzeit zu arbeiten, verwenden wir die verfügbare FrozenTime-Klasse.

CakePHP-Datei hochladen

Sep 10, 2024 pm 05:27 PM

CakePHP-Datei hochladen

Sep 10, 2024 pm 05:27 PM

Um am Datei-Upload zu arbeiten, verwenden wir den Formular-Helfer. Hier ist ein Beispiel für den Datei-Upload.

Besprechen Sie CakePHP

Sep 10, 2024 pm 05:28 PM

Besprechen Sie CakePHP

Sep 10, 2024 pm 05:28 PM

CakePHP ist ein Open-Source-Framework für PHP. Es soll die Entwicklung, Bereitstellung und Wartung von Anwendungen erheblich vereinfachen. CakePHP basiert auf einer MVC-ähnlichen Architektur, die sowohl leistungsstark als auch leicht zu verstehen ist. Modelle, Ansichten und Controller gu

CakePHP erstellt Validatoren

Sep 10, 2024 pm 05:26 PM

CakePHP erstellt Validatoren

Sep 10, 2024 pm 05:26 PM

Der Validator kann durch Hinzufügen der folgenden zwei Zeilen im Controller erstellt werden.

CakePHP-Protokollierung

Sep 10, 2024 pm 05:26 PM

CakePHP-Protokollierung

Sep 10, 2024 pm 05:26 PM

Die Anmeldung bei CakePHP ist eine sehr einfache Aufgabe. Sie müssen nur eine Funktion verwenden. Sie können Fehler, Ausnahmen, Benutzeraktivitäten und von Benutzern durchgeführte Aktionen für jeden Hintergrundprozess wie Cronjob protokollieren. Das Protokollieren von Daten in CakePHP ist einfach. Die Funktion log() wird bereitgestellt

So richten Sie Visual Studio-Code (VS-Code) für die PHP-Entwicklung ein

Dec 20, 2024 am 11:31 AM

So richten Sie Visual Studio-Code (VS-Code) für die PHP-Entwicklung ein

Dec 20, 2024 am 11:31 AM

Visual Studio Code, auch bekannt als VS Code, ist ein kostenloser Quellcode-Editor – oder eine integrierte Entwicklungsumgebung (IDE) –, die für alle gängigen Betriebssysteme verfügbar ist. Mit einer großen Sammlung von Erweiterungen für viele Programmiersprachen kann VS Code c

CakePHP-Dienste

Sep 10, 2024 pm 05:26 PM

CakePHP-Dienste

Sep 10, 2024 pm 05:26 PM

Dieses Kapitel befasst sich mit den Informationen zum Authentifizierungsprozess, der in CakePHP verfügbar ist.