Technologie-Peripheriegeräte

Technologie-Peripheriegeräte

KI

KI

„Elektronische Fruchtfliegen'-Alarm Musk! Dahinter steckt eine Karte des gesamten Gehirns mit 130.000 Neuronen, die auf einem Computer ausgeführt werden kann

„Elektronische Fruchtfliegen'-Alarm Musk! Dahinter steckt eine Karte des gesamten Gehirns mit 130.000 Neuronen, die auf einem Computer ausgeführt werden kann

„Elektronische Fruchtfliegen'-Alarm Musk! Dahinter steckt eine Karte des gesamten Gehirns mit 130.000 Neuronen, die auf einem Computer ausgeführt werden kann

Die Gehirnforschung hat einen weiteren großen Schritt nach vorne gemacht!

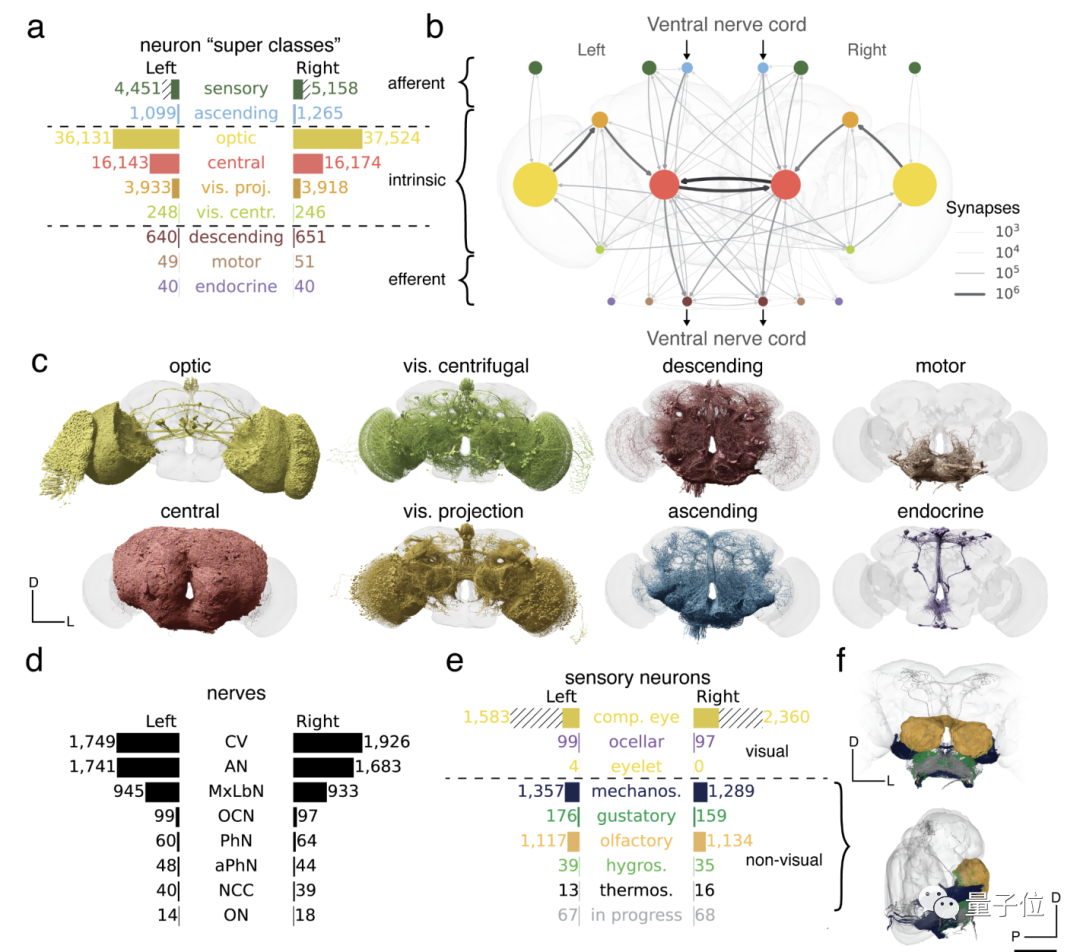

Wissenschaftler aus Princeton gaben kürzlich bekannt, dass sie erfolgreich die erste Konnektomkarte des gesamten Gehirns erwachsener Tiere erstellt haben.

Enthält 130.000 annotierte Neuronen aus dem weiblichen Gehirn von Drosophila melanogaster und Zehnmillionen chemischer Synapsen zwischen ihnen.

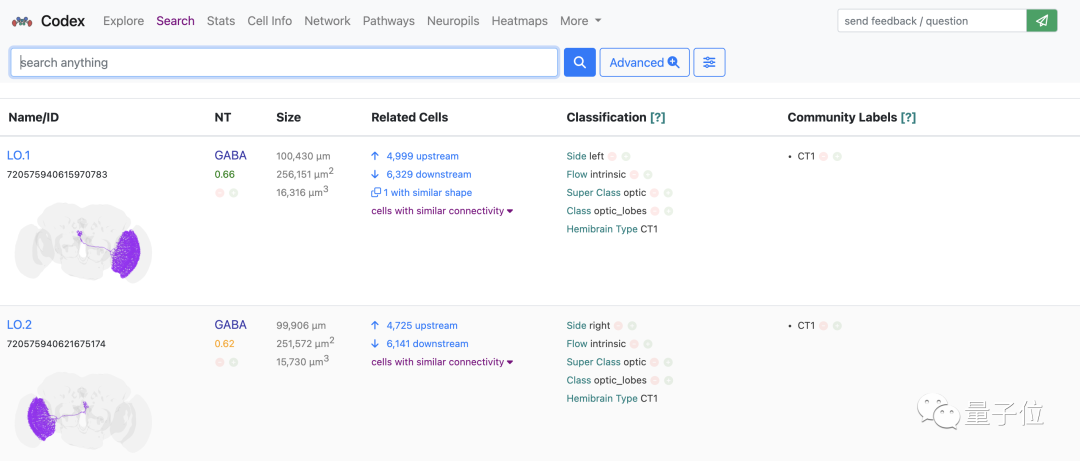

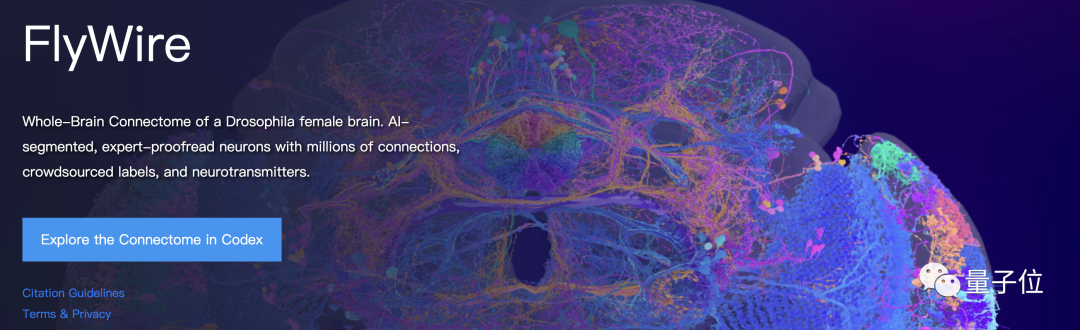

Noch wichtiger: Die Daten sind vollständig offen und können mit einem Klick abgefragt werden.

Sie müssen nur relevante Informationen auf der Codex-Website eingeben und erhalten einen Panoramablick auf die Konnektivität, Größe, Neurotransmitter und andere Informationen jedes Neurons.

Bilder

Bilder

Einschließlich intuitiver 3D-Modelle.

Bilder

Bilder

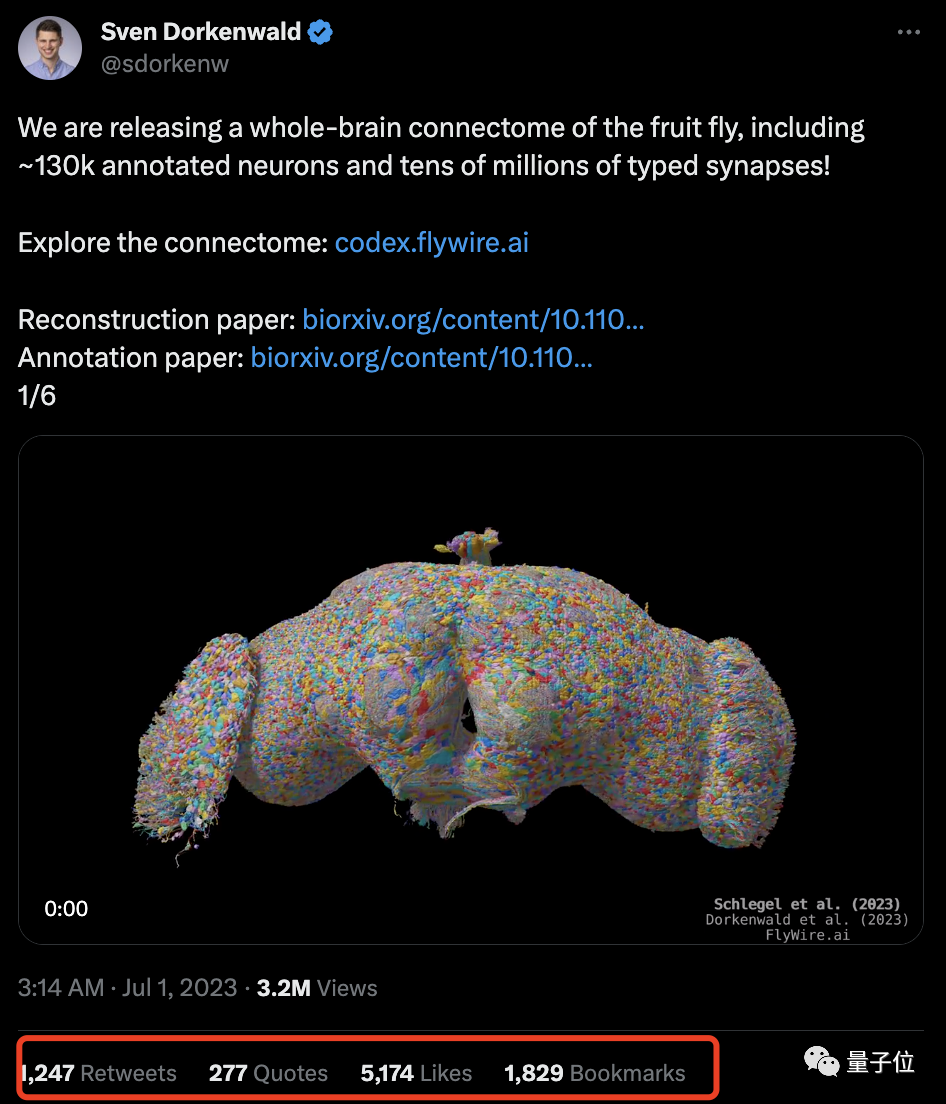

Diese Studie erregte bereits nach ihrer Veröffentlichung große Aufmerksamkeit.

Bild

Bild

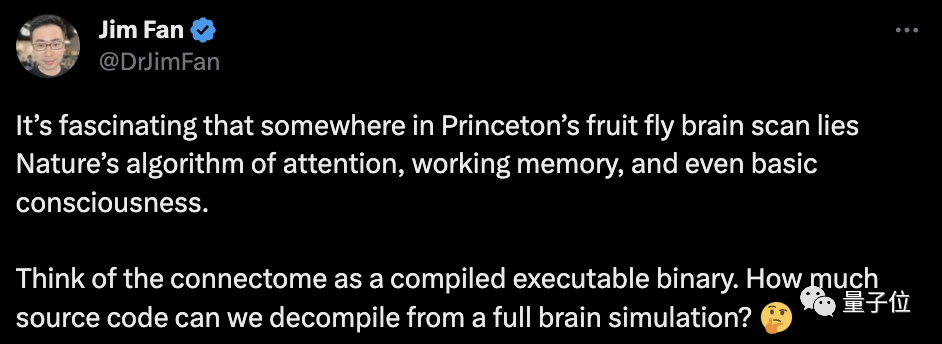

NVIDIA-KI-Wissenschaftler Fan Linxi(Jim Fan)retweetet und geliked:

Das Faszinierende ist, dass diese Studie der Princeton University die Aufmerksamkeit der Natur, das Arbeitsgedächtnis und sogar den grundlegenden Bewusstseinsalgorithmus enthält.

Wenn wir das Connectome als kompilierte ausführbare Binärdatei betrachten, wie viel Quellcode können wir aus einer vollständigen Gehirnsimulation dekompilieren?

Bilder

Bilder

Darüber hinaus bietet die Gehirnstruktur von Fruchtfliegen wichtige Inspirationen für maschinelles Lernen.

Jemand hat dieses Modell bereits auf dem Computer ausgeführt, um den Vorgang zu simulieren, bei dem Fruchtfliegen ihre Fühler fressen und kämmen.

Bilder

Bilder

Musk achtete auch auf diese „elektronische Fruchtfliege“ und hatte das Gefühl, dass die Dinge anfingen, seltsam zu werden.

Bilder

Bilder

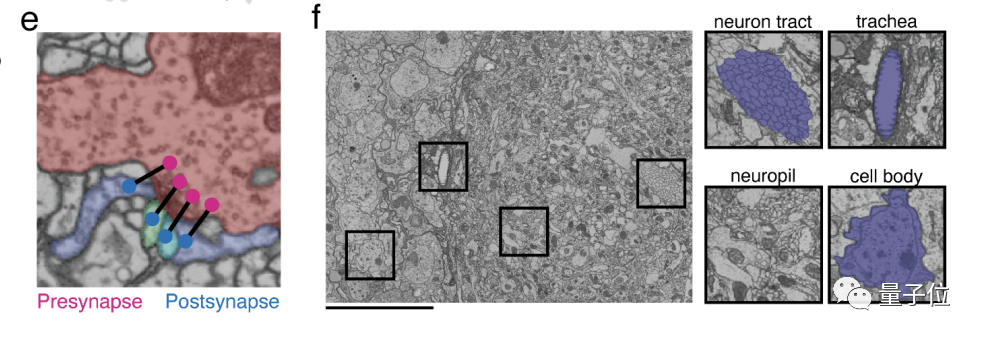

Gezeichnet durch elektronenmikroskopische Bilder

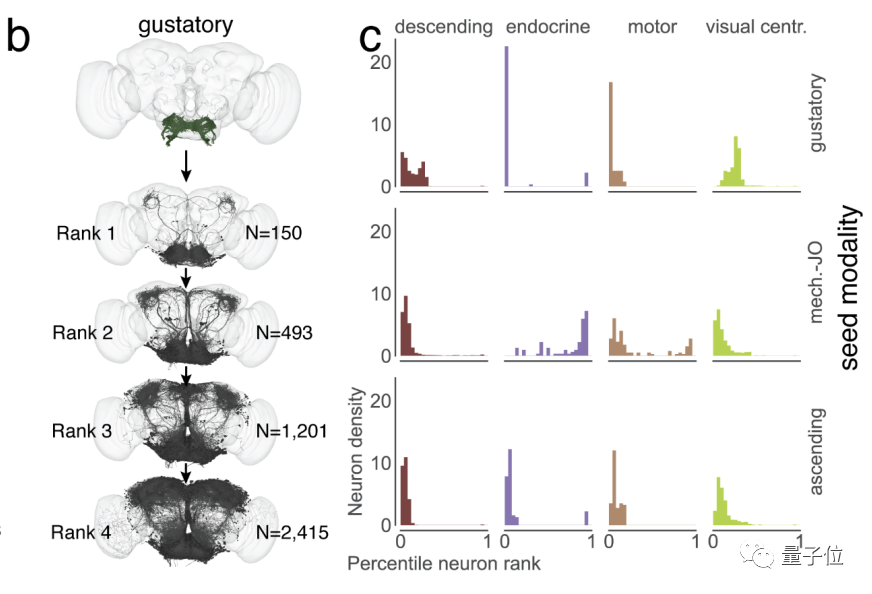

Das Forschungsteam rekonstruierte die vollständige Konnektomkarte des weiblichen Gehirns von Drosophila melanogaster.

Anders als bei herkömmlichen Schnittmethoden werden die Informationen im Atlas hauptsächlich aus elektronenmikroskopischen Fotos gewonnen.

Diese elektronenmikroskopischen Fotos stammen aus dem 2018 von Zheng und Lauritzen et al. veröffentlichten FAFB-Datensatz (Full Adult Fly Brain).

Durch die Auflösung elektronenmikroskopischer Fotos können Proteinmoleküle klar erkannt werden, und durch Computeranalyse können relevante Informationen gewonnen werden.

Das nur 0,1 mm große Gehirn der Fruchtfliege verfügt über Hunderte Millionen Synapsen und ist damit dichter als die Synapsen von Säugetieren.

Bilder

Bilder

Die Nerven im Drosophila-Gehirn sind in 9 Hauptkategorien, 31 Unterkategorien und 78 Regionen unterteilt.

Bilder

Bilder

Diese neun Kategorien basieren auf der Unterteilung von Neuronen in drei Teile entsprechend der Richtung des Informationsflusses.

Bilder

Bilder

Durch den Vergleich mit der neuronalen Struktur unter einem optischen Mikroskop wurde zunächst die Genauigkeit des vom Team erstellten Modells überprüft.

Darüber hinaus beweisen auch numerische Berechnungen und manuelle Stichprobeninspektionsergebnisse, dass das Modell korrekt ist.

Darüber hinaus konnte das Team durch statistische Analysen auch die Neurotransmitterkomponenten zwischen Neuronen mit hoher Genauigkeit vorhersagen.

Das Forschungsteam analysierte außerdem die neuronalen Schaltkreise des Drosophila-Auges und verfolgte den Prozess des Informationsflusses von Eingabeneuronen zu Ausgabeneuronen.

Obwohl die Anzahl der Input- und Output-Neuronen im Nervensystem nur einen kleinen Anteil ausmacht, sind sie die Brücke zwischen dem Gehirn und der Außenwelt.

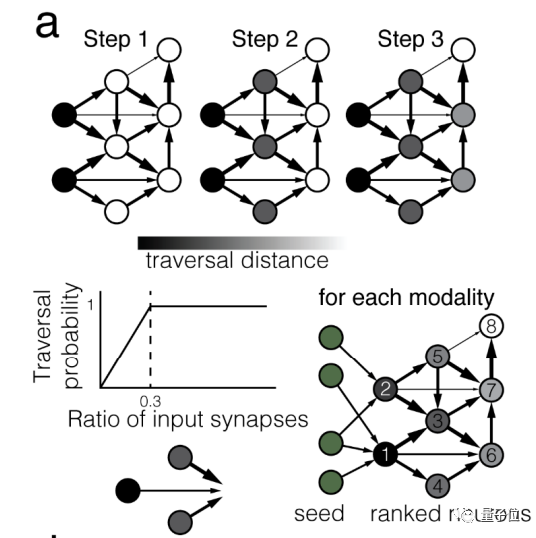

In diesem Prozess verwendete das Team ein probabilistisches Modell, um den Informationsfluss ausgehend vom Samenneuron zu analysieren.

Bilder

Bilder

Das Team durchquerte jedes Samenneuron und maß den Prozess der Informationsübertragung zum Nervenzentrum und dann zum ausgehenden Nerv.

Die durch die Informationsübertragung während des Durchquerungsprozesses zurückgelegte Distanz wird sortiert und dann normalisiert.

Dieser Prozess half den Forschern herauszufinden, wie verschiedene Arten eingehender Informationen an die entsprechenden Nervenzentren übermittelt werden, und die Ergebnisse entsprachen den Erwartungen.

Bilder

Bilder

Die Erstellung dauerte 4 Jahre

Es ist erwähnenswert, dass die Forscher von den vollständigen Gehirndaten der erwachsenen Fruchtfliege (FAFB) bis zur vollständigen Erstellung der Gehirnkarte der erwachsenen Fruchtfliege eine insgesamt 194 Wochen, also etwa 4 Jahre.

Bilder

Bilder

Dahinter steht das Projekt namens FlyWire, das durch Beiträge von mehr als 200 Community-Mitgliedern unterstützt wurde.

Laut offiziellen Website-Informationen handelt es sich bei FlyWire um ein Projekt mit künstlicher Intelligenz und menschlicher Zusammenarbeit, das darauf abzielt, das gesamte Gehirnkonnektom von Drosophila zu rekonstruieren. Konkret wurde FlyWire in den Laboren von Mala Murthy und Sebastian Seung an der Princeton University mit einer Gemeinschaft von Neurobiologen, Informatikern und Korrektoren entwickelt.

Durch die Verknüpfung neuronaler Verbindungen mit der Gehirnfunktion können wir erhebliche Fortschritte beim Verständnis der Funktionsweise des Gehirns erzielen.

Bilder

Bilder

Papieradresse:

[1]https://www.php.cn/link/b8c4c8b2271787e2f78b5fe2ce193caa [2]https:// www.php.cn/link/8af141d3c5a5146a3eac9d166ab4c458[3]https://www.biorxiv.org/content/10.1101/2023.05.02.539144v1.full.pdf

Das obige ist der detaillierte Inhalt von„Elektronische Fruchtfliegen'-Alarm Musk! Dahinter steckt eine Karte des gesamten Gehirns mit 130.000 Neuronen, die auf einem Computer ausgeführt werden kann. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1378

1378

52

52

So implementieren Sie die Dateisortierung nach Debian Readdir

Apr 13, 2025 am 09:06 AM

So implementieren Sie die Dateisortierung nach Debian Readdir

Apr 13, 2025 am 09:06 AM

In Debian -Systemen wird die Readdir -Funktion zum Lesen des Verzeichnisinhalts verwendet, aber die Reihenfolge, in der sie zurückgibt, ist nicht vordefiniert. Um Dateien in einem Verzeichnis zu sortieren, müssen Sie zuerst alle Dateien lesen und dann mit der QSORT -Funktion sortieren. Der folgende Code zeigt, wie Verzeichnisdateien mithilfe von Readdir und QSORT in Debian System sortiert werden:#include#include#include#include // benutzerdefinierte Vergleichsfunktion, verwendet für QSortIntCompare (constvoid*a, constvoid*b) {rettrcmp (*(*(*(

So optimieren Sie die Leistung von Debian Readdir

Apr 13, 2025 am 08:48 AM

So optimieren Sie die Leistung von Debian Readdir

Apr 13, 2025 am 08:48 AM

In Debian -Systemen werden Readdir -Systemaufrufe zum Lesen des Verzeichnisinhalts verwendet. Wenn seine Leistung nicht gut ist, probieren Sie die folgende Optimierungsstrategie aus: Vereinfachen Sie die Anzahl der Verzeichnisdateien: Teilen Sie große Verzeichnisse so weit wie möglich in mehrere kleine Verzeichnisse auf und reduzieren Sie die Anzahl der gemäß Readdir -Anrufe verarbeiteten Elemente. Aktivieren Sie den Verzeichnis -Inhalt Caching: Erstellen Sie einen Cache -Mechanismus, aktualisieren Sie den Cache regelmäßig oder bei Änderungen des Verzeichnisinhalts und reduzieren Sie häufige Aufrufe an Readdir. Speicher -Caches (wie Memcached oder Redis) oder lokale Caches (wie Dateien oder Datenbanken) können berücksichtigt werden. Nehmen Sie eine effiziente Datenstruktur an: Wenn Sie das Verzeichnis -Traversal selbst implementieren, wählen Sie effizientere Datenstrukturen (z.

Wie Debian OpenSSL verhindert, dass Mann-in-the-Middle-Angriffe

Apr 13, 2025 am 10:30 AM

Wie Debian OpenSSL verhindert, dass Mann-in-the-Middle-Angriffe

Apr 13, 2025 am 10:30 AM

In Debian Systems ist OpenSSL eine wichtige Bibliothek für Verschlüsselung, Entschlüsselung und Zertifikatverwaltung. Um einen Mann-in-the-Middle-Angriff (MITM) zu verhindern, können folgende Maßnahmen ergriffen werden: Verwenden Sie HTTPS: Stellen Sie sicher, dass alle Netzwerkanforderungen das HTTPS-Protokoll anstelle von HTTP verwenden. HTTPS verwendet TLS (Transport Layer Security Protocol), um Kommunikationsdaten zu verschlüsseln, um sicherzustellen, dass die Daten während der Übertragung nicht gestohlen oder manipuliert werden. Überprüfen Sie das Serverzertifikat: Überprüfen Sie das Serverzertifikat im Client manuell, um sicherzustellen, dass es vertrauenswürdig ist. Der Server kann manuell durch die Delegate -Methode der URLSession überprüft werden

So setzen Sie die Debian Apache -Protokollebene fest

Apr 13, 2025 am 08:33 AM

So setzen Sie die Debian Apache -Protokollebene fest

Apr 13, 2025 am 08:33 AM

In diesem Artikel wird beschrieben, wie Sie die Protokollierungsstufe des Apacheweb -Servers im Debian -System anpassen. Durch Ändern der Konfigurationsdatei können Sie die ausführliche Ebene der von Apache aufgezeichneten Protokollinformationen steuern. Methode 1: Ändern Sie die Hauptkonfigurationsdatei, um die Konfigurationsdatei zu finden: Die Konfigurationsdatei von Apache2.x befindet sich normalerweise im Verzeichnis/etc/apache2/. Der Dateiname kann je nach Installationsmethode Apache2.conf oder httpd.conf sein. Konfigurationsdatei bearbeiten: Öffnen Sie die Konfigurationsdatei mit Stammberechtigungen mit einem Texteditor (z. B. Nano): Sudonano/etc/apache2/apache2.conf

Wie Debian Readdir sich in andere Tools integriert

Apr 13, 2025 am 09:42 AM

Wie Debian Readdir sich in andere Tools integriert

Apr 13, 2025 am 09:42 AM

Die Readdir -Funktion im Debian -System ist ein Systemaufruf, der zum Lesen des Verzeichnisgehalts verwendet wird und häufig in der C -Programmierung verwendet wird. In diesem Artikel wird erläutert, wie Readdir in andere Tools integriert wird, um seine Funktionalität zu verbessern. Methode 1: Kombinieren Sie C -Sprachprogramm und Pipeline zuerst ein C -Programm, um die Funktion der Readdir aufzurufen und das Ergebnis auszugeben:#include#include#includeIntmain (intargc, char*argv []) {Dir*Dir; structDirent*Eintrag; if (argc! = 2) {{

Debian Mail Server SSL -Zertifikat -Installationsmethode

Apr 13, 2025 am 11:39 AM

Debian Mail Server SSL -Zertifikat -Installationsmethode

Apr 13, 2025 am 11:39 AM

Die Schritte zur Installation eines SSL -Zertifikats auf dem Debian Mail -Server sind wie folgt: 1. Installieren Sie zuerst das OpenSSL -Toolkit und stellen Sie sicher, dass das OpenSSL -Toolkit bereits in Ihrem System installiert ist. Wenn nicht installiert, können Sie den folgenden Befehl installieren: sudoapt-getupdatesudoapt-getinstallopenssl2. Generieren Sie den privaten Schlüssel und die Zertifikatanforderung als nächst

Debian Mail Server Firewall -Konfigurationstipps

Apr 13, 2025 am 11:42 AM

Debian Mail Server Firewall -Konfigurationstipps

Apr 13, 2025 am 11:42 AM

Das Konfigurieren der Firewall eines Debian -Mailservers ist ein wichtiger Schritt zur Gewährleistung der Serversicherheit. Im Folgenden sind mehrere häufig verwendete Firewall -Konfigurationsmethoden, einschließlich der Verwendung von Iptables und Firewalld. Verwenden Sie Iptables, um Firewall so zu konfigurieren, dass Iptables (falls bereits installiert) installiert werden:

Wie man Debian Syslog lernt

Apr 13, 2025 am 11:51 AM

Wie man Debian Syslog lernt

Apr 13, 2025 am 11:51 AM

In diesem Leitfaden werden Sie erfahren, wie Sie Syslog in Debian -Systemen verwenden. Syslog ist ein Schlüsseldienst in Linux -Systemen für Protokollierungssysteme und Anwendungsprotokollnachrichten. Es hilft den Administratoren, die Systemaktivitäten zu überwachen und zu analysieren, um Probleme schnell zu identifizieren und zu lösen. 1. Grundkenntnisse über syslog Die Kernfunktionen von Syslog umfassen: zentrales Sammeln und Verwalten von Protokollnachrichten; Unterstützung mehrerer Protokoll -Ausgabesformate und Zielorte (z. B. Dateien oder Netzwerke); Bereitstellung von Echtzeit-Protokoll- und Filterfunktionen. 2. Installieren und Konfigurieren von Syslog (mit Rsyslog) Das Debian -System verwendet standardmäßig Rsyslog. Sie können es mit dem folgenden Befehl installieren: sudoaptupdatesud