Backend-Entwicklung

Backend-Entwicklung

PHP-Tutorial

PHP-Tutorial

Benutzerauthentifizierungs- und Autorisierungstechnologie für PHP und CGI: So schützen Sie vertrauliche Informationen

Benutzerauthentifizierungs- und Autorisierungstechnologie für PHP und CGI: So schützen Sie vertrauliche Informationen

Benutzerauthentifizierungs- und Autorisierungstechnologie für PHP und CGI: So schützen Sie vertrauliche Informationen

Benutzerauthentifizierungs- und Autorisierungstechnologie für PHP und CGI: So schützen Sie vertrauliche Informationen

In modernen Webanwendungen ist die Benutzerauthentifizierung und -autorisierung einer der entscheidenden Aspekte. Mit den richtigen Authentifizierungs- und Autorisierungsmechanismen können Sie sensible Informationen effektiv schützen und sicherstellen, dass nur autorisierte Benutzer auf bestimmte Ressourcen zugreifen können. In diesem Artikel werden wir Benutzerauthentifizierungs- und Autorisierungstechniken in PHP und CGI untersuchen und einige Codebeispiele bereitstellen, um zu veranschaulichen, wie diese Funktionen implementiert werden.

- Benutzerauthentifizierung

Bei der Benutzerauthentifizierung handelt es sich um den Prozess der Bestätigung der Identität des Benutzers. Auf einer Website oder Anwendung müssen Benutzer häufig einen Benutzernamen und ein Passwort angeben, um sich zu authentifizieren. Hier ist ein einfaches Beispiel für die PHP-Benutzerauthentifizierung:

<?php

session_start();

// 检查用户是否已登录

if(isset($_SESSION['username'])){

echo "欢迎回来,".$_SESSION['username'];

// 进一步的用户操作

} else {

// 如果用户尚未登录,则显示登录表单

if(isset($_POST['username']) && isset($_POST['password'])){

$username = $_POST['username'];

$password = $_POST['password'];

// 检查用户名和密码是否正确

if($username == "admin" && $password == "123456"){

// 认证成功,将用户名存储在会话中

$_SESSION['username'] = $username;

echo "登录成功,欢迎您,".$username;

// 进一步的用户操作

} else {

echo "用户名或密码错误";

}

} else {

// 显示登录表单

echo '<form method="post" action="">

<input type="text" name="username" placeholder="用户名" required/><br/>

<input type="password" name="password" placeholder="密码" required/><br/>

<input type="submit" value="登录"/>

</form>';

}

}

?>Im obigen Beispiel haben wir die Variable $_SESSION verwendet, um den Benutzernamen des authentifizierten Benutzers zur Identifizierung bei nachfolgenden Seitenbesuchen zu speichern. Wenn der Benutzer den richtigen Benutzernamen und das richtige Passwort angibt, ist die Anmeldung erfolgreich und der Benutzername wird in der Sitzung gespeichert. $_SESSION变量来存储已经认证的用户的用户名,以便在后续的页面访问中进行识别。如果用户提供了正确的用户名和密码,则登录成功,并将用户名存储在会话中。

- 用户授权

用户授权是基于用户身份和权限进行资源访问的过程。在一个系统中,不同的用户具有不同的权限级别,因此必须确保只有授权用户才能访问某些敏感信息或执行某些安全操作。下面是一个简单的PHP用户授权示例:

<?php

session_start();

// 检查用户是否已登录

if(isset($_SESSION['username'])){

$username = $_SESSION['username'];

// 检查用户权限

if($username == "admin"){

echo "您具有管理员权限";

// 执行管理员操作

} else {

echo "您只有普通用户权限";

// 执行普通用户操作

}

} else {

echo "请先登录";

}

?>在上述示例中,我们首先检查用户是否已经登录,如果已经登录,则检查用户权限,根据权限级别执行相应的操作。管理员用户具有更高级别的权限,可以执行管理员操作,而普通用户只能执行普通用户操作。

- 保护敏感信息

在Web应用程序中,有时需要存储和处理敏感信息,如密码、个人信息等。为了确保敏感信息的安全性,我们应该采取相应的措施来保护它们。以下是一个简单的PHP代码示例,用于存储和验证密码哈希值:

<?php

// 生成密码哈希值

$password = "123456";

$hash = password_hash($password, PASSWORD_DEFAULT);

// 存储哈希值到数据库

// 校验密码

$enteredPassword = "123456";

if(password_verify($enteredPassword, $hash)){

echo "密码正确";

} else {

echo "密码错误";

}

?>在上述示例中,我们使用密码哈希函数password_hash()来生成密码的哈希值,并将其存储在数据库中。在后续的验证过程中,我们使用password_verify()

- Benutzerautorisierung🎜Benutzerautorisierung ist der Prozess des Ressourcenzugriffs basierend auf Benutzeridentität und Berechtigungen. In einem System verfügen verschiedene Benutzer über unterschiedliche Berechtigungsstufen. Daher muss sichergestellt werden, dass nur autorisierte Benutzer auf bestimmte vertrauliche Informationen zugreifen oder bestimmte Sicherheitsvorgänge ausführen können. Hier ist ein einfaches PHP-Benutzerautorisierungsbeispiel: 🎜rrreee🎜 Im obigen Beispiel prüfen wir zunächst, ob der Benutzer bereits angemeldet ist. Wenn ja, überprüfen wir die Benutzerberechtigungen und führen die entsprechenden Vorgänge basierend auf der Berechtigungsstufe durch. Administratorbenutzer verfügen über Berechtigungen auf höherer Ebene und können Administratorvorgänge ausführen, während normale Benutzer nur normale Benutzervorgänge ausführen können. 🎜

- 🎜Sensible Informationen schützen🎜🎜🎜In Webanwendungen ist es manchmal notwendig, sensible Informationen wie Passwörter, persönliche Informationen usw. zu speichern und zu verarbeiten. Um die Sicherheit sensibler Informationen zu gewährleisten, sollten wir geeignete Maßnahmen zu deren Schutz ergreifen. Hier ist ein einfaches PHP-Codebeispiel zum Speichern und Überprüfen von Passwort-Hashes: 🎜rrreee🎜 Im obigen Beispiel verwenden wir die Passwort-Hash-Funktion

password_hash(), um den Hash des Passworts zu generieren und zu speichern in der Datenbank. Im anschließenden Verifizierungsprozess überprüfen wir mit der Funktion password_verify(), ob das vom Nutzer eingegebene Passwort mit dem zuvor gespeicherten Hashwert übereinstimmt. 🎜🎜Zusammenfassend stellen PHP und CGI leistungsstarke Benutzerauthentifizierungs- und Autorisierungsmechanismen bereit, mit denen vertrauliche Informationen geschützt und der Ressourcenzugriff eingeschränkt werden können. Durch die ordnungsgemäße Implementierung dieser Technologien können wir die Sicherheit unserer Anwendungen verbessern und sicherstellen, dass nur autorisierte Benutzer auf vertrauliche Informationen zugreifen können. Wir hoffen, dass die Codebeispiele in diesem Artikel den Lesern helfen, diese Techniken besser zu verstehen und anzuwenden. 🎜Das obige ist der detaillierte Inhalt vonBenutzerauthentifizierungs- und Autorisierungstechnologie für PHP und CGI: So schützen Sie vertrauliche Informationen. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1378

1378

52

52

So löschen Sie den Schutzverlauf in Windows 11: 2 Methoden

Apr 23, 2023 am 08:04 AM

So löschen Sie den Schutzverlauf in Windows 11: 2 Methoden

Apr 23, 2023 am 08:04 AM

Wenn auf Ihrem PC nicht mehr genügend Speicherplatz vorhanden ist, können Sie sofort viele Ordner anzeigen, um Speicherplatz freizugeben. Einer, der viel verbraucht, ist der Schutzverlauf von Windows Defender, aber kann man ihn in Windows 11 löschen? Auch wenn es nicht unbedingt notwendig ist, kann das Löschen des Schutzverlaufs tatsächlich dazu beitragen, Speicherplatz auf Ihrem System freizugeben. Für einige Benutzer beanspruchen diese Dateien 20 bis 25 GB Speicherplatz, was entmutigend sein kann, wenn auf Ihrem Computer nur noch wenig Speicherplatz vorhanden ist. Lassen Sie uns also herausfinden, was der Schutzverlauf ist, welche Möglichkeiten es gibt, ihn in Windows 11 zu löschen, und wie Sie ihn so konfigurieren, dass er nach einer festgelegten Zeit automatisch gelöscht wird. Was ist Denkmalschutz? M

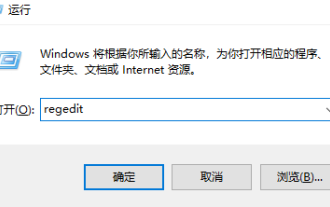

So aktualisieren Sie die Langzeitdienstversion von Win10 Enterprise Version 2016 auf die Professional-Version

Jan 03, 2024 pm 11:26 PM

So aktualisieren Sie die Langzeitdienstversion von Win10 Enterprise Version 2016 auf die Professional-Version

Jan 03, 2024 pm 11:26 PM

Wenn wir die aktuelle Win10 Enterprise Edition 2016 Long-Term Service Edition nicht mehr verwenden möchten, können wir auf die Professional Edition umsteigen. Die Methode ist auch sehr einfach. Wir müssen nur einige Inhalte ändern und das System-Image installieren. So ändern Sie die Langzeitdienstversion von Win10 Enterprise Version 2016 in die Professional-Version 1. Drücken Sie Win+R und geben Sie dann „regedit“ ein. 2. Fügen Sie den folgenden Pfad direkt in die Adressleiste oben ein: Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT \CurrentVersion3 , suchen Sie dann die EditionID und ersetzen Sie den Inhalt zur Bestätigung durch „professional“.

Die Anwendungspraxis von Python beim Schutz von Software-Quellcode

Jun 29, 2023 am 11:20 AM

Die Anwendungspraxis von Python beim Schutz von Software-Quellcode

Jun 29, 2023 am 11:20 AM

Als Programmiersprache auf hohem Niveau ist Python leicht zu erlernen, leicht zu lesen und zu schreiben und wird häufig in der Softwareentwicklung eingesetzt. Aufgrund des Open-Source-Charakters von Python ist der Quellcode jedoch für andere leicht zugänglich, was einige Herausforderungen für den Schutz des Software-Quellcodes mit sich bringt. Daher müssen wir in praktischen Anwendungen häufig einige Methoden anwenden, um den Python-Quellcode zu schützen und seine Sicherheit zu gewährleisten. Beim Schutz des Software-Quellcodes stehen für Python verschiedene Anwendungspraktiken zur Auswahl. Nachfolgend sind einige häufige aufgeführt

So verwenden Sie Flask-Security zur Implementierung der Benutzerauthentifizierung und -autorisierung

Aug 04, 2023 pm 02:40 PM

So verwenden Sie Flask-Security zur Implementierung der Benutzerauthentifizierung und -autorisierung

Aug 04, 2023 pm 02:40 PM

So verwenden Sie Flask-Security zur Implementierung der Benutzerauthentifizierung und -autorisierung Einführung: In modernen Webanwendungen sind Benutzerauthentifizierung und -autorisierung wesentliche Funktionen. Um diesen Prozess zu vereinfachen, ist Flask-Security eine sehr nützliche Erweiterung, die eine Reihe von Tools und Funktionen bereitstellt, um die Benutzerauthentifizierung und -autorisierung einfach und bequem zu gestalten. In diesem Artikel wird erläutert, wie Sie mit Flask-Security die Benutzerauthentifizierung und -autorisierung implementieren. 1. Installieren Sie die Flask-Security-Erweiterung: am Anfang

Wie erhalte ich eine Genehmigung für Douyin-Scheiben und -Waren? Ist Douyin-Schneiden einfach zuzubereiten?

Mar 07, 2024 pm 10:52 PM

Wie erhalte ich eine Genehmigung für Douyin-Scheiben und -Waren? Ist Douyin-Schneiden einfach zuzubereiten?

Mar 07, 2024 pm 10:52 PM

Als derzeit beliebte Social-Media-Plattform bietet Douyin den Menschen nicht nur eine Fülle an Unterhaltungsinhalten, sondern ist für viele Marken und Händler auch zu einem wichtigen Kanal geworden, um Produkte zu bewerben und Verkäufe zu erzielen. Unter anderem hat sich das Schneiden und Verkaufen von Produkten von Douyin zu einer neuartigen und effizienten Marketingmethode entwickelt. Wie erhalten Sie also eine Genehmigung für die geschnittenen Produkte von Douyin? 1. Wie erhalten Sie eine Genehmigung für die geschnittenen Produkte von Douyin? kaufen. . Beim Schneiden und Verkaufen von Waren auf Douyin besteht der erste Schritt darin, die Genehmigung des Originalvideos einzuholen. Bei der Suche nach einem geeigneten Lizenzgeber können Sie die Nutzung verschiedener Kanäle wie der Douyin-Plattform, sozialer Medien und Branchenforen in Betracht ziehen. Finden Sie Ersteller oder Urheberrechtsinhaber mit beliebten Videoinhalten und vernetzen Sie sich aktiv mit ihnen.

UniApp implementiert eine detaillierte Analyse der Benutzeranmeldung und -autorisierung

Jul 05, 2023 pm 11:54 PM

UniApp implementiert eine detaillierte Analyse der Benutzeranmeldung und -autorisierung

Jul 05, 2023 pm 11:54 PM

UniApp implementiert eine detaillierte Analyse der Benutzeranmeldung und -autorisierung. In der modernen mobilen Anwendungsentwicklung sind Benutzeranmeldung und -autorisierung wesentliche Funktionen. Als plattformübergreifendes Entwicklungsframework bietet UniApp eine bequeme Möglichkeit, Benutzeranmeldung und -autorisierung zu implementieren. In diesem Artikel werden die Details der Benutzeranmeldung und -autorisierung in UniApp erläutert und entsprechende Codebeispiele beigefügt. 1. Implementierung der Benutzeranmeldefunktion. Erstellen Sie eine Anmeldeseite. Für die Benutzeranmeldefunktion ist normalerweise eine Anmeldeseite erforderlich, die ein Formular für Benutzer zur Eingabe ihrer Kontonummer und ihres Kennworts sowie eine Anmeldeschaltfläche enthält

So nutzen Sie sessionStorage richtig zum Schutz sensibler Daten

Jan 13, 2024 am 11:54 AM

So nutzen Sie sessionStorage richtig zum Schutz sensibler Daten

Jan 13, 2024 am 11:54 AM

Für die korrekte Verwendung von sessionStorage zum Speichern vertraulicher Informationen sind bestimmte Codebeispiele erforderlich. Ob bei der Webentwicklung oder der Entwicklung mobiler Anwendungen, wir müssen häufig vertrauliche Informationen wie Benutzeranmeldeinformationen, ID-Nummern usw. speichern und verarbeiten. In der Front-End-Entwicklung ist die Verwendung von sessionStorage eine gängige Speicherlösung. Da es sich bei sessionStorage jedoch um eine browserbasierte Speicherung handelt, müssen einige Sicherheitsaspekte beachtet werden, um sicherzustellen, dass die gespeicherten vertraulichen Informationen nicht in böswilliger Absicht abgerufen und verwendet werden.

So implementieren Sie Authentifizierung und Autorisierung in PHP-Anwendungen mithilfe von JWT

Aug 03, 2023 pm 10:17 PM

So implementieren Sie Authentifizierung und Autorisierung in PHP-Anwendungen mithilfe von JWT

Aug 03, 2023 pm 10:17 PM

So verwenden Sie JWT zur Implementierung von Authentifizierung und Autorisierung in PHP-Anwendungen. Einführung: Mit der rasanten Entwicklung des Internets werden Authentifizierung und Autorisierung in Webanwendungen immer wichtiger. JSONWebToken (JWT) ist ein beliebter Authentifizierungs- und Autorisierungsmechanismus, der in PHP-Anwendungen weit verbreitet ist. In diesem Artikel wird die Verwendung von JWT zur Implementierung von Authentifizierung und Autorisierung in PHP-Anwendungen vorgestellt und Codebeispiele bereitgestellt, um den Lesern ein besseres Verständnis der Verwendung von JWT zu erleichtern. 1. Einführung in JWT JSONWebTo