Betrieb und Instandhaltung

Betrieb und Instandhaltung

Betrieb und Wartung von Linux

Betrieb und Wartung von Linux

Linux – 11 Schritte, die Ihnen zeigen, wie Sie perfekt überprüfen, ob Ihr Server kompromittiert wurde

Linux – 11 Schritte, die Ihnen zeigen, wie Sie perfekt überprüfen, ob Ihr Server kompromittiert wurde

Linux – 11 Schritte, die Ihnen zeigen, wie Sie perfekt überprüfen, ob Ihr Server kompromittiert wurde

1

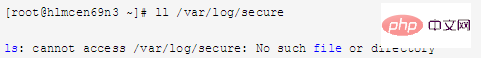

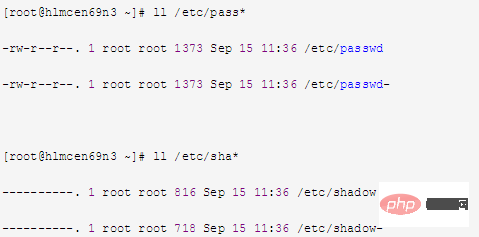

Die Intruder kann die Protokollinformationen des Geräts löschen. 2 Der Eindringlingerstellt möglicherweise eine neue Datei zum Speichern von Benutzernamen und PasswörternSie können die Dateien /etc/passwd und /etc/shadow sowie zugehörige Befehlsbeispiele anzeigen:

3

4

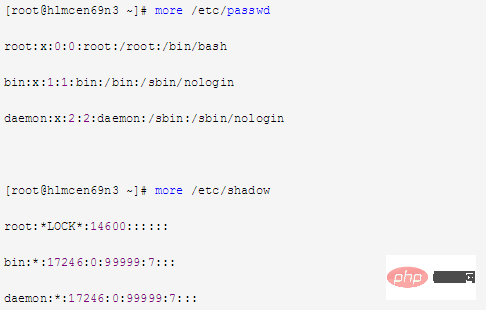

Anzeigen des letzten erfolgreichen Anmeldeereignisses und des letzten erfolglosen Anmeldeereignisses der Maschineentsprechend dem Protokoll „/var/log/lastlog“ , zugehöriges Befehlsbeispiel:

5

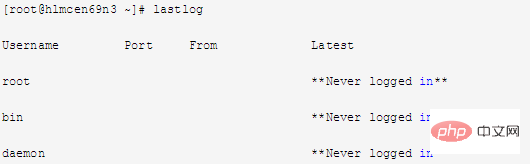

6Sehen Sie sich die Benutzer an, die sich seit der Erstellung der Maschine angemeldet haben

entsprechend der Protokolldatei „/var/log/wtmp“, zugehörige Befehlsbeispiele:

Darüber hinaus So sollten Sie nach offiziellen Linux-Konten suchen. Antworten Sie im Backend auf „Git Books“ und erhalten Sie ein Überraschungsgeschenkpaket.

7

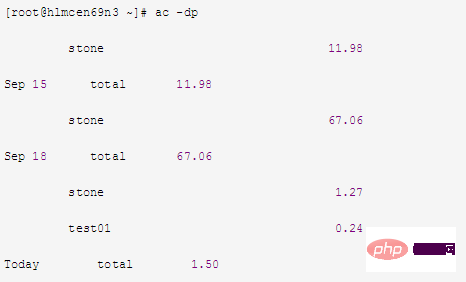

Anzeigen der Verbindungszeit (Stunden) aller Benutzer der Maschineentsprechend der Protokolldatei „/var/log/wtmp“, zugehörige Befehlsbeispiele:

8

Wenn Sie feststellen, dass die Maschine ungewöhnlichen Datenverkehr erzeugt, können Sie den Befehl „tcpdump“ verwenden, um Netzwerkpakete zu erfassen, um die Verkehrssituation anzuzeigen, oder das Tool „iperf“ verwenden, um Sehen Sie sich die Verkehrssituation an

9

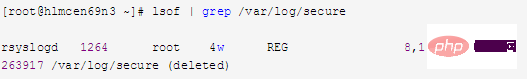

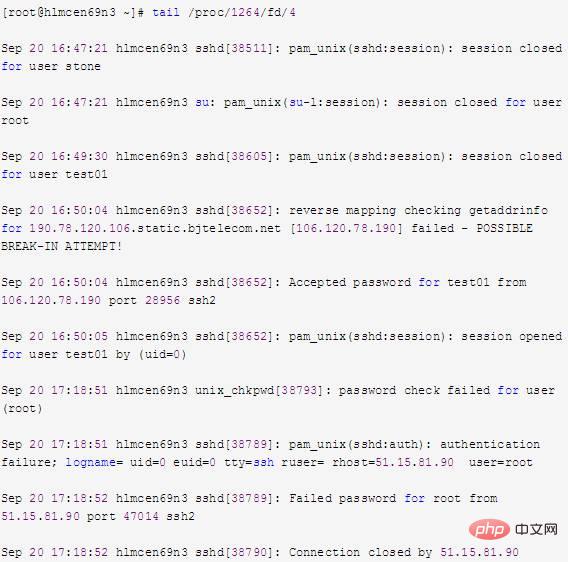

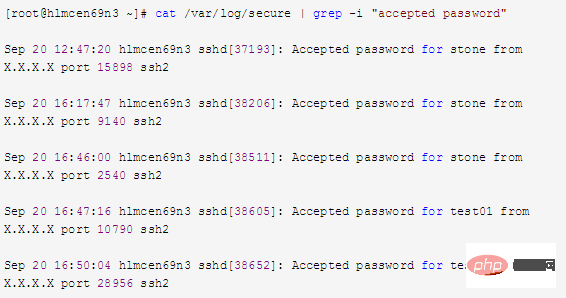

Sie können die /var/log/secureProtokolldatei anzeigenVersuchen Sie, die Informationen des Eindringlings und zugehörige Befehlsbeispiele zu ermitteln:

10

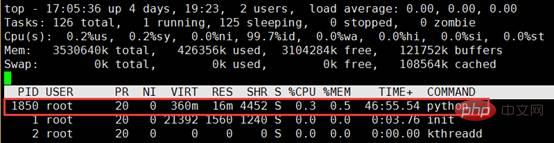

Fragen Sie die Ausführungsskriptdatei ab, die dem abnormalen Prozess entspricht.a.top-Befehl, um die PID anzuzeigen, die dem abnormalen Prozess entspricht. B. Suchen Sie nach dem Prozess in das virtuelle Dateisystemverzeichnis Ausführbare Datei

Folgen Sie der chinesischen Linux-Community

Das obige ist der detaillierte Inhalt vonLinux – 11 Schritte, die Ihnen zeigen, wie Sie perfekt überprüfen, ob Ihr Server kompromittiert wurde. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1663

1663

14

14

1419

1419

52

52

1313

1313

25

25

1264

1264

29

29

1237

1237

24

24

Linux -Architektur: Enthüllung der 5 Grundkomponenten

Apr 20, 2025 am 12:04 AM

Linux -Architektur: Enthüllung der 5 Grundkomponenten

Apr 20, 2025 am 12:04 AM

Die fünf grundlegenden Komponenten des Linux -Systems sind: 1. Kernel, 2. Systembibliothek, 3. System Utilities, 4. Grafische Benutzeroberfläche, 5. Anwendungen. Der Kernel verwaltet Hardware -Ressourcen, die Systembibliothek bietet vorkompilierte Funktionen, Systemversorgungsunternehmen werden für die Systemverwaltung verwendet, die GUI bietet visuelle Interaktion und Anwendungen verwenden diese Komponenten, um Funktionen zu implementieren.

So überprüfen Sie die Lageradresse von Git

Apr 17, 2025 pm 01:54 PM

So überprüfen Sie die Lageradresse von Git

Apr 17, 2025 pm 01:54 PM

Um die Git -Repository -Adresse anzuzeigen, führen Sie die folgenden Schritte aus: 1. Öffnen Sie die Befehlszeile und navigieren Sie zum Repository -Verzeichnis; 2. Führen Sie den Befehl "git remote -v" aus; 3.. Zeigen Sie den Repository -Namen in der Ausgabe und der entsprechenden Adresse an.

VSCODE Vorheriger nächster Verknüpfungsschlüssel

Apr 15, 2025 pm 10:51 PM

VSCODE Vorheriger nächster Verknüpfungsschlüssel

Apr 15, 2025 pm 10:51 PM

VS Code One-Step/Nächster Schritt Verknüpfungsschlüsselnutzung: Einschritt (rückwärts): Windows/Linux: Strg ←; macOS: CMD ← Nächster Schritt (vorwärts): Windows/Linux: Strg →; macos: cmd →

Was ist der Hauptzweck von Linux?

Apr 16, 2025 am 12:19 AM

Was ist der Hauptzweck von Linux?

Apr 16, 2025 am 12:19 AM

Zu den Hauptanwendungen von Linux gehören: 1. Server -Betriebssystem, 2. Eingebettes System, 3. Desktop -Betriebssystem, 4. Entwicklungs- und Testumgebung. Linux zeichnet sich in diesen Bereichen aus und bietet Stabilität, Sicherheits- und effiziente Entwicklungstools.

So führen Sie Java -Code in Notepad aus

Apr 16, 2025 pm 07:39 PM

So führen Sie Java -Code in Notepad aus

Apr 16, 2025 pm 07:39 PM

Obwohl Notepad den Java -Code nicht direkt ausführen kann, kann er durch Verwendung anderer Tools erreicht werden: Verwenden des Befehlszeilencompilers (JAVAC), um eine Bytecode -Datei (Dateiname.class) zu generieren. Verwenden Sie den Java Interpreter (Java), um Bytecode zu interpretieren, den Code auszuführen und das Ergebnis auszugeben.

Wie man nach dem Schreiben des Codes erhaben ausgeführt wird

Apr 16, 2025 am 08:51 AM

Wie man nach dem Schreiben des Codes erhaben ausgeführt wird

Apr 16, 2025 am 08:51 AM

Es gibt sechs Möglichkeiten, Code in Sublime auszuführen: durch Hotkeys, Menüs, Build-Systeme, Befehlszeilen, Standard-Build-Systeme und benutzerdefinierte Build-Befehle und führen Sie einzelne Dateien/Projekte aus, indem Sie mit der rechten Maustaste auf Projekte/Dateien klicken. Die Verfügbarkeit des Build -Systems hängt von der Installation des erhabenen Textes ab.

Laravel -Installationscode

Apr 18, 2025 pm 12:30 PM

Laravel -Installationscode

Apr 18, 2025 pm 12:30 PM

Um Laravel zu installieren, befolgen Sie die folgenden Schritte: Installieren Sie den Komponisten (für MacOS/Linux und Windows). Installieren Sie LaRavel Installer. Erstellen Sie eine neue Projektstart -Service -Access -Anwendung (URL: http://127.0.0.1:8000).

So verwenden Sie VSCODE

Apr 15, 2025 pm 11:21 PM

So verwenden Sie VSCODE

Apr 15, 2025 pm 11:21 PM

Visual Studio Code (VSCODE) ist ein plattformübergreifender, Open-Source-Editor und kostenloser Code-Editor, der von Microsoft entwickelt wurde. Es ist bekannt für seine leichte, Skalierbarkeit und Unterstützung für eine Vielzahl von Programmiersprachen. Um VSCODE zu installieren, besuchen Sie bitte die offizielle Website, um das Installateur herunterzuladen und auszuführen. Bei der Verwendung von VSCODE können Sie neue Projekte erstellen, Code bearbeiten, Code bearbeiten, Projekte navigieren, VSCODE erweitern und Einstellungen verwalten. VSCODE ist für Windows, MacOS und Linux verfügbar, unterstützt mehrere Programmiersprachen und bietet verschiedene Erweiterungen über den Marktplatz. Zu den Vorteilen zählen leicht, Skalierbarkeit, umfangreiche Sprachunterstützung, umfangreiche Funktionen und Versionen