Backend-Entwicklung

Backend-Entwicklung

PHP-Tutorial

PHP-Tutorial

Verhindern und Beheben von logischen Schwachstellen in PHP-Websites

Verhindern und Beheben von logischen Schwachstellen in PHP-Websites

Verhindern und Beheben von logischen Schwachstellen in PHP-Websites

Prävention und Behebung von logischen Schwachstellen in PHP-Websites

Im heutigen Internetzeitalter ist die Website-Sicherheit sowohl für Benutzer als auch für Website-Entwickler zu einem wichtigen Thema geworden. Obwohl es auf Websites verschiedene Arten von Schwachstellen gibt, werden logische Schwachstellen oft am häufigsten übersehen. In diesem Artikel untersuchen wir häufige logische Schwachstellen in PHP-Websites und stellen einige Methoden zur Verhinderung und Behebung dieser Schwachstellen bereit.

Logische Schwachstellen beziehen sich auf Sicherheitsprobleme, die durch falsche Logik oder unsachgemäßes Design im Programm verursacht werden. Zu den häufigsten Schwachstellen in der Logik von PHP-Websites gehören unbefugter Zugriff, unbefugte Vorgänge, Replay-Angriffe usw. Im Folgenden stellen wir diese Schwachstellen bzw. ihre Reparaturmethoden vor und geben relevante Codebeispiele.

- Unautorisierter Zugriff

Unautorisierter Zugriff liegt vor, wenn ein nicht verifizierter oder authentifizierter Benutzer auf vertrauliche Informationen zugreifen oder vertrauliche Vorgänge ausführen kann. Um diese Schwachstelle zu verhindern, müssen wir strenge Berechtigungsprüfungen im Zugriffskontrollmechanismus der Website implementieren.

Angenommen, wir haben eine Seite, für deren Zugriff eine Anmeldung erforderlich ist:

<?php

session_start();

if (!isset($_SESSION['loggedin'])) {

header('Location: login.php');

exit();

}

// 其他需要登录才能访问的操作

?>Im obigen Code verwenden wir zuerst die Funktion session_start(), um die Sitzung zu öffnen, und prüfen dann, ob Sie angemeldet sind. Wenn Sie nicht angemeldet sind, leiten Sie den Benutzer zur Anmeldeseite weiter. Auf diese Weise stellen wir sicher, dass nur authentifizierte Benutzer auf vertrauliche Informationen zugreifen oder vertrauliche Vorgänge ausführen können.

- Urezessive Operation

Ureride-Operation bedeutet, dass ein Benutzer Vorgänge ausführen kann, zu deren Ausführung er keine Berechtigung hat. Um Schwachstellen durch unbefugten Zugriff zu verhindern, müssen wir strenge Berechtigungsprüfungen im Programm implementieren und den Zugriff bestimmter Benutzer auf vertrauliche Vorgänge beschränken.

Nehmen wir zum Beispiel an, wir haben eine Admin-Seite, auf der nur Benutzer mit Administratorrechten bestimmte Aktionen ausführen können:

<?php

session_start();

if (!isset($_SESSION['loggedin']) || $_SESSION['role'] != 'admin') {

header('Location: index.php');

exit();

}

// 管理员操作

?>Im obigen Code prüfen wir zunächst, ob der Benutzer bereits angemeldet ist und ob seine Rolle Administrator ist. Wenn der Benutzer nicht angemeldet ist oder kein Administrator ist, leiten Sie den Benutzer zur Startseite weiter. Auf diese Weise können wir sensible Vorgänge nur auf Administratoren beschränken.

- Replay-Angriff

Ein Replay-Angriff liegt vor, wenn ein Angreifer Authentifizierungsinformationen aus einer früheren gültigen Sitzung verwendet, um sich als legitimer Benutzer auszugeben. Um Wiederholungsangriffe zu verhindern, müssen wir im Programm einige Schutzmaßnahmen ergreifen, z. B. die Generierung zufälliger Sitzungstoken und die Überprüfung jeder Anfrage.

Nehmen wir zum Beispiel an, wir haben eine Formularverarbeitungsseite, die vor Replay-Angriffen geschützt werden muss:

<?php

session_start();

if ($_SERVER['REQUEST_METHOD'] == 'POST') {

if (isset($_POST['token']) && $_POST['token'] == $_SESSION['token']) {

// 执行表单处理操作

// ...

// 验证完成后,生成新的会话令牌

$_SESSION['token'] = bin2hex(random_bytes(32));

} else {

die('Invalid token');

}

}

?>Im obigen Code prüfen wir zunächst, ob die Methode der Anfrage POST ist, und vergleichen dann das Token in der Anfrage und das Token in der Sitzung. Ob die Karten gleich sind. Wenn sie identisch sind, führen Sie Formularverarbeitungsvorgänge durch. Sobald die Verarbeitung abgeschlossen ist, wird ein neues Sitzungstoken generiert und in der Sitzung gespeichert. Auf diese Weise können wir Replay-Angriffe verhindern.

Zusammenfassend lässt sich sagen, dass logische Schwachstellen eines der häufigsten Sicherheitsprobleme in PHP-Websites sind. Um diese Schwachstellen zu verhindern und zu beheben, benötigen wir eine strenge Berechtigungsprüfung, Zugriffskontrolle und Sitzungsverwaltung. Durch die entsprechende Verwendung relevanter Codebeispiele können Entwickler die Sicherheit ihrer Websites verbessern und sensible Informationen der Benutzer vor Angriffen schützen.

Das obige ist der detaillierte Inhalt vonVerhindern und Beheben von logischen Schwachstellen in PHP-Websites. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1393

1393

52

52

1207

1207

24

24

Diese Apple-ID wird im iTunes Store noch nicht verwendet: Fix

Jun 10, 2024 pm 05:42 PM

Diese Apple-ID wird im iTunes Store noch nicht verwendet: Fix

Jun 10, 2024 pm 05:42 PM

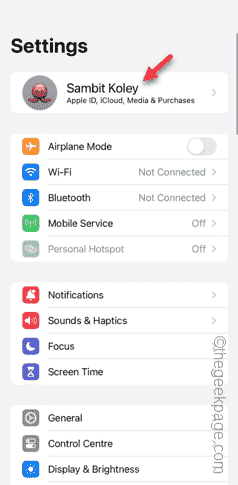

Wenn Sie sich mit der AppleID beim iTunesStore anmelden, wird möglicherweise die Fehlermeldung „Diese AppleID wurde nicht im iTunesStore verwendet“ auf dem Bildschirm angezeigt. Es gibt keine Fehlermeldungen, über die Sie sich Sorgen machen müssen. Sie können sie beheben, indem Sie diese Lösungssätze befolgen. Fix 1 – Lieferadresse ändern Der Hauptgrund, warum diese Aufforderung im iTunes Store erscheint, ist, dass Sie nicht die richtige Adresse in Ihrem AppleID-Profil haben. Schritt 1 – Öffnen Sie zunächst die iPhone-Einstellungen auf Ihrem iPhone. Schritt 2 – AppleID sollte über allen anderen Einstellungen stehen. Also, öffnen Sie es. Schritt 3 – Öffnen Sie dort die Option „Zahlung & Versand“. Schritt 4 – Bestätigen Sie Ihren Zugang mit Face ID. Schritt

So beheben Sie rote Augen auf dem iPhone

Feb 23, 2024 pm 04:31 PM

So beheben Sie rote Augen auf dem iPhone

Feb 23, 2024 pm 04:31 PM

Sie haben also auf Ihrer letzten Party einige tolle Fotos gemacht, aber leider waren die meisten Fotos, die Sie gemacht haben, rote Augen. Das Foto selbst ist großartig, aber die roten Augen darin ruinieren das Bild irgendwie. Ganz zu schweigen davon, dass einige dieser Partyfotos möglicherweise von den Handys Ihrer Freunde stammen. Heute schauen wir uns an, wie man rote Augen aus Fotos entfernt. Was verursacht die roten Augen auf dem Foto? Beim Fotografieren mit Blitz kommt es häufig zu roten Augen. Dies liegt daran, dass das Licht des Blitzes direkt in den Augenhintergrund scheint, wodurch die Blutgefäße unter dem Auge das Licht reflektieren, wodurch auf dem Foto der Effekt roter Augen entsteht. Glücklicherweise sind einige Kameras dank der kontinuierlichen Weiterentwicklung der Technologie mittlerweile mit Funktionen zur Rote-Augen-Korrektur ausgestattet, die dieses Problem effektiv lösen können. Mit dieser Funktion nimmt die Kamera Bilder auf

Wie kann das Problem gelöst werden, dass Win11 die Anmeldeinformationen nicht überprüft?

Jan 30, 2024 pm 02:03 PM

Wie kann das Problem gelöst werden, dass Win11 die Anmeldeinformationen nicht überprüft?

Jan 30, 2024 pm 02:03 PM

Wenn sich ein Win11-Benutzer mit Anmeldeinformationen anmeldet, erhält er eine Fehlermeldung, dass Ihre Anmeldeinformationen nicht überprüft werden können. Was ist los? Nachdem der Herausgeber dieses Problem untersucht hatte, stellte ich fest, dass es mehrere verschiedene Situationen geben kann, die dieses Problem direkt oder indirekt verursachen. Schauen wir uns das gemeinsam mit dem Herausgeber an.

Umfassender Leitfaden zu PHP 500-Fehlern: Ursachen, Diagnose und Korrekturen

Mar 22, 2024 pm 12:45 PM

Umfassender Leitfaden zu PHP 500-Fehlern: Ursachen, Diagnose und Korrekturen

Mar 22, 2024 pm 12:45 PM

Ein umfassender Leitfaden zu PHP500-Fehlern: Ursachen, Diagnose und Korrekturen Während der PHP-Entwicklung stoßen wir häufig auf Fehler mit dem HTTP-Statuscode 500. Dieser Fehler wird normalerweise „500InternalServerError“ genannt, was bedeutet, dass bei der Verarbeitung der Anfrage auf der Serverseite einige unbekannte Fehler aufgetreten sind. In diesem Artikel untersuchen wir die häufigsten Ursachen von PHP500-Fehlern, wie man sie diagnostiziert und behebt und stellen spezifische Codebeispiele als Referenz bereit. Häufige Ursachen für 1.500 Fehler 1.

Eine einfache Anleitung zur Behebung von Windows 11-Bluescreen-Problemen

Dec 27, 2023 pm 02:26 PM

Eine einfache Anleitung zur Behebung von Windows 11-Bluescreen-Problemen

Dec 27, 2023 pm 02:26 PM

Viele Freunde stoßen bei der Verwendung von Computer-Betriebssystemen immer auf Bluescreens. Selbst das neueste Win11-System kann dem Schicksal von Bluescreens nicht entkommen. Deshalb habe ich Ihnen heute ein Tutorial zum Reparieren von Win11-Bluescreens gebracht. Unabhängig davon, ob Sie auf einen Bluescreen gestoßen sind oder nicht, können Sie ihn zunächst herausfinden, falls Sie ihn benötigen. So beheben Sie den Win11-Bluescreen-Methode 1. Wenn wir auf einen Bluescreen stoßen, starten Sie zunächst das System neu und prüfen Sie, ob es normal starten kann. 2. Wenn es normal gestartet werden kann, klicken Sie mit der rechten Maustaste auf „Computer“ auf dem Desktop und wählen Sie „Verwalten“ 3. Erweitern Sie dann „Systemprogramme“ auf der linken Seite des Popup-Fensters und wählen Sie „Ereignisanzeige“ 4. Im Mit der Ereignisanzeige können Sie sehen, welches konkrete Problem den Bluescreen verursacht hat. 5. Verfolgen Sie dann einfach die Bluescreen-Situation und die Ereignisse

Die Lautstärke kann in WIN10 nicht angepasst werden

Mar 27, 2024 pm 05:16 PM

Die Lautstärke kann in WIN10 nicht angepasst werden

Mar 27, 2024 pm 05:16 PM

1. Drücken Sie win+r, um das Ausführungsfenster zu öffnen, geben Sie [regedit] ein und drücken Sie die Eingabetaste, um den Registrierungseditor zu öffnen. 2. Klicken Sie im geöffneten Registrierungseditor, um [HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun] zu erweitern. Klicken Sie mit der rechten Maustaste auf die leere Stelle auf der rechten Seite, wählen Sie [Neu – Zeichenfolgenwert] und benennen Sie sie in [systray.exe] um. 3. Doppelklicken Sie, um systray.exe zu öffnen, ändern Sie die numerischen Daten in [C:WindowsSystem32systray.exe] und klicken Sie auf [OK], um die Einstellungen zu speichern.

So lösen Sie das durch csrss.exe verursachte Bluescreen-Problem

Dec 28, 2023 pm 06:24 PM

So lösen Sie das durch csrss.exe verursachte Bluescreen-Problem

Dec 28, 2023 pm 06:24 PM

Wenn Ihr Computer nach dem Start häufig einen blauen Bildschirm anzeigt, liegt möglicherweise ein schwerwiegender Fehler (Stoppcode 0xF4) vor, der vom Windows-System in der Datei csrss.exe verursacht wurde. Sehen wir uns nun an, wie wir das Problem beheben können! So beheben Sie den Bluescreen von csrss.exe: Drücken Sie zunächst gleichzeitig die Tasten „Strg+Alt+Entf“. Daraufhin wird die Benutzeroberfläche des Microsoft Windows-Task-Managers angezeigt. Klicken Sie auf die Registerkarte „Task-Manager“. Auf dem Bildschirm werden alle laufenden Programme und die von ihnen belegten Ressourcen sowie weitere Informationen aufgelistet. Klicken Sie erneut, um die Registerkarte „Prozesse“ aufzurufen, klicken Sie erneut auf „Bildname“ und suchen Sie dann die Datei „csrss.exe“ in der Liste. Klicken Sie auf die Schaltfläche „Prozess beenden“.

iPhone bleibt im Flugmodus hängen: So beheben Sie das Problem

Jun 15, 2024 pm 02:16 PM

iPhone bleibt im Flugmodus hängen: So beheben Sie das Problem

Jun 15, 2024 pm 02:16 PM

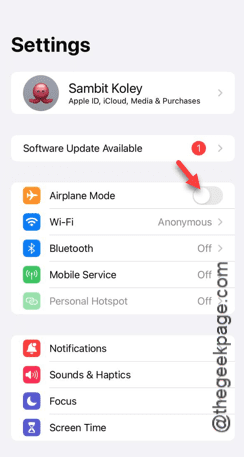

Der Flugmodus ist in manchen Situationen sehr praktisch. Allerdings kann Ihnen derselbe Flugmodus Kopfschmerzen bereiten, wenn Ihr iPhone plötzlich darin hängen bleibt. In diesem Artikel haben wir eine Reihe von Lösungen entwickelt, mit denen Sie Ihr iPhone aus dem Flugmodus herausholen können. Schnelle Lösung – 1. Versuchen Sie, den Flugmodus direkt im Kontrollzentrum zu deaktivieren. 2. Wenn Sie den Flugzeugmodus nicht über das Kontrollzentrum deaktivieren können, können Sie den Flugzeugmodus direkt über die Registerkarte „Einstellungen“ deaktivieren. Wenn diese Tipps nicht funktionieren, befolgen Sie die folgenden Korrekturen, um das Problem zu beheben. Fix 1 – Neustart Ihres Geräts erzwingen Der Vorgang, einen Neustart Ihres Geräts zu erzwingen, ist sehr einfach. Sie müssen lediglich diese Schritt-für-Schritt-Anleitung befolgen. Schritt 1 – Sie können den Vorgang starten, indem Sie die Lauter-Taste drücken und wieder loslassen. Schritt