Java

Java

javaLernprogramm

javaLernprogramm

Analyse und Fallaustausch zur Gültigkeit der Echtheitsidentifizierung von Vertragssiegeln mithilfe der Java-Technologie

Analyse und Fallaustausch zur Gültigkeit der Echtheitsidentifizierung von Vertragssiegeln mithilfe der Java-Technologie

Analyse und Fallaustausch zur Gültigkeit der Echtheitsidentifizierung von Vertragssiegeln mithilfe der Java-Technologie

Analyse und Fallfreigabe zur Echtheit und Echtheit offizieller Vertragssiegel mithilfe der Java-Technologie

- Einführung

Im digitalen Zeitalter hat sich der Vertragsunterzeichnungsprozess schrittweise von der traditionellen Papierunterzeichnung zur elektronischen Unterzeichnung gewandelt. Aufgrund der Probleme der Informationssicherheit und Echtheitserkennung bei elektronischen Signaturen ist die Gültigkeit des Vertrags jedoch äußerst umstritten. In diesem Artikel wird die Wirksamkeit der Authentifizierung des offiziellen Vertragssiegels auf Basis der Java-Technologie analysiert und relevante Fälle vorgestellt.

- Wirksamkeitsanalyse der Echtheitserkennung amtlicher Siegel

2.1 Digitale Signatur

Die digitale Signatur ist eine Technologie, die einen asymmetrischen Verschlüsselungsalgorithmus verwendet, um die Authentizität und Integrität eines Vertrags sicherzustellen. Es basiert auf den Prinzipien der Verschlüsselung mit öffentlichem Schlüssel und der Entschlüsselung mit privatem Schlüssel. Es generiert nach der Verschlüsselung des Vertrags eine Signatur und übermittelt die Signatur zusammen mit dem Vertrag zur Überprüfung an die andere Partei. Java bietet die Funktion, ein Schlüsselpaar über die KeyPairGenerator-Klasse zu generieren und die Signature-Klasse für die digitale Signatur und Überprüfung zu verwenden.

2.2 Steganographie

Steganographie ist eine Technologie, die Informationen in anderen Mediendateien wie Bildern verbirgt und diese durch einen speziellen Entschlüsselungsalgorithmus extrahiert. In Java können Sie die ImageIO-Klasse verwenden, um Bilddateien zu lesen und die darin verborgenen Vertragsinformationen über einen bestimmten Algorithmus abzurufen.

2.3 Blockchain

Als Distributed-Ledger-Technologie kann Blockchain die Rückverfolgbarkeit und Manipulationssicherheit von Verträgen gewährleisten. Durch das Speichern von Vertragsinformationen auf der Blockchain und deren Verschlüsselung mithilfe eines Hash-Algorithmus kann eine Vertragsmanipulation wirksam verhindert werden. Es gibt viele Blockchain-Frameworks in Java (z. B. Hyperledger Fabric), die die kryptografische Speicherung und Überprüfung von Verträgen ermöglichen. 3.1 Fall einer digitalen Signatur -Identifizierung (basierend auf Hyperledger Fabric):

import java.security.*;

public class ContractSigning {

public static void main(String[] args) throws Exception {

// 生成密钥对

KeyPairGenerator keyPairGenerator = KeyPairGenerator.getInstance("RSA");

keyPairGenerator.initialize(2048);

KeyPair keyPair = keyPairGenerator.generateKeyPair();

// 生成签名

Signature signature = Signature.getInstance("SHA256withRSA");

signature.initSign(keyPair.getPrivate());

String contractData = "这是一份合同";

signature.update(contractData.getBytes());

byte[] signBytes = signature.sign();

// 验证签名

Signature verification = Signature.getInstance("SHA256withRSA");

verification.initVerify(keyPair.getPublic());

verification.update(contractData.getBytes());

boolean isVerified = verification.verify(signBytes);

System.out.println("合同签名验证结果:" + isVerified);

}

}- Zusammenfassung

Dieser Artikel basiert auf Java-Technologie, analysiert die Wirksamkeit der Authentizitätsidentifizierung offizieller Vertragssiegel und teilt die Verwendung digitaler Signaturen und Blockchain zur Erzielung eines Authentizitätsidentifizierungsfalls . Durch den Einsatz dieser Technologien können die Sicherheit und Glaubwürdigkeit des Vertragsabschlussprozesses verbessert und die Gültigkeit des Vertrags sichergestellt werden.

Referenzen[1] „Java Cryptography Architecture (JCA) Reference Guide“, Oracle, https://docs.oracle.com/en/java/javase/15/security/java-cryptography-architecture-jca -reference-guide.html

- [2] „Hyperledger Fabric“, The Linux Foundation, https://www.hyperledger.org/use/fabric

Das obige ist der detaillierte Inhalt vonAnalyse und Fallaustausch zur Gültigkeit der Echtheitsidentifizierung von Vertragssiegeln mithilfe der Java-Technologie. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1385

1385

52

52

So identifizieren Sie die Echtheit von Waren in Dewu_Einführung in die Verwendung des Dewu-Identifizierungsdienstes

Apr 01, 2024 am 11:01 AM

So identifizieren Sie die Echtheit von Waren in Dewu_Einführung in die Verwendung des Dewu-Identifizierungsdienstes

Apr 01, 2024 am 11:01 AM

Da der Markt wächst, rückt die Frage der Produktauthentizität immer stärker in den Vordergrund. Um die Rechte und Interessen der Verbraucher zu schützen, bietet Dewu eine Reihe von Maßnahmen zur Identifizierung der Echtheit von Produkten. Wie erkennt Dewu also die Echtheit eines Produkts? Die Redaktion hat hier einige relevante Informationen zusammengestellt. Freunde in Not können vorbeischauen! Wie kann Dewu die Echtheit eines Produkts feststellen? Antwort: [Holen Sie sich das Objekt]-[Ich]-[Identifikationsdienst]-[Kostenlose Identifikation]. Konkrete Schritte: 1. Öffnen Sie zunächst die Dewu-Software, gehen Sie zur Startseite und wechseln Sie zu den Seiten „Kauf“, „Erkunden“ und „Meine Seiten“. Klicken Sie dann unten rechts auf „Ich“. Klicken Sie dann auf die Schaltfläche „Authentifizierungsdienst“. 3. Rufen Sie dann die Seite „Authentifizierungsdienst“ auf. Es gibt viele Authentifizierungsmethoden, die wir auswählen können

Das Stable Diffusion 3-Papier wird endlich veröffentlicht und die architektonischen Details werden enthüllt. Wird es helfen, Sora zu reproduzieren?

Mar 06, 2024 pm 05:34 PM

Das Stable Diffusion 3-Papier wird endlich veröffentlicht und die architektonischen Details werden enthüllt. Wird es helfen, Sora zu reproduzieren?

Mar 06, 2024 pm 05:34 PM

Der Artikel von StableDiffusion3 ist endlich da! Dieses Modell wurde vor zwei Wochen veröffentlicht und verwendet die gleiche DiT-Architektur (DiffusionTransformer) wie Sora. Nach seiner Veröffentlichung sorgte es für großes Aufsehen. Im Vergleich zur Vorgängerversion wurde die Qualität der von StableDiffusion3 generierten Bilder erheblich verbessert. Es unterstützt jetzt Eingabeaufforderungen mit mehreren Themen, und der Textschreibeffekt wurde ebenfalls verbessert, und es werden keine verstümmelten Zeichen mehr angezeigt. StabilityAI wies darauf hin, dass es sich bei StableDiffusion3 um eine Reihe von Modellen mit Parametergrößen von 800 M bis 8 B handelt. Durch diesen Parameterbereich kann das Modell direkt auf vielen tragbaren Geräten ausgeführt werden, wodurch der Einsatz von KI deutlich reduziert wird

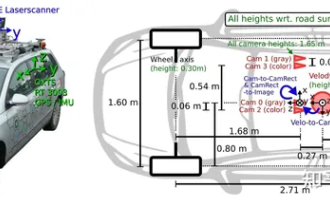

Beherrschen Sie die Koordinatensystemkonvertierung wirklich? Multisensorik-Themen, die für das autonome Fahren unverzichtbar sind

Oct 12, 2023 am 11:21 AM

Beherrschen Sie die Koordinatensystemkonvertierung wirklich? Multisensorik-Themen, die für das autonome Fahren unverzichtbar sind

Oct 12, 2023 am 11:21 AM

Der erste Pilot- und Schlüsselartikel stellt hauptsächlich mehrere häufig verwendete Koordinatensysteme in der autonomen Fahrtechnologie vor und erläutert, wie die Korrelation und Konvertierung zwischen ihnen abgeschlossen und schließlich ein einheitliches Umgebungsmodell erstellt werden kann. Der Schwerpunkt liegt hier auf dem Verständnis der Umrechnung vom Fahrzeug in den starren Kamerakörper (externe Parameter), der Kamera-in-Bild-Konvertierung (interne Parameter) und der Bild-in-Pixel-Einheitenkonvertierung. Die Konvertierung von 3D in 2D führt zu entsprechenden Verzerrungen, Verschiebungen usw. Wichtige Punkte: Das Fahrzeugkoordinatensystem und das Kamerakörperkoordinatensystem müssen neu geschrieben werden: Das Ebenenkoordinatensystem und das Pixelkoordinatensystem. Schwierigkeit: Sowohl die Entzerrung als auch die Verzerrungsaddition müssen auf der Bildebene kompensiert werden. 2. Einführung Insgesamt gibt es vier visuelle Systeme Koordinatensystem: Pixelebenenkoordinatensystem (u, v), Bildkoordinatensystem (x, y), Kamerakoordinatensystem () und Weltkoordinatensystem (). Es gibt eine Beziehung zwischen jedem Koordinatensystem,

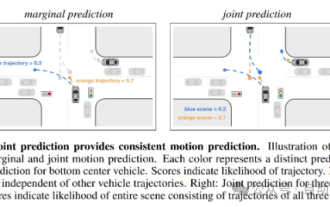

Dieser Artikel reicht aus, um etwas über autonomes Fahren und Flugbahnvorhersage zu lesen!

Feb 28, 2024 pm 07:20 PM

Dieser Artikel reicht aus, um etwas über autonomes Fahren und Flugbahnvorhersage zu lesen!

Feb 28, 2024 pm 07:20 PM

Die Trajektorienvorhersage spielt eine wichtige Rolle beim autonomen Fahren. Unter autonomer Fahrtrajektorienvorhersage versteht man die Vorhersage der zukünftigen Fahrtrajektorie des Fahrzeugs durch die Analyse verschiedener Daten während des Fahrvorgangs. Als Kernmodul des autonomen Fahrens ist die Qualität der Trajektorienvorhersage von entscheidender Bedeutung für die nachgelagerte Planungssteuerung. Die Trajektorienvorhersageaufgabe verfügt über einen umfangreichen Technologie-Stack und erfordert Vertrautheit mit der dynamischen/statischen Wahrnehmung des autonomen Fahrens, hochpräzisen Karten, Fahrspurlinien, Fähigkeiten in der neuronalen Netzwerkarchitektur (CNN&GNN&Transformer) usw. Der Einstieg ist sehr schwierig! Viele Fans hoffen, so schnell wie möglich mit der Flugbahnvorhersage beginnen zu können und Fallstricke zu vermeiden. Heute werde ich eine Bestandsaufnahme einiger häufiger Probleme und einführender Lernmethoden für die Flugbahnvorhersage machen! Einführungsbezogenes Wissen 1. Sind die Vorschaupapiere in Ordnung? A: Schauen Sie sich zuerst die Umfrage an, S

DualBEV: BEVFormer und BEVDet4D deutlich übertreffen, öffnen Sie das Buch!

Mar 21, 2024 pm 05:21 PM

DualBEV: BEVFormer und BEVDet4D deutlich übertreffen, öffnen Sie das Buch!

Mar 21, 2024 pm 05:21 PM

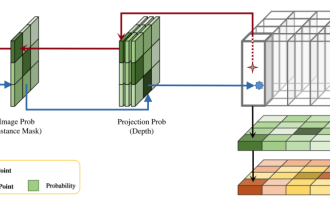

In diesem Artikel wird das Problem der genauen Erkennung von Objekten aus verschiedenen Blickwinkeln (z. B. Perspektive und Vogelperspektive) beim autonomen Fahren untersucht, insbesondere wie die Transformation von Merkmalen aus der Perspektive (PV) in den Raum aus der Vogelperspektive (BEV) effektiv ist implementiert über das Modul Visual Transformation (VT). Bestehende Methoden lassen sich grob in zwei Strategien unterteilen: 2D-zu-3D- und 3D-zu-2D-Konvertierung. 2D-zu-3D-Methoden verbessern dichte 2D-Merkmale durch die Vorhersage von Tiefenwahrscheinlichkeiten, aber die inhärente Unsicherheit von Tiefenvorhersagen, insbesondere in entfernten Regionen, kann zu Ungenauigkeiten führen. Während 3D-zu-2D-Methoden normalerweise 3D-Abfragen verwenden, um 2D-Features abzutasten und die Aufmerksamkeitsgewichte der Korrespondenz zwischen 3D- und 2D-Features über einen Transformer zu lernen, erhöht sich die Rechen- und Bereitstellungszeit.

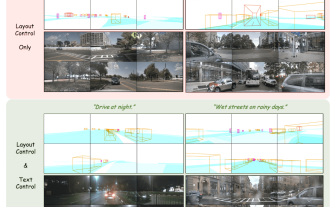

Das erste Weltmodell zur Erzeugung autonomer Fahrszenen mit mehreren Ansichten | DrivingDiffusion: Neue Ideen für BEV-Daten und Simulation

Oct 23, 2023 am 11:13 AM

Das erste Weltmodell zur Erzeugung autonomer Fahrszenen mit mehreren Ansichten | DrivingDiffusion: Neue Ideen für BEV-Daten und Simulation

Oct 23, 2023 am 11:13 AM

Einige persönliche Gedanken des Autors Im Bereich des autonomen Fahrens sind mit der Entwicklung BEV-basierter Teilaufgaben/End-to-End-Lösungen hochwertige Multi-View-Trainingsdaten und der entsprechende Aufbau von Simulationsszenen immer wichtiger geworden. Als Reaktion auf die Schwachstellen aktueller Aufgaben kann „hohe Qualität“ in drei Aspekte zerlegt werden: Long-Tail-Szenarien in verschiedenen Dimensionen: z. B. Nahbereichsfahrzeuge in Hindernisdaten und präzise Kurswinkel beim Schneiden von Autos sowie Spurliniendaten . Szenen wie Kurven mit unterschiedlichen Krümmungen oder Rampen/Zusammenführungen/Zusammenführungen, die schwer zu erfassen sind. Diese basieren häufig auf der Sammlung großer Datenmengen und komplexen Data-Mining-Strategien, die kostspielig sind. Echter 3D-Wert – hochkonsistentes Bild: Die aktuelle BEV-Datenerfassung wird häufig durch Fehler bei der Sensorinstallation/-kalibrierung, hochpräzisen Karten und dem Rekonstruktionsalgorithmus selbst beeinträchtigt. das hat mich dazu geführt

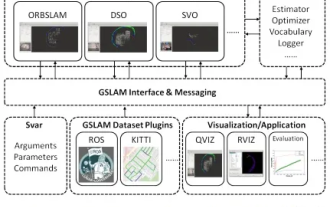

GSLAM |. Eine allgemeine SLAM-Architektur und ein Benchmark

Oct 20, 2023 am 11:37 AM

GSLAM |. Eine allgemeine SLAM-Architektur und ein Benchmark

Oct 20, 2023 am 11:37 AM

Plötzlich wurde ein 19 Jahre altes Papier namens GSLAM: A General SLAM Framework and Benchmark mit offenem Quellcode entdeckt: https://github.com/zdzhaoyong/GSLAM Gehen Sie direkt zum Volltext und spüren Sie die Qualität dieser Arbeit~1 Zusammenfassung der SLAM-Technologie hat in letzter Zeit viele Erfolge erzielt und die Aufmerksamkeit vieler High-Tech-Unternehmen auf sich gezogen. Es bleibt jedoch eine Frage, wie eine Schnittstelle zu bestehenden oder neuen Algorithmen hergestellt werden kann, um ein Benchmarking hinsichtlich Geschwindigkeit, Robustheit und Portabilität effizient durchzuführen. In diesem Artikel wird eine neue SLAM-Plattform namens GSLAM vorgeschlagen, die nicht nur Evaluierungsfunktionen bietet, sondern Forschern auch eine nützliche Möglichkeit bietet, schnell ihre eigenen SLAM-Systeme zu entwickeln.

„Minecraft' verwandelt sich in eine KI-Stadt und NPC-Bewohner spielen Rollenspiele wie echte Menschen

Jan 02, 2024 pm 06:25 PM

„Minecraft' verwandelt sich in eine KI-Stadt und NPC-Bewohner spielen Rollenspiele wie echte Menschen

Jan 02, 2024 pm 06:25 PM

Bitte beachten Sie, dass dieser kantige Mann die Stirn runzelt und über die Identität der „ungebetenen Gäste“ vor ihm nachdenkt. Es stellte sich heraus, dass sie sich in einer gefährlichen Situation befand, und als ihr dies klar wurde, begann sie schnell mit der mentalen Suche nach einer Strategie zur Lösung des Problems. Letztendlich entschloss sie sich, vom Unfallort zu fliehen, dann so schnell wie möglich Hilfe zu suchen und sofort Maßnahmen zu ergreifen. Gleichzeitig dachte die Person auf der Gegenseite das Gleiche wie sie... In „Minecraft“ gab es eine solche Szene, in der alle Charaktere von künstlicher Intelligenz gesteuert wurden. Jeder von ihnen hat eine einzigartige Identität. Das zuvor erwähnte Mädchen ist beispielsweise eine 17-jährige, aber kluge und mutige Kurierin. Sie haben die Fähigkeit, sich zu erinnern und zu denken und in dieser kleinen Stadt in Minecraft wie Menschen zu leben. Was sie antreibt, ist ein brandneues,