Betrieb und Instandhaltung

Betrieb und Instandhaltung

Betrieb und Wartung von Linux

Betrieb und Wartung von Linux

So sichern Sie Ihren Linux-Server über die Befehlszeile

So sichern Sie Ihren Linux-Server über die Befehlszeile

So sichern Sie Ihren Linux-Server über die Befehlszeile

So schützen Sie Ihren Linux-Server über die Befehlszeile

Im heutigen digitalen Zeitalter sind Linux-Server für viele Unternehmen und Privatpersonen zur ersten Wahl geworden. Da sich Hacker und Malware jedoch immer weiter entwickeln, ist es umso wichtiger, Ihre Server vor Angriffen zu schützen. Zwar stehen zahlreiche Serverschutztools und Firewalls zur Auswahl, aber auch ein einfacher Serverschutz über die Befehlszeile ist ein guter Ansatz. In diesem Artikel stellen wir einige einfache, aber effektive Befehlszeilenmethoden vor, die Ihnen beim Schutz Ihres Linux-Servers helfen.

- Verwenden Sie eine Firewall:

Die erste Verteidigungslinie für einen Linux-Server ist die Firewall. Es hilft Ihnen, den Netzwerkverkehr zu und von Ihrem Server zu begrenzen. In den meisten Linux-Distributionen können Sie den Befehl iptables verwenden, um Firewall-Regeln zu konfigurieren.

Hier sind einige Beispiele für häufig verwendete iptables-Befehle:

1.1 Erlauben Sie einer bestimmten IP-Adresse oder einem bestimmten IP-Bereich den Zugriff auf den Server:

$ iptables -A INPUT -s 192.168.1.100 -j ACCEPT

1.2 Erlauben Sie Datenverkehr an einem bestimmten Port:

$ iptables -A INPUT -p tcp --dport 22 -j ACCEPT

1.3 Verweigern Sie allen anderen Datenverkehr:

$ iptables -P INPUT DROP

Bitte beachten Sie, dass es sich bei den oben genannten Befehlen nur um einige Beispielbefehle handelt. Möglicherweise müssen Sie diese entsprechend Ihrer Serverkonfiguration entsprechend ändern.

- Anmeldeauthentifizierung verwenden:

Um unbefugten Zugriff zu verhindern, sollten Sie die Anmeldeauthentifizierung konfigurieren. Dies kann durch eine Änderung der SSH-Konfigurationsdatei erreicht werden. Sie können einen Texteditor wie vi oder nano verwenden, um die Datei /etc/ssh/sshd_config zu öffnen. vi或nano等文本编辑器打开/etc/ssh/sshd_config文件。

$ sudo vi /etc/ssh/sshd_config

在文件中找到以下行,然后取消注释并修改为以下内容:

PermitRootLogin no PasswordAuthentication no

保存并关闭文件。通过禁用远程root登录和密码验证,你将增加你的服务器安全性。

- 定期更新服务器和软件:

保持服务器和软件的最新状态也是保护服务器的重要步骤之一。黑客常常会利用已知的安全漏洞进入服务器。为了避免这种情况,你应该定期更新服务器上的操作系统和软件包。

在Ubuntu或Debian系统中,你可以使用以下命令进行更新:

$ sudo apt update $ sudo apt upgrade -y

在CentOS或RHEL系统中,你可以使用以下命令进行更新:

$ sudo yum update -y

请务必在更新之前备份重要的文件和配置。

- 安装入侵检测系统(IDS):

入侵检测系统(IDS)可以帮助你实时监控和检测潜在的攻击。它可以分析服务器上的网络流量和日志文件,并警告你可能的入侵活动。你可以使用fail2ban工具来实现入侵检测。

在大多数Linux发行版中,你可以使用以下命令安装fail2ban:

$ sudo apt install fail2ban

一旦fail2ban安装完成,你可以使用以下命令启动它:

$ sudo service fail2ban start

- 监控日志文件:

定期监控服务器的日志文件也是保护服务器的重要步骤之一。你可以使用tail命令来实时查看服务器日志文件。例如,你可以使用以下命令来监控/var/log/auth.log

$ sudo tail -f /var/log/auth.log

rrreee

Speichern und schließen Sie die Datei. Durch die Deaktivierung der Remote-Root-Anmeldung und der Passwortüberprüfung erhöhen Sie die Sicherheit Ihres Servers.- Server und Software regelmäßig aktualisieren: 🎜Server und Software auf dem neuesten Stand zu halten, ist ebenfalls einer der wichtigen Schritte zum Schutz Ihres Servers. Hacker nutzen häufig bekannte Sicherheitslücken aus, um sich Zugang zu Servern zu verschaffen. Um dies zu vermeiden, sollten Sie das Betriebssystem und die Softwarepakete auf Ihrem Server regelmäßig aktualisieren. 🎜🎜In Ubuntu- oder Debian-Systemen können Sie den folgenden Befehl zum Aktualisieren verwenden: 🎜rrreee🎜 In CentOS- oder RHEL-Systemen können Sie die folgenden Befehle zum Aktualisieren verwenden: 🎜rrreee🎜 Bitte stellen Sie sicher, dass Sie wichtige Dateien und Konfigurationen vor dem Update sichern . 🎜

- 🎜Installieren Sie ein Intrusion Detection System (IDS): 🎜🎜🎜Ein Intrusion Detection System (IDS) kann Ihnen helfen, potenzielle Angriffe in Echtzeit zu überwachen und zu erkennen. Es analysiert den Netzwerkverkehr und die Protokolldateien auf Ihrem Server und warnt Sie vor möglichen aufdringlichen Aktivitäten. Sie können das Tool

fail2ban zur Einbruchserkennung verwenden. 🎜🎜In den meisten Linux-Distributionen können Sie fail2ban mit dem folgenden Befehl installieren: 🎜rrreee 🎜Sobald fail2ban installiert ist, können Sie es mit dem folgenden Befehl starten: 🎜rrreee 🎜Protokolldateien überwachen: 🎜🎜🎜Die regelmäßige Überwachung der Protokolldateien des Servers ist ebenfalls einer der wichtigen Schritte zum Schutz des Servers. Mit dem Befehl tail können Sie Serverprotokolldateien in Echtzeit anzeigen. Sie können beispielsweise den folgenden Befehl verwenden, um die Datei /var/log/auth.log zu überwachen: 🎜rrreee🎜Durch die Überwachung von Protokolldateien können Sie ungewöhnliche Aktivitäten und potenzielle Angriffe rechtzeitig erkennen. 🎜🎜Zusammenfassung: 🎜🎜Durch die Verwendung der Befehlszeile für den grundlegenden Serverschutz können Sie Ihre Serversicherheit effektiv erhöhen. In diesem Artikel werden mehrere einfache, aber effektive Methoden vorgestellt, z. B. die Verwendung von Firewalls, die Anmeldeauthentifizierung, die regelmäßige Aktualisierung von Servern und Software, die Installation von Intrusion-Detection-Systemen und die Überwachung von Protokolldateien. Natürlich ist dies erst der Anfang, und Sie können andere Serverschutztechniken und -tools weiter erkunden. Denken Sie daran, dass der Schutz Ihres Servers ein fortlaufender Prozess ist und Sie wachsam bleiben und Ihre Sicherheitsmaßnahmen auf dem neuesten Stand halten müssen. 🎜Das obige ist der detaillierte Inhalt vonSo sichern Sie Ihren Linux-Server über die Befehlszeile. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1378

1378

52

52

Graue Lösung für die erweiterten Einstellungen der Win11-Firewall

Dec 24, 2023 pm 07:53 PM

Graue Lösung für die erweiterten Einstellungen der Win11-Firewall

Dec 24, 2023 pm 07:53 PM

Beim Einrichten der Firewall stellen viele Freunde fest, dass die erweiterten Einstellungen ihrer Win11-Firewall ausgegraut sind und nicht angeklickt werden können. Dies kann dadurch verursacht werden, dass keine Steuereinheit hinzugefügt wurde oder die erweiterten Einstellungen nicht richtig geöffnet wurden. Sehen wir uns an, wie das Problem gelöst werden kann. Die erweiterten Einstellungen der Win11-Firewall sind ausgegraut. Methode 1: 1. Klicken Sie zunächst auf das Startmenü unten, suchen Sie und öffnen Sie „Systemsteuerung“ oben. 2. Öffnen Sie dann „Windows Defender Firewall“. 3. Nach der Eingabe können Sie „Erweitert“ öffnen Einstellungen“ in der linken Spalte. Methode 2: 1. Wenn die obige Methode nicht geöffnet werden kann, können Sie mit der rechten Maustaste auf „Startmenü“ klicken und „Ausführen“ öffnen. 2. Geben Sie dann „mmc“ ein und drücken Sie die Eingabetaste, um das Öffnen zu bestätigen. 3. Klicken Sie nach dem Öffnen oben links auf

Wie aktiviere oder deaktiviere ich die Firewall unter Alpine Linux?

Feb 21, 2024 pm 12:45 PM

Wie aktiviere oder deaktiviere ich die Firewall unter Alpine Linux?

Feb 21, 2024 pm 12:45 PM

Unter AlpineLinux können Sie das Tool iptables verwenden, um Firewall-Regeln zu konfigurieren und zu verwalten. Hier sind die grundlegenden Schritte zum Aktivieren oder Deaktivieren der Firewall unter AlpineLinux: Überprüfen Sie den Firewall-Status: sudoiptables -L Wenn in der Ausgabe Regeln angezeigt werden (z. B. gibt es einige INPUT-, OUTPUT- oder FORWARD-Regeln), ist die Firewall aktiviert. Wenn die Ausgabe leer ist, ist die Firewall derzeit deaktiviert. Firewall aktivieren: sudoiptables-PINPUTACCEPTsudoiptables-POUTPUTACCEPTsudoiptables-PFORWARDAC

Wie entferne ich das Firewall-Logo auf dem Win10-Desktopsymbol?

Jan 01, 2024 pm 12:21 PM

Wie entferne ich das Firewall-Logo auf dem Win10-Desktopsymbol?

Jan 01, 2024 pm 12:21 PM

Viele Freunde, die das Win10-System verwenden, stellen fest, dass auf dem Computer-Desktop ein Firewall-Logo zu sehen ist. Das ist für viele Freunde mit Zwangsstörungen besonders unangenehm Klicken Sie auf „. Das Problem kann durch Ändern der „Einstellungen der Benutzerkontensteuerung ändern“ behoben werden. Werfen wir einen Blick auf das jeweilige Tutorial. So deaktivieren Sie das Firewall-Logo auf dem Desktop-Symbol in Windows 10 1. Klicken Sie zunächst mit der rechten Maustaste auf die Schaltfläche „Startmenü“ neben dem Startbildschirm des Computers und wählen Sie dann die Funktion „Systemsteuerung“ aus dem Popup-Menü aus. 2. Wählen Sie dann die Option „Benutzerkonto“ und wählen Sie in der neuen Oberfläche, die angezeigt wird, den Eintrag „Einstellungen zur Benutzerkontensteuerung ändern“. 3. Nachdem Sie den Schieberegler im Fenster nach unten verschoben haben, klicken Sie zum Beenden auf „Bestätigen“.

OpenSSH unter Windows: Installations-, Konfigurations- und Nutzungshandbuch

Mar 08, 2024 am 09:31 AM

OpenSSH unter Windows: Installations-, Konfigurations- und Nutzungshandbuch

Mar 08, 2024 am 09:31 AM

Für die meisten Windows-Benutzer war Remote Desktop Protocol (RDP) schon immer die erste Wahl für die Fernverwaltung, da es eine benutzerfreundliche grafische Oberfläche bietet. Für Systemadministratoren, die eine detailliertere Kontrolle benötigen, ist SSH jedoch möglicherweise besser geeignet. Über SSH können Administratoren über die Befehlszeile mit Remote-Geräten interagieren, was die Verwaltungsarbeit effizienter gestalten kann. Der Vorteil von SSH liegt in seiner Sicherheit und Flexibilität, die es Administratoren erleichtert, Remote-Verwaltungs- und Wartungsarbeiten durchzuführen, insbesondere wenn sie mit einer großen Anzahl von Geräten arbeiten oder automatisierte Aufgaben ausführen. Während sich RDP in puncto Benutzerfreundlichkeit auszeichnet, ist SSH für Systemadministratoren hinsichtlich Leistung und Kontrolle überlegen. Bisher mussten Windows-Benutzer etwas ausleihen

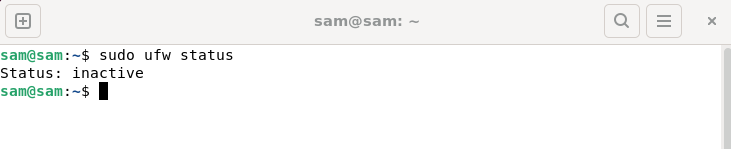

So beheben Sie, dass der UFW-Status unter Linux als inaktiv angezeigt wird

Mar 20, 2024 pm 01:50 PM

So beheben Sie, dass der UFW-Status unter Linux als inaktiv angezeigt wird

Mar 20, 2024 pm 01:50 PM

UFW, auch bekannt als Uncomplex Firewall, wird von vielen Linux-Distributionen als Firewall-System übernommen. UFW soll es unerfahrenen Benutzern erleichtern, Firewall-Einstellungen sowohl über die Befehlszeilenschnittstelle als auch über die grafische Benutzeroberfläche zu verwalten. Eine UFW-Firewall ist ein System, das den Netzwerkverkehr anhand festgelegter Regeln überwacht, um das Netzwerk vor Netzwerk-Sniffing und anderen Angriffen zu schützen. Wenn UFW auf Ihrem Linux-System installiert ist, der Status jedoch als inaktiv angezeigt wird, kann das mehrere Gründe haben. In diesem Leitfaden werde ich erläutern, wie Sie das Problem der inaktiven UFW-Firewall auf Linux-Systemen beheben können. Warum UFW unter Linux den Status „Inaktiv“ anzeigt Warum UFW unter Linux standardmäßig inaktiv ist So verwenden Sie Linux

Wie kann ich das Problem lösen, wenn der Edge-Browser durch die Firewall blockiert wird?

Mar 13, 2024 pm 07:10 PM

Wie kann ich das Problem lösen, wenn der Edge-Browser durch die Firewall blockiert wird?

Mar 13, 2024 pm 07:10 PM

Wie kann das Problem gelöst werden, dass der Edge-Browser von der Firewall blockiert wird? Edge-Browser ist Microsofts eigener Browser. Einige Benutzer haben festgestellt, dass dieser Browser während der Verwendung blockiert wurde. Auf dieser Website erhalten Benutzer eine detaillierte Einführung in die Wiederherstellung des Edge-Browsers, wenn dieser von der Firewall blockiert wird. Wie kann ich den Edge-Browser wiederherstellen, wenn er von der Firewall blockiert wird? 1. Überprüfen Sie die Firewall-Einstellungen: - Klicken Sie in der Windows-Taskleiste auf die Schaltfläche „Start“ und öffnen Sie dann „Einstellungen“. - Wählen Sie im Fenster „Einstellungen“ die Option „Update & Sicherheit“. -existieren

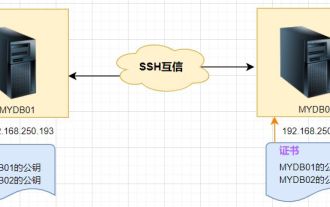

Konfiguration der gegenseitigen Vertrauensstellung bei der Linux-SSH-Anmeldung

Feb 19, 2024 pm 07:48 PM

Konfiguration der gegenseitigen Vertrauensstellung bei der Linux-SSH-Anmeldung

Feb 19, 2024 pm 07:48 PM

1. Der Zweck des gegenseitigen SSH-Vertrauens 1. Beim Aufbau eines Clusters ist gegenseitiges SSH-Vertrauen erforderlich, was einem bequemen Betrieb auf einem anderen Knoten förderlich ist. 2. Wenn Sie den SCP-Remote-Kopiervorgang verwenden, müssen Sie den Benutzernamen und das Kennwort des Zielservers eingeben. Zu diesem Zeitpunkt können Sie die gegenseitige SSH-Vertrauensstellung zwischen Linux-Servern konfigurieren, sodass Sie sich beim Betrieb zwischen mehreren Servern ohne Kennwort anmelden können Linux-Server. 2. Das Prinzip der gegenseitigen SSH-Vertrauenskonfiguration Kurz gesagt: Der Server speichert das Zertifikat des Zielhosts, sodass die Authentifizierung automatisch durchgeführt werden kann, ohne dass ein Kennwort eingegeben werden muss. 3. Schritte zur Konfiguration der gegenseitigen SSH-Vertrauensstellung 1. Jeder Knoten generiert sein eigenes öffentliches Schlüssel- und privates Schlüsselpaar. 2. Senden Sie Ihre öffentliche Schlüsseldatei an die andere Partei. 3. Überprüfen Sie, ob die gegenseitige Vertrauenskonfiguration erfolgreich ist. 4. Konfigurieren Sie hier die gegenseitige SSH-Vertrauensstellung mit MYDB01 und

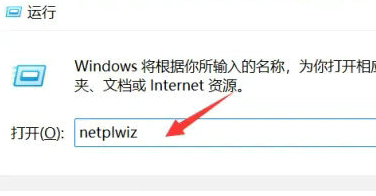

Tutorial zum Festlegen von Win11-Benutzerberechtigungen: So konfigurieren Sie Win11-Benutzerberechtigungen

Jan 29, 2024 pm 08:33 PM

Tutorial zum Festlegen von Win11-Benutzerberechtigungen: So konfigurieren Sie Win11-Benutzerberechtigungen

Jan 29, 2024 pm 08:33 PM

Einige Benutzer erstellen bei der Verwendung von Computern mehrere Konten, aber die Konten einiger Benutzer verfügen nicht über Berechtigungen, was bedeutet, dass einige Vorgänge nicht direkt ausgeführt werden können? Wie lege ich Benutzerberechtigungen in Win11 fest? Benutzer, die sich nicht sicher sind, können diese Website besuchen, um sich entsprechende Strategien anzusehen. So legen Sie Benutzerberechtigungen in Win11 fest: 1. Erstellen Sie die Ausführungsfunktion direkt über die Tastenkombination [win+R], geben Sie dann [netplwiz] in das Suchfeld ein und klicken Sie auf OK. 3. Klicken Sie im sich öffnenden Eigenschaftenfenster in der oberen Menüleiste auf Gruppenmitglieder. 5. Es erscheint eine Fensteraufforderung, um sich abzumelden und das Konto neu zu starten, um die Einstellungen abzuschließen.