Backend-Entwicklung

Backend-Entwicklung

PHP-Tutorial

PHP-Tutorial

Studieren Sie die zugrunde liegenden Entwicklungsprinzipien von PHP: Detaillierte Erläuterung sicherheitsrelevanter Daten und Authentifizierungstechnologie

Studieren Sie die zugrunde liegenden Entwicklungsprinzipien von PHP: Detaillierte Erläuterung sicherheitsrelevanter Daten und Authentifizierungstechnologie

Studieren Sie die zugrunde liegenden Entwicklungsprinzipien von PHP: Detaillierte Erläuterung sicherheitsrelevanter Daten und Authentifizierungstechnologie

Studie zu den zugrunde liegenden Entwicklungsprinzipien von PHP: Detaillierte Erläuterung sicherheitsrelevanter Daten und Authentifizierungstechnologie

Bei der Entwicklung von Webanwendungen war Sicherheit schon immer ein sehr wichtiges Thema. Insbesondere bei Anwendungen, die sensible Daten und Benutzerauthentifizierung verarbeiten, ist Sicherheit von entscheidender Bedeutung. Bei der PHP-Entwicklung ist das Verständnis der zugrunde liegenden Entwicklungsprinzipien und -technologien einer der Schlüssel zur Gewährleistung der Anwendungssicherheit. In diesem Artikel werden die sicherheitsrelevanten Daten und die Authentifizierungstechnologie in den zugrunde liegenden Entwicklungsprinzipien von PHP ausführlich vorgestellt.

- Datenverschlüsselung und -entschlüsselung

Beim Umgang mit sensiblen Daten ist zunächst die Verschlüsselung dieser Daten zu berücksichtigen. PHP bietet eine Vielzahl von Methoden zur Datenverschlüsselung und -entschlüsselung, beispielsweise die Verwendung des symmetrischen Verschlüsselungsalgorithmus AES, DES oder die Verwendung des asymmetrischen Verschlüsselungsalgorithmus RSA. Symmetrische Verschlüsselungsalgorithmen erfordern denselben Schlüssel für die Verschlüsselung und Entschlüsselung, während asymmetrische Verschlüsselungsalgorithmen zwei Schlüssel verwenden, einen für die Verschlüsselung und einen für die Entschlüsselung. Bevor Sie einen Verschlüsselungsalgorithmus verwenden, müssen Sie die Sicherheit der Schlüssel gewährleisten und über die Schlüsselgenerierung und -verwaltung nachdenken. - Sensible Daten sicher speichern

Neben der Verschlüsselung von Daten müssen Sie auch darüber nachdenken, wie Sie sensible Daten sicher speichern. Ein gängiger Ansatz besteht darin, sensible Daten in einer Datenbank zu speichern und Passwörter mithilfe einer Hash-Funktion zu verschlüsseln und zu überprüfen. Eine Hash-Funktion kann Daten in einen Hash-Wert fester Länge umwandeln, sodass es unmöglich ist, die ursprünglichen Daten über den Hash-Wert wiederherzustellen. Zu den in PHP häufig verwendeten Hash-Funktionen gehören MD5, SHA1, SHA256 usw. Aufgrund der einseitigen Natur der Hash-Funktion sollte jedoch bei der Überprüfung eines Passworts normalerweise eine Salting-Methode verwendet werden, d. h. der Salt-Wert wird mit dem Passwort gehasht und das Ergebnis wird mit dem im gespeicherten Hash-Wert verglichen Datenbank, um die Passwortsicherheit zu gewährleisten. - Cross-Site-Scripting (XSS)-Schutz

Cross-Site-Scripting (XSS) ist eine sehr häufige Sicherheitslücke im Web. Angreifer schleusen bösartige Skripte in Webseiten ein, um vertrauliche Daten von Benutzern zu stehlen oder andere böswillige Operationen durchzuführen. Um XSS-Angriffe zu verhindern, bietet PHP einige integrierte Funktionen und Filter, wie z. B. htmlspecialchars() und strip_tags(), die zum Filtern und Escapen von Eingabedaten verwendet werden, um sicherzustellen, dass der vom Benutzer eingegebene Inhalt nicht als ausgeführt wird ein bösartiges Skript. - Cross-Site Request Forgery (CSRF)-Schutz

Cross-Site Request Forgery (CSRF) ist eine weitere häufige Web-Sicherheitslücke, bei der Angreifer bestimmte bösartige Operationen ausführen, indem sie sich als Anfragen legitimer Benutzer tarnen. Um CSRF-Angriffe zu verhindern, können Sie in der PHP-Entwicklung einige Techniken verwenden, z. B. die Überprüfung des HTTP-Referer-Headers, die Verwendung von CSRF-Tokens oder die Überprüfung von Cookies mit doppelter Übermittlung usw. Diese Techniken stellen sicher, dass Anfragen aus legitimen Quellen stammen und verhindern die Ausführung böswilliger Anfragen. - Benutzerauthentifizierung

Die Benutzerauthentifizierung ist der Kern der Anwendungssicherheit. In PHP stehen mehrere Authentifizierungsmethoden zur Auswahl, darunter Basisauthentifizierung, Digest-Authentifizierung, Token-Authentifizierung usw. Die Standardauthentifizierung ist die einfachste Methode und sendet den Benutzernamen und das Passwort zur Überprüfung direkt an den Server. Die Digest-Authentifizierung verwendet einen Digest-Algorithmus, um Passwörter und andere Informationen zu verschlüsseln und zu überprüfen. Bei der Token-Authentifizierung werden zur Authentifizierung von Benutzern Token verwendet, die dauerhaft oder kurzlebig sein und zwischen verschiedenen Anforderungen weitergegeben werden können.

Zusammenfassung:

In diesem Artikel werden die sicherheitsrelevanten Daten und die Authentifizierungstechnologie in den zugrunde liegenden Entwicklungsprinzipien von PHP vorgestellt. Verschlüsselung und Entschlüsselung sind wesentliche Schritte beim Umgang mit sensiblen Daten. Die sichere Speicherung sensibler Daten erfordert die Berücksichtigung von Passwort-Hashing und Salting. Für häufige Web-Sicherheitslücken wie XSS und CSRF bietet PHP einige integrierte Funktionen und Technologien zum Schutz. Schließlich ist die Benutzerauthentifizierung der Schlüssel zur Gewährleistung der Anwendungssicherheit, und die Authentifizierung kann über verschiedene Methoden erfolgen. Durch ein tiefes Verständnis und die Beherrschung dieser zugrunde liegenden Entwicklungsprinzipien und -technologien können wir die Anwendungssicherheit verbessern, sensible Daten der Benutzer schützen und eine effektive Identitätsprüfung gewährleisten.

Das obige ist der detaillierte Inhalt vonStudieren Sie die zugrunde liegenden Entwicklungsprinzipien von PHP: Detaillierte Erläuterung sicherheitsrelevanter Daten und Authentifizierungstechnologie. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

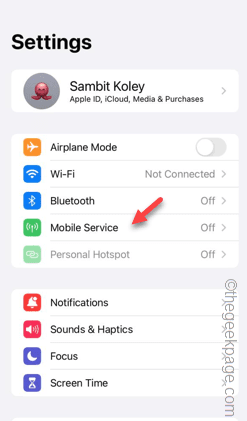

Langsame Internetgeschwindigkeiten für Mobilfunkdaten auf dem iPhone: Korrekturen

May 03, 2024 pm 09:01 PM

Langsame Internetgeschwindigkeiten für Mobilfunkdaten auf dem iPhone: Korrekturen

May 03, 2024 pm 09:01 PM

Stehen Sie vor einer Verzögerung oder einer langsamen mobilen Datenverbindung auf dem iPhone? Normalerweise hängt die Stärke des Mobilfunk-Internets auf Ihrem Telefon von mehreren Faktoren ab, wie z. B. der Region, dem Mobilfunknetztyp, dem Roaming-Typ usw. Es gibt einige Dinge, die Sie tun können, um eine schnellere und zuverlässigere Mobilfunk-Internetverbindung zu erhalten. Fix 1 – Neustart des iPhone erzwingen Manchmal werden durch einen erzwungenen Neustart Ihres Geräts viele Dinge zurückgesetzt, einschließlich der Mobilfunkverbindung. Schritt 1 – Drücken Sie einfach einmal die Lauter-Taste und lassen Sie sie los. Drücken Sie anschließend die Leiser-Taste und lassen Sie sie wieder los. Schritt 2 – Der nächste Teil des Prozesses besteht darin, die Taste auf der rechten Seite gedrückt zu halten. Lassen Sie das iPhone den Neustart abschließen. Aktivieren Sie Mobilfunkdaten und überprüfen Sie die Netzwerkgeschwindigkeit. Überprüfen Sie es erneut. Fix 2 – Datenmodus ändern 5G bietet zwar bessere Netzwerkgeschwindigkeiten, funktioniert jedoch besser, wenn das Signal schwächer ist

Tesla-Roboter arbeiten in Fabriken, Musk: Der Freiheitsgrad der Hände wird dieses Jahr 22 erreichen!

May 06, 2024 pm 04:13 PM

Tesla-Roboter arbeiten in Fabriken, Musk: Der Freiheitsgrad der Hände wird dieses Jahr 22 erreichen!

May 06, 2024 pm 04:13 PM

Das neueste Video von Teslas Roboter Optimus ist veröffentlicht und er kann bereits in der Fabrik arbeiten. Bei normaler Geschwindigkeit sortiert es Batterien (Teslas 4680-Batterien) so: Der Beamte hat auch veröffentlicht, wie es bei 20-facher Geschwindigkeit aussieht – auf einer kleinen „Workstation“, pflücken und pflücken und pflücken: Dieses Mal wird es freigegeben. Eines der Highlights Der Vorteil des Videos besteht darin, dass Optimus diese Arbeit in der Fabrik völlig autonom und ohne menschliches Eingreifen während des gesamten Prozesses erledigt. Und aus Sicht von Optimus kann es auch die krumme Batterie aufnehmen und platzieren, wobei der Schwerpunkt auf der automatischen Fehlerkorrektur liegt: In Bezug auf die Hand von Optimus gab der NVIDIA-Wissenschaftler Jim Fan eine hohe Bewertung ab: Die Hand von Optimus ist der fünffingrige Roboter der Welt am geschicktesten. Seine Hände sind nicht nur taktil

Die Vitalität der Superintelligenz erwacht! Aber mit der Einführung der sich selbst aktualisierenden KI müssen sich Mütter keine Sorgen mehr über Datenengpässe machen

Apr 29, 2024 pm 06:55 PM

Die Vitalität der Superintelligenz erwacht! Aber mit der Einführung der sich selbst aktualisierenden KI müssen sich Mütter keine Sorgen mehr über Datenengpässe machen

Apr 29, 2024 pm 06:55 PM

Ich weine zu Tode. Die Daten im Internet reichen überhaupt nicht aus. Das Trainingsmodell sieht aus wie „Die Tribute von Panem“, und KI-Forscher auf der ganzen Welt machen sich Gedanken darüber, wie sie diese datenhungrigen Esser ernähren sollen. Dieses Problem tritt insbesondere bei multimodalen Aufgaben auf. Zu einer Zeit, als sie ratlos waren, nutzte ein Start-up-Team der Abteilung der Renmin-Universität von China sein eigenes neues Modell, um als erstes in China einen „modellgenerierten Datenfeed selbst“ in die Realität umzusetzen. Darüber hinaus handelt es sich um einen zweigleisigen Ansatz auf der Verständnisseite und der Generierungsseite. Beide Seiten können hochwertige, multimodale neue Daten generieren und Datenrückmeldungen an das Modell selbst liefern. Was ist ein Modell? Awaker 1.0, ein großes multimodales Modell, das gerade im Zhongguancun-Forum erschienen ist. Wer ist das Team? Sophon-Motor. Gegründet von Gao Yizhao, einem Doktoranden an der Hillhouse School of Artificial Intelligence der Renmin University.

Die U.S. Air Force präsentiert ihren ersten KI-Kampfjet mit großem Aufsehen! Der Minister führte die Testfahrt persönlich durch, ohne in den gesamten Prozess einzugreifen, und 100.000 Codezeilen wurden 21 Mal getestet.

May 07, 2024 pm 05:00 PM

Die U.S. Air Force präsentiert ihren ersten KI-Kampfjet mit großem Aufsehen! Der Minister führte die Testfahrt persönlich durch, ohne in den gesamten Prozess einzugreifen, und 100.000 Codezeilen wurden 21 Mal getestet.

May 07, 2024 pm 05:00 PM

Kürzlich wurde die Militärwelt von der Nachricht überwältigt: US-Militärkampfflugzeuge können jetzt mithilfe von KI vollautomatische Luftkämpfe absolvieren. Ja, erst kürzlich wurde der KI-Kampfjet des US-Militärs zum ersten Mal der Öffentlichkeit zugänglich gemacht und sein Geheimnis gelüftet. Der vollständige Name dieses Jägers lautet „Variable Stability Simulator Test Aircraft“ (VISTA). Er wurde vom Minister der US-Luftwaffe persönlich geflogen, um einen Eins-gegen-eins-Luftkampf zu simulieren. Am 2. Mai startete US-Luftwaffenminister Frank Kendall mit einer X-62AVISTA auf der Edwards Air Force Base. Beachten Sie, dass während des einstündigen Fluges alle Flugaktionen autonom von der KI durchgeführt wurden! Kendall sagte: „In den letzten Jahrzehnten haben wir über das unbegrenzte Potenzial des autonomen Luft-Luft-Kampfes nachgedacht, aber es schien immer unerreichbar.“ Nun jedoch,

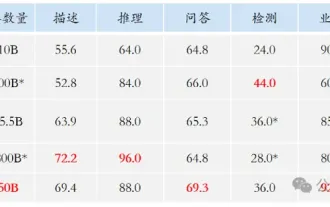

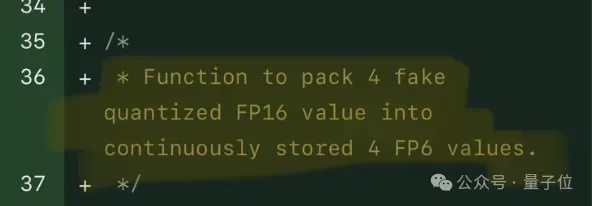

Mit einer einzelnen Karte läuft Llama 70B schneller als mit zwei Karten, Microsoft hat gerade FP6 in A100 integriert |

Apr 29, 2024 pm 04:55 PM

Mit einer einzelnen Karte läuft Llama 70B schneller als mit zwei Karten, Microsoft hat gerade FP6 in A100 integriert |

Apr 29, 2024 pm 04:55 PM

FP8 und die geringere Gleitkomma-Quantifizierungsgenauigkeit sind nicht länger das „Patent“ von H100! Lao Huang wollte, dass jeder INT8/INT4 nutzt, und das Microsoft DeepSpeed-Team begann, FP6 auf A100 ohne offizielle Unterstützung von NVIDIA auszuführen. Testergebnisse zeigen, dass die FP6-Quantisierung der neuen Methode TC-FPx auf A100 nahe an INT4 liegt oder gelegentlich schneller als diese ist und eine höhere Genauigkeit aufweist als letztere. Darüber hinaus gibt es eine durchgängige Unterstützung großer Modelle, die als Open-Source-Lösung bereitgestellt und in Deep-Learning-Inferenz-Frameworks wie DeepSpeed integriert wurde. Dieses Ergebnis wirkt sich auch unmittelbar auf die Beschleunigung großer Modelle aus – in diesem Rahmen ist der Durchsatz bei Verwendung einer einzelnen Karte zum Ausführen von Llama 2,65-mal höher als der von Doppelkarten. eins

KI-Startups wechselten gemeinsam ihre Jobs zu OpenAI, und das Sicherheitsteam formierte sich neu, nachdem Ilya gegangen war!

Jun 08, 2024 pm 01:00 PM

KI-Startups wechselten gemeinsam ihre Jobs zu OpenAI, und das Sicherheitsteam formierte sich neu, nachdem Ilya gegangen war!

Jun 08, 2024 pm 01:00 PM

Letzte Woche wurde OpenAI inmitten der Welle interner Kündigungen und externer Kritik von internen und externen Problemen geplagt: - Der Verstoß gegen die Schwester der Witwe löste weltweit hitzige Diskussionen aus - Mitarbeiter, die „Overlord-Klauseln“ unterzeichneten, wurden einer nach dem anderen entlarvt – Internetnutzer listeten Ultramans „ Sieben Todsünden“ – Gerüchtebekämpfung: Laut durchgesickerten Informationen und Dokumenten, die Vox erhalten hat, war sich die leitende Führung von OpenAI, darunter Altman, dieser Eigenkapitalrückgewinnungsbestimmungen wohl bewusst und hat ihnen zugestimmt. Darüber hinaus steht OpenAI vor einem ernsten und dringenden Problem – der KI-Sicherheit. Die jüngsten Abgänge von fünf sicherheitsrelevanten Mitarbeitern, darunter zwei der prominentesten Mitarbeiter, und die Auflösung des „Super Alignment“-Teams haben die Sicherheitsprobleme von OpenAI erneut ins Rampenlicht gerückt. Das Fortune-Magazin berichtete, dass OpenA

58 Zeilen Code skalieren Llama 3 bis 1 Million Kontexte, jede fein abgestimmte Version ist anwendbar

May 06, 2024 pm 06:10 PM

58 Zeilen Code skalieren Llama 3 bis 1 Million Kontexte, jede fein abgestimmte Version ist anwendbar

May 06, 2024 pm 06:10 PM

Llama3, der majestätische König von Open Source, das ursprüngliche Kontextfenster ist nur ... 8k groß, was mich die Worte „es riecht so gut“ herunterschlucken lässt. Ist heute, wo 32.000 der Ausgangspunkt und 100.000 üblich sind, die Absicht, Raum für Beiträge zur Open-Source-Community zu lassen? Die Open-Source-Community hat sich diese Gelegenheit sicherlich nicht entgehen lassen: Jetzt kann jede fein abgestimmte Version von Llama370b mit nur 58 Codezeilen automatisch auf 1048.000 (eine Million) Kontexte skaliert werden. Hinter den Kulissen verbirgt sich eine LoRA, die aus einer fein abgestimmten Version von Llama370BInstruct extrahiert wurde, die einen guten Kontext erweitert, und die Datei ist nur 800 MB groß. Anschließend können Sie Mergekit verwenden, um es mit anderen Modellen derselben Architektur auszuführen oder es direkt mit dem Modell zusammenzuführen. 1048k-Kontext verwendet

Das 70B-Modell generiert 1.000 Token in Sekunden, das Umschreiben des Codes übertrifft GPT-4o, vom Cursor-Team, einem von OpenAI investierten Code-Artefakt

Jun 13, 2024 pm 03:47 PM

Das 70B-Modell generiert 1.000 Token in Sekunden, das Umschreiben des Codes übertrifft GPT-4o, vom Cursor-Team, einem von OpenAI investierten Code-Artefakt

Jun 13, 2024 pm 03:47 PM

Beim Modell 70B können 1000 Token in Sekunden generiert werden, was fast 4000 Zeichen entspricht! Die Forscher haben Llama3 verfeinert und einen Beschleunigungsalgorithmus eingeführt. Im Vergleich zur nativen Version ist die Geschwindigkeit 13-mal höher! Es ist nicht nur schnell, seine Leistung bei Code-Rewriting-Aufgaben übertrifft sogar GPT-4o. Diese Errungenschaft stammt von anysphere, dem Team hinter dem beliebten KI-Programmierartefakt Cursor, und auch OpenAI beteiligte sich an der Investition. Sie müssen wissen, dass bei Groq, einem bekannten Framework zur schnellen Inferenzbeschleunigung, die Inferenzgeschwindigkeit von 70BLlama3 nur mehr als 300 Token pro Sekunde beträgt. Aufgrund der Geschwindigkeit von Cursor kann man sagen, dass eine nahezu sofortige vollständige Bearbeitung der Codedatei möglich ist. Manche Leute nennen es einen guten Kerl, wenn man Curs sagt