Betrieb und Instandhaltung

Betrieb und Instandhaltung

Betrieb und Wartung von Linux

Betrieb und Wartung von Linux

Verstehen Sie die Webschnittstellenauthentifizierung und Berechtigungsverwaltung auf Linux-Servern.

Verstehen Sie die Webschnittstellenauthentifizierung und Berechtigungsverwaltung auf Linux-Servern.

Verstehen Sie die Webschnittstellenauthentifizierung und Berechtigungsverwaltung auf Linux-Servern.

Webschnittstellen-Authentifizierung und Berechtigungsverwaltung auf Linux-Servern verstehen

Mit der rasanten Entwicklung des Internets werden Webanwendungen immer häufiger im Unternehmens- und Privatbereich eingesetzt. Um die Sicherheit und Vertraulichkeit von Webanwendungen zu schützen, sind Authentifizierung und Berechtigungsmanagement sehr wichtig geworden. Auf einem Linux-Server ist die Implementierung der Webschnittstellen-Authentifizierung und Berechtigungsverwaltung eine Schlüsselaufgabe. In diesem Artikel erfahren Sie, wie Sie die Webschnittstellen-Authentifizierung und Berechtigungsverwaltung auf Linux-Servern durchführen und so sichere und zuverlässige Webanwendungen erstellen.

1. Authentifizierung

Authentifizierung ist der Prozess der Bestätigung der Identität des Benutzers. Zu den in Webanwendungen häufig verwendeten Authentifizierungsmethoden gehören die Basisauthentifizierung und die Digest-Authentifizierung.

- Basisauthentifizierung

Die Basisauthentifizierung ist die einfachste Authentifizierungsmethode. Ihr Prinzip besteht darin, die Identität des Benutzers zu überprüfen, indem der Klartext des Benutzernamens und des Passworts im Anforderungsheader in jeder HTTP-Anfrage gesendet wird. Der Vorteil dieser Methode besteht darin, dass sie einfach und leicht zu verstehen ist. Der Nachteil besteht jedoch darin, dass der Klartext der Benutzerinformationsübertragung leicht abgehört werden kann, was ein Sicherheitsrisiko darstellt.

Um die Basisauthentifizierung auf einem Linux-Server zu implementieren, können Sie das htpasswd-Tool von Apache verwenden. Verwenden Sie das Tool htpasswd, um eine Passwortdatei zu erstellen, in der Benutzernamen und verschlüsselte Passwörter gespeichert werden können. Verwenden Sie dann in der Konfigurationsdatei von Apache die Anweisungen „AuthType“, „AuthName“, „AuthUserFile“ und „Require valid-user“, um die Basisauthentifizierung zu konfigurieren. Auf diese Weise muss jede Anfrage durch Eingabe des richtigen Benutzernamens und Passworts authentifiziert werden.

- Digest-Authentifizierung

Digest-Authentifizierung ist eine sicherere Authentifizierungsmethode als die Basisauthentifizierung. Das Prinzip besteht darin, mithilfe eines Hash-Algorithmus in jeder HTTP-Anfrage einen Digest-Wert zu berechnen, der zur Überprüfung der Identität des Benutzers verwendet wird. Auf diese Weise werden Benutzername und Passwort bei der Übertragung nicht im Klartext gesendet, was die Sicherheit erhöht.

Um die Digest-Authentifizierung auf einem Linux-Server zu implementieren, können Sie das Modul mod_auth_digest von Apache verwenden. Durch die Konfiguration der Anweisungen des Moduls mod_auth_digest können Sie eine Passwortdatei definieren und den Typ des Digest-Algorithmus angeben. Verwenden Sie dann in der Apache-Konfigurationsdatei die Anweisungen „AuthType“, „AuthName“, „AuthDigestDomain“, „AuthDigestProvider“ und „Require valid-user“, um die Digest-Authentifizierung zu konfigurieren.

2. Berechtigungsverwaltung

Die Berechtigungsverwaltung dient dazu, den Zugriff der Benutzer auf Funktionen und Ressourcen einzuschränken, um die Sicherheit von Webanwendungen zu schützen. Auf einem Linux-Server können Sie die folgenden Methoden verwenden, um die Berechtigungsverwaltung zu implementieren.

- Dateisystemberechtigungen

Das Dateisystem des Linux-Servers verfügt über einen umfassenden Berechtigungskontrollmechanismus. Durch das Festlegen von Berechtigungen für Dateien und Verzeichnisse können Sie den Benutzerzugriff auf das Dateisystem steuern. Verwenden Sie beispielsweise den Befehl „chmod“, um Lese-, Schreib- und Ausführungsberechtigungen für Dateien und Verzeichnisse festzulegen.

In Webanwendungen können Sie für verschiedene Benutzertypen unterschiedliche Benutzergruppen erstellen und entsprechende Dateisystemberechtigungen festlegen. Auf diese Weise können Benutzer nur auf Dateien und Verzeichnisse zugreifen, für die sie eine Zugriffsberechtigung haben, was die Sicherheit erhöht.

- Zugriffskontrollliste (ACL)

Die Zugriffskontrollliste ist ein verfeinerter Berechtigungskontrollmechanismus in Linux-Servern. Über ACL können unterschiedliche Berechtigungen für bestimmte Dateien und Verzeichnisse festgelegt werden. Im Vergleich zu Dateisystemberechtigungen kann ACL detailliertere Zugriffsberechtigungen für Benutzer und Benutzergruppen festlegen.

Verwenden Sie auf einem Linux-Server den Befehl „setfacl“, um die ACL von Dateien und Verzeichnissen festzulegen. Durch die Angabe von Benutzern oder Benutzergruppen und entsprechenden Berechtigungen können Sie den Zugriff auf bestimmte Benutzer oder Benutzergruppen beschränken.

- RBAC

RBAC (Role-Based Access Control) ist ein rollenbasierter Zugriffskontrollmechanismus. Im RBAC-Modell werden Benutzerberechtigungen als unterschiedliche Rollen definiert und nicht direkt auf bestimmte Benutzer bezogen. Weisen Sie dann Benutzern Rollen zu, um Benutzerberechtigungen zu steuern.

Auf Linux-Servern können Sie PAM (Pluggable Authentication Modules) verwenden, um RBAC zu implementieren. PAM ist ein flexibles Authentifizierungsmodul, das verschiedene Authentifizierungsmechanismen integrieren kann. Durch die Konfiguration von PAM können Sie verschiedene Rollen und entsprechende Berechtigungen definieren und diese Rollen verschiedenen Benutzern zuweisen.

Zusammenfassung

Webschnittstellenauthentifizierung und Berechtigungsverwaltung sind Schlüsselaufgaben zum Schutz der Sicherheit von Webanwendungen. Auf Linux-Servern sind Basisauthentifizierung und Digest-Authentifizierung häufig verwendete Authentifizierungsmethoden, die durch Konfigurieren der entsprechenden Anweisungen von Apache implementiert werden können. Im Hinblick auf die Berechtigungsverwaltung kann die Benutzerzugriffskontrolle durch Dateisystemberechtigungen, ACL und RBAC eingeschränkt werden. Durch die richtige Konfiguration der Authentifizierung und Berechtigungsverwaltung können Sie sichere und zuverlässige Webanwendungen erstellen, um die Privatsphäre und Datensicherheit der Benutzer zu schützen.

Das obige ist der detaillierte Inhalt vonVerstehen Sie die Webschnittstellenauthentifizierung und Berechtigungsverwaltung auf Linux-Servern.. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1359

1359

52

52

So verwenden Sie PHP-Skripte, um eine serverübergreifende Dateiübertragung auf Linux-Servern zu implementieren

Oct 05, 2023 am 09:06 AM

So verwenden Sie PHP-Skripte, um eine serverübergreifende Dateiübertragung auf Linux-Servern zu implementieren

Oct 05, 2023 am 09:06 AM

Titel: PHP-Skriptimplementierung der serverübergreifenden Dateiübertragung 1. Einführung Bei der serverübergreifenden Dateiübertragung müssen wir normalerweise Dateien von einem Server auf einen anderen übertragen. In diesem Artikel wird die Verwendung von PHP-Skripten zur Implementierung der serverübergreifenden Dateiübertragung auf Linux-Servern vorgestellt und spezifische Codebeispiele gegeben. 2. Vorbereitung Bevor wir mit dem Schreiben von PHP-Skripten beginnen, müssen wir sicherstellen, dass die folgende Umgebung auf dem Server konfiguriert wurde: PHP installieren: Installieren Sie PHP auf dem Linux-Server und stellen Sie sicher, dass die PHP-Version die Codeanforderungen erfüllt.

So verwenden Sie das Layui-Framework, um ein Berechtigungsverwaltungssystem zu entwickeln, das die Anmeldung mehrerer Benutzer unterstützt

Oct 27, 2023 pm 01:27 PM

So verwenden Sie das Layui-Framework, um ein Berechtigungsverwaltungssystem zu entwickeln, das die Anmeldung mehrerer Benutzer unterstützt

Oct 27, 2023 pm 01:27 PM

So verwenden Sie das Layui-Framework, um ein Berechtigungsverwaltungssystem zu entwickeln, das die Mehrbenutzeranmeldung unterstützt. Einführung: Im modernen Internetzeitalter müssen immer mehr Anwendungen die Mehrbenutzeranmeldung unterstützen, um personalisierte Funktionen und Berechtigungsverwaltung zu erreichen. Um die Sicherheit des Systems und den Datenschutz zu schützen, müssen Entwickler bestimmte Mittel verwenden, um Mehrbenutzer-Anmelde- und Berechtigungsverwaltungsfunktionen zu implementieren. In diesem Artikel wird erläutert, wie Sie mithilfe des Layui-Frameworks ein Berechtigungsverwaltungssystem entwickeln, das die Anmeldung mehrerer Benutzer unterstützt, und es werden spezifische Codebeispiele aufgeführt. Vorbereitung vor Beginn der Entwicklung

Wie implementiert man die Datenfreigabe und Berechtigungsverwaltung in React Query?

Sep 27, 2023 pm 04:13 PM

Wie implementiert man die Datenfreigabe und Berechtigungsverwaltung in React Query?

Sep 27, 2023 pm 04:13 PM

Wie implementiert man Datenfreigabe und Berechtigungsverwaltung in ReactQuery? Fortschritte in der Technologie haben das Datenmanagement in der Frontend-Entwicklung komplexer gemacht. Auf herkömmliche Weise verwenden wir möglicherweise Statusverwaltungstools wie Redux oder Mobx, um den Datenaustausch und die Berechtigungsverwaltung zu verwalten. Nach dem Aufkommen von ReactQuery können wir diese Probleme jedoch bequemer lösen. In diesem Artikel erklären wir, wie Sie die Datenfreigabe und Berechtigungen in ReactQuery implementieren

So implementieren Sie ein Berechtigungsverwaltungssystem in Laravel

Nov 02, 2023 pm 04:51 PM

So implementieren Sie ein Berechtigungsverwaltungssystem in Laravel

Nov 02, 2023 pm 04:51 PM

So implementieren Sie ein Berechtigungsverwaltungssystem in Laravel Einführung: Mit der kontinuierlichen Entwicklung von Webanwendungen ist das Berechtigungsverwaltungssystem zu einer der Grundfunktionen vieler Anwendungen geworden. Laravel bietet als beliebtes PHP-Framework eine Fülle von Tools und Funktionen zur Implementierung von Berechtigungsmanagementsystemen. In diesem Artikel wird die Implementierung eines einfachen und leistungsstarken Berechtigungsverwaltungssystems in Laravel vorgestellt und spezifische Codebeispiele bereitgestellt. 1. Gestaltungsideen des Berechtigungsverwaltungssystems Bei der Gestaltung des Berechtigungsverwaltungssystems müssen die folgenden Schlüsselpunkte berücksichtigt werden: Rollen und

Was sind die Unterschiede zwischen der offiziellen WeChat-Kontozertifizierung und der Nichtzertifizierung?

Sep 19, 2023 pm 02:15 PM

Was sind die Unterschiede zwischen der offiziellen WeChat-Kontozertifizierung und der Nichtzertifizierung?

Sep 19, 2023 pm 02:15 PM

Der Unterschied zwischen der Authentifizierung öffentlicher WeChat-Konten und der Nichtauthentifizierung liegt im Authentifizierungslogo, den Funktionsberechtigungen, der Push-Häufigkeit, den Schnittstellenberechtigungen und dem Benutzervertrauen. Detaillierte Einführung: 1. Zertifizierungslogo. Zertifizierte öffentliche Konten erhalten das offizielle Zertifizierungslogo, das blaue V-Logo. Dieses Logo kann die Glaubwürdigkeit und Autorität des öffentlichen Kontos erhöhen und es Benutzern erleichtern, das echte offizielle öffentliche Konto zu identifizieren 2. Funktionsberechtigungen. Zertifizierte öffentliche Konten verfügen beispielsweise über mehr Funktionen und Berechtigungen als nicht zertifizierte öffentliche Konten.

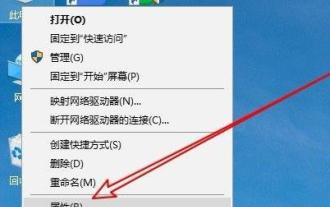

Beheben Sie das Problem, dass der temporäre Ordner aufgrund fehlender Schreibberechtigungen nicht installiert werden kann

Dec 31, 2023 pm 01:24 PM

Beheben Sie das Problem, dass der temporäre Ordner aufgrund fehlender Schreibberechtigungen nicht installiert werden kann

Dec 31, 2023 pm 01:24 PM

Das Problem, dass temporäre Ordner nicht ohne Schreibberechtigungen installiert werden können, bereitet vielen Benutzern Kopfzerbrechen. Tatsächlich ist der Vorgang nicht sehr mühsam. Sie müssen nur Ihr erweitertes Menü aufrufen, um Änderungen vorzunehmen Berechtigungen. Der temporäre Ordner kann nicht ohne Schreibberechtigung installiert werden: 1. Klicken Sie zunächst mit der rechten Maustaste auf „Dieser Computer“ auf dem Desktop und dann auf „Eigenschaften“. 2. Klicken Sie dann unten auf „Erweiterte Systemeinstellungen“. 3. Klicken Sie dann unten im Fenster auf „Umgebungsvariablen“. 4. Danach können Sie das Umgebungsvariablenfenster öffnen, auf die tmp-Datei klicken und „Bearbeiten“ auswählen. 5. Klicken Sie anschließend im sich öffnenden Fenster auf „Dateien durchsuchen“. 6. Legen Sie den neuen Variablenordner fest und klicken Sie auf OK. 7. Abschließend den Erfolg abwarten.

GitLab-Berechtigungsverwaltung und Tipps zur Single-Sign-On-Integration

Oct 21, 2023 am 11:15 AM

GitLab-Berechtigungsverwaltung und Tipps zur Single-Sign-On-Integration

Oct 21, 2023 am 11:15 AM

Für die Berechtigungsverwaltung und Single-Sign-On-Integrationstipps von GitLab sind spezifische Codebeispiele erforderlich. Übersicht: In GitLab sind Berechtigungsverwaltung und Single-Sign-On (SSO) sehr wichtige Funktionen. Durch die Berechtigungsverwaltung kann der Benutzerzugriff auf Code-Repositorys, Projekte und andere Ressourcen gesteuert werden, während die Single-Sign-On-Integration eine bequemere Benutzerauthentifizierungs- und Autorisierungsmethode bieten kann. In diesem Artikel wird erläutert, wie Sie die Berechtigungsverwaltung und die Single-Sign-On-Integration in GitLab durchführen. 1. Berechtigungsverwaltung Projektzugriffsberechtigungskontrolle In GitLab können Projekte auf privat gesetzt werden

So optimieren Sie die Leistung und Ressourcennutzung von Linux-Servern

Nov 07, 2023 pm 02:27 PM

So optimieren Sie die Leistung und Ressourcennutzung von Linux-Servern

Nov 07, 2023 pm 02:27 PM

Um die Leistung und Ressourcennutzung von Linux-Servern zu optimieren, sind spezifische Codebeispiele erforderlich. Zusammenfassung: Die Optimierung der Leistung und Ressourcennutzung von Linux-Servern ist der Schlüssel zur Gewährleistung eines stabilen und effizienten Serverbetriebs. In diesem Artikel werden einige Methoden zur Optimierung der Linux-Serverleistung und Ressourcennutzung vorgestellt und spezifische Codebeispiele bereitgestellt. Einführung: Mit der rasanten Entwicklung des Internets wird eine große Anzahl von Anwendungen und Diensten auf Linux-Servern bereitgestellt. Um einen effizienten und stabilen Betrieb des Servers sicherzustellen, müssen wir die Leistung und Ressourcennutzung des Servers optimieren