iOS 17: So steuern Sie, welche Apps auf Ihre Fotos zugreifen können

In iOS 17 gibt Ihnen Apple mehr Kontrolle darüber, was Apps auf Fotos sehen können. Lesen Sie weiter, um zu erfahren, wie Sie den App-Zugriff pro App verwalten.

In iOS können Sie mit der In-App-Fotoauswahl von Apple bestimmte Fotos mit einer App teilen, während der Rest Ihrer Fotobibliothek privat bleibt. Apps müssen Zugriff auf Ihre gesamte Fotobibliothek anfordern, und Sie können den folgenden Zugriff auf Apps gewähren:

- Eingeschränkter Zugriff – Apps können nur Bilder sehen, die Sie auswählen können, die Sie jederzeit in der App ändern können oder indem Sie auf „Einstellungen“ > „Datenschutz & Sicherheit“ > „Fotos“ klicken, um das ausgewählte Bild anzuzeigen.

- Voller Zugriff – Die App kann alle Bilder und Videos in Ihrer Fotobibliothek anzeigen und Ihr Gerät zeigt Ihnen genau an, auf wie viele Fotos und Videos Ihnen Zugriff gewährt wurde.

- Keine – Überhaupt kein Zugriff auf die Fotogalerie.

- Nur Fotos hinzufügen – Die App kann Bilder zur Galerie hinzufügen, diese jedoch nicht anzeigen. Diese Einstellung ist appabhängig und möglicherweise nicht für alle Apps verfügbar.

In iOS 17 hat Apple die Verwaltung des App-Zugriffs auf Fotos vereinfacht, indem es ein Einstellungsmenü hinzugefügt hat, in dem Sie die Berechtigungen jeder App anpassen können. Hier erfahren Sie, wie Sie auf einzelne Apps zugreifen und diese verwalten.

- Öffnen Sie die App Einstellungen.

- Tippen Sie auf „Datenschutz und Sicherheit“.

- Tippen Sie auf Foto.

- Tippen Sie auf die App, für die Sie die Zugriffsberechtigungen ändern möchten.

- Wählen Sie zwischen Keine, Nur Fotos hinzufügen (falls zutreffend), EingeschränkterZugriff und Voller Zugriff.

Das ist alles. Wenn Sie eine neue App herunterladen, die auf Ihre Fotobibliothek zugreifen möchte, werden Sie aufgefordert, aus denselben drei Optionen auszuwählen, und die App wird derselben Fotoliste in den Einstellungen hinzugefügt, damit Sie den Zugriff jederzeit ändern können.

Ihr iPhone erinnert Sie außerdem regelmäßig an Apps, die Zugriff auf Ihre gesamte Fotobibliothek haben, und bietet die Möglichkeit, den Zugriff auf eingeschränkt zu ändern.

Das obige ist der detaillierte Inhalt voniOS 17: So steuern Sie, welche Apps auf Ihre Fotos zugreifen können. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1377

1377

52

52

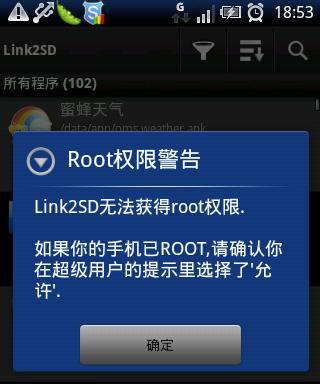

Root-Berechtigungen mit einem Klick aktivieren (schnell Root-Berechtigungen erhalten)

Jun 02, 2024 pm 05:32 PM

Root-Berechtigungen mit einem Klick aktivieren (schnell Root-Berechtigungen erhalten)

Jun 02, 2024 pm 05:32 PM

Es ermöglicht Benutzern, detailliertere Vorgänge und Anpassungen des Systems durchzuführen. Die Root-Berechtigung ist eine Administratorberechtigung im Android-System. Das Erhalten von Root-Rechten erfordert normalerweise eine Reihe langwieriger Schritte, die für normale Benutzer jedoch möglicherweise nicht sehr benutzerfreundlich sind. Durch die Aktivierung von Root-Berechtigungen mit einem Klick wird in diesem Artikel eine einfache und effektive Methode vorgestellt, mit der Benutzer problemlos Systemberechtigungen erhalten können. Verstehen Sie die Bedeutung und Risiken von Root-Berechtigungen und genießen Sie größere Freiheiten, damit Benutzer das Mobiltelefonsystem vollständig kontrollieren können. Verstärken Sie die Sicherheitskontrollen, passen Sie Designs an und Benutzer können vorinstallierte Anwendungen löschen. Allerdings sind beispielsweise das versehentliche Löschen von Systemdateien, das zu Systemabstürzen führt, die übermäßige Nutzung von Root-Rechten und die versehentliche Installation von Malware ebenfalls riskant. Bevor Sie Root-Rechte verwenden

So machen Sie das Löschen vom Startbildschirm im iPhone rückgängig

Apr 17, 2024 pm 07:37 PM

So machen Sie das Löschen vom Startbildschirm im iPhone rückgängig

Apr 17, 2024 pm 07:37 PM

Sie haben etwas Wichtiges von Ihrem Startbildschirm gelöscht und versuchen, es wiederherzustellen? Es gibt verschiedene Möglichkeiten, App-Symbole wieder auf dem Bildschirm anzuzeigen. Wir haben alle Methoden besprochen, die Sie anwenden können, um das App-Symbol wieder auf dem Startbildschirm anzuzeigen. So machen Sie das Entfernen vom Startbildschirm auf dem iPhone rückgängig. Wie bereits erwähnt, gibt es mehrere Möglichkeiten, diese Änderung auf dem iPhone wiederherzustellen. Methode 1 – App-Symbol in der App-Bibliothek ersetzen Sie können ein App-Symbol direkt aus der App-Bibliothek auf Ihrem Startbildschirm platzieren. Schritt 1 – Wischen Sie seitwärts, um alle Apps in der App-Bibliothek zu finden. Schritt 2 – Suchen Sie das App-Symbol, das Sie zuvor gelöscht haben. Schritt 3 – Ziehen Sie einfach das App-Symbol aus der Hauptbibliothek an die richtige Stelle auf dem Startbildschirm. Dies ist das Anwendungsdiagramm

Die Rolle und praktische Anwendung von Pfeilsymbolen in PHP

Mar 22, 2024 am 11:30 AM

Die Rolle und praktische Anwendung von Pfeilsymbolen in PHP

Mar 22, 2024 am 11:30 AM

Die Rolle und praktische Anwendung von Pfeilsymbolen in PHP In PHP wird das Pfeilsymbol (->) normalerweise verwendet, um auf die Eigenschaften und Methoden von Objekten zuzugreifen. Objekte sind eines der Grundkonzepte der objektorientierten Programmierung (OOP) in PHP. In der tatsächlichen Entwicklung spielen Pfeilsymbole eine wichtige Rolle bei der Bedienung von Objekten. In diesem Artikel werden die Rolle und die praktische Anwendung von Pfeilsymbolen vorgestellt und spezifische Codebeispiele bereitgestellt, um den Lesern ein besseres Verständnis zu erleichtern. 1. Die Rolle des Pfeilsymbols für den Zugriff auf die Eigenschaften eines Objekts. Das Pfeilsymbol kann für den Zugriff auf die Eigenschaften eines Objekts verwendet werden. Wenn wir ein Paar instanziieren

Vom Anfänger bis zum Experten: Entdecken Sie verschiedene Anwendungsszenarien des Linux-Befehls tee

Mar 20, 2024 am 10:00 AM

Vom Anfänger bis zum Experten: Entdecken Sie verschiedene Anwendungsszenarien des Linux-Befehls tee

Mar 20, 2024 am 10:00 AM

Der Linuxtee-Befehl ist ein sehr nützliches Befehlszeilentool, das Ausgaben in eine Datei schreiben oder an einen anderen Befehl senden kann, ohne die vorhandene Ausgabe zu beeinträchtigen. In diesem Artikel werden wir die verschiedenen Anwendungsszenarien des Linuxtee-Befehls eingehend untersuchen, vom Anfänger bis zum Experten. 1. Grundlegende Verwendung Werfen wir zunächst einen Blick auf die grundlegende Verwendung des Tee-Befehls. Die Syntax des Tee-Befehls lautet wie folgt: tee[OPTION]...[DATEI]...Dieser Befehl liest Daten aus der Standardeingabe und speichert sie dort

Berechtigungsverwaltung im Discuz-Forum: Lesen Sie den Leitfaden zur Berechtigungseinstellung

Mar 10, 2024 pm 05:33 PM

Berechtigungsverwaltung im Discuz-Forum: Lesen Sie den Leitfaden zur Berechtigungseinstellung

Mar 10, 2024 pm 05:33 PM

Berechtigungsverwaltung für Discuz-Foren: Lesen Sie die Anleitung zur Berechtigungseinstellung. Bei der Berechtigungsverwaltung für Discuz-Foren ist die Berechtigungseinstellung ein entscheidender Teil. Dabei kommt der Einstellung der Leserechte eine besondere Bedeutung zu, da sie den Umfang der Inhalte bestimmt, die verschiedene Nutzer im Forum sehen können. In diesem Artikel werden die Leseberechtigungseinstellungen des Discuz-Forums und die flexible Konfiguration für unterschiedliche Anforderungen ausführlich vorgestellt. 1. Grundlegende Konzepte von Leseberechtigungen Im Discuz-Forum umfassen Leseberechtigungen hauptsächlich die folgenden Konzepte, die verstanden werden müssen: Standard-Leseberechtigungen: Standard nach der Registrierung eines neuen Benutzers

Entdecken Sie die Vorteile und Anwendungsszenarien der Go-Sprache

Mar 27, 2024 pm 03:48 PM

Entdecken Sie die Vorteile und Anwendungsszenarien der Go-Sprache

Mar 27, 2024 pm 03:48 PM

Die Go-Sprache ist eine Open-Source-Programmiersprache, die von Google entwickelt und erstmals 2007 veröffentlicht wurde. Sie ist als einfache, leicht zu erlernende, effiziente Sprache mit hoher Parallelität konzipiert und wird von immer mehr Entwicklern bevorzugt. In diesem Artikel werden die Vorteile der Go-Sprache untersucht, einige für die Go-Sprache geeignete Anwendungsszenarien vorgestellt und spezifische Codebeispiele gegeben. Vorteile: Starke Parallelität: Die Go-Sprache verfügt über eine integrierte Unterstützung für leichtgewichtige Threads-Goroutinen, mit denen die gleichzeitige Programmierung problemlos implementiert werden kann. Goroutine kann mit dem Schlüsselwort go gestartet werden

Einführung in das Festlegen von Berechtigungen für alle auf einem Win7-Computer

Mar 26, 2024 pm 04:11 PM

Einführung in das Festlegen von Berechtigungen für alle auf einem Win7-Computer

Mar 26, 2024 pm 04:11 PM

1. Nehmen Sie als Beispiel eine E-Disk. Öffnen Sie [Computer], klicken Sie auf [eDisk] und klicken Sie mit der rechten Maustaste auf [Eigenschaften]. Wie in der Abbildung gezeigt: 2. Schalten Sie auf der Seite [Fenster] die Schnittstelle auf die Option [Sicherheit] um und klicken Sie unten auf die Option [Bearbeiten]. Wie in der Abbildung gezeigt: 3. Klicken Sie in der Option [Berechtigungen] auf die Option [Hinzufügen]. Wie in der Abbildung gezeigt: 4. Das Fenster „Benutzer und Gruppen“ wird angezeigt und Sie klicken auf die Option „Erweitert“. Wie in der Abbildung gezeigt: 5. Klicken Sie, um die Optionen [Jetzt suchen] – [Jeder] der Reihe nach zu erweitern. Wenn Sie fertig sind, klicken Sie auf „OK“. Wie in der Abbildung gezeigt: 6. Wenn Sie sehen, dass der Benutzer [jeder] zu [Gruppe oder Benutzer] auf der Seite [E-Disk-Berechtigungen] hinzugefügt wurde, wählen Sie [jeder] und aktivieren Sie das Kontrollkästchen vor [Vollzugriff]. . Nachdem die Einstellung abgeschlossen ist, drücken Sie einfach [OK].

Die breite Anwendung von Linux im Bereich Cloud Computing

Mar 20, 2024 pm 04:51 PM

Die breite Anwendung von Linux im Bereich Cloud Computing

Mar 20, 2024 pm 04:51 PM

Die breite Anwendung von Linux im Bereich Cloud Computing Mit der kontinuierlichen Weiterentwicklung und Popularisierung der Cloud-Computing-Technologie spielt Linux als Open-Source-Betriebssystem eine wichtige Rolle im Bereich Cloud Computing. Aufgrund seiner Stabilität, Sicherheit und Flexibilität werden Linux-Systeme häufig in verschiedenen Cloud-Computing-Plattformen und -Diensten eingesetzt und bieten eine solide Grundlage für die Entwicklung der Cloud-Computing-Technologie. In diesem Artikel werden die vielfältigen Einsatzmöglichkeiten von Linux im Bereich Cloud Computing vorgestellt und konkrete Codebeispiele gegeben. 1. Anwendungsvirtualisierungstechnologie von Linux in der Virtualisierungstechnologie der Cloud-Computing-Plattform