Betrieb und Instandhaltung

Betrieb und Instandhaltung

Betrieb und Wartung von Linux

Betrieb und Wartung von Linux

So erreichen Sie über SSH ein hochzuverlässiges Linux-SysOps-Architekturdesign

So erreichen Sie über SSH ein hochzuverlässiges Linux-SysOps-Architekturdesign

So erreichen Sie über SSH ein hochzuverlässiges Linux-SysOps-Architekturdesign

So erreichen Sie ein hochzuverlässiges Linux-SysOps-Architekturdesign über SSH

Einführung:

Im heutigen Zeitalter der schnellen technologischen Entwicklung wird das Linux-Betriebssystem als leistungsstarkes und hochzuverlässiges System häufig verwendet Verschiedene Branchen Alle Lebensbereiche. Da Unternehmen ihre Anforderungen an die Systemzuverlässigkeit immer weiter erhöhen, ist es besonders wichtig geworden, eine äußerst zuverlässige Linux-SysOps-Architektur zu entwerfen. In diesem Artikel wird erläutert, wie ein hochzuverlässiges Linux-SysOps-Architekturdesign über SSH implementiert wird, und es werden spezifische Codebeispiele bereitgestellt.

1. Was ist SSH? SSH (Secure Shell) ist ein sicheres Netzwerkprotokoll, das auf Verschlüsselungstechnologie basiert. Es wird häufig zum Aufbau sicherer Remote-Anmeldeverbindungen in ungesicherten Netzwerken verwendet. Das SSH-Protokoll schützt die Sicherheit der Datenübertragung durch die Verschlüsselung der Kommunikation und stellt außerdem einen Authentifizierungsmechanismus für den Remote-Computer bereit.

2. Warum SSH wählen? SSH verfügt über die folgenden Hauptfunktionen und ist damit die beste Wahl für den Entwurf einer hochzuverlässigen Linux-SysOps-Architektur:

Verschlüsselte Übertragung: SSH verwendet öffentliche Schlüssel, asymmetrische Schlüssel und symmetrische Schlüssel zum Schutz die Vertraulichkeit und Integrität der Datenübertragung. Authentifizierung: SSH bietet eine Vielzahl von Authentifizierungsmethoden, einschließlich Passwort, öffentlichem Schlüssel und Zwei-Faktor-Authentifizierung usw., um die Sicherheit des Remote-Computers zu gewährleisten.- Port-Tunnel: SSH kann Daten sicher zwischen verschiedenen Netzwerkknoten übertragen, indem es einen Port-Tunnel erstellt und so die Datenzuverlässigkeit gewährleistet.

- Dateiübertragung: SSH unterstützt nicht nur die Anmeldung bei Remote-Computern, sondern unterstützt auch die Dateiübertragung und -verwaltung, was die Arbeit von SysOps erleichtert.

- 3. Linux-SysOps-Architekturdesign basierend auf SSH, um eine hohe Zuverlässigkeit zu erreichen

- Das Folgende ist ein Beispielcode für ein Linux-SysOps-Architekturdesign, das auf SSH basiert, um eine hohe Zuverlässigkeit zu erreichen:

- !/bin/bash

- Remote-Host-IP und -Port definieren

remote_host="192.168.1.100"

remote_port="22"Login-Benutzernamen und Passwort definieren

username="admin"

Verbindungs-Timeout definieren

timeout=10

Verbindung über SSH herstellen

sshpass -p $password ssh -p $remote_port -o ConnectTimeout=$timeout $username@$remote_host

Dateiübertragungsskript (transfer.sh ) :- !/bin/bash

- Remote-Host-IP und -Port definieren

remote_host="192.168.1.100"

remote_port="22"Login-Benutzernamen und Passwort definieren

Benutzername="admin"

local_file="/path/to/local/file.txt"

sshpass -p $password scp -P $remote_port $local_file $username@$remote_host:$remote_file

IV Zusammenfassung

Die Verwendung von SSH zur Erzielung eines hochzuverlässigen Linux SysOps-Architekturdesigns kann die Sicherheit, Zuverlässigkeit und Stabilität des Systems gewährleisten. In diesem Artikel werden die grundlegenden Konzepte und Funktionen von SSH vorgestellt und Beispielcode für SSH-basierte Verbindungen und Dateiübertragungen bereitgestellt. In praktischen Anwendungen kann es je nach spezifischen Anforderungen und Umgebungen angepasst und erweitert werden, um verschiedene SysOps-Anforderungen zu erfüllen. Ich hoffe, dass dieser Artikel den Lesern dabei hilft, SSH zu verstehen und zu verwenden, um ein hochzuverlässiges Linux-SysOps-Architekturdesign zu erreichen.

Das obige ist der detaillierte Inhalt vonSo erreichen Sie über SSH ein hochzuverlässiges Linux-SysOps-Architekturdesign. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1378

1378

52

52

![Vollständiges Tutorial zu Telnet in Windows 11 [Installation/Aktivierung und Fehlerbehebung]](https://img.php.cn/upload/article/000/000/164/168476253791019.jpg?x-oss-process=image/resize,m_fill,h_207,w_330) Vollständiges Tutorial zu Telnet in Windows 11 [Installation/Aktivierung und Fehlerbehebung]

May 22, 2023 pm 09:35 PM

Vollständiges Tutorial zu Telnet in Windows 11 [Installation/Aktivierung und Fehlerbehebung]

May 22, 2023 pm 09:35 PM

<p>Telnet ist die Abkürzung für „Terminal Network“. Es handelt sich um ein Protokoll, mit dem Benutzer einen Computer mit einem lokalen Computer verbinden können. </p><p>Hier bezieht sich der lokale Computer auf das Gerät, das die Verbindung initiiert, und der mit dem lokalen Computer verbundene Computer wird als Remote-Computer bezeichnet. </p><p>Telnet läuft auf einem Client/Server-Prinzip und obwohl es veraltet ist, wird es auch im Jahr 2022 immer noch von vielen Menschen verwendet. Viele Menschen sind bereits auf das Betriebssystem Windows 11 umgestiegen, das neueste Betriebssystem von Microsoft. &

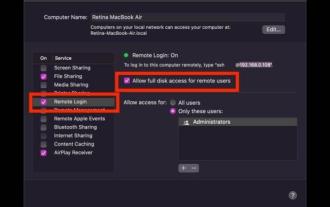

So führen Sie eine SSH-Verbindung vom iPad zum Mac durch

Apr 14, 2023 pm 12:22 PM

So führen Sie eine SSH-Verbindung vom iPad zum Mac durch

Apr 14, 2023 pm 12:22 PM

So führen Sie eine SSH-Verbindung vom iPad zum Mac durch Dies ist eine zweiteilige exemplarische Vorgehensweise. Zuerst aktivieren Sie den SSH-Server auf Ihrem Mac und verwenden dann die SSH-Client-App, um von Ihrem iPad aus eine Verbindung zu ihm herzustellen. Starten Sie auf einem Mac einen SSH-Server. Sie können einen SSH-Server auf Ihrem Mac aktivieren, indem Sie eine Funktion namens „Remote-Anmeldung“ aktivieren. Gehen Sie zu Apple-Menü > Systemeinstellungen > Freigabe > „Remote-Anmeldung“ aktivieren und aktivieren Sie das Kontrollkästchen „Remote-Benutzern vollen Zugriff auf die Festplatte erlauben“. Ihr Mac ist jetzt ein SSH-Server, der Ihnen eine Shell bietet, über die Sie eine Verbindung von Ihrem iPad aus herstellen können. Beachten

Python-Serverprogrammierung: Verwendung von Paramiko zur Implementierung des SSH-Remotebetriebs

Jun 18, 2023 pm 01:10 PM

Python-Serverprogrammierung: Verwendung von Paramiko zur Implementierung des SSH-Remotebetriebs

Jun 18, 2023 pm 01:10 PM

Mit der Entwicklung des Cloud Computing und des Internets der Dinge hat die Fernbedienung von Servern immer mehr an Bedeutung gewonnen. In Python können wir das Paramiko-Modul verwenden, um SSH-Remote-Operationen einfach zu implementieren. In diesem Artikel stellen wir die grundlegende Verwendung von Paramiko und die Verwendung von Paramiko in Python zur Fernverwaltung von Servern vor. Was ist Paramiko Paramiko ist ein Python-Modul für SSHv1 und SSHv2, mit dem SSH-Clients verbunden und gesteuert werden können

OpenSSH unter Windows: Installations-, Konfigurations- und Nutzungshandbuch

Mar 08, 2024 am 09:31 AM

OpenSSH unter Windows: Installations-, Konfigurations- und Nutzungshandbuch

Mar 08, 2024 am 09:31 AM

Für die meisten Windows-Benutzer war Remote Desktop Protocol (RDP) schon immer die erste Wahl für die Fernverwaltung, da es eine benutzerfreundliche grafische Oberfläche bietet. Für Systemadministratoren, die eine detailliertere Kontrolle benötigen, ist SSH jedoch möglicherweise besser geeignet. Über SSH können Administratoren über die Befehlszeile mit Remote-Geräten interagieren, was die Verwaltungsarbeit effizienter gestalten kann. Der Vorteil von SSH liegt in seiner Sicherheit und Flexibilität, die es Administratoren erleichtert, Remote-Verwaltungs- und Wartungsarbeiten durchzuführen, insbesondere wenn sie mit einer großen Anzahl von Geräten arbeiten oder automatisierte Aufgaben ausführen. Während sich RDP in puncto Benutzerfreundlichkeit auszeichnet, ist SSH für Systemadministratoren hinsichtlich Leistung und Kontrolle überlegen. Bisher mussten Windows-Benutzer etwas ausleihen

So stellen Sie mithilfe von Python basierend auf SSH eine Remoteverbindung zur MySQL-Datenbank her

May 27, 2023 pm 04:07 PM

So stellen Sie mithilfe von Python basierend auf SSH eine Remoteverbindung zur MySQL-Datenbank her

May 27, 2023 pm 04:07 PM

Hintergrund Wenn Sie auf die MySQL-Datenbank eines Remote-Servers zugreifen müssen, die Sicherheitsmaßnahmen jedoch für den Sicherheitszeitraum der MySQL-Datenbank so eingestellt sind, dass nur lokale Verbindungen zugelassen werden (d. h. Sie müssen sich beim Server anmelden, um sie verwenden zu können). Auf andere Remoteverbindungen kann nicht direkt zugegriffen werden. Der entsprechende Port wurde ebenfalls geändert, sodass Sie eine Verbindung zur Datenbank basierend auf SSH herstellen müssen. Das Herstellen einer Verbindung zur Datenbank entspricht auf diese Weise der Schnittstelle in Navicat, die auf einer SSH-Verbindung basiert. Navicat stellt eine Verbindung zur Datenbankinstallationsunterstützungsbibliothek her. Wenn Sie eine Verbindung zu MySQL herstellen möchten, müssen Sie zuerst pymysqlpipinstallpymysql installieren, um die SSH-basierte Bibliothek sshtunnelpipinstallsshtunnel# zu installieren.

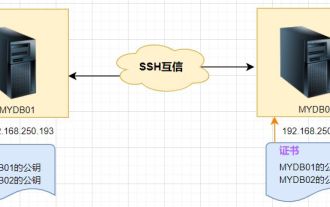

Konfiguration der gegenseitigen Vertrauensstellung bei der Linux-SSH-Anmeldung

Feb 19, 2024 pm 07:48 PM

Konfiguration der gegenseitigen Vertrauensstellung bei der Linux-SSH-Anmeldung

Feb 19, 2024 pm 07:48 PM

1. Der Zweck des gegenseitigen SSH-Vertrauens 1. Beim Aufbau eines Clusters ist gegenseitiges SSH-Vertrauen erforderlich, was einem bequemen Betrieb auf einem anderen Knoten förderlich ist. 2. Wenn Sie den SCP-Remote-Kopiervorgang verwenden, müssen Sie den Benutzernamen und das Kennwort des Zielservers eingeben. Zu diesem Zeitpunkt können Sie die gegenseitige SSH-Vertrauensstellung zwischen Linux-Servern konfigurieren, sodass Sie sich beim Betrieb zwischen mehreren Servern ohne Kennwort anmelden können Linux-Server. 2. Das Prinzip der gegenseitigen SSH-Vertrauenskonfiguration Kurz gesagt: Der Server speichert das Zertifikat des Zielhosts, sodass die Authentifizierung automatisch durchgeführt werden kann, ohne dass ein Kennwort eingegeben werden muss. 3. Schritte zur Konfiguration der gegenseitigen SSH-Vertrauensstellung 1. Jeder Knoten generiert sein eigenes öffentliches Schlüssel- und privates Schlüsselpaar. 2. Senden Sie Ihre öffentliche Schlüsseldatei an die andere Partei. 3. Überprüfen Sie, ob die gegenseitige Vertrauenskonfiguration erfolgreich ist. 4. Konfigurieren Sie hier die gegenseitige SSH-Vertrauensstellung mit MYDB01 und

Kommt Linux mit SSH?

Apr 06, 2023 pm 03:55 PM

Kommt Linux mit SSH?

Apr 06, 2023 pm 03:55 PM

Linux wird mit SSH geliefert. Das Linux-System wird mit seiner eigenen SSH-Software geliefert, und der SSH-Dienst wird automatisch beim Booten hinzugefügt. Sie können den Befehl „ssh -V“ verwenden, um die installierten SSH-Versionsinformationen anzuzeigen. Führen Sie den Befehl „systemctl start sshd“ aus, um den SSHD-Dienst zu starten. Der Standardport ist Port 22.

CentOS 7.9-Installation und Centos 7.9-Installations-SSH

Feb 13, 2024 pm 10:30 PM

CentOS 7.9-Installation und Centos 7.9-Installations-SSH

Feb 13, 2024 pm 10:30 PM

CentOS7.9 ist eine sehr häufig verwendete Betriebssystemversion beim Erstellen von Servern oder bei der Systemverwaltung. In diesem Artikel finden Sie detaillierte Schritte und Anweisungen zur Installation von CentOS7.9 und zur Installation von SSH. CentOS7.9 ist ein kostenloses und quelloffenes Linux-Betriebssystem. Es handelt sich um eine binärkompatible Version, die auf Red Hat Enterprise Linux (RHEL) basiert. Die folgenden Schritte sind für die Installation von CentOS7.9 erforderlich: 1. Sie müssen die ISO-Image-Datei herunterladen von CentOS7.9. Sie können es von der offiziellen CentOS-Website herunterladen. 2. Erstellen Sie eine neue virtuelle Maschine oder physische Maschine auf Ihrem Computer und installieren Sie sie