Java

Java

javaLernprogramm

javaLernprogramm

Häufige Sicherheitslücken und Sicherheitsstrategien in der Java-Entwicklung

Häufige Sicherheitslücken und Sicherheitsstrategien in der Java-Entwicklung

Häufige Sicherheitslücken und Sicherheitsstrategien in der Java-Entwicklung

Häufige Sicherheitslücken und Sicherheitsstrategien in der Java-Entwicklung erfordern spezifische Codebeispiele

Mit der rasanten Entwicklung des Internets ist Java eine weit verbreitete Programmiersprache und immer mehr Anwendungen werden auf Basis von Java entwickelt. Aufgrund einiger häufiger Sicherheitslücken im Java-Entwicklungsprozess, wie z. B. Cross-Site-Scripting-Angriffe (XSS), SQL-Injection-Angriffe, Cross-Site-Request-Forgery (CSRF) usw., haben diese Schwachstellen jedoch zu ernsthaften Sicherheitsrisiken für Anwendungen geführt . In diesem Artikel werden diese häufigen Sicherheitslücken vorgestellt und relevante Sicherheitsstrategien sowie spezifische Codebeispiele bereitgestellt, um Entwicklern dabei zu helfen, die Sicherheit ihrer Anwendungen zu verbessern.

1. Cross-Site Scripting (XSS)

Cross-Site Scripting (XSS) ist eine häufige Internet-Angriffsmethode. Wenn der Benutzer die Webseite durchsucht, werden schädliche Skripte ausgeführt Dies führt zu Gefahren wie Datenschutzverletzungen der Benutzer und Kontodiebstahl.

Um Cross-Site-Scripting-Angriffe zu verhindern, können Java-Entwickler die von OWASP empfohlene ESAPI (Enterprise Security API) verwenden, um Eingaben zu filtern.

Wenn das vom Benutzer übermittelte Formular beispielsweise ein <script></script>-Tag enthält, kann die Eingabe durch das folgende Codebeispiel gefiltert werden: <script></script>标签,可以通过以下代码示例对输入进行过滤:

import org.owasp.esapi.ESAPI;

import org.owasp.esapi.filters.SecurityWrapperRequest;

// ...

SecurityWrapperRequest request = new SecurityWrapperRequest(request);

String input = request.getParameter("input");

String safeInput = ESAPI.encoder().canonicalize(input);

safeInput = ESAPI.encoder().encodeForHTML(safeInput);

// 使用安全的输入进行处理通过使用ESAPI的encoder().canonicalize()和encoder().encodeForHTML()方法,我们对用户输入进行了过滤和转义,确保输入不包含恶意脚本。

二、SQL注入攻击

SQL注入攻击是指攻击者利用应用程序对用户输入的SQL语句未进行充分过滤和验证,从而导致攻击者可以通过恶意构造的SQL语句访问、修改或删除数据库中的数据。

为了防止SQL注入攻击,Java开发人员应该使用参数化查询或预编译语句来执行数据库查询操作。

以下是一个使用参数化查询的示例代码:

String username = request.getParameter("username");

String password = request.getParameter("password");

String sql = "SELECT * FROM users WHERE username = ? AND password = ?";

PreparedStatement statement = connection.prepareStatement(sql);

statement.setString(1, username);

statement.setString(2, password);

ResultSet resultSet = statement.executeQuery();

// 处理查询结果通过使用参数化查询,将用户输入的参数作为占位符(?

// 在用户登录成功后,将Token保存在session中

String token = generateToken();

request.getSession().setAttribute("token", token);

// 在表单中添加Token隐藏字段,确保提交的请求是合法的

<input type="hidden" name="token" value="${token}">

// 在服务器端验证Token的合法性

String submittedToken = request.getParameter("token");

String sessionToken = (String) request.getSession().getAttribute("token");

if (submittedToken.equals(sessionToken)) {

// Token验证通过

// 处理请求

} else {

// Token验证失败,可能是CSRF攻击

// 拒绝请求并记录日志

}Encoders von ESAPI Mit den Methoden ().canonicalize( ) und encoder().encodeForHTML() filtern und maskieren wir Benutzereingaben, um sicherzustellen, dass die Eingabe keine schädlichen Skripte enthält. 2. SQL-Injection-Angriff SQL-Injection-Angriff bedeutet, dass der Angreifer die Anwendung verwendet, um die vom Benutzer eingegebenen SQL-Anweisungen vollständig zu filtern und zu überprüfen, wodurch der Angreifer über in böser Absicht erstellte SQL-Anweisungen auf die Datenbank zugreifen, diese ändern oder löschen kann. Daten. Um SQL-Injection-Angriffe zu verhindern, sollten Java-Entwickler parametrisierte Abfragen oder vorbereitete Anweisungen verwenden, um Datenbankabfragevorgänge durchzuführen. Das Folgende ist ein Beispielcode, der parametrisierte Abfragen verwendet: rrreee

Durch die Verwendung parametrisierter Abfragen werden vom Benutzer eingegebene Parameter als Platzhalter (?) an die Abfrageanweisung übergeben, was eine SQL-Injection mit böswilliger Konstruktion verhindern kann Angriffe. 3. Cross-Site Request Forgery (CSRF) Cross-Site Request Forgery (CSRF) ist eine Angriffsmethode, die die angemeldete Identität des Benutzers nutzt, um bösartige Operationen durchzuführen. Durch das Fälschen von Anfragen verleiten Angreifer Benutzer dazu, ohne ihr Wissen unerwartete Vorgänge auszuführen. 🎜🎜Um CSRF-Angriffe zu verhindern, können Java-Entwickler die Token-Verifizierung verwenden, um die Legitimität von Anfragen sicherzustellen. 🎜🎜Das Folgende ist ein Beispielcode, der die Token-Verifizierung verwendet: 🎜rrreee🎜Durch Generieren eines zufälligen Tokens, nachdem sich der Benutzer angemeldet hat, und Speichern in der Sitzung und anschließendes Hinzufügen eines ausgeblendeten Token-Felds im Formular, wenn der Benutzer eine Anfrage sendet , überprüft der Server die Legitimität des Tokens. Wenn das übermittelte Token mit dem in der Sitzung gespeicherten Token übereinstimmt, kann die Anfrage als legitim angesehen werden. 🎜🎜Zusammenfassung: 🎜🎜Dieser Artikel stellt häufige Sicherheitslücken in der Java-Entwicklung vor, wie z. B. Cross-Site-Scripting-Angriffe (XSS), SQL-Injection-Angriffe und Cross-Site-Request-Forgery (CSRF), und bietet relevante Sicherheitsstrategien und spezifische Codebeispiele . Indem wir die Filterung von Benutzereingaben verstärken, parametrisierte Abfragen verwenden, eine Token-Überprüfung hinzufügen usw., können wir Angriffe durch diese Sicherheitslücken wirksam verhindern und die Sicherheit von Anwendungen schützen. Während des eigentlichen Entwicklungsprozesses sollten Entwickler diese Sicherheitsstrategien vollständig verstehen und beherrschen, um die Anwendungssicherheit zu verbessern, und regelmäßige Sicherheitstests und Schwachstellenscans durchführen, um potenzielle Sicherheitslücken umgehend zu beheben. 🎜Das obige ist der detaillierte Inhalt vonHäufige Sicherheitslücken und Sicherheitsstrategien in der Java-Entwicklung. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

Zehn Einschränkungen der künstlichen Intelligenz

Apr 26, 2024 pm 05:52 PM

Zehn Einschränkungen der künstlichen Intelligenz

Apr 26, 2024 pm 05:52 PM

Im Bereich der technologischen Innovation ist künstliche Intelligenz (KI) eine der transformativsten und vielversprechendsten Entwicklungen unserer Zeit. Künstliche Intelligenz hat mit ihrer Fähigkeit, große Datenmengen zu analysieren, aus Mustern zu lernen und intelligente Entscheidungen zu treffen, viele Branchen revolutioniert, vom Gesundheitswesen und dem Finanzwesen bis hin zu Transport und Unterhaltung. Doch trotz ihrer bemerkenswerten Fortschritte steht die KI auch vor erheblichen Einschränkungen und Herausforderungen, die sie daran hindern, ihr volles Potenzial auszuschöpfen. In diesem Artikel befassen wir uns mit den zehn größten Einschränkungen der künstlichen Intelligenz und zeigen auf, mit welchen Einschränkungen Entwickler, Forscher und Praktiker in diesem Bereich konfrontiert sind. Durch das Verständnis dieser Herausforderungen ist es möglich, die Komplexität der KI-Entwicklung zu bewältigen, Risiken zu reduzieren und den Weg für eine verantwortungsvolle und ethische Weiterentwicklung der KI-Technologie zu ebnen. Begrenzte Datenverfügbarkeit: Die Entwicklung künstlicher Intelligenz ist auf Daten angewiesen

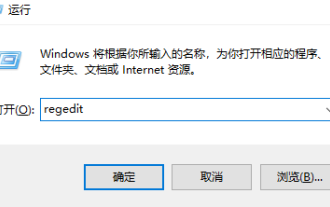

So aktualisieren Sie die Langzeitdienstversion von Win10 Enterprise Version 2016 auf die Professional-Version

Jan 03, 2024 pm 11:26 PM

So aktualisieren Sie die Langzeitdienstversion von Win10 Enterprise Version 2016 auf die Professional-Version

Jan 03, 2024 pm 11:26 PM

Wenn wir die aktuelle Win10 Enterprise Edition 2016 Long-Term Service Edition nicht mehr verwenden möchten, können wir auf die Professional Edition umsteigen. Die Methode ist auch sehr einfach. Wir müssen nur einige Inhalte ändern und das System-Image installieren. So ändern Sie die Langzeitdienstversion von Win10 Enterprise Version 2016 in die Professional-Version 1. Drücken Sie Win+R und geben Sie dann „regedit“ ein. 2. Fügen Sie den folgenden Pfad direkt in die Adressleiste oben ein: Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT \CurrentVersion3 , suchen Sie dann die EditionID und ersetzen Sie den Inhalt zur Bestätigung durch „professional“.

Unterstützt Win10 Home Edition die Ordnerverschlüsselung?

Jan 09, 2024 am 08:58 AM

Unterstützt Win10 Home Edition die Ordnerverschlüsselung?

Jan 09, 2024 am 08:58 AM

Ziel der Dateiverschlüsselung ist es, Daten auf professionellem Niveau zu verschlüsseln, um die Datensicherheit effektiver zu gewährleisten! Nur durch die Beherrschung des richtigen Verschlüsselungsschlüssels kann der Entschlüsselungsvorgang durchgeführt werden, wodurch die Sicherheit der Informationsressourcen gewährleistet wird. Allerdings verfügt die Dateiverschlüsselungsfunktion von Win10 Home Edition noch nicht über diese Funktion. Kann Win10 Home Edition Ordner verschlüsseln? Antwort: Win10 Home Edition kann keine Ordner verschlüsseln. Tutorial zum Verschlüsseln von Dateien im Windows-System 1. Klicken Sie mit der rechten Maustaste auf die Datei oder den Ordner, die Sie verschlüsseln möchten (oder halten Sie die Taste eine Weile gedrückt) und wählen Sie dann die Funktion „Eigenschaften“. 2. Suchen Sie in der neuen erweiterten Benutzeroberfläche nach der Option „Erweitert“. Denken Sie nach dem Klicken zur Eingabe daran, die Option „Inhalt verschlüsseln, um Daten zu schützen“ unten zu aktivieren. 3. Nachdem die Einstellung abgeschlossen ist, klicken Sie auf „OK“.

Methoden zur Behebung von Sicherheitslücken im lokalen Speicher

Jan 13, 2024 pm 01:43 PM

Methoden zur Behebung von Sicherheitslücken im lokalen Speicher

Jan 13, 2024 pm 01:43 PM

Sicherheitslücken in Localstorage und wie man sie löst Mit der Entwicklung des Internets beginnen immer mehr Anwendungen und Websites, die WebStorage-API zu verwenden, wobei Localstorage die am häufigsten verwendete ist. Localstorage bietet einen Mechanismus zum Speichern von Daten auf der Clientseite und behält die Daten über Seitensitzungen hinweg bei, unabhängig vom Sitzungsende oder der Seitenaktualisierung. Aufgrund der Bequemlichkeit und breiten Anwendung von Localstorage weist es jedoch auch einige Sicherheitslücken auf.

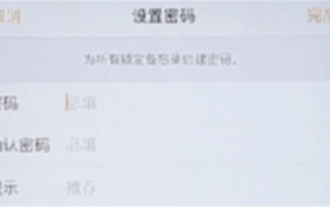

So richten Sie die Verschlüsselung des Fotoalbums auf einem Apple-Mobiltelefon ein

Mar 02, 2024 pm 05:31 PM

So richten Sie die Verschlüsselung des Fotoalbums auf einem Apple-Mobiltelefon ein

Mar 02, 2024 pm 05:31 PM

In Apple-Handys können Benutzer Fotoalben nach ihren eigenen Bedürfnissen verschlüsseln. Einige Benutzer wissen nicht, wie sie es einrichten sollen. Sie können dem Memo die zu verschlüsselnden Bilder hinzufügen und das Memo dann sperren. Als nächstes stellt der Herausgeber die Methode zum Einrichten der Verschlüsselung mobiler Fotoalben für Benutzer vor. Schauen Sie sich das an. Apple-Handy-Tutorial So richten Sie die iPhone-Fotoalbum-Verschlüsselung ein A: Nachdem Sie dem Memo die Bilder hinzugefügt haben, die verschlüsselt werden müssen, gehen Sie zum Sperren des Memos, um eine detaillierte Einführung zu erhalten: 1. Öffnen Sie das Fotoalbum und wählen Sie das Bild aus, das verschlüsselt werden soll verschlüsselt, und klicken Sie dann unten auf [Hinzufügen zu]. 2. Wählen Sie [Zu Notizen hinzufügen]. 3. Geben Sie das Memo ein, suchen Sie das gerade erstellte Memo, geben Sie es ein und klicken Sie auf das Symbol [Senden] in der oberen rechten Ecke. 4. Klicken Sie unten auf [Gerät sperren].

So legen Sie ein Passwort für die Ordnerverschlüsselung ohne Komprimierung fest

Feb 20, 2024 pm 03:27 PM

So legen Sie ein Passwort für die Ordnerverschlüsselung ohne Komprimierung fest

Feb 20, 2024 pm 03:27 PM

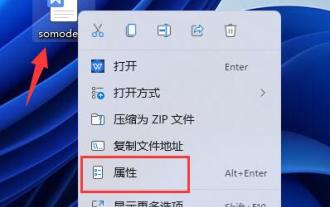

Die Ordnerverschlüsselung ist eine gängige Datenschutzmethode, die den Inhalt eines Ordners verschlüsselt, sodass nur diejenigen auf die Dateien zugreifen können, die über das Entschlüsselungskennwort verfügen. Beim Verschlüsseln eines Ordners gibt es einige gängige Möglichkeiten, ein Passwort festzulegen, ohne die Datei zu komprimieren. Zunächst können wir die Verschlüsselungsfunktion des Betriebssystems nutzen, um ein Ordnerkennwort festzulegen. Für Windows-Benutzer können Sie es einrichten, indem Sie die folgenden Schritte ausführen: Wählen Sie den zu verschlüsselnden Ordner aus, klicken Sie mit der rechten Maustaste auf den Ordner und wählen Sie „Eigenschaften“.

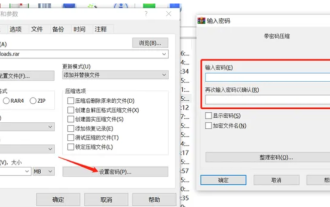

So verschlüsseln Sie das komprimierte Paket mit der Methode „winrar-winrar-verschlüsseltes komprimiertes Paket'.

Mar 23, 2024 pm 12:10 PM

So verschlüsseln Sie das komprimierte Paket mit der Methode „winrar-winrar-verschlüsseltes komprimiertes Paket'.

Mar 23, 2024 pm 12:10 PM

Der Editor stellt Ihnen drei Methoden zur Verschlüsselung und Komprimierung vor: Methode 1: Verschlüsselung Die einfachste Verschlüsselungsmethode besteht darin, beim Verschlüsseln der Datei das Kennwort einzugeben, das Sie festlegen möchten, und die Verschlüsselung und Komprimierung sind abgeschlossen. Methode 2: Automatische Verschlüsselung Bei der gewöhnlichen Verschlüsselungsmethode müssen wir beim Verschlüsseln jeder Datei ein Passwort eingeben. Wenn Sie eine große Anzahl komprimierter Pakete verschlüsseln möchten und die Passwörter gleich sind, können wir in WinRAR die automatische Verschlüsselung festlegen und dann nur „Wann“. Beim normalen Komprimieren von Dateien fügt WinRAR jedem komprimierten Paket ein Passwort hinzu. Die Methode ist wie folgt: Öffnen Sie WinRAR, klicken Sie in der Einstellungsoberfläche auf Optionen-Einstellungen, wechseln Sie zu [Komprimierung], klicken Sie auf Standardkonfiguration erstellen – Kennwort festlegen. Geben Sie hier das Kennwort ein, das wir festlegen möchten, und klicken Sie auf OK, um die Einstellung abzuschließen. Wir benötigen nur korrigieren

Vollständige Anleitung zur Win11-Dateiverschlüsselung

Jan 09, 2024 pm 02:50 PM

Vollständige Anleitung zur Win11-Dateiverschlüsselung

Jan 09, 2024 pm 02:50 PM

Einige Freunde möchten ihre Dateien schützen, wissen aber nicht, wie sie Win11-Dokumente verschlüsseln sollen. Tatsächlich können wir die Ordnerverschlüsselung direkt verwenden oder Software von Drittanbietern zum Verschlüsseln von Dateien verwenden. Ausführliches Tutorial zur Win11-Dokumentenverschlüsselung: 1. Suchen Sie zunächst die Datei, die Sie verschlüsseln möchten, klicken Sie mit der rechten Maustaste, um sie auszuwählen, und öffnen Sie „Eigenschaften“. 2. Klicken Sie dann in der Eigenschaftenspalte auf „Erweitert“. 3. Wählen Sie „Inhalt verschlüsseln, um Daten zu schützen“. " in „Erweitert“ und klicken Sie auf „OK“ 4. Klicken Sie dann zum Speichern auf „OK“. 5. Wählen Sie abschließend den gewünschten Verschlüsselungsmodus und klicken Sie auf „OK“, um das Dokument zu speichern und das Dokument zu verschlüsseln.