Technologie-Peripheriegeräte

Technologie-Peripheriegeräte

KI

KI

Wie man Cybersicherheit von reaktiv zu proaktiv umwandelt: Die Rolle von Deep Learning

Wie man Cybersicherheit von reaktiv zu proaktiv umwandelt: Die Rolle von Deep Learning

Wie man Cybersicherheit von reaktiv zu proaktiv umwandelt: Die Rolle von Deep Learning

Deep Learning (DL) ist eine fortgeschrittene Teilmenge des maschinellen Lernens (ML) und steht heute hinter einigen der innovativsten und komplexesten Technologien. Wir können die rasante Entwicklung von künstlicher Intelligenz, maschinellem Lernen und Deep Learning in fast allen Branchen beobachten und Vorteile erleben, die noch vor wenigen Jahren für unmöglich gehalten wurden.

Umgeschriebener Inhalt: Deep Learning hat große Fortschritte bei der Verfeinerung des maschinellen Lernens gemacht. Im Gegensatz zum maschinellen Lernen, das bei falschen oder unbefriedigenden Ergebnissen möglicherweise ein menschliches Eingreifen zur Anpassung der Ausgabeebene erfordert, kann Deep Learning ohne menschliches Eingreifen kontinuierlich lernen und die Genauigkeit verbessern. Mehrschichtige Deep-Learning-Modelle können überraschende Genauigkeits- und Leistungsniveaus erreichen

Der Aufstieg von Deep-Learning-Modellen

Seit Jahren arbeiten Forscher an der Entwicklung komplexer Algorithmen für künstliche Intelligenz, um fortschrittlichere Fähigkeiten zu erreichen. Durch Forschungsarbeiten, die biologische Gehirne stark nachahmen, wurden komplexere mathematische Berechnungsmethoden entwickelt, die zu künstlichen neuronalen Netzen (KNN) führten. Einfach ausgedrückt besteht KNN aus vielen Knoten (oder Neuronen), genau wie das menschliche Gehirn, die im Netzwerk Informationen aneinander weitergeben und verarbeiten können. Mit anderen Worten, es verfügt über die Fähigkeit zu lernen und sich anzupassen

Die Entwicklung dieser Technologie verlief aufgrund ihrer Anforderungen langsam. Um diesen Erfolg zu erreichen, sind drei Elemente erforderlich: große Datenmengen, fortschrittlichere Algorithmen und eine deutlich höhere Rechenleistung. Diese Rechenleistung kommt in Form einer Graphics Processing Unit (GPU)

Eine GPU ist ein Computerchip, der den Deep-Learning-Rechenprozess erheblich beschleunigen kann und eine Kernkomponente der Infrastruktur für künstliche Intelligenz darstellt. Es kann mehrere Rechenaufgaben gleichzeitig ausführen, den Lernprozess des maschinellen Lernens beschleunigen und große Datenmengen problemlos verarbeiten. Leistungsstarke GPUs in Kombination mit Cloud Computing können die Zeit, die zum Trainieren tiefer Modelle erforderlich ist, effektiv von Wochen auf Stunden reduzieren.

Nachteile der GPU-Leistung

Der GPU-Stromverbrauch für solch leistungsstarkes Computing ist atemberaubend und teuer. Das Training einer einzelnen Endversion einiger GPU-Modelle erfordert möglicherweise mehr Strom, als 80 Haushalte pro Jahr verbrauchen.

Darüber hinaus haben große Datenspeicherzentren auf der ganzen Welt aufgrund des Energie- und Wasserverbrauchs sowie der Treibhausgasemissionen gravierende Auswirkungen auf die Umwelt. Ein Teil der Lösung dieses Problems besteht darin, die Datenqualität durch Deep Learning zu verbessern, anstatt sich ausschließlich auf große Datenmengen zu verlassen. Da sich die künstliche Intelligenz weiterentwickelt, müssen Nachhaltigkeitspläne zu einer weltweit gemeinsamen Plattform werden.

Je mehr Ebenen, desto tiefer Sie eintauchen praktische und umfassende Wissensbasis. Künstliche neuronale Netze bestehen aus drei Arten von Schichten. Die erste Eingabeschicht stellt dem Netzwerk einen ersten Datenpool zur Verfügung. Die letzte Ebene ist die Ausgabeebene, die alle Ergebnisse für eine bestimmte Dateneingabe generiert. Zwischen diesen beiden liegt die wichtigste verborgene Schicht. In diesen mittleren Schichten werden alle Rechenprozesse ausgeführt

Mindestens drei Schichten gelten als Deep Learning, aber je mehr Schichten es gibt, desto tiefer geht das Lernen, um die Ausgabeschicht zu informieren. Deep-Learning-Schichten verfügen über unterschiedliche Funktionen, die auf die Daten einwirken, während diese in einer bestimmten Reihenfolge durch jede Schicht fließen. Mit jeder weiteren Schicht können nach und nach weitere Details und Merkmale aus dem Datensatz extrahiert werden. Dies führt letztendlich dazu, dass die Netzwerkausgabe potenzielle Ergebnisse, Vorhersagen und Schlussfolgerungen vorhersagt oder angibt.

Die Bedeutung von Deep Learning für Genauigkeit und Prävention

KI-Automatisierung und Deep-Learning-Modelle sind Schlüsselelemente im Kampf gegen Cyberkriminalität und bieten gleichzeitig wichtigen Schutz vor Ransomware-Upgrades. Deep-Learning-Modelle sind in der Lage, verdächtiges Verhalten zu erkennen und vorherzusagen und die Merkmale potenzieller Angriffe zu verstehen, um die Ausführung jeglicher Nutzlast oder die Verschlüsselung von Daten zu verhindern.

Durch künstliche neuronale Netze generierte Systeme zur Erkennung und Verhinderung von Eindringlingen sind im Vergleich zu maschinellem Lernen intelligenter und genauer Die Genauigkeit ist höher und die Fehlalarmrate deutlich geringer. Anstatt sich auf Angriffssignaturen zu verlassen oder sich Listen bekannter häufiger Angriffssequenzen zu merken, lernen und aktualisieren künstliche neuronale Netze kontinuierlich, um jede Systemaktivität zu erkennen, die auf bösartiges Verhalten oder das Vorhandensein von Malware hinweist.

Cybersicherheitsteams betrachten externe Angriffe seit jeher als großes Problem, doch böswillige interne Aktivitäten nehmen zu. Laut Ponemons „Cost of Insider Threats: Global Report 2022“ sind Insider-Bedrohungsvorfälle in den letzten zwei Jahren um 44 % gestiegen, und die Kosten pro Vorfall sind um mehr als ein Drittel auf 15,38 Millionen US-Dollar gestiegen.

Sicherheitsteams überschreiten ihre Grenzen Benutzer und Entity Behavior Analytics (UEBA) wird zunehmend genutzt, um Insider-Bedrohungen abzuwehren. Deep-Learning-Modelle können normale Verhaltensmuster von Mitarbeitern im Laufe der Zeit analysieren und erlernen und erkennen, wenn Anomalien auftreten. Beispielsweise kann es jeden Systemzugriff oder Datenverstoß außerhalb der Geschäftszeiten erkennen und Warnungen senden.

Proaktive versus reaktive Cybersicherheit

Es gibt einen großen Unterschied zwischen Netzwerkerkennung und -reaktion im Vergleich zu Schutz und Beseitigung. Ein reaktiver Ansatz schützt vor Bedrohungen, nachdem diese in das Netzwerk eingedrungen sind, um Systeme auszunutzen und Daten zu stehlen. Durch Deep Learning können Schwachstellen und bösartige Aktivitäten identifiziert und beseitigt werden, bevor sie ausgenutzt werden, wodurch das Ziel erreicht wird, Bedrohungen proaktiv zu verhindern und zu beseitigen

Obwohl automatisierte und mehrschichtige Deep-Learning-Cybersicherheitslösungen die Sicherheitsabwehr erheblich verbessert haben, kann diese Technologie auch von beiden Seiten der Cyberkriminalität ausgenutzt werden

Eskalierende KI-Innovationen erfordern Schutzgesetze

im Bereich der Cybersicherheit, um raffinierte Cyberfeinde zu bekämpfen, Künstliche Intelligenzlösungen wie Deep Learning entwickeln sich schneller, als die Regulierungsbehörden einschränken und kontrollieren können. Gleichzeitig können Unternehmensverteidigungsmaßnahmen auch von böswilligen Angreifern ausgenutzt und manipuliert werden

Die Folgen unkontrollierter künstlicher Intelligenztechnologie könnten in der Zukunft weltweit verheerend sein. Wenn unsere Technologie außer Kontrolle gerät und es keine Gesetzgebung zur Aufrechterhaltung von Ordnung, Menschenrechten und internationaler Sicherheit gibt, könnte dies zu einem eskalierenden Schlachtfeld zwischen Gut und Böse werden.

Das ultimative Ziel der Cybersicherheit besteht darin, über die passive Erkennung und Reaktion hinaus proaktiven Schutz und die Beseitigung von Bedrohungen zu bieten. Automatisierung und mehrstufiges Deep Learning sind wichtige Schritte in diese Richtung. Unsere Herausforderung besteht darin, eine angemessene Kontrolle zu behalten und unseren Cyber-Feinden immer einen Schritt voraus zu sein

Das obige ist der detaillierte Inhalt vonWie man Cybersicherheit von reaktiv zu proaktiv umwandelt: Die Rolle von Deep Learning. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1377

1377

52

52

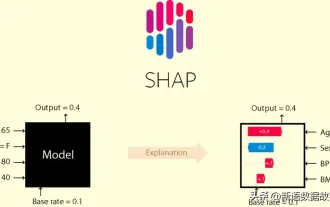

In diesem Artikel erfahren Sie mehr über SHAP: Modellerklärung für maschinelles Lernen

Jun 01, 2024 am 10:58 AM

In diesem Artikel erfahren Sie mehr über SHAP: Modellerklärung für maschinelles Lernen

Jun 01, 2024 am 10:58 AM

In den Bereichen maschinelles Lernen und Datenwissenschaft stand die Interpretierbarkeit von Modellen schon immer im Fokus von Forschern und Praktikern. Mit der weit verbreiteten Anwendung komplexer Modelle wie Deep Learning und Ensemble-Methoden ist das Verständnis des Entscheidungsprozesses des Modells besonders wichtig geworden. Explainable AI|XAI trägt dazu bei, Vertrauen in maschinelle Lernmodelle aufzubauen, indem es die Transparenz des Modells erhöht. Eine Verbesserung der Modelltransparenz kann durch Methoden wie den weit verbreiteten Einsatz mehrerer komplexer Modelle sowie der Entscheidungsprozesse zur Erläuterung der Modelle erreicht werden. Zu diesen Methoden gehören die Analyse der Merkmalsbedeutung, die Schätzung des Modellvorhersageintervalls, lokale Interpretierbarkeitsalgorithmen usw. Die Merkmalswichtigkeitsanalyse kann den Entscheidungsprozess des Modells erklären, indem sie den Grad des Einflusses des Modells auf die Eingabemerkmale bewertet. Schätzung des Modellvorhersageintervalls

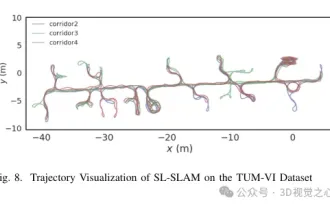

Jenseits von ORB-SLAM3! SL-SLAM: Szenen mit wenig Licht, starkem Jitter und schwacher Textur werden verarbeitet

May 30, 2024 am 09:35 AM

Jenseits von ORB-SLAM3! SL-SLAM: Szenen mit wenig Licht, starkem Jitter und schwacher Textur werden verarbeitet

May 30, 2024 am 09:35 AM

Heute diskutieren wir darüber, wie Deep-Learning-Technologie die Leistung von visionbasiertem SLAM (Simultaneous Localization and Mapping) in komplexen Umgebungen verbessern kann. Durch die Kombination von Methoden zur Tiefenmerkmalsextraktion und Tiefenanpassung stellen wir hier ein vielseitiges hybrides visuelles SLAM-System vor, das die Anpassung in anspruchsvollen Szenarien wie schlechten Lichtverhältnissen, dynamischer Beleuchtung, schwach strukturierten Bereichen und starkem Jitter verbessern soll. Unser System unterstützt mehrere Modi, einschließlich erweiterter Monokular-, Stereo-, Monokular-Trägheits- und Stereo-Trägheitskonfigurationen. Darüber hinaus wird analysiert, wie visuelles SLAM mit Deep-Learning-Methoden kombiniert werden kann, um andere Forschungen zu inspirieren. Durch umfangreiche Experimente mit öffentlichen Datensätzen und selbst abgetasteten Daten demonstrieren wir die Überlegenheit von SL-SLAM in Bezug auf Positionierungsgenauigkeit und Tracking-Robustheit.

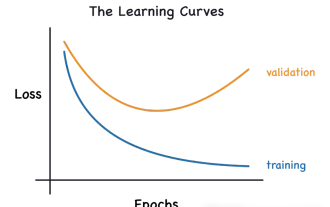

Identifizieren Sie Über- und Unteranpassung anhand von Lernkurven

Apr 29, 2024 pm 06:50 PM

Identifizieren Sie Über- und Unteranpassung anhand von Lernkurven

Apr 29, 2024 pm 06:50 PM

In diesem Artikel wird vorgestellt, wie Überanpassung und Unteranpassung in Modellen für maschinelles Lernen mithilfe von Lernkurven effektiv identifiziert werden können. Unteranpassung und Überanpassung 1. Überanpassung Wenn ein Modell mit den Daten übertrainiert ist, sodass es daraus Rauschen lernt, spricht man von einer Überanpassung des Modells. Ein überangepasstes Modell lernt jedes Beispiel so perfekt, dass es ein unsichtbares/neues Beispiel falsch klassifiziert. Für ein überangepasstes Modell erhalten wir einen perfekten/nahezu perfekten Trainingssatzwert und einen schrecklichen Validierungssatz-/Testwert. Leicht geändert: „Ursache der Überanpassung: Verwenden Sie ein komplexes Modell, um ein einfaches Problem zu lösen und Rauschen aus den Daten zu extrahieren. Weil ein kleiner Datensatz als Trainingssatz möglicherweise nicht die korrekte Darstellung aller Daten darstellt. 2. Unteranpassung Heru.“

Die Entwicklung der künstlichen Intelligenz in der Weltraumforschung und der Siedlungstechnik

Apr 29, 2024 pm 03:25 PM

Die Entwicklung der künstlichen Intelligenz in der Weltraumforschung und der Siedlungstechnik

Apr 29, 2024 pm 03:25 PM

In den 1950er Jahren wurde die künstliche Intelligenz (KI) geboren. Damals entdeckten Forscher, dass Maschinen menschenähnliche Aufgaben wie das Denken ausführen können. Später, in den 1960er Jahren, finanzierte das US-Verteidigungsministerium künstliche Intelligenz und richtete Labore für die weitere Entwicklung ein. Forscher finden Anwendungen für künstliche Intelligenz in vielen Bereichen, etwa bei der Erforschung des Weltraums und beim Überleben in extremen Umgebungen. Unter Weltraumforschung versteht man die Erforschung des Universums, das das gesamte Universum außerhalb der Erde umfasst. Der Weltraum wird als extreme Umgebung eingestuft, da sich seine Bedingungen von denen auf der Erde unterscheiden. Um im Weltraum zu überleben, müssen viele Faktoren berücksichtigt und Vorkehrungen getroffen werden. Wissenschaftler und Forscher glauben, dass die Erforschung des Weltraums und das Verständnis des aktuellen Zustands aller Dinge dazu beitragen können, die Funktionsweise des Universums zu verstehen und sich auf mögliche Umweltkrisen vorzubereiten

Implementierung von Algorithmen für maschinelles Lernen in C++: Häufige Herausforderungen und Lösungen

Jun 03, 2024 pm 01:25 PM

Implementierung von Algorithmen für maschinelles Lernen in C++: Häufige Herausforderungen und Lösungen

Jun 03, 2024 pm 01:25 PM

Zu den häufigsten Herausforderungen, mit denen Algorithmen für maschinelles Lernen in C++ konfrontiert sind, gehören Speicherverwaltung, Multithreading, Leistungsoptimierung und Wartbarkeit. Zu den Lösungen gehören die Verwendung intelligenter Zeiger, moderner Threading-Bibliotheken, SIMD-Anweisungen und Bibliotheken von Drittanbietern sowie die Einhaltung von Codierungsstilrichtlinien und die Verwendung von Automatisierungstools. Praktische Fälle zeigen, wie man die Eigen-Bibliothek nutzt, um lineare Regressionsalgorithmen zu implementieren, den Speicher effektiv zu verwalten und leistungsstarke Matrixoperationen zu nutzen.

Erklärbare KI: Erklären komplexer KI/ML-Modelle

Jun 03, 2024 pm 10:08 PM

Erklärbare KI: Erklären komplexer KI/ML-Modelle

Jun 03, 2024 pm 10:08 PM

Übersetzer |. Rezensiert von Li Rui |. Chonglou Modelle für künstliche Intelligenz (KI) und maschinelles Lernen (ML) werden heutzutage immer komplexer, und die von diesen Modellen erzeugten Ergebnisse sind eine Blackbox, die den Stakeholdern nicht erklärt werden kann. Explainable AI (XAI) zielt darauf ab, dieses Problem zu lösen, indem es Stakeholdern ermöglicht, die Funktionsweise dieser Modelle zu verstehen, sicherzustellen, dass sie verstehen, wie diese Modelle tatsächlich Entscheidungen treffen, und Transparenz in KI-Systemen, Vertrauen und Verantwortlichkeit zur Lösung dieses Problems gewährleistet. In diesem Artikel werden verschiedene Techniken der erklärbaren künstlichen Intelligenz (XAI) untersucht, um ihre zugrunde liegenden Prinzipien zu veranschaulichen. Mehrere Gründe, warum erklärbare KI von entscheidender Bedeutung ist. Vertrauen und Transparenz: Damit KI-Systeme allgemein akzeptiert und vertrauenswürdig sind, müssen Benutzer verstehen, wie Entscheidungen getroffen werden

Fünf Schulen des maschinellen Lernens, die Sie nicht kennen

Jun 05, 2024 pm 08:51 PM

Fünf Schulen des maschinellen Lernens, die Sie nicht kennen

Jun 05, 2024 pm 08:51 PM

Maschinelles Lernen ist ein wichtiger Zweig der künstlichen Intelligenz, der Computern die Möglichkeit gibt, aus Daten zu lernen und ihre Fähigkeiten zu verbessern, ohne explizit programmiert zu werden. Maschinelles Lernen hat ein breites Anwendungsspektrum in verschiedenen Bereichen, von der Bilderkennung und der Verarbeitung natürlicher Sprache bis hin zu Empfehlungssystemen und Betrugserkennung, und es verändert unsere Lebensweise. Im Bereich des maschinellen Lernens gibt es viele verschiedene Methoden und Theorien, von denen die fünf einflussreichsten Methoden als „Fünf Schulen des maschinellen Lernens“ bezeichnet werden. Die fünf Hauptschulen sind die symbolische Schule, die konnektionistische Schule, die evolutionäre Schule, die Bayes'sche Schule und die Analogieschule. 1. Der Symbolismus, auch Symbolismus genannt, betont die Verwendung von Symbolen zum logischen Denken und zum Ausdruck von Wissen. Diese Denkrichtung glaubt, dass Lernen ein Prozess der umgekehrten Schlussfolgerung durch das Vorhandene ist

Ist Flash Attention stabil? Meta und Harvard stellten fest, dass die Gewichtsabweichungen ihrer Modelle um Größenordnungen schwankten

May 30, 2024 pm 01:24 PM

Ist Flash Attention stabil? Meta und Harvard stellten fest, dass die Gewichtsabweichungen ihrer Modelle um Größenordnungen schwankten

May 30, 2024 pm 01:24 PM

MetaFAIR hat sich mit Harvard zusammengetan, um einen neuen Forschungsrahmen zur Optimierung der Datenverzerrung bereitzustellen, die bei der Durchführung groß angelegten maschinellen Lernens entsteht. Es ist bekannt, dass das Training großer Sprachmodelle oft Monate dauert und Hunderte oder sogar Tausende von GPUs verwendet. Am Beispiel des Modells LLaMA270B erfordert das Training insgesamt 1.720.320 GPU-Stunden. Das Training großer Modelle stellt aufgrund des Umfangs und der Komplexität dieser Arbeitsbelastungen einzigartige systemische Herausforderungen dar. In letzter Zeit haben viele Institutionen über Instabilität im Trainingsprozess beim Training generativer SOTA-KI-Modelle berichtet. Diese treten normalerweise in Form von Verlustspitzen auf. Beim PaLM-Modell von Google kam es beispielsweise während des Trainingsprozesses zu Instabilitäten. Numerische Voreingenommenheit ist die Hauptursache für diese Trainingsungenauigkeit.