Betrieb und Instandhaltung

Betrieb und Instandhaltung

Betrieb und Wartung von Linux

Betrieb und Wartung von Linux

So führen Sie Netzwerksicherheitsscans und Penetrationstests von Linux-Systemen durch

So führen Sie Netzwerksicherheitsscans und Penetrationstests von Linux-Systemen durch

So führen Sie Netzwerksicherheitsscans und Penetrationstests von Linux-Systemen durch

In der heutigen Netzwerkumgebung werden Netzwerksicherheitsscans und Penetrationstests für Linux-Systeme immer wichtiger. Um die Systemsicherheit und -stabilität zu gewährleisten, ist ein Netzwerksicherheitsscan des Systems unerlässlich. Gleichzeitig besteht der Zweck von Penetrationstests darin, Systemsicherheitsprobleme zu erkennen und zu beheben.

In diesem Artikel erfahren Sie, wie Sie Netzwerksicherheitsscans und Penetrationstests von Linux-Systemen durchführen. Wir werden einige gängige Tools und Techniken verwenden, darunter Open-Source-Tools wie Nmap und Metasploit.

1. Nmap-Scanning

Nmap ist ein häufig verwendetes Netzwerk-Scanning-Tool, das Port-Scans, Dienstidentifizierung und andere Vorgänge auf dem Zielhost durchführen kann. Das Folgende ist ein einfaches Befehlszeilenbeispiel:

nmap -sS -A -T4 target_ip

Darunter bedeutet -sS die Verwendung des TCP-SYN-Scanmodus, -A die Aktivierung der Betriebssystemerkennung und des Scannens der Dienstversion und -T4 die Verwendung des Hochgeschwindigkeits-Scanmodus.

2. Metasploit-Penetrationstests

Metasploit ist ein Open-Source-Penetrationstest-Framework, das zum Testen von Netzwerk- und Anwendungsschwachstellen verwendet werden kann. Das Folgende ist ein einfaches Befehlszeilenbeispiel:

msfconsole use exploit/multi/handler set payload payload_name set lhost local_ip set lport local_port exploit

Darunter steht msfconsole für das Starten der Metasploit-Konsole, use Exploit/Multi/Handler für die Verwendung mehrerer Angriffslast-Handler, set payload payload_name für das Festlegen des Namens der Angriffslast und set lhost local_ip und set lport local_port stellen jeweils das Festlegen der IP-Adresse und der Portnummer des Hosts des Angreifers dar, und Exploit stellt die Ausführung des Angriffs dar.

3. Schwachstellen-Scanning

Zusätzlich zur Verwendung von Nmap und Metasploit können Sie auch andere Schwachstellen-Scanning-Tools für Netzwerksicherheitstests verwenden. Hier sind einige häufig verwendete Tools zum Scannen von Schwachstellen:

(1) OpenVAS: OpenVAS ist ein Open-Source-Schwachstellenscanner, der verschiedene Betriebssysteme und Anwendungen auf Schwachstellen scannen kann.

(2) Nexpose: Nexpose ist ein kommerzielles Tool zum Scannen von Schwachstellen, das zum Scannen von Schwachstellen in verschiedenen Betriebssystemen, Anwendungen und Netzwerkgeräten verwendet werden kann.

(3) NESSUS: NESSUS ist ein weit verbreiteter Schwachstellenscanner, mit dem nach Schwachstellen in verschiedenen Betriebssystemen, Anwendungen und Netzwerkgeräten gesucht werden kann.

4. Firewall-Einstellungen

Die IPtables-Firewall ist in das Linux-System integriert und kann den ein- und ausgehenden Netzwerkverkehr filtern und sicher steuern. Im Folgenden sind einige häufig verwendete IPtables-Firewallregeln aufgeführt:

(1) Nur Datenverkehr von der angegebenen IP-Adresse zulassen:

iptables -A INPUT -s allowed_ip -j ACCEPT iptables -A INPUT -j DROP

Unter diesen stellt „allowed_ip“ die zulässige IP-Adresse dar.

(2) Erlauben Sie nur Datenverkehr auf dem angegebenen Port:

iptables -A INPUT -p tcp –dport allowed_port -j ACCEPT iptables -A INPUT -j DROP

Dabei stellt „allowed_port“ den zulässigen Port dar.

(3) Nur Datenverkehr des angegebenen Protokolls zulassen:

iptables -A INPUT -p allowed_protocol -j ACCEPT iptables -A INPUT -j DROP

Dabei stellt „allowed_protocol“ das zulässige Protokoll dar.

Zusammenfassung

In diesem Artikel wird erläutert, wie Netzwerksicherheitsscans und Penetrationstests von Linux-Systemen durchgeführt werden. Wir haben einige häufig verwendete Tools und Techniken verwendet, darunter Open-Source-Tools wie Nmap und Metasploit. Gleichzeitig haben wir auch einige IPtables-Firewallregeln besprochen, um die Sicherheit und Stabilität des Systems zu gewährleisten.

Das obige ist der detaillierte Inhalt vonSo führen Sie Netzwerksicherheitsscans und Penetrationstests von Linux-Systemen durch. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1378

1378

52

52

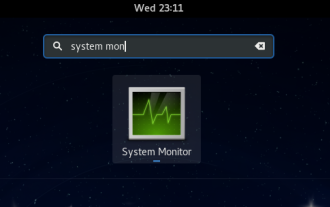

Verwenden des Task-Managers unter Linux

Aug 15, 2024 am 07:30 AM

Verwenden des Task-Managers unter Linux

Aug 15, 2024 am 07:30 AM

Es gibt viele Fragen, die Linux-Anfänger oft stellen: „Verfügt Linux über einen Task-Manager?“, „Wie öffnet man den Task-Manager unter Linux?“ Windows-Benutzer wissen, dass der Task-Manager sehr nützlich ist. Sie können den Task-Manager öffnen, indem Sie in Windows Strg+Alt+Entf drücken. Dieser Task-Manager zeigt Ihnen alle laufenden Prozesse und den von ihnen belegten Speicher, und Sie können einen Prozess aus dem Task-Manager-Programm auswählen und beenden. Wenn Sie Linux zum ersten Mal verwenden, werden Sie auch nach etwas suchen, das einem Task-Manager unter Linux entspricht. Ein Linux-Experte verwendet am liebsten die Befehlszeile, um Prozesse, Speicherverbrauch usw. zu finden, aber Sie müssen das nicht tun

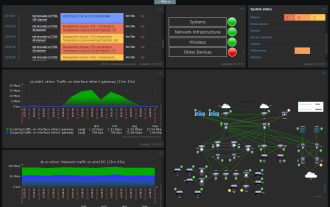

Lösen Sie das Problem der verstümmelten Anzeige von Grafiken und Diagrammen auf dem chinesischen Überwachungsserver Zabbix

Jul 31, 2024 pm 02:10 PM

Lösen Sie das Problem der verstümmelten Anzeige von Grafiken und Diagrammen auf dem chinesischen Überwachungsserver Zabbix

Jul 31, 2024 pm 02:10 PM

Die Unterstützung für Chinesisch durch Zabbix ist nicht sehr gut, aber manchmal wählen wir Chinesisch für Verwaltungszwecke. In der von Zabbix überwachten Weboberfläche werden unter dem Grafiksymbol kleine Quadrate angezeigt. Dies ist falsch und erfordert das Herunterladen von Schriftarten. Beispiel: „Microsoft Yahei“, „Microsoft Yahei.ttf“ heißt „msyh.ttf“, laden Sie die heruntergeladene Schriftart nach /zabbix/fonts/fonts hoch und ändern Sie die beiden Zeichen in /zabbix/include/defines.inc.php Datei unter define('ZBX_GRAPH_FONT_NAME','DejaVuSans');define('ZBX_FONT_NAME'

7 Möglichkeiten, wie Sie das Registrierungsdatum von Linux-Benutzern überprüfen können

Aug 24, 2024 am 07:31 AM

7 Möglichkeiten, wie Sie das Registrierungsdatum von Linux-Benutzern überprüfen können

Aug 24, 2024 am 07:31 AM

Wussten Sie, wie man das Erstellungsdatum eines Kontos auf einem Linux-System überprüft? Wenn Sie es wissen, was können Sie tun? War es Ihnen gelungen? Wenn ja, wie geht das? Grundsätzlich verfolgen Linux-Systeme diese Informationen nicht. Welche alternativen Möglichkeiten gibt es also, an diese Informationen zu gelangen? Sie fragen sich vielleicht, warum ich das überprüfe? Ja, es gibt Situationen, in denen Sie diese Informationen möglicherweise noch einmal überprüfen müssen, und sie werden Ihnen zu diesem Zeitpunkt hilfreich sein. Zur Überprüfung können Sie die folgenden 7 Methoden verwenden. Verwenden Sie /var/log/secure. Verwenden Sie das aureport-Tool. Verwenden Sie .bash_logout. Verwenden Sie den Befehl chage. Verwenden Sie den Befehl useradd. Verwenden Sie den Befehl passwd. Verwenden Sie den letzten Befehl. Methode 1: Verwenden Sie /var/l

Erfahren Sie in 5 Minuten, wie Sie Schriftarten zu Fedora hinzufügen

Jul 23, 2024 am 09:45 AM

Erfahren Sie in 5 Minuten, wie Sie Schriftarten zu Fedora hinzufügen

Jul 23, 2024 am 09:45 AM

Systemweite Installation Wenn Sie eine Schriftart systemweit installieren, steht sie allen Benutzern zur Verfügung. Der beste Weg hierfür ist die Verwendung von RPM-Paketen aus den offiziellen Software-Repositories. Bevor Sie beginnen, öffnen Sie das „Software“-Tool in Fedora Workstation oder andere Tools, die das offizielle Repository verwenden. Wählen Sie in der Auswahlleiste die Kategorie „Add-ons“ aus. Wählen Sie dann innerhalb der Kategorie „Schriftarten“ aus. Sie sehen die verfügbaren Schriftarten ähnlich wie im Screenshot unten: Wenn Sie eine Schriftart auswählen, werden einige Details angezeigt. Abhängig von mehreren Szenarios können Sie möglicherweise eine Vorschau einiger Beispieltexte für die Schriftart anzeigen. Klicken Sie auf die Schaltfläche „Installieren“, um es Ihrem System hinzuzufügen. Abhängig von der Systemgeschwindigkeit und der Netzwerkbandbreite kann dieser Vorgang einige Zeit dauern

Was soll ich tun, wenn die fehlenden WPS-Schriftarten unter dem Linux-System dazu führen, dass die Datei verstümmelt wird?

Jul 31, 2024 am 12:41 AM

Was soll ich tun, wenn die fehlenden WPS-Schriftarten unter dem Linux-System dazu führen, dass die Datei verstümmelt wird?

Jul 31, 2024 am 12:41 AM

1. Suchen Sie die Schriftarten Wingdings, Wingdings2, Wingdings3, Webdings und MTExtra im Internet. 2. Öffnen Sie den Hauptordner, drücken Sie Strg+h (versteckte Dateien anzeigen) und prüfen Sie, ob ein .fonts-Ordner vorhanden ist 1. Kopieren Sie die heruntergeladenen Schriftarten wie Wingdings, Wingdings2, Wingdings3, Webdings und MTExtra in den .fonts-Ordner im Hauptordner. Starten Sie dann wps, um zu sehen, ob immer noch ein Erinnerungsdialogfeld „System fehlt“ angezeigt wird Box. Wenn nicht, nur Erfolg!

Centos 7 Installation und Konfiguration NTP-Netzwerk-Zeitsynchronisationsserver

Aug 05, 2024 pm 10:35 PM

Centos 7 Installation und Konfiguration NTP-Netzwerk-Zeitsynchronisationsserver

Aug 05, 2024 pm 10:35 PM

Experimentelle Umgebung: Betriebssystem: LinuxCentos7.4x86_641. Sehen Sie sich die aktuelle Serverzeitzone an, listen Sie die Zeitzone auf und legen Sie die Zeitzone fest (wenn es bereits die richtige Zeitzone ist, überspringen Sie sie bitte): #timedatectl#timedatectllist-timezones#timedatectlset-timezoneAsia /Shanghai2. Verständnis der Zeitzonenkonzepte: GMT, UTC, CST, DSTUTC: Die gesamte Erde ist aus Gründen der Vereinheitlichung in vierundzwanzig Zeitzonen unterteilt. Es wird eine einheitliche Zeit verwendet, die als Universal Coordinated Time (UTC) bezeichnet wird

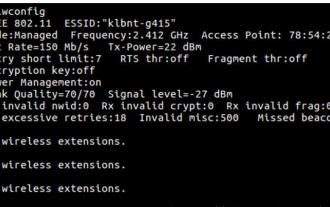

So verbinden Sie zwei Ubuntu-Hosts mit einem Netzwerkkabel mit dem Internet

Aug 07, 2024 pm 01:39 PM

So verbinden Sie zwei Ubuntu-Hosts mit einem Netzwerkkabel mit dem Internet

Aug 07, 2024 pm 01:39 PM

So verwenden Sie ein Netzwerkkabel, um zwei Ubuntu-Hosts mit dem Internet zu verbinden 1. Bereiten Sie Host A: Ubuntu16.04 und Host B: Ubuntu16.042 vor. Host A verfügt über zwei Netzwerkkarten, eine ist mit dem externen Netzwerk verbunden und die andere ist angeschlossen Gastgeber B. Verwenden Sie den Befehl iwconfig, um alle Netzwerkkarten auf dem Host anzuzeigen. Wie oben gezeigt, sind die Netzwerkkarten auf dem A-Host (Laptop) des Autors: wlp2s0: Dies ist eine drahtlose Netzwerkkarte. enp1s0: kabelgebundene Netzwerkkarte, die mit Host B verbundene Netzwerkkarte. Der Rest hat nichts mit uns zu tun, kein Grund zur Sorge. 3. Konfigurieren Sie die statische IP von A. Bearbeiten Sie die Datei #vim/etc/network/interfaces, um eine statische IP-Adresse für die Schnittstelle enp1s0 zu konfigurieren, wie unten gezeigt (wobei #==========

werfen! Ausführen von DOS auf Raspberry Pi

Jul 19, 2024 pm 05:23 PM

werfen! Ausführen von DOS auf Raspberry Pi

Jul 19, 2024 pm 05:23 PM

Aufgrund unterschiedlicher CPU-Architekturen ist die Ausführung von DOS auf dem Raspberry Pi zwar nicht einfach, stellt aber auch keine großen Probleme dar. FreeDOS dürfte jedem bekannt sein. Es ist ein vollständiges, kostenloses und gut kompatibles Betriebssystem für DOS. Es kann einige ältere DOS-Spiele oder kommerzielle Software ausführen und auch eingebettete Anwendungen entwickeln. Solange das Programm unter MS-DOS ausgeführt werden kann, kann es auch unter FreeDOS ausgeführt werden. Als Initiator und Projektkoordinator von FreeDOS werden mir viele Anwender als Insider Fragen stellen. Die Frage, die mir am häufigsten gestellt wird, ist: „Kann FreeDOS auf einem Raspberry Pi laufen?“ Diese Frage ist nicht überraschend. Schließlich läuft Linux auf dem Raspberry Pi sehr gut