Die Linux-Befehlszeile ist nützlich, effizient und macht Spaß, kann aber manchmal auch gefährlich sein, insbesondere wenn Sie nicht sicher sind, was Sie tun.

In diesem Artikel werden Ihnen zehn Befehle vorgestellt, aber Sie sollten besser nicht versuchen, sie zu verwenden.

Natürlich werden die folgenden Befehle normalerweise mit Root-Rechten ausgeführt, um die Dummheit bis zur Hoffnungslosigkeit darzustellen. Unter der Identität eines normalen Benutzers wird nur ein Drittel eines Hektars Land zerstört.

1. rm -rf-Befehl

Der Befehlrm -rf ist eine der schnellsten Möglichkeiten, einen Ordner und seinen Inhalt zu löschen.

Nur ein kleiner Tippfehler oder Unwissenheit kann zu einem nicht behebbaren Systemabsturz führen.

Im Folgenden sind einige Optionen des rm-Befehls aufgeführt:

Der Befehl1.rm wird normalerweise zum Löschen von Dateien unter Linux verwendet.

2. Der Befehl rm -r löscht rekursiv Ordner, auch leere Ordner.

3. Der Befehl rm -f kann „schreibgeschützte Dateien“ direkt löschen, ohne danach zu fragen. Beim Löschen einer Datei unter Linux ist es egal, ob die Datei schreibgeschützt ist, sondern nur, ob das übergeordnete Verzeichnis über Schreibrechte verfügt. Daher bedeutet der Parameter -f nur, dass Sie den Löschvorgang nicht einzeln bestätigen müssen, sondern ihn stillschweigend löschen. Darüber hinaus verfügt der ursprüngliche rm-Befehl tatsächlich über keine Löschaufforderung, aber allgemeine Distributionen fügen den Parameter -i über einen Alias zu rm hinzu, um nach einer Löschbestätigung zu fragen, während -f diese Aufforderung unterdrückt.

4.rm -rf /: Alles im Stammverzeichnis gewaltsam löschen.

5.rm -rf *: Alle Dateien im aktuellen Verzeichnis zwangsweise löschen.

6.rm -rf.: Den aktuellen Ordner und seine Unterordner zwangsweise löschen.

Bitte seien Sie von nun an vorsichtig, wenn Sie den Befehl rm -rf ausführen. Wir können einen Alias von rm -i für den Befehl „rm“ in der Datei „.bashrc“ erstellen, um Unfälle beim Löschen von Dateien mit dem Befehl „rm“ zu verhindern. Sie werden aufgefordert, jede Löschanfrage zu bestätigen. (Übersetzungshinweis: Die meisten Distributionen haben dies bereits getan. Wenn nicht, tun Sie dies bitte und überlegen Sie unbedingt, was Sie tun, bevor Sie den Parameter -f verwenden! Der Übersetzer selbst hat die Lektion von Blut und Tränen gelernt.)

2. :{:|:&};: Befehl

Dies ist ein Beispiel für eine Gabelbombe.

Die konkrete Operation besteht darin, eine Funktion mit dem Namen „:“ zu definieren, die sich selbst zweimal aufruft, einmal im Vordergrund und ein anderes Mal im Hintergrund. Es wird wiederholt ausgeführt, bis das System abstürzt.

3. Befehl > Dieser Befehl schreibt die Ausgabe eines bestimmten „Befehls“ in das Blockgerät /dev/sda.

Dieser Vorgang ersetzt alle Datenblöcke im Blockgerät durch die vom Befehl geschriebenen Originaldaten, was zu einem Datenverlust des gesamten Blockgeräts führt.4. mv-Ordner /dev/null

Dieser Befehl verschiebt einen bestimmten „Ordner“ nach /dev/null. Unter Linux ist das /dev/null- oder Null-Gerät eine spezielle Datei. Alle darauf geschriebenen Daten werden gelöscht und der Schreibvorgang wird dann erfolgreich zurückgegeben.

Natürlich ist zu beachten, dass dieser Befehl keine Datenwiederherstellungssoftware verhindert – daher erfordert eine echte und vollständige Zerstörung den Einsatz spezieller Software oder Techniken.

Dieser Befehl lädt ein Skript von einer (möglicherweise) bösartigen Quelle herunter und führt es aus. WDer Befehl Wget lädt dieses Skript herunter und sh führt das heruntergeladene Skript (bedingungslos) aus. Hinweis: Sie sollten immer auf die Quelle Ihres heruntergeladenen Pakets oder Skripts achten. Verwenden Sie nur Skripte/Programme, die von vertrauenswürdigen Quellen heruntergeladen wurden.

6. mkfs.ext3 /dev/sda

Der obige Befehl formatiert das Blockgerät „sda“. Nach der Ausführung dieses Befehls wird Ihr Blockgerät (Festplatte) formatiert, wodurch Ihr System direkt in einen nicht wiederherstellbaren Zustand gelangt. Normalerweise verwenden wir Geräte wie /dev/sda nicht direkt, es sei denn, sie werden als Rohgeräte verwendet. Im Allgemeinen müssen Sie sda vor der Verwendung in Partitionen wie sda1 und sda2 aufteilen. Unabhängig davon, ob Sie sda oder sda1 verwenden, ist mkfs auf einem Blockgerät oder einer Partition verheerend und die darauf befindlichen Daten werden verdampft.

7. Datei

Dieser Befehl wird häufig zum Löschen von Dateiinhalten oder zum Aufzeichnen der Befehlsausgabe verwendet. Bestätigen Sie jedoch vor der Ausführung, dass die Ausgabedatei leer ist oder nicht existiert. Andernfalls ist die Originaldatei wirklich nicht wiederherstellbar – selbst eine Datenwiederherstellungssoftware kann Ihnen möglicherweise nicht weiterhelfen. Was Sie wahrscheinlich wirklich verwenden möchten, ist „>>“, das neue Ausgaben in der Datei sammelt, anstatt diese Datei zu leeren.

Wenn Sie beim Ausführen des obigen Befehls eine falsche Eingabe machen oder unwissentlich einen Befehl wie „> xt.conf“ eingeben, wird die Konfigurationsdatei oder eine andere Systemkonfigurationsdatei überschrieben.

8. ^foo^bar

Mit diesem Befehl können Sie zuvor ausgeführte Befehle bearbeiten, ohne den gesamten Befehl erneut eingeben zu müssen.

Dies kann zu echten Problemen führen, wenn Sie die Risiken einer Änderung des ursprünglichen Befehls bei Verwendung des foobar-Befehls nicht gründlich prüfen.

9. dd if=/dev/random of=/dev/sda

Dieser Befehl schreibt zufällige Junk-Dateien auf das Blockgerät sda und löscht die Daten, wodurch Ihr System in einem chaotischen und nicht wiederherstellbaren Zustand zurückbleibt.

Erinnern Sie sich daran, was ich oben gesagt habe, dass der Kontakt zu einem Schwarzen Loch Daten nicht vollständig löschen kann? Dann gibt Ihnen dieser Befehl die Möglichkeit, es vollständig zu löschen! Natürlich können Sie es sicherheitshalber auch mehrmals überschreiben.

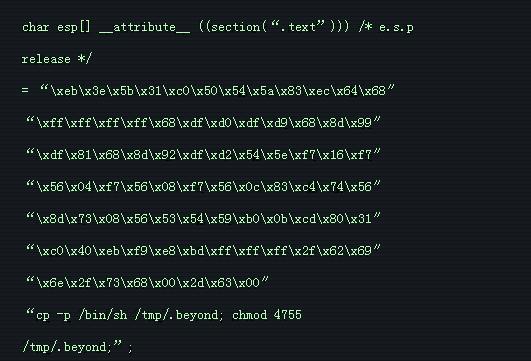

10. Versteckte Befehle

Der folgende Befehl ist eigentlich der erste Befehl oben (rm -rf).

Der Code hier ist im Hexadezimalformat versteckt. Ein unwissender Benutzer könnte getäuscht werden und Ihre Root-Partition löschen, wenn er den folgenden Befehl im Terminal ausführt.

Die wahre Gefahr liegt im Verborgenen und kann nicht leicht erkannt werden. Sie müssen sich stets der Konsequenzen Ihres Handelns bewusst sein.

Denken Sie daran, niemals Code aus unbekannten Quellen zu kompilieren/auszuführen.

Was ich Ihnen heute bringe, ist ein Befehl, der hier endet. Bitte denken Sie daran, ihn nicht auf dem Server oder anderen Geräten auszuprobieren~

Wenn Sie sie testen möchten, führen Sie sie bitte auf einer virtuellen Maschine aus, da sonst Dateien verloren gehen oder das System abstürzt.

Das obige ist der detaillierte Inhalt vonDie 10 gefährlichsten Befehle unter Linux und ihre Risikobewertung. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!