System-Tutorial

System-Tutorial

LINUX

LINUX

Dringend: Ubuntu-Update! Es wurde eine Kernel-Schwachstelle entdeckt, die zu einem Denial-of-Service oder der Ausführung willkürlichen Codes führen könnte

Dringend: Ubuntu-Update! Es wurde eine Kernel-Schwachstelle entdeckt, die zu einem Denial-of-Service oder der Ausführung willkürlichen Codes führen könnte

Dringend: Ubuntu-Update! Es wurde eine Kernel-Schwachstelle entdeckt, die zu einem Denial-of-Service oder der Ausführung willkürlichen Codes führen könnte

Ubuntu ist ein Linux-Betriebssystem, das sich auf Desktop-Anwendungen konzentriert. Es handelt sich um kostenlose Open-Source-Software, die eine robuste, funktionsreiche Computerumgebung bietet, die sowohl für den Heimgebrauch als auch für Geschäftsumgebungen geeignet ist. Ubuntu bietet kommerziellen Support für Hunderte von Unternehmen auf der ganzen Welt.

Am 2. Dezember Ubuntu veröffentlichte ein Sicherheitsupdate, das wichtige Schwachstellen wie Denial-of-Service des Systemkernels und die Ausführung willkürlichen Codes behebt. Im Folgenden sind die Schwachstellendetails aufgeführt:

Details zur Sicherheitslücke

Quelle: https://ubuntu.com/security/notices/USN-4658-1

1.CVE-2020-0423 CVSS-Score: 7,8 Hoch

In der Binder-IPC-Implementierung im Linux-Kernel liegt eine Race-Bedingung vor, die zu einer Use-after-free-Schwachstelle führt. Ein lokaler Angreifer könnte diese Schwachstelle ausnutzen, um einen Denial-of-Service (Systemabsturz) auszulösen oder möglicherweise beliebigen Code auszuführen.

2.CVE-2020-25645 CVSS-Bewertung: 7,5 Hoch

Die GENEVE-Tunnel-Implementierung im Linux-Kernel wählte in Kombination mit IPSec in einigen Fällen IP-Routen nicht korrekt aus. Ein Angreifer könnte diese Sicherheitslücke ausnutzen, um vertrauliche Informationen (unverschlüsselten Netzwerkverkehr) preiszugeben.

3.CVE-2020-25643 CVSS-Score: 7,2 Hoch

Die hdlcppp-Implementierung im Linux-Kernel validiert Eingaben in einigen Fällen nicht korrekt. Ein lokaler Angreifer könnte diese Schwachstelle ausnutzen, um einen Denial-of-Service (Systemabsturz) auszulösen oder möglicherweise beliebigen Code auszuführen.

4.CVE-2020-25211 CVSS-Bewertung: 6,0 Mittel

Der Netfilter-Verbindungs-Tracker für Netlink im Linux-Kernel führt in einigen Fällen keine korrekte Grenzüberprüfung durch. Ein lokaler Angreifer könnte diese Schwachstelle ausnutzen, um einen Denial-of-Service (Systemabsturz) auszulösen

5.CVE-2020-14390 CVSS-Score: 5,6 Mittel

Es wurde festgestellt, dass die Framebuffer-Implementierung im Linux-Kernel einige Randfälle beim Software-Rollback nicht korrekt behandelt. Ein lokaler Angreifer könnte diese Schwachstelle ausnutzen, um einen Denial-of-Service (Systemabsturz) auszulösen oder möglicherweise beliebigen Code auszuführen

6.CVE-2020-28915 CVSS-Score: 5,5 Mittel

In einigen Fällen wurde in der Linux-Kernel-Implementierung festgestellt, dass Framebuffer-Prüfungen nicht korrekt durchgeführt wurden. Ein lokaler Angreifer könnte diese Schwachstelle ausnutzen, um vertrauliche Informationen (Kernelspeicher) preiszugeben.

7.CVE-2020-10135 CVSS-Bewertung: 5,4 Mittel

Legacy-Pairing- und Secure-Connection-Pairing-Authentifizierung im Bluetooth-Protokoll ermöglicht nicht authentifizierten Benutzern die Authentifizierung mit angrenzendem Zugriff ohne Pairing-Anmeldeinformationen. Ein Angreifer in unmittelbarer Nähe könnte dies ausnutzen, um sich als ein zuvor gekoppeltes Bluetooth-Gerät auszugeben.

8.CVE-2020-25284 CVSS-Bewertung: 4,1 Niedrig

Der Rados Block Device (RBD)-Treiber im Linux-Kernel führt in einigen Fällen keine ordnungsgemäßen Zugriffsprüfungen auf RBD-Geräten durch. Ein lokaler Angreifer kann diese Funktion verwenden, um das RBD-Blockgerät zuzuordnen oder die Zuordnung aufzuheben.

9.CVE-2020-4788 CVSS-Bewertung: 2,9 Niedrig

In einigen Fällen sind Power9-Prozessoren möglicherweise gezwungen, Informationen aus dem L1-Cache offenzulegen. Ein lokaler Angreifer könnte diese Schwachstelle ausnutzen, um vertrauliche Informationen preiszugeben

Betroffene Produkte und Versionen

Diese Sicherheitslücke betrifft Ubuntu 20.04 LTS und Ubuntu 18.04 LTS

Lösung

Dieses Problem kann gelöst werden, indem das System auf die folgende Paketversion aktualisiert wird:

Ubuntu 20.04:

linux-image-5.4.0-1028-kvm - 5.4.0-1028.29

linux-image-5.4.0-1030-aws - 5.4.0-1030.31

linux-image-5.4.0-1030-gcp-5.4.0-1030.32

linux-image-5.4.0-1030-oracle - 5.4.0-1030.32

linux-image-5.4.0-1032-azure – 5.4.0-1032.33

linux-image-5.4.0-56-generic - 5.4.0-56.62

linux-image-5.4.0-56-generic-lpae-5.4.0-56.62

linux-image-5.4.0-56-lowlatency - 5.4.0-56.62

linux-image-aws-5.4.0.1030.31

linux-image-azure-5.4.0.1032.30

linux-image-gcp-5.4.0.1030.38

linux-image-generic-5.4.0.56.59

linux-image-generic-hwe-20.04-5.4.0.56.59

linux-image-generic-lpae-5.4.0.56.59

linux-image-generic-lpae-hwe-20.04-5.4.0.56.59

linux-image-gke-5.4.0.1030.38

linux-image-kvm-5.4.0.1028.26

linux-image-lowlatency-5.4.0.56.59

linux-image-lowlatency-hwe-20.04-5.4.0.56.59

linux-image-oem-5.4.0.56.59

linux-image-oem-osp1-5.4.0.56.59

linux-image-oracle-5.4.0.1030.27

linux-image-virtual-5.4.0.56.59

linux-image-virtual-hwe-20.04-5.4.0.56.59

Ubuntu 18.04:

linux-image-5.4.0-1030-aws - 5.4.0-1030.31~18.04.1

linux-image-5.4.0-1030-gcp - 5.4.0-1030.32~18.04.1

linux-image-5.4.0-1030-oracle - 5.4.0-1030.32~18.04.1

linux-image-5.4.0-1032-azure – 5.4.0-1032.33~18.04.1

linux-image-5.4.0-56-generic - 5.4.0-56.62~18.04.1

linux-image-5.4.0-56-generic-lpae - 5.4.0-56.62~18.04.1

linux-image-5.4.0-56-lowlatency - 5.4.0-56.62~18.04.1

linux-image-aws-5.4.0.1030.15

linux-image-azure-5.4.0.1032.14

linux-image-gcp-5.4.0.1030.18

linux-image-generic-hwe-18.04-5.4.0.56.62~18.04.50

linux-image-generic-lpae-hwe-18.04-5.4.0.56.62~18.04.50

linux-image-lowlatency-hwe-18.04-5.4.0.56.62~18.04.50

linux-image-oem-osp1-5.4.0.56.62~18.04.50

linux-image-oracle-5.4.0.1030.14

linux-image-snapdragon-hwe-18.04-5.4.0.56.62~18.04.50

linux-image-virtual-hwe-18.04-5.4.0.56.62~18.04.50

Weitere Informationen zu Sicherheitslücken und Upgrades finden Sie auf der offiziellen Website:

https://www.php.cn/link/9c0badf6e91e4834393525f7dca1291d

Das obige ist der detaillierte Inhalt vonDringend: Ubuntu-Update! Es wurde eine Kernel-Schwachstelle entdeckt, die zu einem Denial-of-Service oder der Ausführung willkürlichen Codes führen könnte. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1378

1378

52

52

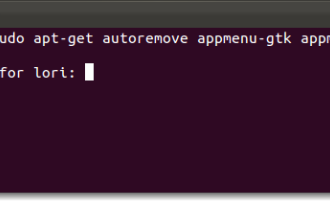

Was soll ich tun, wenn das Ubuntu-Terminal nicht geöffnet werden kann? Wie kann das Problem behoben werden, dass Ubuntu das Terminal nicht öffnen kann?

Feb 29, 2024 pm 05:30 PM

Was soll ich tun, wenn das Ubuntu-Terminal nicht geöffnet werden kann? Wie kann das Problem behoben werden, dass Ubuntu das Terminal nicht öffnen kann?

Feb 29, 2024 pm 05:30 PM

Heutzutage ist es ein sehr häufiges Problem, dass Ubuntu seinen Benutzern nicht erlaubt, das Terminal zu öffnen. Wenn Sie ein ähnliches Problem erhalten und nicht wissen, was Sie als Nächstes tun sollen, erfahren Sie mehr über fünf Korrekturen zur Behebung des Problems „Ubuntu kann Terminal nicht öffnen“ auf Ihrem Linux-Gerät. Lassen Sie uns ohne weitere Umschweife auf die Ursachen und die dafür verfügbaren Lösungen eingehen. Warum kann Ubuntu das Terminal darauf nicht öffnen? Dies geschieht hauptsächlich, wenn Sie fehlerhafte Software installieren oder die Terminalkonfiguration ändern. Darüber hinaus können neue Anwendungen oder Spiele, die mit Gebietsschemas interagieren und diese beschädigen, ähnliche Probleme verursachen. Einige Benutzer meldeten eine Lösung für dieses Problem, als sie im Ubuntu-Aktivitätsmenü nach „Terminal“ suchten. Dies zeigt, dass

Wie entferne ich das Schlosssymbol in der unteren rechten Ecke des Ubuntu 18.04-Ordners?

Jan 12, 2024 pm 11:18 PM

Wie entferne ich das Schlosssymbol in der unteren rechten Ecke des Ubuntu 18.04-Ordners?

Jan 12, 2024 pm 11:18 PM

Im Ubuntu-System stoßen wir häufig auf Ordner mit einer Sperrform am oberen Rand. Dies liegt daran, dass keine Berechtigung zum Bearbeiten der Datei vorhanden ist. Daher müssen wir ihre Berechtigungen ändern Schloss in der unteren rechten Ecke? Werfen wir einen Blick auf das ausführliche Tutorial unten. 1. Klicken Sie mit der rechten Maustaste auf den gesperrten Ordner – Eigenschaften. 2. Wählen Sie im Fenster die Option „Berechtigungen“ aus. 3. Wählen Sie alles darin aus, um Dateien zu erstellen und zu löschen. 4. Wählen Sie dann unten die Berechtigungen der enthaltenen Dateien ändern aus, die auch zum Erstellen und Löschen von Dateien festgelegt sind. Denken Sie abschließend daran, in der oberen rechten Ecke auf Ändern zu klicken. 5. Wenn die obige Sperre immer noch nicht entfernt wird oder die Optionen ausgegraut sind und nicht bedient werden können, können Sie mit der rechten Maustaste hineinklicken und das Terminal öffnen. 6. machen

Wie entferne ich Symbole im Ubuntu-Startmenü?

Jan 13, 2024 am 10:45 AM

Wie entferne ich Symbole im Ubuntu-Startmenü?

Jan 13, 2024 am 10:45 AM

Im Startmenü des Ubuntu-Systems sind viele Softwaresymbole aufgeführt. Es gibt viele ungewöhnliche Symbole. Wenn Sie sie löschen möchten, wie sollten Sie sie löschen? Werfen wir einen Blick auf das ausführliche Tutorial unten. 1. Rufen Sie zunächst den Ubuntu-Desktop auf und klicken Sie auf das Startmenü im linken Bereich. 2. Darin finden Sie ein Texteditor-Symbol, das wir löschen müssen. 3. Nun kehren wir zum Desktop zurück und klicken mit der rechten Maustaste, um das Terminal zu öffnen. 4. Öffnen Sie mit dem Befehl das Anwendungslistenverzeichnis. sudonautilus/usr/share/applicationssudonautilus~/.local/share/applications5. Suchen Sie darin das entsprechende Texteditor-Symbol. 6. Dann gehen Sie geradeaus

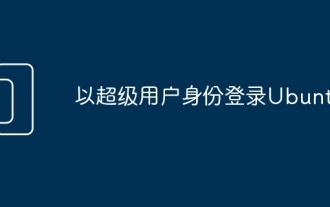

Melden Sie sich als Superuser bei Ubuntu an

Mar 20, 2024 am 10:55 AM

Melden Sie sich als Superuser bei Ubuntu an

Mar 20, 2024 am 10:55 AM

In Ubuntu-Systemen ist der Root-Benutzer normalerweise deaktiviert. Um den Root-Benutzer zu aktivieren, können Sie mit dem Befehl passwd ein Passwort festlegen und sich dann mit dem Befehl su- als Root anmelden. Der Root-Benutzer ist ein Benutzer mit uneingeschränkten Systemadministratorrechten. Er verfügt über Berechtigungen zum Zugriff auf und zum Ändern von Dateien, zur Benutzerverwaltung, zum Installieren und Entfernen von Software sowie zum Ändern der Systemkonfiguration. Es gibt offensichtliche Unterschiede zwischen dem Root-Benutzer und normalen Benutzern. Der Root-Benutzer verfügt über die höchste Autorität und umfassendere Kontrollrechte im System. Der Root-Benutzer kann wichtige Systembefehle ausführen und Systemdateien bearbeiten, was normale Benutzer nicht können. In dieser Anleitung werde ich den Ubuntu-Root-Benutzer untersuchen, wie man sich als Root anmeldet und wie er sich von einem normalen Benutzer unterscheidet. Beachten

Ein kleiner Vorgeschmack auf die sieben Highlights von Ubuntu 24.04 LTS

Feb 27, 2024 am 11:22 AM

Ein kleiner Vorgeschmack auf die sieben Highlights von Ubuntu 24.04 LTS

Feb 27, 2024 am 11:22 AM

Ubuntu24.04LTS mit dem Codenamen „NobleNumbat“ wird bald veröffentlicht! Wenn Sie eine Nicht-LTS-Version wie Ubuntu 23.10 verwenden, müssen Sie früher oder später über ein Upgrade nachdenken. Für diejenigen, die Ubuntu20.04LTS oder Ubuntu22.04LTS verwenden, lohnt es sich, über ein Upgrade nachzudenken. Canonical hat angekündigt, dass Ubuntu 24.04LTS Update-Support für bis zu 12 Jahre bietet, der sich wie folgt aufteilt: Als LTS-Version wird es 5 Jahre lang regelmäßige Wartungs- und Sicherheitsupdates geben. Wenn Sie Ubuntu Pro abonnieren, können Sie weitere 5 Jahre Support genießen. Derzeit wurde dieser zusätzliche Supportzeitraum auf 7 Jahre verlängert, sodass Sie bis zu 12 Jahre erhalten

Grafik-Tutorial zur Installation und Deinstallation der Ubuntu 20.04-Bildschirmaufzeichnungssoftware OBS

Feb 29, 2024 pm 04:01 PM

Grafik-Tutorial zur Installation und Deinstallation der Ubuntu 20.04-Bildschirmaufzeichnungssoftware OBS

Feb 29, 2024 pm 04:01 PM

OBS ist eine Open-Source-Software, die von ehrenamtlichen Mitarbeitern auf der ganzen Welt in ihrer Freizeit entwickelt wird. Eine Video-Live-Aufzeichnungssoftware, die hauptsächlich für die Videoaufzeichnung und das Live-Streaming verwendet wird. Bitte beachten Sie, dass OBSStudio bei der Installation von Ubuntu/Mint unter ChromeOS nicht vollständig funktionieren kann und Funktionen wie Bildschirm- und Fensteraufnahme nicht genutzt werden können. Es wird empfohlen, xserver-xorg1.18.4 oder eine neuere Version zu verwenden, um potenzielle Leistungsprobleme mit bestimmten Funktionen in OBS, wie z. B. Vollbildprojektoren, zu vermeiden. FFmpeg ist erforderlich (wenn Sie sich nicht sicher sind, ist dies wahrscheinlich nicht der Fall), können Sie es mit folgendem Befehl herunterladen: sudoaptinstallffmpeg. Ich habe es hier bereits installiert

Ubuntu unterstützt endlich die Deaktivierung automatischer Updates von Snap-Paketen

Jan 13, 2024 am 10:09 AM

Ubuntu unterstützt endlich die Deaktivierung automatischer Updates von Snap-Paketen

Jan 13, 2024 am 10:09 AM

snap ist ein Softwarepaketierungs- und Bereitstellungssystem, das von Canonical für Betriebssysteme entwickelt wurde, die den Linux-Kernel und das Systemdinit-System verwenden. Diese als Snaps bezeichneten Pakete und das Tool, das sie verwendet, Snapd, sind in einer Reihe von Linux-Distributionen verfügbar und ermöglichen Upstream-Softwareentwicklern, ihre Anwendungen direkt für Benutzer zu veröffentlichen. Mit Snap können Benutzer problemlos Linux-Anwendungen installieren. Standardmäßig sucht snapd viermal täglich nach Updates und aktualisiert Snap-Anwendungen automatisch auf die neueste Version. Obwohl es viele Möglichkeiten gibt, zu steuern, wann und wie oft Updates installiert werden, können Benutzer automatische Updates aus Sicherheitsgründen nicht vollständig deaktivieren. Obwohl die ursprüngliche Absicht von Snap gut ist, nutzen es viele Menschen

Wie deaktiviere ich das globale Menü im Ubuntu-System?

Jan 11, 2024 pm 04:33 PM

Wie deaktiviere ich das globale Menü im Ubuntu-System?

Jan 11, 2024 pm 04:33 PM

Ab Ubuntu 11.04 wurde eine neue Funktion namens „Globales Menü“ hinzugefügt, bei der es sich um eine gemeinsame Menüleiste handelt, die von allen Anwendungen gemeinsam genutzt wird (siehe oben). Die meisten von uns sind es gewohnt, dass jedes Anwendungsfenster eine eigene Menüleiste hat. Im oberen Bereich des Unity-Desktops ist ein globales Menü verfügbar, unabhängig davon, wo sich das Anwendungsfenster befindet. Wenn das Anwendungsfenster in der unteren rechten Ecke Ihres Bildschirms zu klein verkleinert wird, verbleibt die Menüleiste der Anwendung im oberen Bereich. Dies kann verwirrend und unangenehm sein, wenn Sie nicht daran gewöhnt sind. Diese Erfahrung bezieht sich hauptsächlich auf „So sollte man Linux lernen“. Wenn Ihnen das neue globale Menü nicht gefällt und Sie die Menüleiste wieder in jedes Anwendungsfenster verschieben möchten, zeigen wir Ihnen, wie Sie das globale Menü deaktivieren. 1. Drücken Sie Strg+Al