So deaktivieren Sie Windows Defender unter Windows 10

Mit dem letzten Update von Win10 haben viele Freunde auf das neueste Win10-System aktualisiert und einige Benutzer möchten Windows Defender vollständig stoppen. Wie kann man die Windows Defender-Gruppenrichtlinie vollständig deaktivieren? Der unten stehende Editor hat die Methoden zum vollständigen Deaktivieren von Windows Defender in Win10 zusammengestellt. Ich hoffe, dass es für alle hilfreich ist.

Windows 10-Systeme können Windows Defender über lokale Gruppenrichtlinien deaktivieren. Einige Windows 10-Systeme verfügen nicht über voreingestellte lokale Gruppenrichtlinien. Wie kann man also Windows Defender auf einem Windows 10-System vollständig deaktivieren, ohne Gruppenrichtlinien zu verwenden oder nicht verwenden zu können? Der folgende Editor erklärt Ihnen, wie Sie Windows Defender in Win10 deaktivieren.

So deaktivieren Sie Windows Defender in Win10Bild- und Text-Tutorial

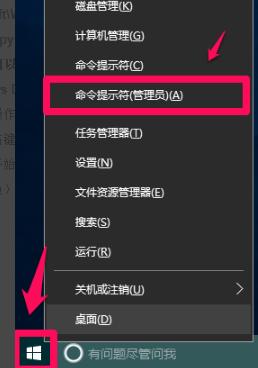

Klicken Sie mit der rechten Maustaste auf [Start] in der unteren linken Ecke des Systemdesktops und klicken Sie im Startmenü auf [Eingabeaufforderung (Administrator)]

Toolzuordnung -1

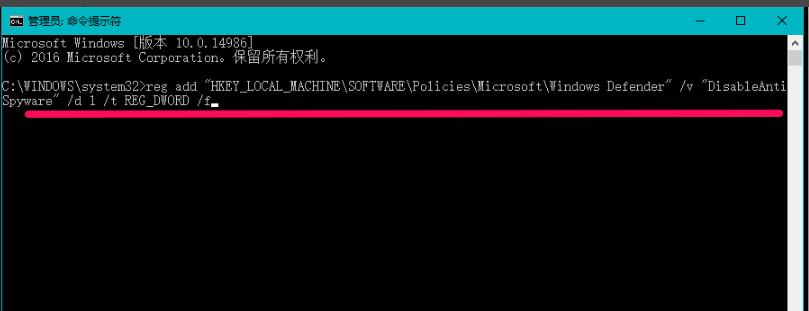

Kopieren: reg add „HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows Defender“/v „DisableAntiSpyware“ /d 1 /t REG_DWORD /f Befehl, klicken Sie mit der rechten Maustaste auf die leere Stelle im Administrator-Eingabeaufforderungsfenster;

Win10-Bild -2

Drücken Sie die Eingabetaste auf der Tastatur und es wird angezeigt: Der Vorgang wurde erfolgreich abgeschlossen

Verteidigungstool-Bild -3

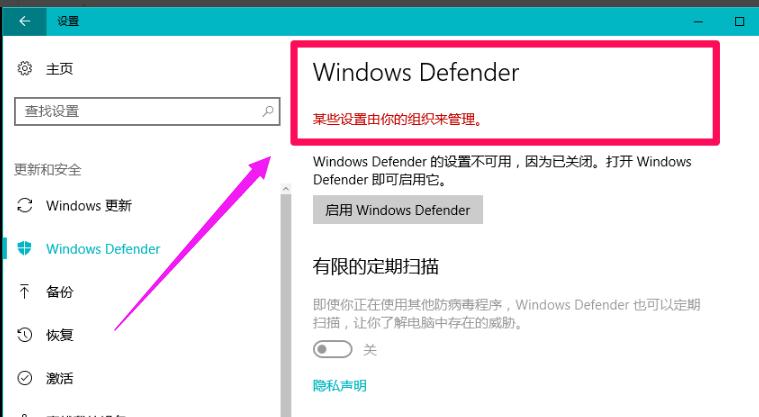

Klicken Sie auf [Update und Sicherheit] In den Systemeinstellungen: Windows Defender sehen Sie Gehe zu:

Einige Einstellungen von Windows Defender werden von der Organisation verwaltet

Schließen Sie Abbildung 4

Klicken Sie auf: Windows Defender aktivieren, das Windows Defender-Dialogfeld erscheint:

Diese Anwendung wurde durch Gruppenrichtlinien deaktiviert

Tool Map-5

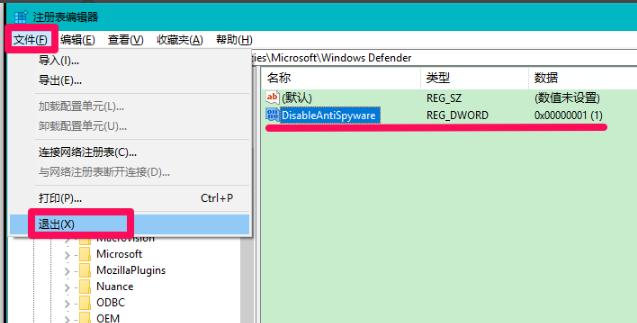

Methode 2: Erstellen Sie im Registrierungseditor einen neuen DWORD-Wert (32-Bit) für DisableAntiSpyware, um ihn vollständig zu löschen Deaktivieren Sie Windows Defender im Windows 10-System.

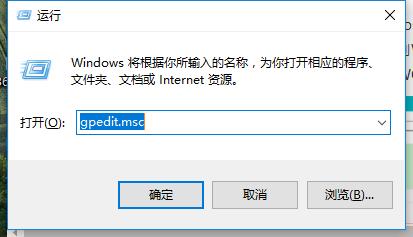

Drücken Sie „win + R“, um den Lauf zu öffnen, geben Sie den Befehl gpedit.msc in das Dialogfeld „Ausführen“ ein und klicken Sie auf OK Pfad: Klicken Sie mit der rechten Maustaste auf die Adressleiste und klicken Sie im Kontextmenü auf [Einfügen]. Das heißt, suchen Sie die Windows Defender-Taste, klicken Sie im rechten Fenster von Windows Defender mit der rechten Maustaste auf die leere Stelle – Neu – DWORD-Wert (32-Bit)

Schließen Sie Abbildung -8

Neuer Name Nr. 1: DisableAntiSpyware, Doppelklicken Sie mit der linken Maustaste auf „DisableAntiSpyware“. Ändern Sie im Popup-Dialogfeld „DWORD-Wert (32-Bit) bearbeiten“ die numerischen Daten von „DisableAntiSpyware“ von „0“ auf „1“ und dann Klicken Sie auf: OK

Klicken Sie auf [Datei] in der oberen linken Ecke des Fensters und klicken Sie im Dropdown-Menü auf [Beenden], um den Registrierungseditor zu verlassen.

Schließen Sie Abbildung 10. In den Systemeinstellungen: Windows Defender sehen Sie:

Windows Defender Einige Einstellungen werden von der Organisation verwaltet und Windows Defender wurde deaktiviert.

Defense Tool Picture-11

Die oben genannten Methoden zum Deaktivieren von Windows Defender in Win10 können Ihnen hoffentlich helfen.

Das obige ist der detaillierte Inhalt vonSo deaktivieren Sie Windows Defender unter Windows 10. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1381

1381

52

52

Wie Debian die Hadoop -Datenverarbeitungsgeschwindigkeit verbessert

Apr 13, 2025 am 11:54 AM

Wie Debian die Hadoop -Datenverarbeitungsgeschwindigkeit verbessert

Apr 13, 2025 am 11:54 AM

In diesem Artikel wird erläutert, wie die Effizienz der Hadoop -Datenverarbeitung auf Debian -Systemen verbessert werden kann. Optimierungsstrategien decken Hardware -Upgrades, Parameteranpassungen des Betriebssystems, Änderungen der Hadoop -Konfiguration und die Verwendung effizienter Algorithmen und Tools ab. 1. Hardware -Ressourcenverstärkung stellt sicher, dass alle Knoten konsistente Hardwarekonfigurationen aufweisen, insbesondere die Aufmerksamkeit auf die Leistung von CPU-, Speicher- und Netzwerkgeräten. Die Auswahl von Hochleistungs-Hardwarekomponenten ist wichtig, um die Gesamtverarbeitungsgeschwindigkeit zu verbessern. 2. Betriebssystem -Tunes -Dateideskriptoren und Netzwerkverbindungen: Ändern Sie die Datei /etc/security/limits.conf, um die Obergrenze der Dateideskriptoren und Netzwerkverbindungen zu erhöhen, die gleichzeitig vom System geöffnet werden dürfen. JVM-Parameteranpassung: Einstellen in der Hadoop-env.sh-Datei einstellen

Wie man in CentOS einen Zookeeper -Cluster baut

Apr 14, 2025 pm 02:09 PM

Wie man in CentOS einen Zookeeper -Cluster baut

Apr 14, 2025 pm 02:09 PM

Die Bereitstellung eines Zookeeper-Clusters in einem CentOS-System erfordert die folgenden Schritte: Die Umgebung ist bereit, die Java-Laufzeitumgebung zu installieren: Verwenden Sie den folgenden Befehl, um das Java 8-Entwicklungs-Kit zu installieren: Sudoyumininstalljava-1.8.0-openjdk-Devel-Download Zookeeper: Download für Centos (wie z. Verwenden Sie den Befehl wGet, um Zookeeper-3.8.x durch die tatsächliche Versionsnummer herunterzuladen und zu ersetzen: Wgethttps: //downloads.apache.or

So lösen Sie CentOS -Systemausfall

Apr 14, 2025 pm 01:57 PM

So lösen Sie CentOS -Systemausfall

Apr 14, 2025 pm 01:57 PM

Es gibt viele Möglichkeiten, CentOS -Systemfehler zu lösen. Hier sind einige gängige Schritte und Techniken: 1. Überprüfen Sie die Protokolldatei/VAR/Protokoll/Meldungen: Systemprotokoll, das verschiedene Systemereignisse enthält. /var/log/sichern: Sicherheitsbezogene Protokolle wie SSH-Anmeldeversuche. /var/log/httpd/error_log: Wenn Sie den Apache -Server verwenden, gibt es hier eine Fehlermeldung. 2. Verwenden Sie das diagnostische Tool DMESG: Zeigen Sie den Inhalt des Kernel -Ringpuffer an, wodurch die Hardware- und Treiberfragen versteht

Was sind die Backup -Methoden für Gitlab auf CentOS?

Apr 14, 2025 pm 05:33 PM

Was sind die Backup -Methoden für Gitlab auf CentOS?

Apr 14, 2025 pm 05:33 PM

Backup- und Wiederherstellungsrichtlinie von GitLab im Rahmen von CentOS -System Um die Datensicherheit und Wiederherstellung der Daten zu gewährleisten, bietet GitLab on CentOS eine Vielzahl von Sicherungsmethoden. In diesem Artikel werden mehrere gängige Sicherungsmethoden, Konfigurationsparameter und Wiederherstellungsprozesse im Detail eingeführt, um eine vollständige GitLab -Sicherungs- und Wiederherstellungsstrategie aufzubauen. 1. Manuell Backup Verwenden Sie den GitLab-RakegitLab: Backup: Befehl erstellen, um die manuelle Sicherung auszuführen. Dieser Befehl unterstützt wichtige Informationen wie GitLab Repository, Datenbank, Benutzer, Benutzergruppen, Schlüssel und Berechtigungen. Die Standardsicherungsdatei wird im Verzeichnis/var/opt/gitlab/backups gespeichert. Sie können /etc /gitlab ändern

So konfigurieren Sie die Datenbankverbindung von Weblogic auf CentOS

Apr 14, 2025 pm 02:06 PM

So konfigurieren Sie die Datenbankverbindung von Weblogic auf CentOS

Apr 14, 2025 pm 02:06 PM

Das Konfigurieren der Weblogic -Datenbankverbindung in einem CentOS -System erfordert die folgenden Schritte: JDK -Installation und Umgebungskonfiguration: Stellen Sie sicher, dass der Server ein JDK installiert hat, das mit der Weblogic -Version kompatibel ist (z. B. erfordert Weblogic14.1.1 normalerweise JDK8). Stellen Sie Java_Home, Klassenpfad- und Pfadumgebungsvariablen korrekt fest. Weblogic Installation und Dekompression: Laden Sie das Weblogic -Installationspaket für CentOS -System von der offiziellen Oracle -Website herunter und entpacken Sie es in das angegebene Verzeichnis. Weblogic -Benutzer- und Verzeichniserstellung: Erstellen Sie ein dediziertes Weblogic -Benutzerkonto und legen Sie ein Sicherheitskennwort fest

Detaillierte Erklärung des Docker -Prinzips

Apr 14, 2025 pm 11:57 PM

Detaillierte Erklärung des Docker -Prinzips

Apr 14, 2025 pm 11:57 PM

Docker verwendet Linux -Kernel -Funktionen, um eine effiziente und isolierte Anwendungsumgebung zu bieten. Sein Arbeitsprinzip lautet wie folgt: 1. Der Spiegel wird als schreibgeschützte Vorlage verwendet, die alles enthält, was Sie für die Ausführung der Anwendung benötigen. 2. Das Union File System (UnionFS) stapelt mehrere Dateisysteme, speichert nur die Unterschiede, speichert Platz und beschleunigt. 3. Der Daemon verwaltet die Spiegel und Container, und der Kunde verwendet sie für die Interaktion. 4. Namespaces und CGroups implementieren Container -Isolation und Ressourcenbeschränkungen; 5. Mehrere Netzwerkmodi unterstützen die Containerverbindung. Nur wenn Sie diese Kernkonzepte verstehen, können Sie Docker besser nutzen.

Wie man Debian Syslog lernt

Apr 13, 2025 am 11:51 AM

Wie man Debian Syslog lernt

Apr 13, 2025 am 11:51 AM

In diesem Leitfaden werden Sie erfahren, wie Sie Syslog in Debian -Systemen verwenden. Syslog ist ein Schlüsseldienst in Linux -Systemen für Protokollierungssysteme und Anwendungsprotokollnachrichten. Es hilft den Administratoren, die Systemaktivitäten zu überwachen und zu analysieren, um Probleme schnell zu identifizieren und zu lösen. 1. Grundkenntnisse über syslog Die Kernfunktionen von Syslog umfassen: zentrales Sammeln und Verwalten von Protokollnachrichten; Unterstützung mehrerer Protokoll -Ausgabesformate und Zielorte (z. B. Dateien oder Netzwerke); Bereitstellung von Echtzeit-Protokoll- und Filterfunktionen. 2. Installieren und Konfigurieren von Syslog (mit Rsyslog) Das Debian -System verwendet standardmäßig Rsyslog. Sie können es mit dem folgenden Befehl installieren: sudoaptupdatesud

NGINX -Leistungsüberwachung und Fehlerbehebungstools

Apr 13, 2025 pm 10:00 PM

NGINX -Leistungsüberwachung und Fehlerbehebungstools

Apr 13, 2025 pm 10:00 PM

Die Überwachung und Fehlerbehebung von Nginx-Leistungen werden hauptsächlich in den folgenden Schritten durchgeführt: 1. Verwenden Sie Nginx-V, um Versionsinformationen anzuzeigen und das Modul von stub_status zu aktivieren, um die Anzahl der aktiven Verbindungen, Anforderungen und Cache-Trefferzahlen zu überwachen. 2. Verwenden Sie den Top -Befehl, um den Aufbau von Systemressourcen, Iostat und VMSTAT -Monitor -Disk -I/A bzw. Speicherverbrauch zu überwachen. 3.. Verwenden Sie TCPDump, um Pakete zu erfassen, um den Netzwerkverkehr zu analysieren und Probleme mit der Netzwerkverbindung zu beheben. 4. Konfigurieren Sie die Anzahl der Arbeitsprozesse ordnungsgemäß, um unzureichende gleichzeitige Verarbeitungsfunktionen oder übermäßige Prozesskontextschaltaufwand zu vermeiden. 5. Konfigurieren Sie den Nginx -Cache korrekt, um unsachgemäße Einstellungen für die Größengröße zu vermeiden. 6. Durch Analyse von Nginx -Protokollen, z. B. die Verwendung von awk- und grep -Befehlen oder Elch