Web-Frontend

Web-Frontend

HTML-Tutorial

HTML-Tutorial

Das Prinzip und die Implementierung des Aktualisierungsmechanismus des Second-Level-Cache

Das Prinzip und die Implementierung des Aktualisierungsmechanismus des Second-Level-Cache

Das Prinzip und die Implementierung des Aktualisierungsmechanismus des Second-Level-Cache

Das Prinzip und die Implementierung des Cache-Aktualisierungsmechanismus der zweiten Ebene

1. Einführung

Mit der Entwicklung der Computertechnologie steigt der Bedarf an Datenverarbeitung und -speicherung und die Anforderungen an die Systemleistung werden immer höher. Um die Betriebseffizienz des Systems zu verbessern, wurde die Caching-Technologie entwickelt. In der Caching-Technologie ist der Second-Level-Cache eine wichtige Komponente. In diesem Artikel werden das Prinzip und die Implementierung des Cache-Aktualisierungsmechanismus der zweiten Ebene vorgestellt.

2. Das Konzept und die Funktion des Second-Level-Cache

Der Second-Level-Cache bezieht sich auf den Second-Level-Cache zwischen dem First-Level-Cache und dem Third-Level-Cache zwischen der CPU und dem Hauptspeicher. Seine Aufgabe besteht darin, die Effizienz der Datenübertragung zwischen Prozessor und Hauptspeicher sowie die Gesamtleistung des Systems zu verbessern. In Computersystemen gibt es Unterschiede in der Datenzugriffsgeschwindigkeit. Die CPU greift am schnellsten auf Register zu, während der Zugriff auf den Speicher langsamer ist. Um die Zugriffsverzögerung zwischen CPU und Speicher zu verringern und die Leistung des Systems zu verbessern, wird daher der Second-Level-Cache eingeführt.

3. Prinzip des Cache-Aktualisierungsmechanismus der zweiten Ebene

Das Prinzip des Cache-Aktualisierungsmechanismus der zweiten Ebene besteht darin, eine Reihe technischer Mittel zu verwenden, um die Daten im Cache dynamisch zu aktualisieren, die Datenkonsistenz aufrechtzuerhalten und die Effizienz des Datenzugriffs zu verbessern . Die Prinzipien des Cache-Aktualisierungsmechanismus der zweiten Ebene umfassen insbesondere die folgenden Aspekte:

- Write-Back-Strategie: Wenn der Cache der zweiten Ebene die Write-Back-Strategie übernimmt und die CPU in den Cache schreibt, schreibt sie nicht sofort in den Speicher, schreibt sie jedoch sofort in den Speicher. Die Daten werden zuerst in den Cache geschrieben und dann in den Speicher geschrieben, wenn eine bestimmte Bedingung erfüllt ist. Dadurch kann die Anzahl der Schreibvorgänge in den Speicher reduziert und die Reaktionsgeschwindigkeit des Systems verbessert werden.

- Cache-Schreibungültigmachungsmechanismus: Wenn sich die von der CPU in den Cache geschriebenen Daten ändern, wird der Cache-Schreibungültigmachungsmechanismus ausgelöst. Während des Schreibungültigmachungsprozesses ist der Cache-Controller für die Aktualisierung geänderter Daten im Speicher und bei Bedarf für die Aktualisierung anderer Cache-Ebenen verantwortlich.

- Invalidierungsverarbeitung: Wenn ein Datenblock im Cache geändert wird, müssen andere Cache-Ebenen ungültig gemacht werden. Unter Ungültigmachungsverarbeitung versteht man das Ungültigmachen des Status des entsprechenden Datenblocks in anderen Cache-Ebenen, sodass andere Cache-Ebenen den Datenblock erneut aus dem Speicher lesen können.

- Optimierung der Schreibtrefferrate: Aufgrund häufiger Schreibvorgänge kann es leicht dazu kommen, dass die Schreibtrefferrate sinkt. Um die Schreibtrefferrate zu optimieren, können eine Schreibzuteilungsstrategie und eine Schreib-Nichtzuteilungsstrategie übernommen werden. Die Schreibzuordnungsstrategie bedeutet, die geschriebenen Daten direkt in den Cache zu schreiben, während die Schreib-Nichtzuordnungsstrategie bedeutet, die geschriebenen Daten direkt in den Hauptspeicher zu schreiben, ohne sie in den Cache zu schreiben.

4. Implementierungsmethode des Cache-Aktualisierungsmechanismus der zweiten Ebene

Die Implementierungsmethode des Cache-Aktualisierungsmechanismus der zweiten Ebene kann entsprechend der spezifischen Hardwarearchitektur und den Systemanforderungen ausgewählt werden. Derzeit sind die gängigen Implementierungsmethoden wie folgt:

- Direkte Aktualisierung: Wenn die CPU in den Cache schreibt, werden die Daten direkt in den Speicher geschrieben, ohne andere Cache-Ebenen zu durchlaufen. Der Vorteil dieser Methode besteht darin, dass sie einfach zu implementieren ist. In einem mehrstufigen Cache-System führt sie jedoch zu häufigen Speicherschreibvorgängen und verringert die Systemleistung.

- Stufenweise Aktualisierung: Wenn die CPU in den Cache schreibt, werden die Daten Schritt für Schritt auf andere Cache- und Speicherebenen aktualisiert. Der Vorteil dieser Methode besteht darin, dass die Datenkonsistenz aufrechterhalten werden kann, die Verzögerung der Datenaktualisierung jedoch zunimmt.

- Verzögertes Update: Wenn die CPU in den Cache schreibt, werden die Daten nicht sofort, sondern verzögert in den Speicher geschrieben. Der Vorteil verzögerter Aktualisierungen besteht darin, dass sie die Reaktionsgeschwindigkeit des Systems verbessern und die Häufigkeit von Speicherschreibvorgängen verringern können. Allerdings erhöht sich dadurch auch die Verzögerung der Datenaktualisierung.

5. Fazit

Der Cache-Aktualisierungsmechanismus der zweiten Ebene spielt eine wichtige Rolle bei der Verbesserung der Systemleistung und der Reduzierung der Latenz. Durch die Einführung geeigneter Aktualisierungsmechanismen und Implementierungsmethoden kann die Datenkonsistenz effektiv aufrechterhalten, die Datenzugriffseffizienz verbessert und Speicherschreibvorgänge effektiv reduziert werden. Für unterschiedliche Systeme und Anwendungsszenarien können je nach Bedarf geeignete Mechanismen und Implementierungsmethoden ausgewählt werden. Durch kontinuierliche Optimierung und Verbesserung wird der Cache-Aktualisierungsmechanismus der zweiten Ebene in zukünftigen Computersystemen eine wichtigere Rolle spielen.

Das obige ist der detaillierte Inhalt vonDas Prinzip und die Implementierung des Aktualisierungsmechanismus des Second-Level-Cache. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1376

1376

52

52

Was bedeutet Dao in Java?

Apr 21, 2024 am 02:08 AM

Was bedeutet Dao in Java?

Apr 21, 2024 am 02:08 AM

DAO (Data Access Object) in Java wird verwendet, um den Anwendungscode und die Persistenzschicht zu trennen. Zu seinen Vorteilen gehören: Trennung: Unabhängig von der Anwendungslogik, wodurch diese leicht geändert werden kann. Kapselung: Verstecken Sie Datenbankzugriffsdetails und vereinfachen Sie die Interaktion mit der Datenbank. Skalierbarkeit: Leicht erweiterbar, um neue Datenbanken oder Persistenztechnologien zu unterstützen. Mit DAOs können Anwendungen Methoden aufrufen, um Datenbankoperationen wie das Erstellen, Lesen, Aktualisieren und Löschen von Entitäten durchzuführen, ohne sich direkt mit Datenbankdetails zu befassen.

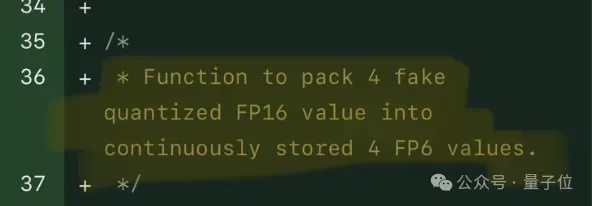

Mit einer einzelnen Karte läuft Llama 70B schneller als mit zwei Karten, Microsoft hat gerade FP6 in A100 integriert |

Apr 29, 2024 pm 04:55 PM

Mit einer einzelnen Karte läuft Llama 70B schneller als mit zwei Karten, Microsoft hat gerade FP6 in A100 integriert |

Apr 29, 2024 pm 04:55 PM

FP8 und die geringere Gleitkomma-Quantifizierungsgenauigkeit sind nicht länger das „Patent“ von H100! Lao Huang wollte, dass jeder INT8/INT4 nutzt, und das Microsoft DeepSpeed-Team begann, FP6 auf A100 ohne offizielle Unterstützung von NVIDIA auszuführen. Testergebnisse zeigen, dass die FP6-Quantisierung der neuen Methode TC-FPx auf A100 nahe an INT4 liegt oder gelegentlich schneller als diese ist und eine höhere Genauigkeit aufweist als letztere. Darüber hinaus gibt es eine durchgängige Unterstützung großer Modelle, die als Open-Source-Lösung bereitgestellt und in Deep-Learning-Inferenz-Frameworks wie DeepSpeed integriert wurde. Dieses Ergebnis wirkt sich auch unmittelbar auf die Beschleunigung großer Modelle aus – in diesem Rahmen ist der Durchsatz bei Verwendung einer einzelnen Karte zum Ausführen von Llama 2,65-mal höher als der von Doppelkarten. eins

Wie entferne ich den Schreibschutz eines USB-Flash-Laufwerks? Mehrere einfache und effektive Methoden können Ihnen dabei helfen

May 02, 2024 am 09:04 AM

Wie entferne ich den Schreibschutz eines USB-Flash-Laufwerks? Mehrere einfache und effektive Methoden können Ihnen dabei helfen

May 02, 2024 am 09:04 AM

U-Disk ist eines der am häufigsten verwendeten Speichergeräte in unserer täglichen Arbeit und in unserem Leben, aber manchmal stoßen wir auf Situationen, in denen die U-Disk schreibgeschützt ist und keine Daten schreiben kann. In diesem Artikel werden mehrere einfache und effektive Methoden vorgestellt, mit denen Sie den Schreibschutz des USB-Flash-Laufwerks schnell entfernen und die normale Verwendung des USB-Flash-Laufwerks wiederherstellen können. Werkzeugmaterialien: Systemversion: Windows1020H2, macOS BigSur11.2.3 Markenmodell: SanDisk UltraFlair USB3.0-Flash-Laufwerk, Kingston DataTraveler100G3USB3.0-Flash-Laufwerk Softwareversion: DiskGenius5.4.2.1239, ChipGenius4.19.1225 1. Überprüfen Sie den physischen Schreibschutzschalter von Das USB-Flash-Laufwerk ist bei einigen USB-Flash-Laufwerken mit konzipiert

Was macht eine MySQL-Datenbank?

Apr 22, 2024 pm 06:12 PM

Was macht eine MySQL-Datenbank?

Apr 22, 2024 pm 06:12 PM

MySQL ist ein relationales Datenbankverwaltungssystem, das die folgenden Hauptfunktionen bietet: Datenspeicherung und -verwaltung: Daten erstellen und organisieren und verschiedene Datentypen, Primärschlüssel, Fremdschlüssel und Indizes unterstützen. Datenabfrage und -abruf: Verwenden Sie die SQL-Sprache, um Daten abzufragen, zu filtern und abzurufen und Ausführungspläne zu optimieren, um die Effizienz zu verbessern. Datenaktualisierungen und -änderungen: Hinzufügen, Ändern oder Löschen von Daten über INSERT-, UPDATE- und DELETE-Befehle, Unterstützung von Transaktionen zur Gewährleistung der Konsistenz und Rollback-Mechanismen zum Rückgängigmachen von Änderungen. Datenbankverwaltung: Erstellen und ändern Sie Datenbanken und Tabellen, sichern und wiederherstellen Sie Daten und stellen Sie Benutzerverwaltung und Berechtigungskontrolle bereit.

Wozu dient die API-Schnittstelle?

Apr 23, 2024 pm 01:51 PM

Wozu dient die API-Schnittstelle?

Apr 23, 2024 pm 01:51 PM

Eine API-Schnittstelle ist eine Spezifikation für die Interaktion zwischen Softwarekomponenten und dient der Umsetzung der Kommunikation und des Datenaustauschs zwischen verschiedenen Anwendungen oder Systemen. Die API-Schnittstelle fungiert als „Übersetzer“ und wandelt die Anweisungen des Entwicklers in Computersprache um, damit die Anwendungen zusammenarbeiten können. Zu den Vorteilen gehören ein bequemer Datenaustausch, eine vereinfachte Entwicklung, eine verbesserte Leistung, eine erhöhte Sicherheit, eine verbesserte Produktivität und Interoperabilität.

Was bedeutet Schema in MySQL?

May 01, 2024 pm 08:33 PM

Was bedeutet Schema in MySQL?

May 01, 2024 pm 08:33 PM

Schema in MySQL ist eine logische Struktur, die zum Organisieren und Verwalten von Datenbankobjekten (z. B. Tabellen, Ansichten) verwendet wird, um Datenkonsistenz und Datenzugriffskontrolle sicherzustellen und das Datenbankdesign zu vereinfachen. Zu den Funktionen von Schema gehören: 1. Datenorganisation; 2. Datenkonsistenz; 4. Datenbankdesign;

Verwendung der Serviceschicht in Java

May 07, 2024 am 04:24 AM

Verwendung der Serviceschicht in Java

May 07, 2024 am 04:24 AM

Die Serviceschicht in Java ist für die Geschäftslogik und Geschäftsregeln zur Ausführung von Anwendungen verantwortlich, einschließlich der Verarbeitung von Geschäftsregeln, der Datenkapselung, der Zentralisierung der Geschäftslogik und der Verbesserung der Testbarkeit. In Java ist die Service-Schicht normalerweise als unabhängiges Modul konzipiert, interagiert mit der Controller- und Repository-Schicht und wird durch Abhängigkeitsinjektion implementiert, wobei Schritte wie das Erstellen einer Schnittstelle, das Einfügen von Abhängigkeiten und das Aufrufen von Service-Methoden ausgeführt werden. Zu den Best Practices gehören die Vereinfachung, die Verwendung von Schnittstellen, die Vermeidung direkter Datenmanipulationen, die Behandlung von Ausnahmen und die Verwendung der Abhängigkeitsinjektion.

Prinzip der Redis-Cache-Implementierung

Apr 19, 2024 pm 10:36 PM

Prinzip der Redis-Cache-Implementierung

Apr 19, 2024 pm 10:36 PM

Der Redis-Caching-Mechanismus wird durch Schlüsselwertspeicherung, Speicherspeicherung, Ablaufrichtlinien, Datenstrukturen, Replikation und Persistenz implementiert. Es folgt den Schritten Datenabruf, Cache-Treffer, Cache-Miss, Schreiben in den Cache und Aktualisieren des Caches, um schnellen Datenzugriff und leistungsstarke Caching-Dienste bereitzustellen.