Software-Tutorial

Software-Tutorial

mobile Applikation

mobile Applikation

So erhalten Sie die TrustedInstaller-Berechtigung „Empfohlene Schritte zum Erhalten der TrustedInstaller-Berechtigung'

So erhalten Sie die TrustedInstaller-Berechtigung „Empfohlene Schritte zum Erhalten der TrustedInstaller-Berechtigung'

So erhalten Sie die TrustedInstaller-Berechtigung „Empfohlene Schritte zum Erhalten der TrustedInstaller-Berechtigung'

Der

php-Editor Strawberry zeigt Ihnen, wie Sie TrustedInstaller-Berechtigungen erhalten. TrustedInstaller ist eine wichtige Berechtigung im Windows-Betriebssystem. Mit dieser Berechtigung können Sie Systemdateien ändern und löschen. Das Einholen dieser Berechtigung kann einige Probleme lösen, die dadurch entstehen, dass Systemdateien nicht gelöscht oder geändert werden können. In diesem Artikel stellen wir empfohlene Schritte vor, die Ihnen dabei helfen, TrustedInstaller-Berechtigungen zu erhalten, um Ihr System besser verwalten und warten zu können. Wenn Sie die folgenden Schritte ausführen, können Sie ganz einfach TrustedInstaller-Berechtigungen erhalten und damit verbundene Probleme lösen.

In diesem Artikel erfahren Sie, was das Wesen von TI ist, und erfahren weiter, wie Sie mithilfe von Powershell- und NtObjectManager-Modulen TI-Berechtigungen erhalten, um jeden gewünschten Vorgang im Betriebssystem abzuschließen.

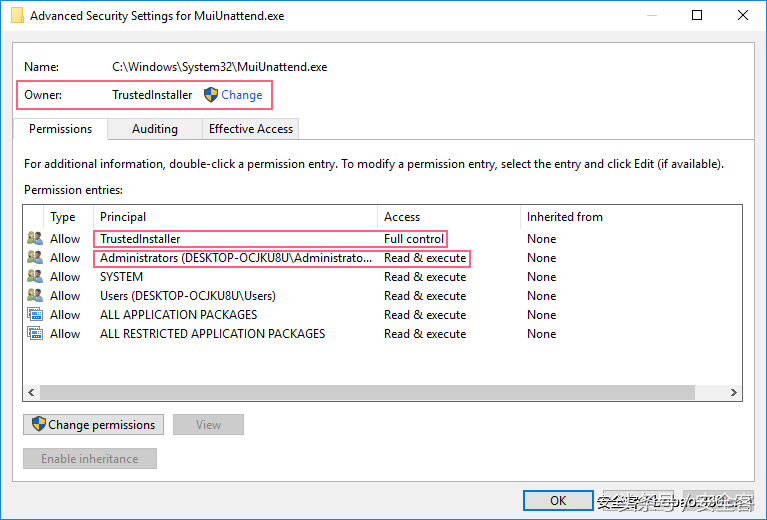

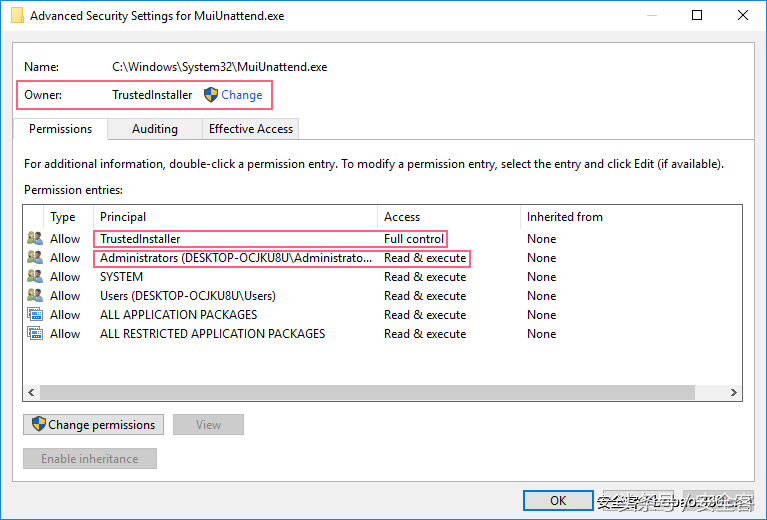

Wenn Sie jemals ein Windows-System verwaltet haben, sollten Sie mit dem Konzept der TrustedInstaller (TI)-Gruppe vertraut sein. Die TI-Gruppe verfügt über wichtige Berechtigungen für den Betrieb von Systemdateien und der Registrierung. Sie können beispielsweise die Eigenschaften von Dateien im Ordner System32 anzeigen. In den Sicherheitsoptionen haben die TI-Gruppe und der Dateieigentümer die Berechtigung, Dateien zu löschen und zu ändern. Daher müssen Sie für Vorgänge an Systemdateien und der Registrierung die Berechtigungen der TI-Gruppe einholen.

Wenn Sie sich jedoch die Optionen für lokale Benutzer und Gruppen ansehen, können Sie den TI-Benutzer oder die TI-Gruppe nicht finden. In diesem Artikel erfahren Sie mehr über die Natur der TI-Gruppe und erfahren, wie Sie mit Powershell- und NtObjectManager-Modulen TI-Gruppenberechtigungen erhalten, um jeden gewünschten Vorgang im Betriebssystem abzuschließen.

Was ist TrustedInstaller

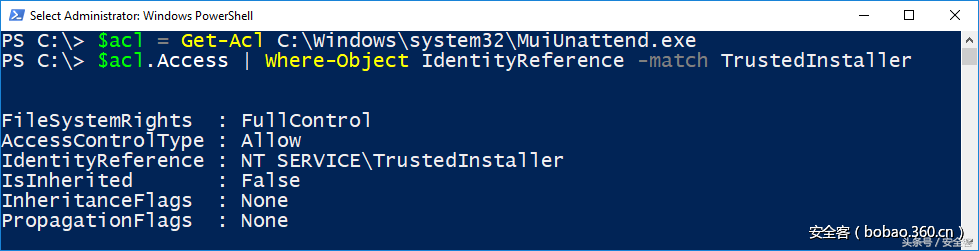

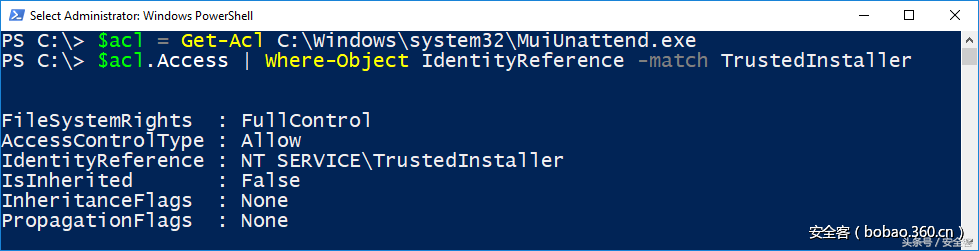

Wenn TI weder ein Benutzer noch eine Gruppe ist, was ist es dann? Die Abfrage der ACL wird uns Inspiration geben. Mit dem Befehl Get-Acl können Sie die Sicherheitsbeschreibung einer Datei lesen und die TI-Informationen auflisten.

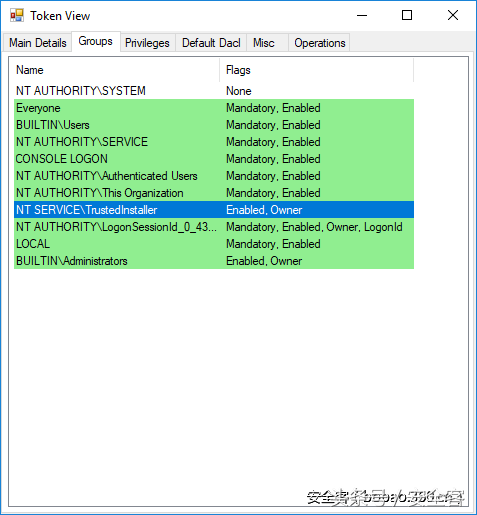

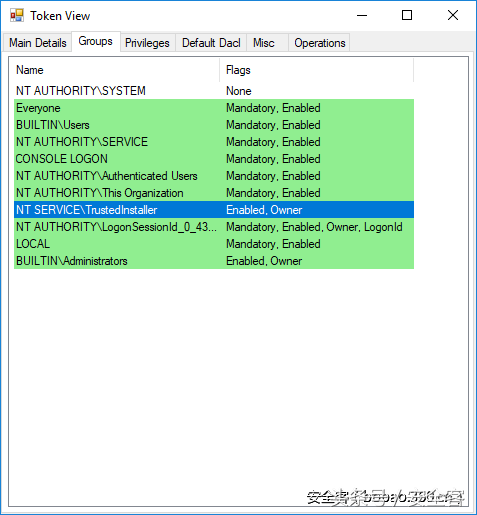

Wie Sie auf dem Bild oben sehen können, sehen wir die TI-Gruppe im IdentityReference-Element und sie hat das Präfix NT SERVICE. Es handelt sich also um eine Windows-Dienst-SID, eine in Vista hinzugefügte Funktion, die es jedem auf dem Betriebssystem ausgeführten Dienst ermöglicht, eine Gruppe zur Berechtigungsprüfung zu haben. Durch diesen Mechanismus muss das Betriebssystem nicht den zusätzlichen Aufwand tragen, der durch das Hinzufügen unabhängiger realer Gruppen entsteht.

SID selbst ist der SHA1-Wert, ausgedrückt in Großbuchstaben des Dienstnamens. Der folgende Code kann den tatsächlichen SID-Wert berechnen:

1

2

3

4

5

6

7

8

9

$name = "TrustedInstaller"$name = "TrustedInstaller"

# Calculate service SID

$bytes = [Text.Encoding]::Unicode.GetBytes($name.ToUpper())

$sha1 = [System.Security.Cryptography.SHA1]::Create()

$hash = $sha1.ComputeHash($bytes)

$rids = New-Object UInt32[] 5

[Buffer]::BlockCopy($hash, 0, $rids, 0, $hash.Length)

[string]::Format("S-1-5-80-{0}-{1}-{2}-{3}-{4}", `

$rids[0], $rids[1], $rids[2], $rids[3], $rids[4])

# Dienst-SID berechnen

$bytes = [Text.Encoding]::Unicode.GetBytes ( $name.ToUpper())

$sha1 = [System.Security.Cryptography.SHA1]::Create()

$hash = $sha1.ComputeHash ( $bytes)$rids = New-Object UInt32[] 5

[Buffer]::BlockCopy($hash, 0, $rids, 0, $ Hash .Length)

[string]::Format("S-1-5-80-{0}-{1}-{2}-{3}-{4}", `

$rids[0], $rids[1], $rids[2], $rids[3], $rids[4])🎜🎜Natürlich du Sie müssen diese Methode nicht selbst implementieren. In NTDLL gibt es eine RtlCreateServiceSid-Methode, die dies tun kann. Gleichzeitig kann LSASS auch den Dienstnamen in SID konvertieren. Mit anderen Worten: Wenn Systemressourcen geändert werden, wird auf jeden Fall ein Systemdienst namens TrustedInstall ausgeführt. Wir können dies auch mit dem SC-Modul finden. 🎜🎜🎜🎜🎜🎜🎜Wenn Sie den TI-Dienst aktivieren und das Zugriffstoken anzeigen, können wir sehen, dass die TI-Gruppe aktiviert ist. 🎜🎜🎜🎜🎜🎜Das obige ist der detaillierte Inhalt vonSo erhalten Sie die TrustedInstaller-Berechtigung „Empfohlene Schritte zum Erhalten der TrustedInstaller-Berechtigung'. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1377

1377

52

52

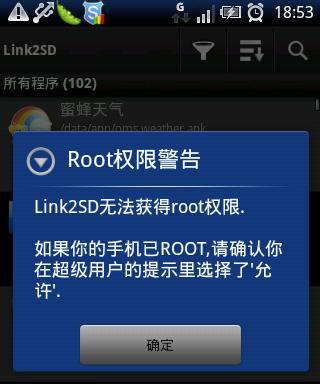

Root-Berechtigungen mit einem Klick aktivieren (schnell Root-Berechtigungen erhalten)

Jun 02, 2024 pm 05:32 PM

Root-Berechtigungen mit einem Klick aktivieren (schnell Root-Berechtigungen erhalten)

Jun 02, 2024 pm 05:32 PM

Es ermöglicht Benutzern, detailliertere Vorgänge und Anpassungen des Systems durchzuführen. Die Root-Berechtigung ist eine Administratorberechtigung im Android-System. Das Erhalten von Root-Rechten erfordert normalerweise eine Reihe langwieriger Schritte, die für normale Benutzer jedoch möglicherweise nicht sehr benutzerfreundlich sind. Durch die Aktivierung von Root-Berechtigungen mit einem Klick wird in diesem Artikel eine einfache und effektive Methode vorgestellt, mit der Benutzer problemlos Systemberechtigungen erhalten können. Verstehen Sie die Bedeutung und Risiken von Root-Berechtigungen und genießen Sie größere Freiheiten, damit Benutzer das Mobiltelefonsystem vollständig kontrollieren können. Verstärken Sie die Sicherheitskontrollen, passen Sie Designs an und Benutzer können vorinstallierte Anwendungen löschen. Allerdings sind beispielsweise das versehentliche Löschen von Systemdateien, das zu Systemabstürzen führt, die übermäßige Nutzung von Root-Rechten und die versehentliche Installation von Malware ebenfalls riskant. Bevor Sie Root-Rechte verwenden

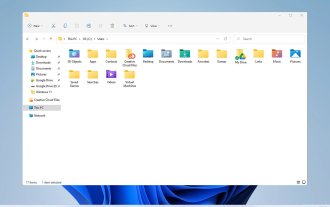

Entdecken Sie den Windows 11-Leitfaden: So greifen Sie auf Benutzerordner auf Ihrer alten Festplatte zu

Sep 27, 2023 am 10:17 AM

Entdecken Sie den Windows 11-Leitfaden: So greifen Sie auf Benutzerordner auf Ihrer alten Festplatte zu

Sep 27, 2023 am 10:17 AM

Auf einige Ordner kann aufgrund von Berechtigungen nicht immer zugegriffen werden. In der heutigen Anleitung zeigen wir Ihnen, wie Sie unter Windows 11 auf Benutzerordner auf Ihrer alten Festplatte zugreifen. Der Vorgang ist einfach, kann aber je nach Größe des Laufwerks eine Weile dauern, manchmal sogar Stunden. Seien Sie also besonders geduldig und befolgen Sie die Anweisungen in dieser Anleitung genau. Warum kann ich auf meiner alten Festplatte nicht auf meine Benutzerordner zugreifen? Benutzerordner gehören einem anderen Computer und können daher nicht geändert werden. Sie haben für diesen Ordner keine anderen Berechtigungen als den Besitz. Wie öffne ich Benutzerdateien auf einer alten Festplatte? 1. Übernehmen Sie den Besitz des Ordners und ändern Sie die Berechtigungen. Suchen Sie das alte Benutzerverzeichnis, klicken Sie mit der rechten Maustaste darauf und wählen Sie „Eigenschaften“. Navigieren Sie zu „An

iOS 17: So steuern Sie, welche Apps auf Ihre Fotos zugreifen können

Sep 13, 2023 pm 09:09 PM

iOS 17: So steuern Sie, welche Apps auf Ihre Fotos zugreifen können

Sep 13, 2023 pm 09:09 PM

In iOS17 hat Apple mehr Kontrolle darüber, was Apps auf Fotos sehen können. Lesen Sie weiter, um zu erfahren, wie Sie den App-Zugriff pro App verwalten. In iOS können Sie mit der In-App-Fotoauswahl von Apple bestimmte Fotos mit der App teilen, während der Rest Ihrer Fotobibliothek privat bleibt. Apps müssen Zugriff auf Ihre gesamte Fotobibliothek anfordern, und Sie können Apps optional den folgenden Zugriff gewähren: Eingeschränkter Zugriff – Apps können nur Bilder sehen, die Sie auswählen können. Dies können Sie jederzeit in der App oder über Einstellungen > Klicken Sie auf „Datenschutz und Sicherheit“ > „Fotos“, um ausgewählte Bilder anzuzeigen. Voller Zugriff – App kann Fotos anzeigen

Welche Berechtigungen sind zum Löschen von Dateien unter Linux erforderlich?

Jul 11, 2023 pm 01:26 PM

Welche Berechtigungen sind zum Löschen von Dateien unter Linux erforderlich?

Jul 11, 2023 pm 01:26 PM

Das Löschen einer Datei unter Linux erfordert alle Berechtigungen des Ordners, in dem sie sich befindet, nämlich Lesen, Schreiben und Ausführen. Da zum Auffinden dieser Datei die Eingabe des Ordners erforderlich ist, wird der Ordner auch bei Verwendung einer ähnlichen Methode wie rm /xxx/fle im System eingegeben, sodass Sie über Ausführungsberechtigungen für den Ordner und anschließend über Leseberechtigungen verfügen müssen sind erforderlich, um den Ordnerinhalt zu lesen und schließlich die Datei zu löschen. Da die Datei Teil des übergeordneten Ordners ist, ist eine Schreibberechtigung für den Ordner erforderlich.

So legen Sie den Berechtigungszugriff im QQ-Bereich fest

Feb 23, 2024 pm 02:22 PM

So legen Sie den Berechtigungszugriff im QQ-Bereich fest

Feb 23, 2024 pm 02:22 PM

Wie stelle ich den Berechtigungszugriff im QQ-Bereich ein? Sie können den Berechtigungszugriff im QQ-Bereich festlegen, aber die meisten Freunde wissen nicht, wie der Berechtigungszugriff im QQ-Bereich festgelegt wird Editor für Benutzer. Interessierte Benutzer kommen vorbei und schauen sich um! Tutorial zur QQ-Nutzung QQ-Bereich So legen Sie den Berechtigungszugriff fest 1. Öffnen Sie zunächst die QQ-Anwendung, klicken Sie auf [Avatar] in der oberen linken Ecke der Hauptseite 2. Erweitern Sie dann den Bereich für persönliche Informationen auf der linken Seite und klicken Sie auf die Funktion [Einstellungen]. in der unteren linken Ecke; 3. Rufen Sie die Einstellungsseite auf. Wischen Sie, um die Option [Datenschutz] zu finden. 4. Wählen Sie als nächstes den Dienst [Berechtigungseinstellungen] aus. Wählen Sie dann die neueste Seite aus ]; 6. Neu im QQ Space einrichten

Wie implementiert man ein Rollenberechtigungsverwaltungssystem in PHP?

Jun 29, 2023 pm 07:57 PM

Wie implementiert man ein Rollenberechtigungsverwaltungssystem in PHP?

Jun 29, 2023 pm 07:57 PM

PHP ist eine weit verbreitete Programmiersprache, die häufig zum Erstellen und Entwickeln verschiedener Webanwendungen verwendet wird. In vielen Webanwendungen ist das Rollenberechtigungsverwaltungssystem eine wichtige Funktion, um sicherzustellen, dass verschiedene Benutzer über entsprechende Zugriffsrechte verfügen. In diesem Artikel wird erläutert, wie Sie mit PHP ein einfaches und praktisches Rollenberechtigungsverwaltungssystem implementieren. Das Grundkonzept des Rollenberechtigungsverwaltungssystems besteht darin, Benutzer in verschiedene Rollen zu unterteilen und jeder Rolle entsprechende Berechtigungen zuzuweisen. Auf diese Weise können Benutzer nur Vorgänge ausführen, zu deren Ausführung sie berechtigt sind, und so die Sicherheit des Systems gewährleisten

Berechtigungen und Zugriffskontrollstrategien, auf die Sie achten müssen, bevor Sie einen Webserver unter CentOS erstellen

Aug 05, 2023 am 11:13 AM

Berechtigungen und Zugriffskontrollstrategien, auf die Sie achten müssen, bevor Sie einen Webserver unter CentOS erstellen

Aug 05, 2023 am 11:13 AM

Berechtigungen und Zugriffskontrollstrategien, auf die Sie achten müssen, bevor Sie einen Webserver unter CentOS erstellen. Beim Aufbau eines Webservers sind Berechtigungen und Zugriffskontrollstrategien sehr wichtig. Durch das korrekte Festlegen von Berechtigungen und Zugriffskontrollrichtlinien kann die Sicherheit des Servers geschützt und verhindert werden, dass unbefugte Benutzer auf vertrauliche Daten zugreifen oder den Server nicht ordnungsgemäß betreiben. In diesem Artikel werden die Berechtigungen und Zugriffskontrollstrategien vorgestellt, auf die beim Aufbau eines Webservers unter dem CentOS-System geachtet werden muss, und entsprechende Codebeispiele bereitgestellt. Benutzer- und Gruppenverwaltung Zuerst müssen wir eine dedizierte erstellen

Berechtigungsverwaltung im Discuz-Forum: Lesen Sie den Leitfaden zur Berechtigungseinstellung

Mar 10, 2024 pm 05:33 PM

Berechtigungsverwaltung im Discuz-Forum: Lesen Sie den Leitfaden zur Berechtigungseinstellung

Mar 10, 2024 pm 05:33 PM

Berechtigungsverwaltung für Discuz-Foren: Lesen Sie die Anleitung zur Berechtigungseinstellung. Bei der Berechtigungsverwaltung für Discuz-Foren ist die Berechtigungseinstellung ein entscheidender Teil. Dabei kommt der Einstellung der Leserechte eine besondere Bedeutung zu, da sie den Umfang der Inhalte bestimmt, die verschiedene Nutzer im Forum sehen können. In diesem Artikel werden die Leseberechtigungseinstellungen des Discuz-Forums und die flexible Konfiguration für unterschiedliche Anforderungen ausführlich vorgestellt. 1. Grundlegende Konzepte von Leseberechtigungen Im Discuz-Forum umfassen Leseberechtigungen hauptsächlich die folgenden Konzepte, die verstanden werden müssen: Standard-Leseberechtigungen: Standard nach der Registrierung eines neuen Benutzers