Installation der Micro-PE-Toolbox ghowin7

PHP-Editor Zimo stellt Ihnen eine praktische Toolbox vor – die Micro-Pe-Toolbox. Diese Toolbox eignet sich für die Installation des Ghowin7-Systems und bietet eine Reihe leistungsstarker Funktionen und Tools, die Benutzern bei der Installation, Wartung und Reparatur des Systems helfen. Darüber hinaus verfügt die Micro-Pe-Toolbox über ein einfaches und benutzerfreundliches Schnittstellendesign, das einfach und bequem zu bedienen ist und es Benutzern ermöglicht, das System einfach zu installieren und zu warten und die Arbeitseffizienz zu verbessern. Wenn Sie das Ghowin7-System installieren möchten, können Sie auch die Micrope-Toolbox ausprobieren, die Ihnen meiner Meinung nach ein besseres Erlebnis bringen wird!

Im Jahr 2011 erklärte Marc Andreessen, ein Pionier der Internettechnologie, dass Software die Welt verschlingt. Dieser Satz bedeutet, dass softwaregetriebene Brancheninnovationen traditionelle Geschäftsmodelle untergraben und die digitale Konnektivität in der Weltwirtschaft fördern. Mit der rasanten Entwicklung des Internets ist die digitale Transformation zu einer wichtigen Strategie für jedes Unternehmen geworden. Allerdings erfordert die moderne Softwareentwicklung die Zusammenarbeit mehrerer Parteien, und viele Anwendungen basieren auf Open-Source-Code oder Komponenten von Drittanbietern. Sicherheitsprobleme in vorgelagerter Open-Source-Software werden auf nachgelagerte Anwendungen übertragen und verstärkt, was möglicherweise zu ernsthaften Sicherheitsrisiken und Geschäftsverlusten für Unternehmen führt. Daher ist die Gewährleistung der Sicherheit und Zuverlässigkeit von Software von entscheidender Bedeutung. Unternehmen sollten Maßnahmen ergreifen, um Risiken in der Software-Lieferkette zu bewerten und zu verwalten und sichere Entwicklungspraktiken einzuführen, um die Sicherheit ihrer Anwendungen zu gewährleisten. Darüber hinaus sind der Aufbau von Partnerschaften und der Austausch von Informationen auch der Schlüssel zur Reduzierung von Sicherheitsrisiken. Durch die Stärkung der Software-Sicherheitsmaßnahmen können Unternehmen die Chancen der digitalen Transformation voll ausschöpfen, ohne sich über die potenziellen Bedrohungen durch Sicherheitsprobleme Gedanken machen zu müssen.

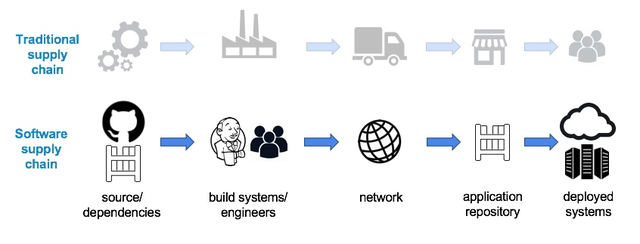

Der Prozess der Softwareproduktion weist viele Ähnlichkeiten mit der traditionellen Fertigung auf. Softwarehersteller kombinieren ihren selbst entwickelten Geschäftscode mit Komponenten von Drittanbietern zu einem vollständigen Softwareprodukt. Dieser Prozess ähnelt dem Montageprozess in der traditionellen Fertigung, bei dem einzelne Komponenten zu einem einsetzbaren Softwareprodukt kombiniert werden. Dieser Prozess wird als „Software Supply Chain“ bezeichnet. Das Ziel der Software-Lieferkettensicherheit besteht darin, sicherzustellen, dass der gesamte Software-Lebenszyklus, von der Entwicklung bis zur Bereitstellung, sicher und vertrauenswürdig ist.

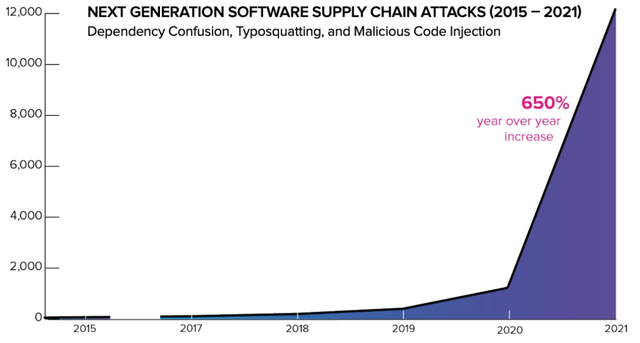

Im Sonatypes-Umfragebericht 2021 zum Stand der Software-Lieferkette stiegen die Angriffe auf die Software-Lieferkette im Jahr 2021 um 650 %.

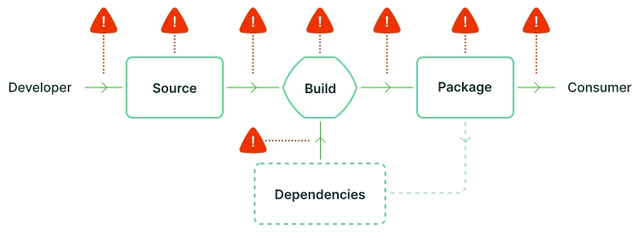

Derzeit hat die Sicherheit der Software-Lieferkette große Aufmerksamkeit in der Branche auf sich gezogen. Viele Länder haben relevante Richtlinien und Vorschriften erlassen, um ihr Sicherheitsmanagement in der Lieferkette zu steuern und die Widerstandsfähigkeit der Lieferkette zu verbessern. Die US-amerikanische Cybersecurity and Infrastructure Security Agency (CISA) und das US-amerikanische National Institute of Standards and Technology (NIST) haben im April 2021 gemeinsam einen Bericht mit dem Titel „Preventing Software Supply Chain Attacks“ veröffentlicht. Dies ist das erste Mal, dass die Software-Lieferkette betroffen ist Es ist klar definiert und bietet Informationen über Angriffe auf die Software-Lieferkette, damit verbundene Risiken und Abhilfemaßnahmen. Durch diesen Schritt werden der Schwerpunkt und die Schutzmaßnahmen für die Sicherheit der Software-Lieferkette weiter gestärkt.

Google hat außerdem Supply-Chain-Levels für Software-Artefakte vorgeschlagen – Supply-Chain-Levels für Software-Artefakte, die als SLSA bezeichnet werden. SLSA ist eine Open-Source-Version des internen Sicherheitsprozesses von Google, die seit vielen Jahren implementiert wird. Sie bietet ein Sicherheits-Framework und eine Reihe von Best Practices, um Sicherheitsbedrohungen durch Manipulation des Quellcodes, Schwachstellen in Komponenten von Drittanbietern und Eingriffe in das Produkt-Warehouse zu verhindern .

Die Grundlage der Sicherheit der Software-Lieferkette ist Transparenz. Nur wenn wir verstehen, wie eine Anwendung aus Code und abhängigen Komponenten aufgebaut ist, können wir Anwendungssicherheitsrisiken effektiv bewältigen. In der „Executive Order on Improving National Cybersecurity“ der Vereinigten Staaten aus dem Jahr 2021 wird ausdrücklich gefordert, dass Regierungssoftware eine maschinenlesbare Software-Stückliste (SBOM) enthalten muss. Eine SBOM ist ein formaler Datensatz, der Details und Lieferkettenbeziehungen der verschiedenen Komponenten enthält, die zum Erstellen von Software verwendet werden.

Gemäß den Anforderungen der Executive Order 14028 hat die US-amerikanische National Telecommunications and Information Administration (NITA) am 12. Juli 2021 die „Minimum Elements of SBOM“ veröffentlicht. Dieses Dokument richtet sich an Organisationen und Hersteller verschiedener Entwicklungstools. Ein Verweis auf das SBOM-Datenformat. In der neuen Generation von Softwareentwicklungstools bietet immer mehr Software Unterstützung für SBOM.

Nehmen wir eine Golang HTTP Server-Beispielanwendung als Beispiel, um mehr über das Konzept und die Verwendung von SBOM zu erfahren.

$ git clone https://github.com/denverdino/secure-supply-chain-sample$ cd secure-supply-chain-sample$ go build .

Entwickler, die mit der Go-Sprache vertraut sind, müssen mit dem Konzept der Go-Module bestens vertraut sein. Module, von denen die Anwendung abhängt, werden über die Datei go.mod deklariert. Mit dem Befehl go mod Tidy können Sie die Datei go.mod aktualisieren und die abhängigen Module und Versionsinformationen „sperren“, was die Sicherheit, Reproduzierbarkeit und Überprüfbarkeit des Builds erheblich verbessert. Um sicherzustellen, dass Dritte die abhängigen Modulversionen nicht manipulieren können, wird der kryptografische Hashwert jeder Modulabhängigkeit in der Datei go.sum aufgezeichnet. Wenn der Go-Befehl zum Herunterladen des Modulcodes auf das lokale Gerät verwendet wird, wird sein Hash-Wert berechnet. Wenn das Berechnungsergebnis nicht mit den in go.sum aufgezeichneten Daten übereinstimmt, besteht die Gefahr einer Manipulation. Google geht noch einen Schritt weiter und betreibt einen Datenbankdienst zur Verifizierung von Go-Modulen, der kryptografische Hashes von Go-Modulversionen aufzeichnet und so die Sicherheit der Go-Infrastruktur weiter verbessert.

Das obige ist der detaillierte Inhalt vonInstallation der Micro-PE-Toolbox ghowin7. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1359

1359

52

52

So installieren Sie WinNTSetup im Win11-System_So installieren Sie WinNTSetup im Win11-System

May 08, 2024 am 11:19 AM

So installieren Sie WinNTSetup im Win11-System_So installieren Sie WinNTSetup im Win11-System

May 08, 2024 am 11:19 AM

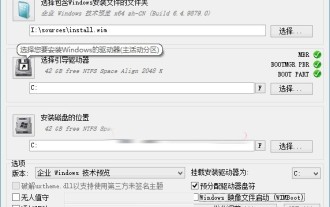

Laden Sie zuerst das neueste Win11-System-ISO-Image herunter, und dann können Sie im Win10-System direkt mit der rechten Maustaste auf die heruntergeladene ISO-Image-Datei klicken und [Laden] auswählen. Wenn es sich um ein WinPE-, WinXP- oder Win7-System handelt, müssen Sie das verwenden Virtuelles optisches Laufwerk-Tool zum Laden des ISO-Images; Sie können die ISO-Image-Datei auch direkt dekomprimieren, ohne ein virtuelles optisches Laufwerk zu verwenden. Führen Sie dann WinNTSetup aus. Die Softwareschnittstelle ist wie in der Abbildung dargestellt: Suchen Sie zunächst den Speicherort der Datei install.wim. Sie finden die Datei install.wim im Quellverzeichnis des vom virtuellen optischen Laufwerk geladenen oder dekomprimierten Win11-ISO-Images . Legen Sie dann den Speicherort der Startdiskette und der Installationsdiskette fest. Im Allgemeinen geben Sie W ein

Gründe, warum der Download von Baidu Netdisk fehlgeschlagen ist: 125201

Apr 30, 2024 pm 10:42 PM

Gründe, warum der Download von Baidu Netdisk fehlgeschlagen ist: 125201

Apr 30, 2024 pm 10:42 PM

Baidu Netdisk-Download fehlgeschlagen 125201 Fehlergrund: Netzwerkprobleme: instabile/langsame Verbindung, Routerfehler, ausgelasteter Server Dateiprobleme: beschädigte/unvollständige Dateien, ungültige Links Baidu Netdisk-Einschränkungen: Download-Limit überschritten, Mitgliedschaft abgelaufen/Konto eingeschränkt. Browser-/Anwendungsprobleme: aus -aktuelle Version/schlechte Kompatibilität, Download-Manager-Fehler. Systemprobleme: Viren/Malware, fehlende Komponenten/Treiber

Wie rufe ich das BIOS auf, nachdem ich einen Computer zusammengebaut habe? Wie rufe ich beim Zusammenbau eines Computers das BIOS auf?

May 07, 2024 am 09:13 AM

Wie rufe ich das BIOS auf, nachdem ich einen Computer zusammengebaut habe? Wie rufe ich beim Zusammenbau eines Computers das BIOS auf?

May 07, 2024 am 09:13 AM

Wie rufe ich das BIOS auf, nachdem ich einen Computer zusammengebaut habe? Bevor Sie das BIOS aufrufen, müssen Sie sicherstellen, dass der Computer vollständig heruntergefahren und ausgeschaltet ist. Hier sind mehrere gängige Möglichkeiten, das BIOS aufzurufen: 1. Verwenden Sie Tastenkombinationen: Die meisten Computerhersteller zeigen beim Start eine Meldung an, die Sie darüber informiert, welche Taste Sie drücken müssen, um die BIOS-Einstellungen aufzurufen. Normalerweise die Taste F2, F10, F12 oder Entf. Nachdem Sie die entsprechenden Tasten gedrückt haben, sollte ein Bildschirm mit Informationen zur Hardware und den BIOS-Einstellungen Ihres Computers angezeigt werden. 2. Verwenden Sie die Taste auf der Hauptplatine: Einige Computer-Hauptplatinen verfügen über eine spezielle Taste zum Aufrufen der BIOS-Einstellungen. Diese Schaltfläche trägt normalerweise die Bezeichnung „BIOS“ oder „UEFI“. Nachdem Sie die Taste gedrückt haben, sollten Sie etwas sehen können

So installieren Sie das Windows-System auf einem Tablet-Computer

May 03, 2024 pm 01:04 PM

So installieren Sie das Windows-System auf einem Tablet-Computer

May 03, 2024 pm 01:04 PM

Wie flasht man das Windows-System auf einem BBK-Tablet? Die erste Möglichkeit besteht darin, das System auf der Festplatte zu installieren. Solange das Computersystem nicht abstürzt, können Sie das System betreten und Dinge herunterladen. Sie können die Festplatte des Computers verwenden, um das System zu installieren. Die Methode ist wie folgt: Abhängig von Ihrer Computerkonfiguration können Sie das Betriebssystem WIN7 installieren. Wir haben uns entschieden, das Ein-Klick-Neuinstallationssystem von Xiaobai in vivopad herunterzuladen, um es zu installieren. Wählen Sie zunächst die für Ihren Computer geeignete Systemversion aus und klicken Sie auf „Dieses System installieren“, um zum nächsten Schritt zu gelangen. Dann warten wir geduldig darauf, dass die Installationsressourcen heruntergeladen werden, und warten dann darauf, dass die Umgebung bereitgestellt und neu gestartet wird. Die Schritte zum Installieren von Win11 auf dem Vivopad sind: Überprüfen Sie zunächst mithilfe der Software, ob Win11 installiert werden kann. Geben Sie nach bestandener Systemerkennung die Systemeinstellungen ein. Wählen Sie dort die Option Update & Sicherheit. Klicken

3D-Zeichnungscomputer-Konfigurations- und Montageempfehlungen?

May 04, 2024 am 09:34 AM

3D-Zeichnungscomputer-Konfigurations- und Montageempfehlungen?

May 04, 2024 am 09:34 AM

3D-Zeichnungscomputer-Konfigurations- und Montageempfehlungen? Bei Verwendung für 3D-Renderings lauten die Anforderungen an die Laptop-Konfiguration wie folgt: 1. Betriebssystem: Windows 7 (64-Bit wird empfohlen) 2. Speicher: mindestens 2 GB (4 GB und mehr werden empfohlen) 3. Grafikkarte: 1 GB Video Speicher und höher, Bitbreite 256 Bit oder höher, der Videospeichertyp ist DDR3 oder höher. Es wird empfohlen, eine Grafikkarte der Marke NVIDIA zu verwenden (es wird empfohlen, professionelle, von SolidWorks zertifizierte Grafikkarten zu verwenden: z. B.: NVIDIA Quadro-Serie, ATI FireGL Serie oder Firepro-Serie) 4. CPU: Intel Dual-Core-Hochfrequenz 64 Bit, es wird empfohlen, i5-Serie oder i7-Serie zu verwenden, es wird empfohlen, dass die CPU-Frequenz in der Mitte höher als 2,8 GHz ist

So aktualisieren Sie das Win11-System auf alten Computern_Tutorial zum Upgrade des Win11-Systems auf alten Computern

May 07, 2024 pm 08:07 PM

So aktualisieren Sie das Win11-System auf alten Computern_Tutorial zum Upgrade des Win11-Systems auf alten Computern

May 07, 2024 pm 08:07 PM

1. Zuerst müssen wir die Win11-Image-Datei herunterladen. 2. Legen Sie das heruntergeladene Win11-Image auf eine andere Festplatte. 3. Dann finden wir die Win11-Bilddatei unter den gesuchten Bilddateien. 4. Wenn wir dann zu dieser Schnittstelle gelangen, wählen wir install.wim aus, um mit dem nächsten Schritt fortzufahren. 5. Wählen Sie dann das Windows 11-System aus und klicken Sie auf OK, um die Image-Datei wiederherzustellen. 6. Warten Sie dann, bis pe heruntergeladen und installiert ist. Nachdem der Download abgeschlossen ist, klicken Sie gemäß den Anweisungen auf Neustart. 7. Dann kommen wir zu dieser Schnittstelle und wählen das zweite xiaobaiPE aus. Nach der Auswahl wird das Win11-System automatisch für uns installiert. Klicken Sie nach Abschluss der Installation auf, um den Computer sofort neu zu starten. 8. Endlich ist die Systeminstallation abgeschlossen und wir kommen zu

Was Sie bei der Neuinstallation des Systems von einem USB-Stick wissen müssen: So richten Sie das BIOS richtig ein

May 06, 2024 pm 03:00 PM

Was Sie bei der Neuinstallation des Systems von einem USB-Stick wissen müssen: So richten Sie das BIOS richtig ein

May 06, 2024 pm 03:00 PM

Die Neuinstallation des Systems ist ein Problem, mit dem viele Computerbenutzer häufig konfrontiert sind. Unabhängig davon, ob es sich um einen Systemabsturz, eine Systemvergiftung oder den Wunsch handelt, das System zu aktualisieren, ist eine Neuinstallation des Systems eine gute Wahl. Allerdings stoßen viele Benutzer bei der Neuinstallation des Systems auf verschiedene Probleme, z. B. weil sie nicht wissen, wie sie das BIOS einrichten, nicht wissen, wie sie eine geeignete Installationsdiskette auswählen usw. Heute sprechen wir über einige Dinge, die Sie wissen müssen, wenn Sie das System von einem USB-Flash-Laufwerk neu installieren, und zeigen Ihnen, wie Sie das BIOS richtig einrichten und die Neuinstallation des Systems erfolgreich abschließen. Werkzeugmaterialien: Systemversion: Windows1020H2 Markenmodell: Lenovo Xiaoxin Air14 Softwareversion: Pocket-Maschine Neuinstallation der Systemsoftware v1.0 mit einem Klick 1. Vorbereitung 1. Bereiten Sie eine U-Disk mit einer Kapazität von mindestens 8 GB vor, vorzugsweise USB3 0 , also wird die Geschwindigkeit schneller sein

Wie baut man einen Acer-Desktop-Computer zusammen?

May 08, 2024 pm 08:25 PM

Wie baut man einen Acer-Desktop-Computer zusammen?

May 08, 2024 pm 08:25 PM

Wie baut man einen Acer-Desktop-Computer zusammen? Die Montagemethode des Acer-Desktop-Computers ist wie folgt: Öffnen Sie das Gehäuse, installieren Sie das Netzteil im Gehäuse und ziehen Sie die Schrauben fest. Installieren Sie die CPU auf der Hauptplatine. Stellen Sie dabei sicher, dass die Stifte der CPU mit den Steckplätzen auf der Hauptplatine ausgerichtet sind, und ziehen Sie die Schrauben am CPU-Kühlkörper fest. Installieren Sie das Speichermodul auf der Hauptplatine und achten Sie darauf, dass die Erhebungen am Speichermodul mit den Steckplätzen auf der Hauptplatine übereinstimmen. Drücken Sie fest nach unten, bis Sie ein „Knall“-Geräusch hören, um die Installation abzuschließen. Installieren Sie Grafikkarten, Soundkarten, Netzwerkkarten und andere Platinen auf dem Motherboard und achten Sie darauf, dass die Schrauben auf den Platinen festgezogen sind. Installieren Sie Speichergeräte wie Festplatten und optische Laufwerke im Gehäuse und achten Sie darauf, dass die Schrauben festgezogen sind. Verbinden Sie das Motherboard mit dem Gehäuse, einschließlich Stromkabeln, Festplattenkabeln, Kabeln für optische Laufwerke usw. Schließen Sie abschließend die Gehäuseabdeckung und ziehen Sie die Schrauben fest, um die Montage abzuschließen. existieren