Einführung in die genaue Erkennung von Linux-Kernel-Schwachstellen

Die übliche Methode zum Zitieren von Open-Source-Software besteht darin, dynamische Bibliotheken oder JAR-Pakete von Open-Source-Software einzuführen. Daher ist die Fehlalarmrate bei der Erkennung von Schwachstellen sehr gering. Im Linux-Kernel ist dies jedoch anders Kernel-Funktionsmodule sind sehr umfangreich und Pangda wird während der tatsächlichen Verwendung entsprechend den Geschäftsanforderungen angepasst. Daher ist es besonders wichtig, wie eine genaue Schwachstellenerkennung erreicht und die Falsch-Positiv-Rate der Schwachstellenerkennung reduziert werden kann.

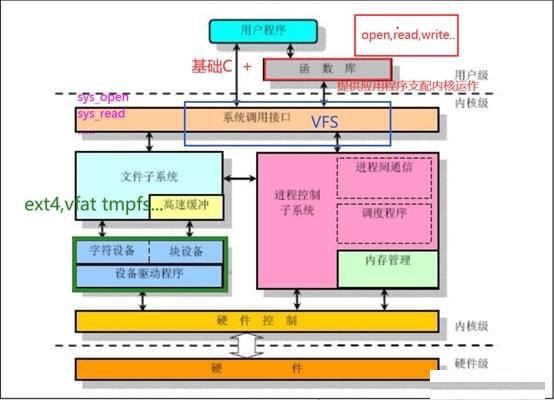

Linux-Kernelstruktur:

Der Linux-Kernel besteht aus sieben Teilen, und jeder einzelne Teil besteht aus mehreren Kernelmodulen. Das strukturelle Blockdiagramm sieht wie folgt aus:

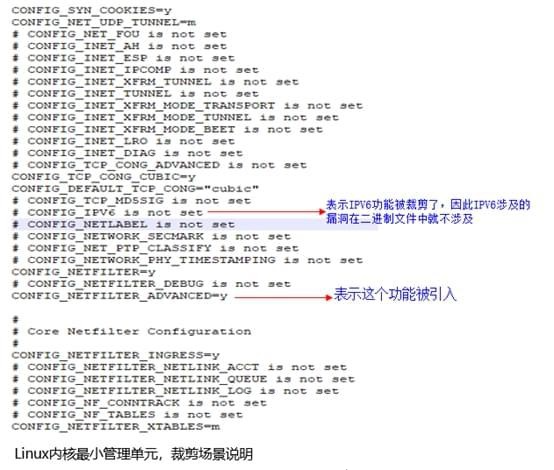

Linux-Zuschneideszenenanalyse:

Durch die Analyse des Linux-Kernel-Quellcodes können Sie erkennen, dass die Implementierungscodes verschiedener Module in verschiedenen Verzeichnissen gespeichert sind. Gleichzeitig können Sie die in der Konfiguration während der Kompilierung konfigurierten Informationen verwenden, um zu steuern, welche Module in die endgültige Binärdatei kompiliert werden und welche Module getrimmt werden. Nehmen Sie als Beispiel das IPV6-Modul. Der Konfigurationsname, der dieses Modul steuert, ist CONFIG_IPV6. Wenn das Konfigurationselement auf y gesetzt ist, bedeutet dies, dass das Funktionsmodul nicht in die endgültige Binärdatei kompiliert wurde Datei, wie unten gezeigt:

Wenn das Funktionsmodul entfernt wird, sind die im Funktionsmodul vorhandenen Schwachstellen in der Binärdatei nicht betroffen. Daher sollten Schwachstellen im Zusammenhang mit IPV6 bei der Schwachstellenerkennung eindeutig als nicht vorhanden gemeldet werden von dieser Schwachstelle betroffen, wie etwa CVE-2013-0343 (die Funktion ipv6_create_tempaddr in net/ipv6/addrconf.c in Versionen vor Linux-Kernel 3.8 behandelt Probleme bei der Generierung temporärer IPv6-Adressen nicht korrekt und ermöglicht Remote-Angreifern über ICMPv6 Router Advertisement (RA) Nachrichten, die zu einem Denial-of-Service führen und dann vertrauliche Informationen erhalten).

Analyse der Gründe, warum binäre SCA-Tools in der Branche nicht erkennen können:

Der Grund, warum die üblichen binären SCA-Tools in der Branche keine genaue Erkennung durchführen können, liegt darin, dass die binären SCA-Tools in der Branche eine Liste bekannter Schwachstellen basierend auf dem Namen und der Versionsnummer der erkannten Open-Source-Software zuordnen und diese Art der Schwachstellenanalyse durchführen durch Herausschneiden von Funktionsmodulen Um den Linux-Kernel zu verwenden, ändern sich der Name und die Versionsnummer der Open-Source-Software nicht, sodass das Tool sie nicht genau erkennen kann.

Wie das binäre SCA-Tool diese Funktionalität implementiert:

Um eine genaue Erkennung bekannter Schwachstellen in Linux-Kernel-Anpassungsszenarien zu erreichen, müssen binäre SCA-Tools eine aktualisierte, feinkörnige Erkennungstechnologie implementieren, die auf der ursprünglichen Erkennung von Open-Source-Softwarenamen und Versionsnummern basiert und auf der Granularität und Funktionen der Quellcodedateien basiert Die Funktionen ermöglichen die genaue Erkennung bekannter Schwachstellen in Anpassungsszenarien, d. h. Sie können wissen, welche Codes in die endgültige Binärdatei kompiliert werden und welche Codes nicht in der Kompilierung enthalten sind. Gleichzeitig muss die Schwachstellenbibliothek auch feinkörnige Dimensionen unterstützen, das heißt, die Schwachstelleninformationen müssen die Codefragmente, in die Dateien und Funktionen eingeführt werden, genau lokalisieren.

Am Beispiel von CVE-2013-0343 können wir durch Analyse der Schwachstellenbeschreibungsinformationen und des Linux-Kernel-Quellcodes die Positionierungsinformationen im Zusammenhang mit der Schwachstelle und die folgenden Standortcodes erhalten:

"CVE-2013-0343": {

"net/ipv6/addrconf.c": [

“addrconf_add_ifaddr”,

“addrconf_dad_begin”,

“addrconf_dad_stop”,

“addrconf_dad_work”,

“addrconf_del_ifaddr”,

“addrconf_prefix_rcv”,

“addrconf_verify_rtnl”,

“addrconf_verify_work”,

“inet6_addr_add”,

“inet6_addr_del”,

“inet6_addr_modify”,

“inet6_rtm_deladdr”,

“inet6_rtm_newaddr”,

“inet6_set_iftoken”,

“inet6_set_link_af”,

“ipv6_create_tempaddr”,

“manage_tempaddrs”

]

}

Zusammenfassung

Basierend auf dem Prinzip, dass, wenn der Quellcode, der die Schwachstelle verursacht, nicht an der Kompilierung der Binärdatei beteiligt ist, die kompilierte Binärdatei die Schwachstelle nicht aufweist, solange das binäre SCA-Tool den oben genannten Quellcode erkennen kann Wenn der Speicherort nicht an der Kompilierung der endgültigen vmlinux-Binärdatei beteiligt ist, ist diese vmlinux-Datei nicht von der Sicherheitslücke CVE-2013-0343 betroffen.

Um das Sicherheitspersonal bei der Durchführung von Sicherheitsüberprüfungen besser zu unterstützen und die Falsch-Positiv-Rate bei der Erkennung von Schwachstellen zu reduzieren, müssen sich binäre SCA-Tools zu einer differenzierteren Erkennungsdimension entwickeln, nicht nur auf der Ebene von Open-Source-Software, sondern auch zur Verbesserung Anforderungen an Schwachstellenbibliotheken erfordern auch die Herausforderung feinkörniger, genauer Informationen.

Das obige ist der detaillierte Inhalt vonEinführung in die genaue Erkennung von Linux-Kernel-Schwachstellen. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1393

1393

52

52

Welche Computerkonfiguration ist für VSCODE erforderlich?

Apr 15, 2025 pm 09:48 PM

Welche Computerkonfiguration ist für VSCODE erforderlich?

Apr 15, 2025 pm 09:48 PM

VS Code system requirements: Operating system: Windows 10 and above, macOS 10.12 and above, Linux distribution processor: minimum 1.6 GHz, recommended 2.0 GHz and above memory: minimum 512 MB, recommended 4 GB and above storage space: minimum 250 MB, recommended 1 GB and above other requirements: stable network connection, Xorg/Wayland (Linux)

VSCODE kann die Erweiterung nicht installieren

Apr 15, 2025 pm 07:18 PM

VSCODE kann die Erweiterung nicht installieren

Apr 15, 2025 pm 07:18 PM

Die Gründe für die Installation von VS -Code -Erweiterungen können sein: Netzwerkinstabilität, unzureichende Berechtigungen, Systemkompatibilitätsprobleme, VS -Code -Version ist zu alt, Antiviren -Software oder Firewall -Interferenz. Durch Überprüfen von Netzwerkverbindungen, Berechtigungen, Protokolldateien, Aktualisierungen von VS -Code, Deaktivieren von Sicherheitssoftware und Neustart von Code oder Computern können Sie Probleme schrittweise beheben und beheben.

Kann VSCODE für MAC verwendet werden

Apr 15, 2025 pm 07:36 PM

Kann VSCODE für MAC verwendet werden

Apr 15, 2025 pm 07:36 PM

VS -Code ist auf Mac verfügbar. Es verfügt über leistungsstarke Erweiterungen, GIT -Integration, Terminal und Debugger und bietet auch eine Fülle von Setup -Optionen. Für besonders große Projekte oder hoch berufliche Entwicklung kann VS -Code jedoch Leistung oder funktionale Einschränkungen aufweisen.

Wofür ist VSCODE Wofür ist VSCODE?

Apr 15, 2025 pm 06:45 PM

Wofür ist VSCODE Wofür ist VSCODE?

Apr 15, 2025 pm 06:45 PM

VS Code ist der vollständige Name Visual Studio Code, der eine kostenlose und open-Source-plattformübergreifende Code-Editor und Entwicklungsumgebung von Microsoft ist. Es unterstützt eine breite Palette von Programmiersprachen und bietet Syntax -Hervorhebung, automatische Codebettel, Code -Snippets und intelligente Eingabeaufforderungen zur Verbesserung der Entwicklungseffizienz. Durch ein reiches Erweiterungs -Ökosystem können Benutzer bestimmte Bedürfnisse und Sprachen wie Debugger, Code -Formatierungs -Tools und Git -Integrationen erweitern. VS -Code enthält auch einen intuitiven Debugger, mit dem Fehler in Ihrem Code schnell gefunden und behoben werden können.

So verwenden Sie VSCODE

Apr 15, 2025 pm 11:21 PM

So verwenden Sie VSCODE

Apr 15, 2025 pm 11:21 PM

Visual Studio Code (VSCODE) ist ein plattformübergreifender, Open-Source-Editor und kostenloser Code-Editor, der von Microsoft entwickelt wurde. Es ist bekannt für seine leichte, Skalierbarkeit und Unterstützung für eine Vielzahl von Programmiersprachen. Um VSCODE zu installieren, besuchen Sie bitte die offizielle Website, um das Installateur herunterzuladen und auszuführen. Bei der Verwendung von VSCODE können Sie neue Projekte erstellen, Code bearbeiten, Code bearbeiten, Projekte navigieren, VSCODE erweitern und Einstellungen verwalten. VSCODE ist für Windows, MacOS und Linux verfügbar, unterstützt mehrere Programmiersprachen und bietet verschiedene Erweiterungen über den Marktplatz. Zu den Vorteilen zählen leicht, Skalierbarkeit, umfangreiche Sprachunterstützung, umfangreiche Funktionen und Versionen

So führen Sie Java -Code in Notepad aus

Apr 16, 2025 pm 07:39 PM

So führen Sie Java -Code in Notepad aus

Apr 16, 2025 pm 07:39 PM

Obwohl Notepad den Java -Code nicht direkt ausführen kann, kann er durch Verwendung anderer Tools erreicht werden: Verwenden des Befehlszeilencompilers (JAVAC), um eine Bytecode -Datei (Dateiname.class) zu generieren. Verwenden Sie den Java Interpreter (Java), um Bytecode zu interpretieren, den Code auszuführen und das Ergebnis auszugeben.

Was ist der Hauptzweck von Linux?

Apr 16, 2025 am 12:19 AM

Was ist der Hauptzweck von Linux?

Apr 16, 2025 am 12:19 AM

Zu den Hauptanwendungen von Linux gehören: 1. Server -Betriebssystem, 2. Eingebettes System, 3. Desktop -Betriebssystem, 4. Entwicklungs- und Testumgebung. Linux zeichnet sich in diesen Bereichen aus und bietet Stabilität, Sicherheits- und effiziente Entwicklungstools.

So überprüfen Sie die Lageradresse von Git

Apr 17, 2025 pm 01:54 PM

So überprüfen Sie die Lageradresse von Git

Apr 17, 2025 pm 01:54 PM

Um die Git -Repository -Adresse anzuzeigen, führen Sie die folgenden Schritte aus: 1. Öffnen Sie die Befehlszeile und navigieren Sie zum Repository -Verzeichnis; 2. Führen Sie den Befehl "git remote -v" aus; 3.. Zeigen Sie den Repository -Namen in der Ausgabe und der entsprechenden Adresse an.