8 Möglichkeiten zum Sichern von SSH-Serververbindungen unter Linux

SSH ist ein weit verbreitetes Protokoll für den sicheren Fernzugriff auf Linux-Server. Die meisten Benutzer verwenden SSH-Verbindungen mit Standardeinstellungen, um eine Verbindung zu Remote-Servern herzustellen. Die Standardkonfiguration birgt jedoch Sicherheitsrisiken und erfordert Vorsicht.

Um einen Server mit offenem SSH-Zugriff zu schützen, insbesondere wenn eine öffentliche IP-Adresse verwendet wird, ist die Deaktivierung von Root-Kontoanmeldungen erforderlich. Das Knacken des Root-Passworts wird einfacher, daher müssen wir die SSH-Sicherheit stärken.

So sichern Sie Ihre SSH-Serververbindung unter Linux:

Root-Login deaktivieren:

Um dies zu erreichen, müssen Sie zunächst den SSH-Zugriff für den Root-Benutzer deaktivieren und einen neuen Benutzer mit Root-Rechten erstellen. Das Sperren des Serverzugriffs für den Root-Benutzer ist eine Verteidigungsstrategie, die verhindert, dass Angreifer in Ihr System eindringen. Sie können beispielsweise wie folgt einen Benutzer mit dem Namen „exampleroot“ erstellen:

useradd -m exampleroot passwd exampleroot usermod -aG sudo exampleroot

Hier ist eine kurze Beschreibung des obigen Befehls:

- useradd erstellt einen neuen Benutzer und der Parameter **-m erstellt einen Ordner im Verzeichnis home** des von Ihnen erstellten Benutzers.

- Mit dem Befehl passwd wird einem neuen Benutzer ein Passwort zugewiesen. Denken Sie daran, dass die Passwörter, die Sie Ihren Benutzern zuweisen, komplex und schwer zu erraten sein sollten.

- usermod -aG sudoFügen Sie den neu erstellten Benutzer zur Administratorengruppe hinzu.

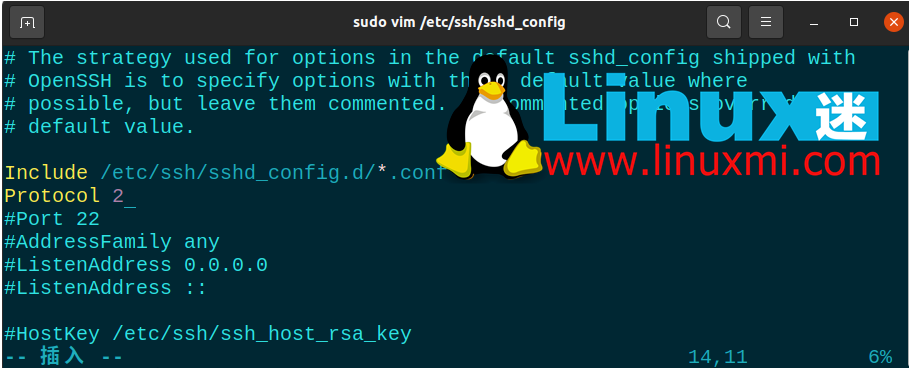

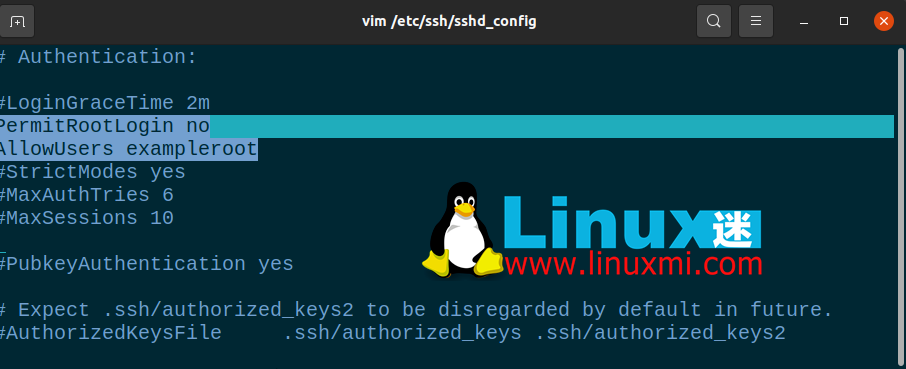

Nach dem Benutzererstellungsprozess müssen einige Änderungen an der Datei sshd_config vorgenommen werden. Sie finden diese Datei unter /etc/ssh/sshd_config. Öffnen Sie die Datei mit einem beliebigen Texteditor und nehmen Sie die folgenden Änderungen daran vor:

# Authentication: #LoginGraceTime 2m PermitRootLogin no AllowUsers exampleroot

PermitRootLogin verhindert, dass der Root-Benutzer über SSH Fernzugriff erhält. Durch die Aufnahme von exampleroot in die Liste AllowUsers werden dem Benutzer die erforderlichen Berechtigungen erteilt.

Starten Sie abschließend den SSH-Dienst mit dem folgenden Befehl neu:

linuxmi@linuxmi /home/linuxmi/www.linuxmi.com ⚡ sudo systemctl restart ssh

Wenn es fehlschlägt und Sie eine Fehlermeldung erhalten, versuchen Sie es mit dem folgenden Befehl. Dies kann je nach verwendeter Linux-Distribution variieren.

linuxmi@linuxmi /home/linuxmi/www.linuxmi.com sudo systemctl restart sshd

2. Standardport ändern

Der Standard-SSH-Verbindungsport ist 22. Natürlich wissen das alle Angreifer und müssen daher die Standard-Portnummer ändern, um die SSH-Sicherheit zu gewährleisten. Obwohl ein Angreifer durch einen Nmap-Scan leicht neue Portnummern finden kann, besteht das Ziel hier darin, die Arbeit des Angreifers zu erschweren.

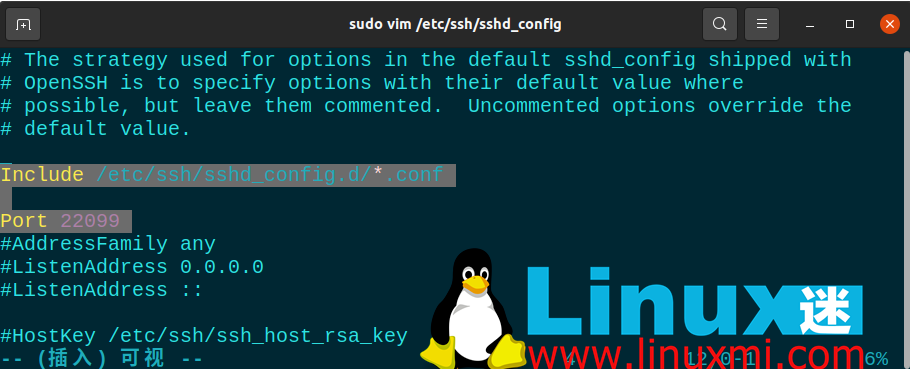

Um die Portnummer zu ändern, öffnen Sie **/etc/ssh/sshd_config** und nehmen Sie die folgenden Änderungen an der Datei vor:

Include /etc/ssh/sshd_config.d/*.confPort 22099

Verwenden Sie nach diesem Schritt sudo systemctl restart ssh, um den SSH-Dienst erneut zu starten. Jetzt können Sie über den soeben definierten Port auf Ihren Server zugreifen. Wenn Sie eine Firewall verwenden, müssen Sie auch hier die notwendigen Regeländerungen vornehmen. Wenn Sie den Befehl netstat -tlpn ausführen, können Sie sehen, dass sich Ihre SSH-Portnummer geändert hat.

3. Benutzern mit leeren Passwörtern ist der Zugriff untersagt

Möglicherweise gibt es auf Ihrem System einen Benutzer, den Sie versehentlich ohne Passwort erstellt haben. Um zu verhindern, dass solche Benutzer auf den Server zugreifen, können Sie den Zeilenwert PermitEmptyPasswords in der Datei sshd_config auf no setzen.

PermitEmptyPasswords no

4. Beschränken Sie Anmelde-/Zugriffsversuche

Standardmäßig können Sie Ihr Passwort so oft wie nötig ausprobieren, um auf den Server zuzugreifen. Allerdings könnte ein Angreifer diese Schwachstelle ausnutzen, um den Server brutal zu erzwingen. Sie können eine SSH-Verbindung nach einer bestimmten Anzahl von Versuchen automatisch beenden, indem Sie die Anzahl der erlaubten Passwortversuche festlegen.

Ändern Sie dazu den MaxAuthTries-Wert in der sshd_config-Datei.

MaxAuthTries 3

5. 使用 SSH 版本 2

SSH 的第二个版本发布是因为第一个版本中存在许多漏洞。默认情况下,您可以通过将Protocol参数添加到sshd_config文件来启用服务器使用第二个版本。这样,您未来的所有连接都将使用第二个版本的 SSH。

Include /etc/ssh/sshd_config.d/*.conf Protocol 2

6.关闭TCP端口转发和X11转发

攻击者可以尝试通过 SSH 连接的端口转发来访问您的其他系统。为了防止这种情况,您可以在sshd_config文件中关闭AllowTcpForwarding和X11Forwarding功能。

X11Forwarding no AllowTcpForwarding no

7. 使用 SSH 密钥连接

连接到服务器的最安全方法之一是使用 SSH 密钥。使用 SSH 密钥时,无需密码即可访问服务器。另外,您可以通过更改sshd_config文件中与密码相关的参数来完全关闭对服务器的密码访问。

创建 SSH 密钥时,有两个密钥:Public和Private。公钥将上传到您要连接的服务器,而私钥则存储在您将用来建立连接的计算机上。

在您的计算机上使用ssh-keygen命令创建 SSH 密钥。不要将密码短语字段留空并记住您在此处输入的密码。如果将其留空,您将只能使用 SSH 密钥文件访问它。但是,如果您设置了密码,则可以防止拥有密钥文件的攻击者访问它。例如,您可以使用以下命令创建 SSH 密钥:

ssh-keygen

8. SSH 连接的 IP 限制

大多数情况下,防火墙使用自己的标准框架阻止访问,旨在保护服务器。但是,这并不总是足够的,您需要增加这种安全潜力。

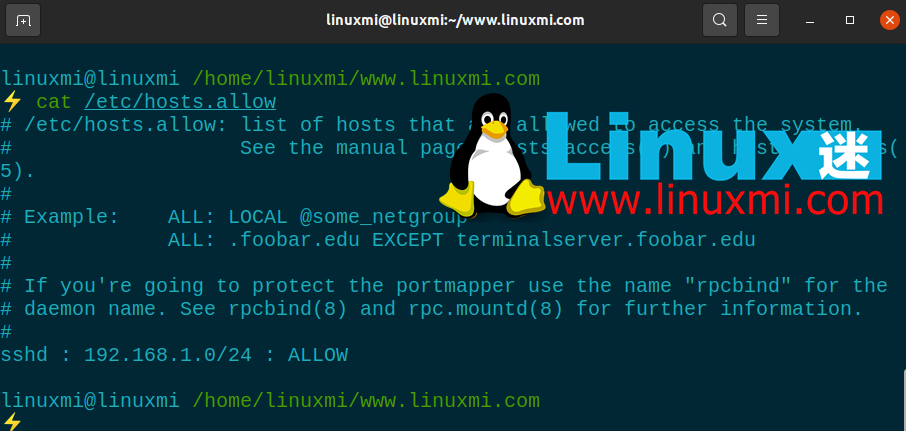

为此,请打开**/etc/hosts.allow**文件。通过对该文件进行的添加,您可以限制 SSH 权限,允许特定 IP 块,或输入单个 IP 并使用拒绝命令阻止所有剩余的 IP 地址。

下面您将看到一些示例设置。完成这些之后,像往常一样重新启动 SSH 服务以保存更改。

Linux 服务器安全的重要性

所有服务器管理员都应该考虑数据和数据安全问题。服务器安全是一个非常敏感的问题,因为攻击的主要焦点是 Web 服务器,它们几乎包含有关系统的所有信息。由于大多数服务器都在 Linux 基础架构上运行,因此熟悉 Linux 系统和服务器管理非常重要。

SSH 安全只是保护服务器的方法之一。可以通过停止、阻挡或减缓攻击来最大程度地减少您受到的伤害。除了提供 SSH 安全性之外,您还可以实施许多不同的方法来保护您的 Linux 服务器。

Das obige ist der detaillierte Inhalt von8 Möglichkeiten zum Sichern von SSH-Serververbindungen unter Linux. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1379

1379

52

52

Unterschied zwischen CentOS und Ubuntu

Apr 14, 2025 pm 09:09 PM

Unterschied zwischen CentOS und Ubuntu

Apr 14, 2025 pm 09:09 PM

Die wichtigsten Unterschiede zwischen CentOS und Ubuntu sind: Ursprung (CentOS stammt von Red Hat, für Unternehmen; Ubuntu stammt aus Debian, für Einzelpersonen), Packungsmanagement (CentOS verwendet yum, konzentriert sich auf Stabilität; Ubuntu verwendet apt, für hohe Aktualisierungsfrequenz), Support Cycle (Centos) (CENTOS bieten 10 Jahre. Tutorials und Dokumente), Verwendungen (CentOS ist auf Server voreingenommen, Ubuntu ist für Server und Desktops geeignet). Weitere Unterschiede sind die Einfachheit der Installation (CentOS ist dünn)

So installieren Sie CentOs

Apr 14, 2025 pm 09:03 PM

So installieren Sie CentOs

Apr 14, 2025 pm 09:03 PM

CentOS -Installationsschritte: Laden Sie das ISO -Bild herunter und verbrennen Sie bootfähige Medien. Starten und wählen Sie die Installationsquelle; Wählen Sie das Layout der Sprache und Tastatur aus. Konfigurieren Sie das Netzwerk; Partition die Festplatte; Setzen Sie die Systemuhr; Erstellen Sie den Root -Benutzer; Wählen Sie das Softwarepaket aus; Starten Sie die Installation; Starten Sie nach Abschluss der Installation von der Festplatte neu und starten Sie von der Festplatte.

CentOS stoppt die Wartung 2024

Apr 14, 2025 pm 08:39 PM

CentOS stoppt die Wartung 2024

Apr 14, 2025 pm 08:39 PM

CentOS wird 2024 geschlossen, da seine stromaufwärts gelegene Verteilung RHEL 8 geschlossen wurde. Diese Abschaltung wirkt sich auf das CentOS 8 -System aus und verhindert, dass es weiterhin Aktualisierungen erhalten. Benutzer sollten eine Migration planen, und empfohlene Optionen umfassen CentOS Stream, Almalinux und Rocky Linux, um das System sicher und stabil zu halten.

Was sind die Backup -Methoden für Gitlab auf CentOS?

Apr 14, 2025 pm 05:33 PM

Was sind die Backup -Methoden für Gitlab auf CentOS?

Apr 14, 2025 pm 05:33 PM

Backup- und Wiederherstellungsrichtlinie von GitLab im Rahmen von CentOS -System Um die Datensicherheit und Wiederherstellung der Daten zu gewährleisten, bietet GitLab on CentOS eine Vielzahl von Sicherungsmethoden. In diesem Artikel werden mehrere gängige Sicherungsmethoden, Konfigurationsparameter und Wiederherstellungsprozesse im Detail eingeführt, um eine vollständige GitLab -Sicherungs- und Wiederherstellungsstrategie aufzubauen. 1. Manuell Backup Verwenden Sie den GitLab-RakegitLab: Backup: Befehl erstellen, um die manuelle Sicherung auszuführen. Dieser Befehl unterstützt wichtige Informationen wie GitLab Repository, Datenbank, Benutzer, Benutzergruppen, Schlüssel und Berechtigungen. Die Standardsicherungsdatei wird im Verzeichnis/var/opt/gitlab/backups gespeichert. Sie können /etc /gitlab ändern

Detaillierte Erklärung des Docker -Prinzips

Apr 14, 2025 pm 11:57 PM

Detaillierte Erklärung des Docker -Prinzips

Apr 14, 2025 pm 11:57 PM

Docker verwendet Linux -Kernel -Funktionen, um eine effiziente und isolierte Anwendungsumgebung zu bieten. Sein Arbeitsprinzip lautet wie folgt: 1. Der Spiegel wird als schreibgeschützte Vorlage verwendet, die alles enthält, was Sie für die Ausführung der Anwendung benötigen. 2. Das Union File System (UnionFS) stapelt mehrere Dateisysteme, speichert nur die Unterschiede, speichert Platz und beschleunigt. 3. Der Daemon verwaltet die Spiegel und Container, und der Kunde verwendet sie für die Interaktion. 4. Namespaces und CGroups implementieren Container -Isolation und Ressourcenbeschränkungen; 5. Mehrere Netzwerkmodi unterstützen die Containerverbindung. Nur wenn Sie diese Kernkonzepte verstehen, können Sie Docker besser nutzen.

Wie man in CentOS fester Festplatten montiert

Apr 14, 2025 pm 08:15 PM

Wie man in CentOS fester Festplatten montiert

Apr 14, 2025 pm 08:15 PM

CentOS -Festplattenhalterung ist in die folgenden Schritte unterteilt: Bestimmen Sie den Namen der Festplattengeräte (/dev/sdx); Erstellen Sie einen Mountspunkt (es wird empfohlen, /mnt /newDisk zu verwenden). Führen Sie den Befehl montage (mont /dev /sdx1 /mnt /newdisk) aus; Bearbeiten Sie die Datei /etc /fstab, um eine permanente Konfiguration des Montings hinzuzufügen. Verwenden Sie den Befehl uMount, um das Gerät zu deinstallieren, um sicherzustellen, dass kein Prozess das Gerät verwendet.

So verwenden Sie Docker Desktop

Apr 15, 2025 am 11:45 AM

So verwenden Sie Docker Desktop

Apr 15, 2025 am 11:45 AM

Wie benutze ich Docker Desktop? Docker Desktop ist ein Werkzeug zum Ausführen von Docker -Containern auf lokalen Maschinen. Zu den zu verwendenden Schritten gehören: 1.. Docker Desktop installieren; 2. Start Docker Desktop; 3.. Erstellen Sie das Docker -Bild (mit Dockerfile); 4. Build Docker Image (mit Docker Build); 5. Docker -Container ausführen (mit Docker Run).

CentOS 'Wahl nach der Beendigung der Wartung

Apr 14, 2025 pm 08:51 PM

CentOS 'Wahl nach der Beendigung der Wartung

Apr 14, 2025 pm 08:51 PM

CentOS wurde eingestellt, Alternativen umfassen: 1. Rocky Linux (beste Kompatibilität); 2. Almalinux (kompatibel mit CentOS); 3. Ubuntu Server (Konfiguration erforderlich); 4. Red Hat Enterprise Linux (kommerzielle Version, bezahlte Lizenz); 5. Oracle Linux (kompatibel mit CentOS und RHEL). Bei der Migration sind Überlegungen: Kompatibilität, Verfügbarkeit, Unterstützung, Kosten und Unterstützung in der Gemeinde.