Computer-Tutorials

Computer-Tutorials

Computerwissen

Computerwissen

Wie kann ein Trojaner-Agent auf einem Cloud-Server bereitgestellt werden?

Wie kann ein Trojaner-Agent auf einem Cloud-Server bereitgestellt werden?

Wie kann ein Trojaner-Agent auf einem Cloud-Server bereitgestellt werden?

Um den Trojaner-Agenten auf einem Cloud-Server bereitzustellen, können Sie die folgenden Schritte ausführen:

- Stellen Sie zunächst sicher, dass Sie über einen verfügbaren Cloud-Server verfügen und über SSH eine Verbindung zu diesem herstellen können.

- Verwenden Sie SSH, um sich bei Ihrem Cloud-Server anzumelden. Sie können ein Befehlszeilentool verwenden wie:

ssh username@server_ip_address

其中,username 是你的服务器用户名,server_ip_address 是你的服务器的 IP 地址。

-

在服务器上安装 Trojan 代理。可以按照以下步骤进行操作:

a. 添加 Trojan 的软件包仓库。运行以下命令:

sudo add-apt-repository -y ppa:deadsnakes/ppa sudo apt-get update

Nach dem Login kopierenb. 安装 Trojan 依赖的软件包。运行以下命令:

sudo apt-get install -y python3 python3-pip python3-setuptools python3-wheel

Nach dem Login kopierenc. 安装 Trojan。运行以下命令:

sudo pip3 install --upgrade trojan

Nach dem Login kopieren - 配置 Trojan 代理。创建一个 Trojan 服务器配置文件,例如

config.json。可以使用任何文本编辑器打开文件,并将以下示例配置添加到文件中:

{ "run_type": "server", "local_addr": "0.0.0.0", "local_port": 1080, "remote_addr": "your_server_ip_address", "remote_port": 443, "password": [ "your_password"

], "log_level": 1, "ssl": { "cert": "/etc/trojan/server.crt", "key": "/etc/trojan/server.key", "key_password": "", "cipher": "AES-256-GCM"

}

}请将 your_server_ip_address 替换为你服务器的 IP 地址,并在 password 字段中设置你要使用的密码。

- 生成 SSL 证书。运行以下命令:

sudo trojan cert -s your_server_domain_name

请将 your_server_domain_name 替换为你服务器的域名。这将生成一个自签名的 SSL 证书,并将其保存到 /etc/trojan/server.crt 和 /etc/trojan/server.key。

- 启动 Trojan 代理。运行以下命令:

sudo trojan -c /path/to/config.json

请将 /path/to/config.json 替换为你之前创建的配置文件的路径。

现在,你已经成功在云服务器上部署了 Trojan 代理。你可以在本地设备上配置 Trojan 客户端,并使用服务器 IP 地址、密码和端口 443 进行连接。

Das obige ist der detaillierte Inhalt vonWie kann ein Trojaner-Agent auf einem Cloud-Server bereitgestellt werden?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

So lösen Sie das Problem, dass die eMule-Suche keine Verbindung zum Server herstellen kann

Jan 25, 2024 pm 02:45 PM

So lösen Sie das Problem, dass die eMule-Suche keine Verbindung zum Server herstellen kann

Jan 25, 2024 pm 02:45 PM

Lösung: 1. Überprüfen Sie die eMule-Einstellungen, um sicherzustellen, dass Sie die richtige Serveradresse und Portnummer eingegeben haben. 2. Überprüfen Sie die Netzwerkverbindung, stellen Sie sicher, dass der Computer mit dem Internet verbunden ist, und setzen Sie den Router zurück Wenn Ihre Einstellungen kein Problem mit der Netzwerkverbindung sind, müssen Sie überprüfen, ob der Server online ist. 4. Aktualisieren Sie die eMule-Version, besuchen Sie die offizielle Website von eMule und laden Sie die neueste Version der eMule-Software herunter. 5. Suchen Sie Hilfe.

Lösung für die Unfähigkeit, eine Verbindung zum RPC-Server herzustellen und den Desktop nicht aufzurufen

Feb 18, 2024 am 10:34 AM

Lösung für die Unfähigkeit, eine Verbindung zum RPC-Server herzustellen und den Desktop nicht aufzurufen

Feb 18, 2024 am 10:34 AM

Was soll ich tun, wenn der RPC-Server nicht verfügbar ist und auf dem Desktop nicht darauf zugegriffen werden kann? In den letzten Jahren sind Computer und das Internet in jeden Winkel unseres Lebens vorgedrungen. Als Technologie für zentralisierte Datenverarbeitung und gemeinsame Nutzung von Ressourcen spielt Remote Procedure Call (RPC) eine entscheidende Rolle in der Netzwerkkommunikation. Manchmal kann es jedoch vorkommen, dass der RPC-Server nicht verfügbar ist und der Desktop nicht aufgerufen werden kann. In diesem Artikel werden einige mögliche Ursachen für dieses Problem beschrieben und Lösungen bereitgestellt. Zuerst müssen wir verstehen, warum der RPC-Server nicht verfügbar ist. RPC-Server ist ein

Detaillierte Erläuterung der CentOS-Installationssicherung und des CentOS-Installationsservers

Feb 13, 2024 pm 08:40 PM

Detaillierte Erläuterung der CentOS-Installationssicherung und des CentOS-Installationsservers

Feb 13, 2024 pm 08:40 PM

Als LINUX-Benutzer müssen wir häufig verschiedene Software und Server unter CentOS installieren. In diesem Artikel wird detailliert beschrieben, wie Sie Fuse installieren und einen Server unter CentOS einrichten, damit Sie die entsprechenden Vorgänge reibungslos abschließen können. Die Installation von FuseFuse unter CentOS ist ein User-Space-Dateisystem-Framework, mit dem unprivilegierte Benutzer über ein benutzerdefiniertes Dateisystem auf das Dateisystem zugreifen und es bedienen können. Die Installation von Fuse unter CentOS ist sehr einfach. Befolgen Sie einfach die folgenden Schritte: 1. Öffnen Sie das Terminal und melden Sie sich an Root-Benutzer. 2. Verwenden Sie den folgenden Befehl, um das Sicherungspaket zu installieren: „yuminstallfuse3“. Bestätigen Sie die Eingabeaufforderungen während des Installationsvorgangs und geben Sie „y“ ein, um fortzufahren. 4. Installation abgeschlossen

So konfigurieren Sie Dnsmasq als DHCP-Relay-Server

Mar 21, 2024 am 08:50 AM

So konfigurieren Sie Dnsmasq als DHCP-Relay-Server

Mar 21, 2024 am 08:50 AM

Die Rolle eines DHCP-Relays besteht darin, empfangene DHCP-Pakete an einen anderen DHCP-Server im Netzwerk weiterzuleiten, auch wenn sich die beiden Server in unterschiedlichen Subnetzen befinden. Durch die Verwendung eines DHCP-Relays können Sie einen zentralen DHCP-Server im Netzwerkzentrum bereitstellen und ihn verwenden, um allen Netzwerksubnetzen/VLANs dynamisch IP-Adressen zuzuweisen. Dnsmasq ist ein häufig verwendeter DNS- und DHCP-Protokollserver, der als DHCP-Relay-Server konfiguriert werden kann, um die Verwaltung dynamischer Hostkonfigurationen im Netzwerk zu unterstützen. In diesem Artikel zeigen wir Ihnen, wie Sie dnsmasq als DHCP-Relay-Server konfigurieren. Inhaltsthemen: Netzwerktopologie Konfigurieren statischer IP-Adressen auf einem DHCP-Relay D auf einem zentralen DHCP-Server

OpenSSH unter Windows: Installations-, Konfigurations- und Nutzungshandbuch

Mar 08, 2024 am 09:31 AM

OpenSSH unter Windows: Installations-, Konfigurations- und Nutzungshandbuch

Mar 08, 2024 am 09:31 AM

Für die meisten Windows-Benutzer war Remote Desktop Protocol (RDP) schon immer die erste Wahl für die Fernverwaltung, da es eine benutzerfreundliche grafische Oberfläche bietet. Für Systemadministratoren, die eine detailliertere Kontrolle benötigen, ist SSH jedoch möglicherweise besser geeignet. Über SSH können Administratoren über die Befehlszeile mit Remote-Geräten interagieren, was die Verwaltungsarbeit effizienter gestalten kann. Der Vorteil von SSH liegt in seiner Sicherheit und Flexibilität, die es Administratoren erleichtert, Remote-Verwaltungs- und Wartungsarbeiten durchzuführen, insbesondere wenn sie mit einer großen Anzahl von Geräten arbeiten oder automatisierte Aufgaben ausführen. Während sich RDP in puncto Benutzerfreundlichkeit auszeichnet, ist SSH für Systemadministratoren hinsichtlich Leistung und Kontrolle überlegen. Bisher mussten Windows-Benutzer etwas ausleihen

Best-Practice-Leitfaden zum Erstellen von IP-Proxyservern mit PHP

Mar 11, 2024 am 08:36 AM

Best-Practice-Leitfaden zum Erstellen von IP-Proxyservern mit PHP

Mar 11, 2024 am 08:36 AM

Bei der Netzwerkdatenübertragung spielen IP-Proxyserver eine wichtige Rolle. Sie helfen Benutzern dabei, ihre echten IP-Adressen zu verbergen, ihre Privatsphäre zu schützen und die Zugriffsgeschwindigkeit zu verbessern. In diesem Artikel stellen wir den Best-Practice-Leitfaden zum Aufbau eines IP-Proxyservers mit PHP vor und stellen spezifische Codebeispiele bereit. Was ist ein IP-Proxyserver? Ein IP-Proxyserver ist ein Zwischenserver zwischen dem Benutzer und dem Zielserver. Er fungiert als Übertragungsstation zwischen dem Benutzer und dem Zielserver und leitet die Anforderungen und Antworten des Benutzers weiter. Durch die Verwendung eines IP-Proxyservers

Was soll ich tun, wenn ich das Spiel nicht betreten kann, während der Epic-Server offline ist? Lösung, warum Epic das Spiel nicht offline betreten kann

Mar 13, 2024 pm 04:40 PM

Was soll ich tun, wenn ich das Spiel nicht betreten kann, während der Epic-Server offline ist? Lösung, warum Epic das Spiel nicht offline betreten kann

Mar 13, 2024 pm 04:40 PM

Was soll ich tun, wenn ich das Spiel nicht betreten kann, während der Epic-Server offline ist? Dieses Problem muss bei vielen Freunden aufgetreten sein. Wenn diese Meldung angezeigt wird, kann das Problem normalerweise durch Störungen durch das Netzwerk und die Sicherheitssoftware verursacht werden Ich möchte die Lösung mit Ihnen teilen und hoffe, dass das heutige Software-Tutorial Ihnen bei der Lösung des Problems helfen kann. Was ist zu tun, wenn der Epic-Server nicht auf das Spiel zugreifen kann, wenn er offline ist: 1. Möglicherweise wird er durch Sicherheitssoftware gestört. Schließen Sie die Spielplattform und die Sicherheitssoftware und starten Sie sie dann neu. 2. Der zweite Grund ist, dass das Netzwerk zu stark schwankt. Versuchen Sie, den Router neu zu starten, um zu sehen, ob er funktioniert. Wenn die Bedingungen in Ordnung sind, können Sie versuchen, das 5g-Mobilfunknetz für den Betrieb zu verwenden. 3. Dann könnten es noch mehr sein

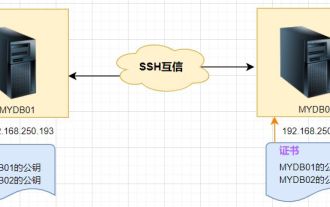

Konfiguration der gegenseitigen Vertrauensstellung bei der Linux-SSH-Anmeldung

Feb 19, 2024 pm 07:48 PM

Konfiguration der gegenseitigen Vertrauensstellung bei der Linux-SSH-Anmeldung

Feb 19, 2024 pm 07:48 PM

1. Der Zweck des gegenseitigen SSH-Vertrauens 1. Beim Aufbau eines Clusters ist gegenseitiges SSH-Vertrauen erforderlich, was einem bequemen Betrieb auf einem anderen Knoten förderlich ist. 2. Wenn Sie den SCP-Remote-Kopiervorgang verwenden, müssen Sie den Benutzernamen und das Kennwort des Zielservers eingeben. Zu diesem Zeitpunkt können Sie die gegenseitige SSH-Vertrauensstellung zwischen Linux-Servern konfigurieren, sodass Sie sich beim Betrieb zwischen mehreren Servern ohne Kennwort anmelden können Linux-Server. 2. Das Prinzip der gegenseitigen SSH-Vertrauenskonfiguration Kurz gesagt: Der Server speichert das Zertifikat des Zielhosts, sodass die Authentifizierung automatisch durchgeführt werden kann, ohne dass ein Kennwort eingegeben werden muss. 3. Schritte zur Konfiguration der gegenseitigen SSH-Vertrauensstellung 1. Jeder Knoten generiert sein eigenes öffentliches Schlüssel- und privates Schlüsselpaar. 2. Senden Sie Ihre öffentliche Schlüsseldatei an die andere Partei. 3. Überprüfen Sie, ob die gegenseitige Vertrauenskonfiguration erfolgreich ist. 4. Konfigurieren Sie hier die gegenseitige SSH-Vertrauensstellung mit MYDB01 und