Java

Java

javaLernprogramm

javaLernprogramm

Tipps zur Berechtigungsverwaltung für Java Spring Boot Security: Kontrollieren Sie, wer was tun kann

Tipps zur Berechtigungsverwaltung für Java Spring Boot Security: Kontrollieren Sie, wer was tun kann

Tipps zur Berechtigungsverwaltung für Java Spring Boot Security: Kontrollieren Sie, wer was tun kann

Die Berechtigungsverwaltung von Java Spring Boot Security ist ein unverzichtbarer und wichtiger Teil der Entwicklung. Die Beherrschung der Berechtigungskontrolle ist der Schlüssel zur Gewährleistung der Systemsicherheit. In diesem Artikel enthüllt der PHP-Editor Youzi die Geheimnisse der Berechtigungsverwaltung, um Ihnen dabei zu helfen, die Betriebsberechtigungen der Benutzer im System effektiv zu kontrollieren und sicherzustellen, dass nur die richtigen Personen entsprechende Vorgänge durchführen können, wodurch die Sicherheit des Systems verbessert wird. Stabilität.

In Spring Boot Security ist die Berechtigungsverwaltung eine sehr wichtige Aufgabe. Es steuert, was Benutzer innerhalb der Anwendung tun können. Spring Boot Security bietet zwei Hauptmechanismen zur Berechtigungsverwaltung: rollenbasiertes Berechtigungsmanagement (RBAC) und ausdrucksbasiertes Berechtigungsmanagement.

Rollenbasiertes Zugriffsmanagement (RBAC)

RBAC ist ein klassischer Berechtigungsverwaltungsmechanismus. Es unterteilt Benutzer in verschiedene Rollen, jede Rolle hat unterschiedliche Berechtigungen. Wenn ein Benutzer Zugriff auf eine Ressource in einer Anwendung anfordert, bestimmt Spring Boot Security anhand der Rolle des Benutzers, ob der Benutzer über die Berechtigung zum Zugriff auf die Ressource verfügt.

Ausdrucksbasierte Berechtigungsverwaltung

Die ausdrucksbasierte Berechtigungsverwaltung ist ein flexiblerer Berechtigungsverwaltungsmechanismus. Es ermöglicht Entwicklern, SpEL-Ausdrücke zum Definieren von Berechtigungen zu verwenden. SpEL-Ausdrücke sind eine leistungsstarke Ausdruckssprache, mit der auf beliebige Daten in einer Anwendung zugegriffen werden kann.

Demo-Code

// 基于角色的权限管理

@RolesAllowed({ "ROLE_ADMIN" })

public void someAdminMethod() {

// 只允许具有ADMIN角色的用户访问此方法

}

// 基于表达式的权限管理

@PreAuthorize("hasRole("ROLE_ADMIN") and hasPermission("read", "someEntity")")

public void someAdminMethodWithPermission() {

// 只允许具有ADMIN角色并且具有对someEntity的read权限的用户访问此方法

}Best Practices

Hier sind einige Best Practices für die Spring Boot Security-Berechtigungsverwaltung:

- Verwenden Sie wann immer möglich eine ausdrucksbasierte Berechtigungsverwaltung. Die ausdrucksbasierte Berechtigungsverwaltung ist flexibler und kann besser an die Anforderungen der Anwendung angepasst werden.

- Trennen Sie die Berechtigungsverwaltung von der Geschäftslogik der Anwendung. Dies erleichtert die Wartung und Erweiterung der Anwendung.

- Verwenden Sie verschiedene Sicherheitsfunktionen von Spring Boot Security, z. B. CSRF-Schutz, XSS-Filterung usw. Dies wird dazu beitragen, die Sicherheit Ihrer Anwendung zu verbessern.

Zusammenfassung

Spring Boot Security-Berechtigungsverwaltung ist eine sehr wichtige Aufgabe. Es steuert, was Benutzer innerhalb der Anwendung tun können. Dieser Artikel enthält Tipps zur Spring Boot Security-Berechtigungsverwaltung, die Ihnen dabei helfen, den Benutzerzugriff einfach zu steuern.

Das obige ist der detaillierte Inhalt vonTipps zur Berechtigungsverwaltung für Java Spring Boot Security: Kontrollieren Sie, wer was tun kann. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

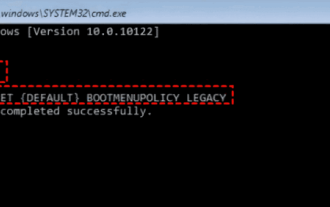

17 Möglichkeiten, den Bluescreen „kernel_security_check_failure' zu beheben

Feb 12, 2024 pm 08:51 PM

17 Möglichkeiten, den Bluescreen „kernel_security_check_failure' zu beheben

Feb 12, 2024 pm 08:51 PM

Kernelsecuritycheckfailure (Kernel-Check-Fehler) ist eine relativ häufige Art von Stoppcode. Unabhängig vom Grund führt der Bluescreen-Fehler jedoch dazu, dass viele Benutzer diese Seite sorgfältig vorstellen. 17 Lösungen für den Bluescreen „kernel_security_check_failure“ Methode 1: Entfernen Sie alle externen Geräte Wenn ein externes Gerät, das Sie verwenden, nicht mit Ihrer Windows-Version kompatibel ist, kann der Bluescreen-Fehler „Kernelsecuritycheckfailure“ auftreten. Dazu müssen Sie alle externen Geräte trennen, bevor Sie versuchen, Ihren Computer neu zu starten.

So verwenden Sie das Layui-Framework, um ein Berechtigungsverwaltungssystem zu entwickeln, das die Anmeldung mehrerer Benutzer unterstützt

Oct 27, 2023 pm 01:27 PM

So verwenden Sie das Layui-Framework, um ein Berechtigungsverwaltungssystem zu entwickeln, das die Anmeldung mehrerer Benutzer unterstützt

Oct 27, 2023 pm 01:27 PM

So verwenden Sie das Layui-Framework, um ein Berechtigungsverwaltungssystem zu entwickeln, das die Mehrbenutzeranmeldung unterstützt. Einführung: Im modernen Internetzeitalter müssen immer mehr Anwendungen die Mehrbenutzeranmeldung unterstützen, um personalisierte Funktionen und Berechtigungsverwaltung zu erreichen. Um die Sicherheit des Systems und den Datenschutz zu schützen, müssen Entwickler bestimmte Mittel verwenden, um Mehrbenutzer-Anmelde- und Berechtigungsverwaltungsfunktionen zu implementieren. In diesem Artikel wird erläutert, wie Sie mithilfe des Layui-Frameworks ein Berechtigungsverwaltungssystem entwickeln, das die Anmeldung mehrerer Benutzer unterstützt, und es werden spezifische Codebeispiele aufgeführt. Vorbereitung vor Beginn der Entwicklung

Wie implementiert man die Datenfreigabe und Berechtigungsverwaltung in React Query?

Sep 27, 2023 pm 04:13 PM

Wie implementiert man die Datenfreigabe und Berechtigungsverwaltung in React Query?

Sep 27, 2023 pm 04:13 PM

Wie implementiert man Datenfreigabe und Berechtigungsverwaltung in ReactQuery? Fortschritte in der Technologie haben das Datenmanagement in der Frontend-Entwicklung komplexer gemacht. Auf herkömmliche Weise verwenden wir möglicherweise Statusverwaltungstools wie Redux oder Mobx, um den Datenaustausch und die Berechtigungsverwaltung zu verwalten. Nach dem Aufkommen von ReactQuery können wir diese Probleme jedoch bequemer lösen. In diesem Artikel erklären wir, wie Sie die Datenfreigabe und Berechtigungen in ReactQuery implementieren

So implementieren Sie ein Berechtigungsverwaltungssystem in Laravel

Nov 02, 2023 pm 04:51 PM

So implementieren Sie ein Berechtigungsverwaltungssystem in Laravel

Nov 02, 2023 pm 04:51 PM

So implementieren Sie ein Berechtigungsverwaltungssystem in Laravel Einführung: Mit der kontinuierlichen Entwicklung von Webanwendungen ist das Berechtigungsverwaltungssystem zu einer der Grundfunktionen vieler Anwendungen geworden. Laravel bietet als beliebtes PHP-Framework eine Fülle von Tools und Funktionen zur Implementierung von Berechtigungsmanagementsystemen. In diesem Artikel wird die Implementierung eines einfachen und leistungsstarken Berechtigungsverwaltungssystems in Laravel vorgestellt und spezifische Codebeispiele bereitgestellt. 1. Gestaltungsideen des Berechtigungsverwaltungssystems Bei der Gestaltung des Berechtigungsverwaltungssystems müssen die folgenden Schlüsselpunkte berücksichtigt werden: Rollen und

Umgang mit der Benutzerrechteverwaltung in PHP-Formularen

Aug 10, 2023 pm 01:06 PM

Umgang mit der Benutzerrechteverwaltung in PHP-Formularen

Aug 10, 2023 pm 01:06 PM

Umgang mit der Benutzerrechteverwaltung in PHP-Formularen Bei der kontinuierlichen Weiterentwicklung von Webanwendungen ist die Benutzerrechteverwaltung eine der wichtigen Funktionen. Durch die Benutzerrechteverwaltung können die Bedienrechte der Benutzer in Anwendungen gesteuert und die Sicherheit und Rechtmäßigkeit der Daten gewährleistet werden. In PHP-Formularen kann die Benutzerrechteverwaltung durch einfachen Code implementiert werden. In diesem Artikel wird der Umgang mit der Benutzerrechteverwaltung in PHP-Formularen vorgestellt und entsprechende Codebeispiele gegeben. 1. Definition und Verwaltung von Benutzerrollen Die Definition und Verwaltung von Benutzerrollen ist zunächst eine Frage der Benutzerrechte.

So erstellen Sie ein Benutzeranmeldungs- und Berechtigungsverwaltungssystem mit Elasticsearch und PHP

Jul 08, 2023 pm 04:15 PM

So erstellen Sie ein Benutzeranmeldungs- und Berechtigungsverwaltungssystem mit Elasticsearch und PHP

Jul 08, 2023 pm 04:15 PM

So verwenden Sie Elasticsearch und PHP zum Aufbau eines Systems zur Benutzeranmeldung und Berechtigungsverwaltung. Einführung: Im aktuellen Internetzeitalter sind Benutzeranmeldung und Berechtigungsverwaltung eine der notwendigen Funktionen für jede Website oder Anwendung. Elasticsearch ist eine leistungsstarke und flexible Volltextsuchmaschine, während PHP eine weit verbreitete serverseitige Skriptsprache ist. In diesem Artikel wird erläutert, wie Sie Elasticsearch und PHP kombinieren, um ein einfaches System zur Benutzeranmeldung und Berechtigungsverwaltung zu erstellen

Nginx Proxy Manager Sicherheitsanalyse und Schutz

Sep 28, 2023 pm 01:30 PM

Nginx Proxy Manager Sicherheitsanalyse und Schutz

Sep 28, 2023 pm 01:30 PM

NginxProxyManager Sicherheitsanalyse und Schutz Einführung: Bei Internetanwendungen war Sicherheit schon immer ein entscheidendes Thema. Als leistungsstarke Reverse-Proxy- und Load-Balancing-Serversoftware spielt Nginx eine wichtige Rolle bei der Gewährleistung der Sicherheit von Netzwerkanwendungen. Angesichts der kontinuierlichen Weiterentwicklung der Internettechnologie und der zunehmenden Anzahl von Netzwerkangriffen ist die Gewährleistung der Sicherheit von NginxProxyManager jedoch zu einem dringend zu lösenden Problem geworden. Dieser Artikel beginnt mit NginxProxyMana

So verwenden Sie PHP-Arrays zur Implementierung von Benutzeranmeldungs- und Berechtigungsverwaltungsfunktionen

Jul 15, 2023 pm 08:55 PM

So verwenden Sie PHP-Arrays zur Implementierung von Benutzeranmeldungs- und Berechtigungsverwaltungsfunktionen

Jul 15, 2023 pm 08:55 PM

Verwendung von PHP-Arrays zur Implementierung von Benutzeranmeldungs- und Berechtigungsverwaltungsfunktionen Bei der Entwicklung einer Website sind Benutzeranmeldung und Berechtigungsverwaltung eine der sehr wichtigen Funktionen. Durch die Benutzeranmeldung können wir Benutzer authentifizieren und die Sicherheit der Website schützen. Durch das Berechtigungsmanagement können die Bedienberechtigungen der Benutzer auf der Website gesteuert werden, um sicherzustellen, dass Benutzer nur auf die Funktionen zugreifen können, für die sie berechtigt sind. In diesem Artikel stellen wir vor, wie Sie PHP-Arrays verwenden, um Benutzeranmeldungs- und Berechtigungsverwaltungsfunktionen zu implementieren. Wir werden diesen Prozess anhand eines einfachen Beispiels demonstrieren. Zuerst müssen wir erstellen