Ausführliche Erklärung zu Linux Firewall-iptables

Projektvorstellung

iptables ist eine kostenlose Paketfilter-Firewall-Software unter Linux, die Paketfilterung, Paketumleitung, Netzwerkadressenübersetzung und andere Funktionen realisieren kann. Es handelt sich um eine effiziente und flexible Lösung, die teure kommerzielle Firewalls ersetzt. iptables verfügt über leistungsstarke Konfigurationsoptionen und Regeleinstellungen, die es Benutzern ermöglichen, den Netzwerkverkehr genau nach ihren eigenen Bedürfnissen zu steuern und die Netzwerksicherheit und -leistung zu verbessern.

Die Regeln von iptables beziehen sich tatsächlich auf die vom Netzwerkadministrator vordefinierten Bedingungen. Die Regeln sind im Allgemeinen wie folgt definiert: „Wenn der Datenpaket-Header diese Bedingungen erfüllt, verarbeiten Sie das Datenpaket auf diese Weise.“ Regeln werden in der Paketfiltertabelle im Kernelbereich gespeichert. Diese Regeln geben die Quelladresse, die Zieladresse, das Übertragungsprotokoll (z. B. TCP, UDP, ICMP) und den Diensttyp (z. B. HTTP, FTP und SMTP) an. Wenn die Datenpakete den Regeln entsprechen, verarbeitet iptables diese Datenpakete gemäß den durch die Regeln definierten Methoden, wie z. B. Akzeptieren, Ablehnen, Verwerfen usw. Die Hauptaufgabe bei der Konfiguration der Firewall besteht darin, diese Regeln hinzuzufügen, zu ändern und zu löschen.

iptables verfügt über 4 integrierte Tabellen, nämlich Filtertabelle, NAT-Tabelle, Mangle-Tabelle und Rohtabelle, die zur Implementierung von Paketfilterung, Netzwerkadressenübersetzung, Paketrekonstruktion (Änderung) bzw. Datenverfolgungsverarbeitung verwendet werden. Jede Kette ist eigentlich nur eine Checkliste unter vielen Regeln. Jede Kette kann eine oder mehrere Regeln haben. Wenn ein Paket in einer Kette ankommt, prüft iptables ausgehend von der ersten Regel in der Kette, ob das Paket die durch die Regel definierten Bedingungen erfüllt. Wenn dies erfüllt ist, verarbeitet das System das Paket gemäß der durch die Regel definierten Methode. Andernfalls prüft iptables weiterhin die nächste Regel. Wenn das Paket keiner Regel in der Kette entspricht, verarbeitet iptables das Paket gemäß der vordefinierten Standardrichtlinie der Kette.

Insgesamt ist iptables ein leistungsstarkes Tool zum Konfigurieren von Firewall- und Netzwerkadressenübersetzungsfunktionen auf Linux-Systemen.

Ersetzen Sie die System-Firewall: Das Standard-Firewall-Verwaltungstool im Centos7-System ist nicht iptables. Wenn Sie es verwenden müssen, müssen Sie es selbst installieren und ersetzen.

[root@localhost ~]# systemctl stop firewalld [root@localhost ~]# systemctl disable firewalld [root@localhost ~]# yum install -y iptables iptables-services [root@localhost ~]# systemctl restart iptables [root@localhost ~]# systemctl enable iptables

Fragen Sie die vollständigen Firewall-Regeln ab: Verwenden Sie den Parameter -L -n –line-numbers, um die Standardkonfigurationsregeln der Firewall anzuzeigen.

[root@localhost ~]# iptables -L -n --line-numbers [root@localhost ~]# iptables -F # 临时清空规则 Chain INPUT (policy ACCEPT) numtarget prot opt source destination 1ACCEPT all--0.0.0.0/00.0.0.0/0state RELATED,ESTABLISHED 2ACCEPT icmp --0.0.0.0/00.0.0.0/0 3ACCEPT all--0.0.0.0/00.0.0.0/0 4ACCEPT tcp--0.0.0.0/00.0.0.0/0state NEW tcp dpt:22 5REJECT all--0.0.0.0/00.0.0.0/0reject-with icmp-host-prohibited Chain FORWARD (policy ACCEPT) numtarget prot opt source destination 1REJECT all--0.0.0.0/00.0.0.0/0reject-with icmp-host-prohibited Chain OUTPUT (policy ACCEPT) numtarget prot opt source destination

Stellen Sie die Firewall standardmäßig auf „Verweigern“ ein: Legen Sie die Standard-Verweigerungsregel fest und stellen Sie die INPUT-Kette standardmäßig auf „Verweigern“ ein, was bedeutet, dass alle Verbindungsanfragen abgelehnt werden.

[root@localhost ~]# iptables -P INPUT DROP [root@localhost ~]# iptables -L -n --line-numbers Chain INPUT (policy DROP) #这里可以看出INPUT链已变成DROP numtarget prot opt source destination Chain FORWARD (policy ACCEPT) numtarget prot opt source destination Chain OUTPUT (policy ACCEPT) numtarget prot opt source destination

Firewall-ICMP-Echo aktivieren: Wenn die Standardregel dies verweigert, stellen Sie es so ein, dass der ICMP-Test aktiviert wird und dem Host das Ping erlaubt wird

[root@localhost ~]# iptables -I INPUT -p icmp -j ACCEPT [root@localhost ~]# iptables -L -n --line-numbers Chain INPUT (policy DROP) numtarget prot opt source destination 1ACCEPT icmp --0.0.0.0/00.0.0.0/0 Chain FORWARD (policy ACCEPT) numtarget prot opt source destination Chain OUTPUT (policy ACCEPT) numtarget prot opt source destination

Kunden-SSH-Remoteverbindung zulassen: Im Falle einer Ablehnung standardmäßig Port 22 so einstellen, dass er geöffnet wird, um eine Remote-SSH-Verbindung zur Maschine zu ermöglichen.

[root@localhost ~]# iptables -I INPUT -p tcp --dport 22 -j ACCEPT [root@localhost ~]# iptables -I OUTPUT -p tcp --sport 22 -j ACCEPT [root@localhost ~]# iptables -L -n --line-numbers Chain INPUT (policy ACCEPT) numtarget prot opt source destination 1ACCEPT tcp--0.0.0.0/00.0.0.0/0tcp dpt:22 Chain OUTPUT (policy ACCEPT) numtarget prot opt source destination 1ACCEPT tcp--0.0.0.0/00.0.0.0/0tcp spt:22

Löschen Sie die angegebene Regel: Im Falle einer standardmäßigen Ablehnung löschen Sie die INPUT-Kette, die zweiten Daten und die ICMP-Regel.

[root@localhost ~]# iptables -L -n --line-numbers Chain INPUT (policy DROP) numtarget prot opt source destination 1ACCEPT tcp--0.0.0.0/00.0.0.0/0tcp dpt:22 2ACCEPT icmp --0.0.0.0/00.0.0.0/0 [root@localhost ~]# iptables -D INPUT 2 [root@localhost ~]# iptables -L -n --line-numbers Chain INPUT (policy DROP) numtarget prot opt source destination 1ACCEPT tcp--0.0.0.0/00.0.0.0/0tcp dpt:22

Geben Sie den zulässigen Zugriff auf das Netzwerksegment an: Im Falle einer standardmäßigen Verweigerung richten Sie die Einstellung so ein, dass nur Hosts im Netzwerksegment 192.168.1.0/24 Zugriff auf Port 22 der Maschine erhalten.

[root@localhost ~]# iptables -I INPUT -s 192.168.1.0/24 -p tcp --dport 22 -j ACCEPT [root@localhost ~]# iptables -I OUTPUT -s 192.168.1.0/24 -p tcp --sport 22 -j ACCEPT [root@localhost ~]# iptables -L -n --line-numbers Chain INPUT (policy DROP) numtarget prot opt source destination 1ACCEPT tcp--192.168.1.0/24 0.0.0.0/0tcp dpt:22 Chain OUTPUT (policy ACCEPT) numtarget prot opt source destination 1ACCEPT tcp--192.168.1.0/24 0.0.0.0/0tcp spt:22

Zugriff auf den angegebenen Port verweigern: Fügen Sie in der INPUT-Regelkette den Port 8888 hinzu, der jedem den Zugriff auf die Maschine verweigert.

[root@localhost ~]# iptables -I INPUT -p tcp --dport 8888 -j REJECT [root@localhost ~]# iptables -L -n --line-numbers Chain INPUT (policy DROP) numtarget prot opt source destination 1REJECT tcp--0.0.0.0/00.0.0.0/0tcp dpt:8888 reject-with icmp-port-unreachable 2ACCEPT tcp--192.168.1.0/24 0.0.0.0/0tcp dpt:22

Zugriff auf den Port des angegebenen Host-Netzwerksegments verweigern: Fügen Sie in der INPUT-Regelkette den Host 192.168.1.20 hinzu, um den Zugriff auf den lokalen Port 80 zu verweigern.

[root@localhost ~]# iptables -I INPUT -p tcp -s 192.168.1.20 --dport 80 -j REJECT [root@localhost ~]# iptables -L -n --line-numbers Chain INPUT (policy DROP) numtarget prot opt source destination 1REJECT tcp--192.168.1.20 0.0.0.0/0tcp dpt:80 reject-with icmp-port-unreachable 2REJECT tcp--0.0.0.0/00.0.0.0/0tcp dpt:8888 reject-with icmp-port-unreachable 3ACCEPT tcp--192.168.1.0/24 0.0.0.0/0tcp dpt:22

Zugriff auf den angegebenen Portbereich verweigern: Fügen Sie in der INPUT-Regelkette hinzu, um allen Hosts den Zugriff auf den lokalen Port 1000-2000 zu verweigern

[root@localhost ~]# iptables -A INPUT -p tcp --dport 1000:2000 -j REJECT [root@localhost ~]# iptables -A INPUT -p udp --dport 1000:2000 -j REJECT [root@localhost ~]# iptables -L -n --line-numbers Chain INPUT (policy DROP) numtarget prot opt source destination 1REJECT tcp--192.168.1.20 0.0.0.0/0tcp dpt:80 reject-with icmp-port-unreachable 2REJECT tcp--0.0.0.0/00.0.0.0/0tcp dpt:8888 reject-with icmp-port-unreachable 3ACCEPT tcp--192.168.1.0/24 0.0.0.0/0tcp dpt:22 4REJECT tcp--0.0.0.0/00.0.0.0/0tcp dpts:1000:2000 reject-with icmp-port-unreachable 5REJECT udp--0.0.0.0/00.0.0.0/0udp dpts:1000:2000 reject-with icmp-port-unreachable

SNAT – Quelladressübersetzung

#例:将本地 192.168.1.1 的请求自动伪装成外网地址 59.110.167.234 [root@localhost ~]# iptables -t nat -A POSTROUTING -o ens32 -s 192.168.1.1 -j SNAT --to-source 59.110.167.234 -o#指定外网接口,此处为ens32 -s#指定内网口地址,此处为192.168.1.1 --to-source #外网口的地址

DNAT-Destination Address Translation

#例:将请求 59.110.167.234 且端口为 80 的数据包,自动映射到内网 192.168.1.10 [root@localhost ~]# iptables -t nat -A PREROUTING -i ens32 -d 59.110.167.234 -p tcp --dport 80 -j DNAT --to-destination 192.168.1.10 --to-destination #内网口地址,此处为192.168.1.1 -i #绑定外网接口,此处为ens32 -d #外网地址,此处为8.8.8.8 -dport #内网端口,此处为80

Begrenzen Sie die Anzahl der physischen Anforderungsverbindungen: iptables kann das Connlimit-Modul verwenden, um die Anzahl der Verbindungen derselben IP für einen bestimmten Port zu begrenzen. Es ermöglicht die Begrenzung der Anzahl gleichzeitiger Verbindungen für jede Client-IP, d. h. der gleichzeitigen Verbindungen zu einem Server für jede IP. Sie können auch die Netzwerknutzung von Intranetbenutzern begrenzen, und für den Server können Sie die Anzahl der von jeder IP initiierten Verbindungen begrenzen.

# 限制同一IP同时最多100个http连接 [root@localhost ~]# iptables -I INPUT -p tcp --syn --dport 80 -m connlimit --connlimit-above 100 -j REJECT [root@localhost ~]# iptables -I INPUT -p tcp --syn --dport 80 -m connlimit ! --connlimit-above 100 -j ACCEPT # 只允许每组C类IP同时100个http连接 [root@localhost ~]# iptables -p tcp --syn --dport 80 -m connlimit --connlimit-above 100 --connlimit-mask 24 -j REJECT # 只允许每个IP同时5个80端口转发,超过的丢弃 [root@localhost ~]# iptables -I FORWARD -p tcp --syn --dport 80 -m connlimit --connlimit-above 5 -j DROP # 限制某IP最多同时100个http连接 [root@localhost ~]# iptables -A INPUT -s 192.168.1.100 -p tcp --syn --dport 80 -m connlimit --connlimit-above 100 -j REJECT # 限制每IP在一定的时间(比如60秒)内允许新建立最多100个http连接数 [root@localhost ~]# iptables -A INPUT -p tcp --dport 80 -m recent --name BAD_HTTP_ACCESS --update --seconds 60 --hitcount 100 -j REJECT [root@localhost ~]# iptables -A INPUT -p tcp --dport 80 -m recent --name BAD_HTTP_ACCESS --set -j ACCEPT

Grundlegende Firewall-Regeln konfigurieren: Wir können die folgenden Codes im neu installierten System ausführen, um eine grundlegende Firewall-Regel zu konfigurieren.

# 删除已有规则 iptables --delete-chain iptables --flush # 默认禁止进,允许出,允许回环网卡 iptables -P INPUT DROP iptables -P FORWARD DROP iptables -P OUTPUT ACCEPT iptables -A INPUT -i lo -j ACCEPT # 允许已建立的或相关连接的通行 iptables -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT iptables -A OUTPUT -m state --state RELATED,ESTABLISHED -j ACCEPT # 限制80端口443端口的单个IP的最大连接数为10 iptables -I INPUT -p tcp --dport 80 -m connlimit --connlimit-above 10 -j DROP iptables -I INPUT -p tcp --dport 443 -m connlimit --connlimit-above 10 -j DROP # 允许80(HTTP)/873(RSYNC)/443(HTTPS)/20,21(FTP)/25(SMTP)端口的连接 iptables -A INPUT -p tcp -m tcp --dport 80 -j ACCEPT iptables -A INPUT -p tcp -m tcp --dport 20 -j ACCEPT iptables -A INPUT -p tcp -m tcp --dport 21 -j ACCEPT iptables -A INPUT -p tcp -m tcp --dport 25 -j ACCEPT iptables -A INPUT -p tcp -m tcp --dport 443 -j ACCEPT iptables -A INPUT -p tcp -m tcp --dport 873 -j ACCEPT # 允许SSH端口的连接,放行SSH端口 iptables -A INPUT -p tcp -m tcp --dport 22 -j ACCEPT iptables -A OUTPUT -p tcp -m tcp --dport 22 -j ACCEPT # 允许ping iptables -A INPUT -p icmp -m icmp --icmp-type 8 -j ACCEPT iptables -A INPUT -p icmp -m icmp --icmp-type 11 -j ACCEPT # 放行允许DNS解析端口 iptables -A OUTPUT -p udp -m udp -d 8.8.8.8 --dport 53 -j ACCEPT iptables -A OUTPUT -p udp -m udp -d 114.114.114.114 --dport 53 -j ACCEPT # 保存规则 iptables-save

Häufig verwendete Konfigurationsregeln für die Produktion: Im Folgenden sind die Konfigurationen einiger häufig verwendeter Regeln in der Produktionsumgebung aufgeführt. Unter normalen Umständen reicht es aus, diese Regeln zu konfigurieren.

filter -P INPUT DROP #设置默认规则,拒绝所有 iptables -t filter -A INPUT -p tcp --dport 80 -j ACCEPT#放行80口 iptables -t filter -A INPUT -p tcp --dport 443 -j ACCEPT #放行22口 iptables -t filter -A INPUT -p tcp --dport 22 -j ACCEPT#放行22口 iptables -t filter -A INPUT -p tcp --dport 80 -j ACCEPT#放行80端口 iptables -t filter -I INPUT -p tcp --dport 443-j ACCEPT#插入在顶端一条放行443端口的规则 iptables -t filter -I INPUT 2 -p tcp --dport 443 -j ACCEPT #在第二列插入一条443放行规则 iptables -t filter -A INPUT -p tcp --dport 80 -j DROP#丢弃80端口的请求 iptables -I INPUT 2 -p icmp -j DROP#丢弃ICMP请求 iptables -t filter -D INPUT 3#删除第三条规则 iptables -A FORWARD -s 192.168.1.10 -j REJECT#拒绝IP的转发请求 iptables -I INPUT -s 10.20.30.0/24 -j DROP #丢弃IP网段的入站请求 iptables -A INPUT -i eth1 -s 192.168.0.0/16 -j DROP#丢弃从eth1网卡流入,且地址匹配的数据包 iptables -A INPUT -o eth0 -s 192.168.1.0/24 -j DROP#丢弃从eth0网卡流出,且地址匹配的数据包 iptables -A INPUT -p tcp --dport 20:21 -j ACCEPT #放行20-21端口的数据包 iptables -I INPUT -p tcp -m multiport --dport 80-90,85 -j ACCEPT iptables -A FORWARD -p tcp -m iprange --src-range 192.168.1.10-192.168.1.100 -j ACCEPT

Das obige ist der detaillierte Inhalt vonAusführliche Erklärung zu Linux Firewall-iptables. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1377

1377

52

52

So beheben Sie „Fehler: 0x80070185, Cloud-Vorgang war nicht erfolgreich' in OneDrive

May 16, 2023 pm 04:26 PM

So beheben Sie „Fehler: 0x80070185, Cloud-Vorgang war nicht erfolgreich' in OneDrive

May 16, 2023 pm 04:26 PM

OneDrive ist eine beliebte Cloud-Speicheranwendung von Microsoft. Die meisten von uns verwenden OneDrive zum Speichern unserer Dateien, Ordner, Dokumente usw. Einige Benutzer beschwerten sich jedoch darüber, dass beim Versuch, auf freigegebene Dateien auf OneDrive zuzugreifen, die Fehlermeldung „Fehler: 0x80070185, Cloud-Vorgang war nicht erfolgreich“ angezeigt wird. Daher können sie keine Vorgänge auf OneDrive ausführen, z. B. Dateien kopieren, einfügen, freigegebene Dateien herunterladen usw. Heutzutage ist es notwendig, diese Operationen in unserer täglichen Arbeit zu nutzen. Dieser Fehler kann leicht behoben werden und dafür haben wir einige Methoden, die wir anwenden und versuchen können, das Problem zu lösen. Fangen wir an! Methode 1 – Melden Sie sich bei den OneDrive-App-Schritten ab und wieder an

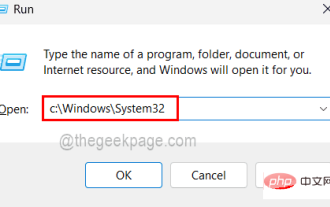

Graue Lösung für die erweiterten Einstellungen der Win11-Firewall

Dec 24, 2023 pm 07:53 PM

Graue Lösung für die erweiterten Einstellungen der Win11-Firewall

Dec 24, 2023 pm 07:53 PM

Beim Einrichten der Firewall stellen viele Freunde fest, dass die erweiterten Einstellungen ihrer Win11-Firewall ausgegraut sind und nicht angeklickt werden können. Dies kann dadurch verursacht werden, dass keine Steuereinheit hinzugefügt wurde oder die erweiterten Einstellungen nicht richtig geöffnet wurden. Sehen wir uns an, wie das Problem gelöst werden kann. Die erweiterten Einstellungen der Win11-Firewall sind ausgegraut. Methode 1: 1. Klicken Sie zunächst auf das Startmenü unten, suchen Sie und öffnen Sie „Systemsteuerung“ oben. 2. Öffnen Sie dann „Windows Defender Firewall“. 3. Nach der Eingabe können Sie „Erweitert“ öffnen Einstellungen“ in der linken Spalte. Methode 2: 1. Wenn die obige Methode nicht geöffnet werden kann, können Sie mit der rechten Maustaste auf „Startmenü“ klicken und „Ausführen“ öffnen. 2. Geben Sie dann „mmc“ ein und drücken Sie die Eingabetaste, um das Öffnen zu bestätigen. 3. Klicken Sie nach dem Öffnen oben links auf

Wie aktiviere oder deaktiviere ich die Firewall unter Alpine Linux?

Feb 21, 2024 pm 12:45 PM

Wie aktiviere oder deaktiviere ich die Firewall unter Alpine Linux?

Feb 21, 2024 pm 12:45 PM

Unter AlpineLinux können Sie das Tool iptables verwenden, um Firewall-Regeln zu konfigurieren und zu verwalten. Hier sind die grundlegenden Schritte zum Aktivieren oder Deaktivieren der Firewall unter AlpineLinux: Überprüfen Sie den Firewall-Status: sudoiptables -L Wenn in der Ausgabe Regeln angezeigt werden (z. B. gibt es einige INPUT-, OUTPUT- oder FORWARD-Regeln), ist die Firewall aktiviert. Wenn die Ausgabe leer ist, ist die Firewall derzeit deaktiviert. Firewall aktivieren: sudoiptables-PINPUTACCEPTsudoiptables-POUTPUTACCEPTsudoiptables-PFORWARDAC

Wie entferne ich das Firewall-Logo auf dem Win10-Desktopsymbol?

Jan 01, 2024 pm 12:21 PM

Wie entferne ich das Firewall-Logo auf dem Win10-Desktopsymbol?

Jan 01, 2024 pm 12:21 PM

Viele Freunde, die das Win10-System verwenden, stellen fest, dass auf dem Computer-Desktop ein Firewall-Logo zu sehen ist. Das ist für viele Freunde mit Zwangsstörungen besonders unangenehm Klicken Sie auf „. Das Problem kann durch Ändern der „Einstellungen der Benutzerkontensteuerung ändern“ behoben werden. Werfen wir einen Blick auf das jeweilige Tutorial. So deaktivieren Sie das Firewall-Logo auf dem Desktop-Symbol in Windows 10 1. Klicken Sie zunächst mit der rechten Maustaste auf die Schaltfläche „Startmenü“ neben dem Startbildschirm des Computers und wählen Sie dann die Funktion „Systemsteuerung“ aus dem Popup-Menü aus. 2. Wählen Sie dann die Option „Benutzerkonto“ und wählen Sie in der neuen Oberfläche, die angezeigt wird, den Eintrag „Einstellungen zur Benutzerkontensteuerung ändern“. 3. Nachdem Sie den Schieberegler im Fenster nach unten verschoben haben, klicken Sie zum Beenden auf „Bestätigen“.

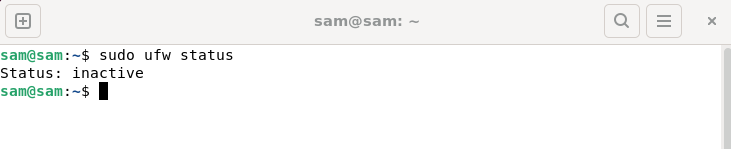

So beheben Sie, dass der UFW-Status unter Linux als inaktiv angezeigt wird

Mar 20, 2024 pm 01:50 PM

So beheben Sie, dass der UFW-Status unter Linux als inaktiv angezeigt wird

Mar 20, 2024 pm 01:50 PM

UFW, auch bekannt als Uncomplex Firewall, wird von vielen Linux-Distributionen als Firewall-System übernommen. UFW soll es unerfahrenen Benutzern erleichtern, Firewall-Einstellungen sowohl über die Befehlszeilenschnittstelle als auch über die grafische Benutzeroberfläche zu verwalten. Eine UFW-Firewall ist ein System, das den Netzwerkverkehr anhand festgelegter Regeln überwacht, um das Netzwerk vor Netzwerk-Sniffing und anderen Angriffen zu schützen. Wenn UFW auf Ihrem Linux-System installiert ist, der Status jedoch als inaktiv angezeigt wird, kann das mehrere Gründe haben. In diesem Leitfaden werde ich erläutern, wie Sie das Problem der inaktiven UFW-Firewall auf Linux-Systemen beheben können. Warum UFW unter Linux den Status „Inaktiv“ anzeigt Warum UFW unter Linux standardmäßig inaktiv ist So verwenden Sie Linux

Für diesen Vorgang ist eine Fehlerbehebung bei der interaktiven Fensterstation erforderlich

May 15, 2023 pm 04:01 PM

Für diesen Vorgang ist eine Fehlerbehebung bei der interaktiven Fensterstation erforderlich

May 15, 2023 pm 04:01 PM

Damit ein Windows-System besser funktioniert und eine gute Leistung bietet, muss es von Zeit zu Zeit aktualisiert werden. Nicht nur das System muss aktualisiert werden, sondern auch alle Treiber für Geräte, die entweder intern (wie Grafikkarten) oder extern (wie optische Mäuse, Tastaturen usw.) mit dem System verbunden sind. Vor kurzem traten bei einigen Windows-Benutzern Probleme beim Aktualisieren von Gerätetreibern in ihrem System auf. Wenn sie versuchen, den Treiber zu aktualisieren, wird im Fenster „Treiber aktualisieren“ die Fehlermeldung „Dieser Vorgang erfordert eine interaktive Fensterstation“ angezeigt und verhindert, dass Benutzer den Treiber aktualisieren. Wenn Benutzer keine Treiber aktualisieren können, handelt es sich tatsächlich um ein ernstes Problem, da es sehr wichtig ist, das System fehlerfrei zu halten. Der Grund für dieses Problem könnte ein Mangel an Administratorrechten sein

So vermeiden Sie Web-Shell-Angriffe in der Nginx-Firewall

Jun 10, 2023 pm 09:07 PM

So vermeiden Sie Web-Shell-Angriffe in der Nginx-Firewall

Jun 10, 2023 pm 09:07 PM

Mit der Zunahme von Webanwendungen ist Sicherheit ein immer wichtigeres Thema geworden. In diesen Anwendungen stellt WebShell eine häufige Sicherheitsbedrohung dar. Eine WebShell ist ein ausführbares Webskript, das über HTTP oder andere Webprotokolle hochgeladen und ausgeführt werden kann. Für Angreifer ist WebShell eine wichtige Möglichkeit, auf Webserver zuzugreifen und an vertrauliche Informationen zu gelangen. Die Nginx-Firewall ist eine beliebte Webserver-Software, mit der Webanwendungen vor Angriffen geschützt werden können.

Wie kann ich das Problem lösen, wenn der Edge-Browser durch die Firewall blockiert wird?

Mar 13, 2024 pm 07:10 PM

Wie kann ich das Problem lösen, wenn der Edge-Browser durch die Firewall blockiert wird?

Mar 13, 2024 pm 07:10 PM

Wie kann das Problem gelöst werden, dass der Edge-Browser von der Firewall blockiert wird? Edge-Browser ist Microsofts eigener Browser. Einige Benutzer haben festgestellt, dass dieser Browser während der Verwendung blockiert wurde. Auf dieser Website erhalten Benutzer eine detaillierte Einführung in die Wiederherstellung des Edge-Browsers, wenn dieser von der Firewall blockiert wird. Wie kann ich den Edge-Browser wiederherstellen, wenn er von der Firewall blockiert wird? 1. Überprüfen Sie die Firewall-Einstellungen: - Klicken Sie in der Windows-Taskleiste auf die Schaltfläche „Start“ und öffnen Sie dann „Einstellungen“. - Wählen Sie im Fenster „Einstellungen“ die Option „Update & Sicherheit“. -existieren