Was ist PQ3, Apples neues iMessage-Sicherheitsprotokoll?

Was ist das PQ3-Protokoll?

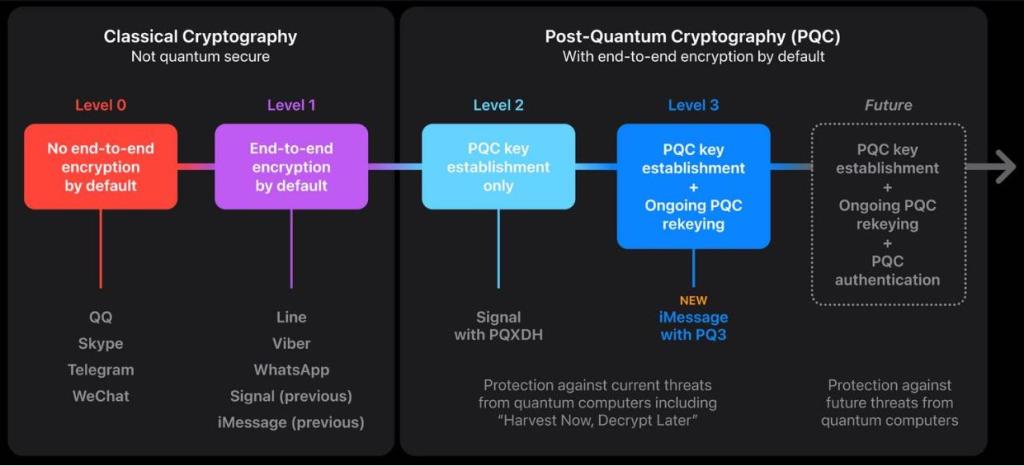

Aktuell wird die Kommunikationssicherheit anhand von drei Sicherheitsstufen gemessen.

- Level 0: In diesem Level bleiben Nachrichten unverschlüsselt.

- Stufe 1: Hier werden Nachrichten Ende-zu-Ende verschlüsselt, es gibt jedoch keine zusätzliche Authentifizierung oder Quantensicherheit.

- Stufe 2: Dazu gehören Authentifizierung und Quantensicherheit, diese sind jedoch auf die Erstschlüsselerstellung beschränkt. Dies bedeutet, dass Quantensicherheit nur dann gewährleistet werden kann, wenn das Konversationsschlüsselmaterial niemals kompromittiert werden kann.

Das neue iMessage-Sicherheitsprotokoll PQ3 ist das erste Messaging-Protokoll, das zertifiziert wurde, um das zu erreichen, was Apple „Level 3 Security“ nennt. Das Protokoll nutzt Quantenverschlüsselungstechnologie, um die Schlüsselgenerierung und den Nachrichtenaustausch zu sichern. PQC der Stufe 3 stellt die Vertraulichkeit von Gesprächen automatisch wieder her, selbst wenn Schlüssel kompromittiert werden. Daher wird behauptet, dass PQ3 andere weit verbreitete Protokolle in Messaging-Anwendungen übertrifft.

Warum wechselt Apple für iMessage zum PQ3-Protokoll?

Apples iMessage unterstützt seit seiner Einführung im Jahr 2011 die Ende-zu-Ende-Verschlüsselung und ist standardmäßig aktiviert. Im Laufe der Jahre hat Apple seine Kryptografietechnologie kontinuierlich verbessert, um die Sicherheit der Benutzerdaten zu gewährleisten. Obwohl bestehende Verschlüsselungsalgorithmen in der aktuellen Umgebung als sicher gelten, können höhere Quantencomputerkapazitäten im Zuge der Weiterentwicklung der Technologie zu Herausforderungen für diese Algorithmen führen. Um potenziellen Bedrohungen in der Zukunft zu begegnen, betreibt der Bereich der Kryptographie daher weiterhin Forschung und Innovation, um die Zuverlässigkeit und Sicherheit der Verschlüsselungstechnologie zu gewährleisten.

Einen solchen Quantencomputer gibt es heute nicht. Ein findiger Angreifer kann jedoch seine Hausaufgaben machen, bevor er in der Zukunft ankommt. Solche Angreifer können es schaffen, große Mengen verschlüsselter Daten zu sammeln und zur späteren Bezugnahme zu speichern. Während sie heute noch keine der gesammelten Daten entschlüsseln können, könnten sie dies in Zukunft mithilfe von Quantencomputern tun. Dieses Angriffsschema heißt „Jetzt ernten, später entschlüsseln“. Das neue Sicherheitsprotokoll von

iMessage, PQ3, soll Benutzer vor „Jetzt ernten, später entschlüsseln“-Angriffen schützen. Apple sagt, dass PQ3, weil es „Level 3“-Sicherheit implementiert, „die anfängliche Schlüsselerstellung und den fortlaufenden Nachrichtenaustausch“ gewährleistet.

Wie funktioniert das PQ3-Protokoll?

Das neue PQ3-Protokoll erweitert den öffentlichen Schlüsselsatz um neue Post-Quanten-Verschlüsselungsschlüssel. Jedes Gerät generiert diese öffentlichen Schlüssel lokal und überträgt sie dann im Rahmen des iMessage-Registrierungsprozesses an Apple-Server. Zu diesem Zweck verwendet Apple den Modular Lattice-based Key Encapsulation Mechanism-Standard (ML-KEM), der es dem Sendergerät ermöglicht, den öffentlichen Schlüssel des Empfängers zu erhalten und einen Post-Quanten-Verschlüsselungsschlüssel für die erste Nachricht zu generieren. Dies funktioniert auch, wenn der Receiver offline ist.

Apple bezieht dann einen periodischen Post-Quantum-Rekeying-Mechanismus in die Konversation ein. Dieser Mechanismus kann sich nach einer Schlüsselkompromittierung selbst reparieren und zukünftige Nachrichten schützen.

"In PQ3 wird der mit der Konversation gesendete neue Schlüssel verwendet, um einen neuen Nachrichtenverschlüsselungsschlüssel zu erstellen, der nicht aus früheren Nachrichtenverschlüsselungsschlüsseln berechnet werden kann, wodurch die Konversation in einen sicheren Zustand zurückversetzt wird, selbst wenn der vorherige Schlüssel extrahiert oder kompromittiert wurde ein Gegner

Beeindruckend ist, dass PQ3 das erste groß angelegte kryptografische Nachrichtenprotokoll ist, das diese Post-Quanten-Rekeying-Eigenschaft einsetzt.

Vorteile des PQ3-Protokolls

Für PQ3 hat Apple den vorhandenen Algorithmus nicht ersetzt oder geändert. Stattdessen wurde das iMessage-Verschlüsselungsprotokoll von Grund auf neu aufgebaut, um die folgenden Vorteile zu bieten:

- Schützen Sie die gesamte Kommunikation vor aktuellen und zukünftigen Gegnern.

- Es begrenzt die Anzahl vergangener und zukünftiger Nachrichten, die mit einem einzigen kompromittierten Schlüssel entschlüsselt werden können. Dies mildert die Auswirkungen kritischer Eingriffe.

- Amortisierte Nachrichtengröße, um übermäßigen Overhead zu vermeiden.

- PQ3 basiert auf einem Hybriddesign, das neue Post-Quanten-Algorithmen mit aktuellen Algorithmen für elliptische Kurven kombiniert. Dadurch wird sichergestellt, dass PQ3 niemals weniger sicher ist als bestehende Protokolle.

- Formelle Verifizierungsmethoden bis hin zu erweiterten Sicherheitsgarantien.

Verfügbarkeit des PQ3-Protokolls in iMessage

Apple wird schrittweise mit der Einführung von PQ3 zur Unterstützung von iMessage-Konversationen mit iOS 17.4, iPadOS 17.4, macOS 14.4 und watchOS 10.4 beginnen. Der Riese sagte, dass die neuesten Beta-Versionen dieser Software-Updates bereits über dieses Sicherheitsprotokoll verfügen. Apple bestätigte außerdem, dass visionOS beim ersten Start kein PQ3-Protokoll haben wird.

Das obige ist der detaillierte Inhalt vonWas ist PQ3, Apples neues iMessage-Sicherheitsprotokoll?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1378

1378

52

52

Wozu dient der „Reparaturmodus' von Apple iOS 17.5?

May 06, 2024 pm 02:34 PM

Wozu dient der „Reparaturmodus' von Apple iOS 17.5?

May 06, 2024 pm 02:34 PM

Um iPhones sicherer nutzen zu können, hat Apple seit iOS 17.3 die Funktion „Lost Device Protection“ eingeführt. Wenn wir unser iPhone zur Reparatur an ein Apple-Reparaturzentrum schicken, werden wir vom Techniker aufgefordert, die Funktion „Mein iPhone suchen“ zu deaktivieren. Mit diesem Schritt soll sichergestellt werden, dass der Benutzer als Eigentümer des Geräts bestätigt wird und es nicht verloren geht oder gestohlen wird. Obwohl dies aus Sicherheitsgründen der Fall ist, wird für jeden Vorgang eine Verzögerungszeit festgelegt, in der Regel eine Stunde. Daher können einige Kunden, die mit solchen Einstellungen nicht vertraut sind, nur kurze Zeit im Geschäft warten, bevor sie abschalten Deaktivieren Sie die Funktion „Mein iPhone“. Um dieses Problem zu lösen, plant Apple, in iOS 17.5 einen „Reparaturmodus“ hinzuzufügen. "Abmessungen

Apple iOS 17.5 RC-Version veröffentlicht: Ermöglicht EU-iPhone-Benutzern das Herunterladen von Apps von der Website

May 08, 2024 am 09:30 AM

Apple iOS 17.5 RC-Version veröffentlicht: Ermöglicht EU-iPhone-Benutzern das Herunterladen von Apps von der Website

May 08, 2024 am 09:30 AM

[Klicken Sie hier, um direkt zum Upgrade-Tutorial zu gelangen] Laut Nachrichten vom 8. Mai hat Apple das iOS17.5RC-Update (interne Versionsnummer: 21F79) heute 70 Tage nach der letzten Veröffentlichung an iPhone-Benutzer weitergegeben. Wie aktualisiere ich die iOS/iPadOS/watchOS/macOS-Entwicklungsversion und die öffentliche Betaversion? Um die Vorschauversion für iOS/iPadOS17-Entwickler und die öffentliche Betaversion zu aktualisieren, können Sie auf die von Freunden geteilten Erfahrungen verweisen: Erfahrungsbeitrag 1||Erfahrungsbeitrag 2||Erfahrungsbeitrag 3||Erfahrungsbeitrag 4. Ab iOS/iPadOS 16.4 Developer Preview Beta 1 müssen Sie sich für das Apple Developer Program registrieren. Öffnen Sie nach der Registrierung das System [Einstellungen] [Software-Update], um die Upgrade-Option anzuzeigen. Bitte beachten Sie, dass Ihr iPhone oder IP

Tipps für iOS 17: Notes unterstützt das Hinzufügen von Sprunglinks

Mar 27, 2024 pm 10:26 PM

Tipps für iOS 17: Notes unterstützt das Hinzufügen von Sprunglinks

Mar 27, 2024 pm 10:26 PM

Freunde, die es gewohnt sind, iPhone-Memos zum Aufzeichnen von Dingen zu verwenden, sollten sich diese neue Verbesserung in iOS17 nicht entgehen lassen: In Memos können Sie Links hinzufügen, um zu anderen Memos zu springen. Die Bedienungsmethode ist wie folgt: 1. Tippen Sie in den Memo-Eingabebereich und wählen Sie „Link hinzufügen“. 2. Geben Sie das zu durchsuchende Memotitel-Schlüsselwort ein und wählen Sie dann das Memo aus, zu dem Sie springen möchten, um das Hinzufügen abzuschließen. 3. Tippen Sie auf den Link, um zu springen.

Sollte iPhone12 ios16 auf ios17.5beta3 aktualisiert werden? Wie ist die Erfahrung mit ios17.5beta3?

Apr 25, 2024 pm 04:52 PM

Sollte iPhone12 ios16 auf ios17.5beta3 aktualisiert werden? Wie ist die Erfahrung mit ios17.5beta3?

Apr 25, 2024 pm 04:52 PM

Praktisches Teilen... Während Apple weiterhin neue iOS-Versionen auf den Markt bringt, stehen viele iPhone-Benutzer vor der Entscheidung, ob sie das System aktualisieren möchten. Die Veröffentlichung des neuesten iOS17.5Beta3 hat insbesondere bei iPhone12-Benutzern große Aufmerksamkeit erregt. Ob sie das bestehende iOS16 aufgeben und die neue Beta-Version ausprobieren sollten, ist zu einer diskussionswürdigen Frage geworden. Basierend auf tatsächlichen Erfahrungen analysiert dieser Artikel die Vor- und Nachteile eines Upgrades des iPhone 12 auf iOS 17.5 Beta 3, um Apple-Fans als Referenz zu dienen. Zunächst muss klargestellt werden, dass Beta-Versionen in der Regel von Entwicklern oder Early Adopters genutzt werden, die bereit sind, ein gewisses Risiko einzugehen. Dies bedeutet, dass die Beta-Version im Vergleich zur offiziellen Version möglicherweise Folgendes enthält

Muss das iPhone 15 auf iOS 17.3.1 heruntergestuft werden?

Mar 27, 2024 pm 04:10 PM

Muss das iPhone 15 auf iOS 17.3.1 heruntergestuft werden?

Mar 27, 2024 pm 04:10 PM

Am frühen Morgen des 9. Februar stellte Apple iPhone-Nutzern die offizielle Version des iOS 17.3.1-Updates vor! Die Größe des Installationspakets der offiziellen Version von iOS17.3.1 beträgt etwa 281 MB und die interne Versionsnummer lautet 21D61. Die offizielle Version von iOS 17.3.1 gilt als einfache Kleinreparatur, ihr Ruf ist jedoch seit ihrer Veröffentlichung sehr gut. Benutzer sagen, dass diese Version flüssig und stabil ist und keine Hitze erzeugt. Sie ist für die Altenpflege geeignet als die Version mit dem besten Ruf anerkannt. Mit der Veröffentlichung der neuen Version hat Apple am 13. März den Verifizierungskanal für die offizielle Version von iOS 17.3.1 geschlossen. Nachdem Apple den Systemverifizierungskanal geschlossen hat, ist es im Allgemeinen nicht mehr möglich, ihn erneut zu öffnen. Überraschenderweise hat Apple kürzlich stillschweigend den Systemverifizierungskanal für iOS17.3.1 geöffnet. Abfrage im iOS-Verifizierungskanal

Was ist die iOS 17-Funktion zum Schutz gestohlener Geräte? Wie aktiviere ich?

Apr 09, 2024 pm 04:04 PM

Was ist die iOS 17-Funktion zum Schutz gestohlener Geräte? Wie aktiviere ich?

Apr 09, 2024 pm 04:04 PM

In iOS 17.3 oder höher können Sie den Schutz vor gestohlenen Geräten auf Ihrem iPhone aktivieren, um Ihrem Gerät eine zusätzliche Sicherheitsebene hinzuzufügen. Nach erfolgreicher Aktivierung erfordern bestimmte Funktionen und Vorgänge zusätzliche Sicherheitsanforderungen, bevor sie verwendet werden können. So funktioniert der Schutz vor gestohlenen Geräten: Der Schutz vor gestohlenen Geräten bietet zusätzliche Sicherheit, wenn Sie Ihr iPhone von einem vertrauten Ort mitnehmen, z. B. zu Hause oder im Büro. Außerdem schützt er Ihr Konto und Ihre persönlichen Daten. Nach dem Einschalten dieser Funktion erfordert das System beispielsweise bei der Durchführung bestimmter Vorgänge (z. B. Zugriff auf gespeicherte Passwörter und Kreditkarten) eine biometrische Authentifizierung mit Face ID oder Touch ID, und eine Passwortersetzung oder -rückgabe ist daher nicht möglich Nur dafür sorgen

iOS 17-Tipps: Haben Sie das gerade festgelegte Passwort vergessen? Kann mit altem Passwort entsperrt werden

Apr 08, 2024 pm 08:10 PM

iOS 17-Tipps: Haben Sie das gerade festgelegte Passwort vergessen? Kann mit altem Passwort entsperrt werden

Apr 08, 2024 pm 08:10 PM

Einige Benutzer möchten aus Sicherheitsgründen das Sperrbildschirmkennwort ihres iPhones aktualisieren. Es kann jedoch vorkommen, dass Sie einfach ein neues Passwort festlegen und das neue Passwort dann vergessen. Um dieses Problem zu lösen, hat Apple das System in iOS17, iPadOS17 und neueren Versionen optimiert. Wenn das Sperrbildschirmkennwort nach der Änderung des Sperrbildschirmkennworts plötzlich vergessen wird, kann der Benutzer das Gerät innerhalb von 72 Stunden nach der Änderung immer noch mit dem alten Kennwort entsperren das Passwort. . Die spezifische Methode ist wie folgt: 1. Klicken Sie in der Sperrbildschirmoberfläche unten rechts auf „Passwort vergessen“: 2. Wählen Sie „Vorheriges Passwort eingeben“, verwenden Sie das alte Passwort, um das Gerät zu entsperren, und legen Sie erneut ein neues Passwort fest nach den Aufforderungen. Wenn Sie das alte Passwort ungültig machen möchten: Stellen Sie sicher, dass Sie sich das neue Passwort gemerkt haben, falls Sie das alte Passwort sofort ungültig machen müssen

Was soll ich tun, wenn die iPad-Kamera keine QR-Codes scannen kann?

Mar 26, 2024 pm 04:30 PM

Was soll ich tun, wenn die iPad-Kamera keine QR-Codes scannen kann?

Mar 26, 2024 pm 04:30 PM

Zuvor meldeten einige iPads im Aisi-Backend, dass sie nach dem Upgrade auf iOS 17.4 keine Anwendungs-QR-Codes scannen konnten. Dieses Problem wurde durch eine Schwachstelle im iOS 17.4-System verursacht. Letzten Freitag hat Apple den Benutzern iOS17.4.1- und iPadOS17.4.1-Updates bereitgestellt. Laut den von Apple veröffentlichten Anweisungen enthält dieses Update hauptsächlich wichtige Sicherheitsupdates und Fehlerbehebungen. Es wird berichtet, dass iPadOS 17.4.1 die Schwachstelle behebt, dass die Kameraanwendung keine QR-Codes scannen kann. Dieses Update soll die Systemstabilität und -sicherheit verbessern und Benutzern ein besseres Erlebnis bieten. Die Veröffentlichung dieses Updates zeigt, dass Apple Wert auf Benutzerdatensicherheit und Produktqualität legt und spiegelt auch die kontinuierliche Verbesserung von Produkten und Dienstleistungen durch Apple wider. Benutzer sollten ihre aktualisieren