Betrieb und Instandhaltung

Betrieb und Instandhaltung

Betrieb und Wartung von Linux

Betrieb und Wartung von Linux

Entdecken Sie die Funktionen und Unterschiede verschiedener Benutzer-IDs in Linux-Systemen

Entdecken Sie die Funktionen und Unterschiede verschiedener Benutzer-IDs in Linux-Systemen

Entdecken Sie die Funktionen und Unterschiede verschiedener Benutzer-IDs in Linux-Systemen

Linux ist ein Open-Source-Betriebssystem mit Mehrbenutzer- und Multitasking-Funktionen. Im Linux-System verfügt jeder Benutzer über eine eindeutige Benutzer-ID (User ID, kurz UID), um sich zu identifizieren. Die UID ist eine Nummer, die zur Identifizierung eines Benutzers verwendet wird. Benutzer können über die UID auf Systemressourcen und Ausführungsberechtigungen zugreifen. In diesem Artikel werden die Funktionen und Unterschiede verschiedener Benutzer-IDs in Linux-Systemen untersucht und spezifische Codebeispiele zur Veranschaulichung bereitgestellt.

1. Superuser (Root-Benutzer)

Im Linux-System hat der Superuser, der Root-Benutzer, die höchste Autorität und kann auf alle Ressourcen im System zugreifen und alle Vorgänge ausführen. Die UID des Root-Benutzers ist 0, eine spezielle UID, die für Superuser in Linux-Systemen reserviert ist. Normalerweise kann der Root-Benutzer Systemverwaltungsaufgaben ausführen, Software installieren, Konfigurationsdateien ändern und andere Vorgänge ausführen.

Beispielcode:

$ sudo su Password: (输入密码) $ id -u 0

2. Normale Benutzer

Neben dem Root-Benutzer unterstützt das Linux-System auch die Erstellung normaler Benutzer. Die UID normaler Benutzer wird normalerweise ab 1000 zugewiesen, und jeder normale Benutzer hat seine eigene UID. Die Berechtigungen normaler Benutzer werden vom Systemadministrator eingeschränkt und sie können keine sensiblen Vorgänge auf dem System ausführen.

Beispielcode:

$ id -u testuser 1001

3. Systembenutzer

Im Linux-System gibt es auch einen besonderen Benutzertyp, nämlich den Systembenutzer. Systembenutzer werden normalerweise zum Ausführen von Systemdiensten oder Programmen verwendet, für die keine Anmeldung am System erforderlich ist. Die UID des Systembenutzers beträgt normalerweise weniger als 1000 und wird nicht auf dem Anmeldebildschirm angezeigt.

Beispielcode:

$ id -u systemd-resolve 108

4. Benutzer wechseln

In Linux-Systemen können Sie den Befehl su oder sudo verwenden, um Benutzeridentitäten zu wechseln. Der Befehl su wird verwendet, um zum Konto des angegebenen Benutzers zu wechseln, und der Befehl sudo wird verwendet, um den angegebenen Befehl mit den Berechtigungen anderer Benutzer auszuführen.

Beispielcode:

$ su testuser Password: (输入密码) $ id -u 1001

5. Benutzer-ID ändern

In Linux-Systemen können Sie den Befehl chown verwenden, um den Besitzer einer Datei oder eines Verzeichnisses zu ändern, und Sie können auch den Befehl chgrp verwenden, um die Gruppe zu ändern, zu der a Datei oder Verzeichnis gehört. Durch Ändern der Benutzer-ID können Sie den Eigentümer einer Datei oder eines Verzeichnisses ändern.

Beispielcode:

$ chown testuser:testuser testfile.txt $ ls -l testfile.txt -rw-r--r-- 1 testuser testuser 0 Apr 21 12:00 testfile.txt

In Linux-Systemen haben unterschiedliche Benutzer-IDs unterschiedliche Funktionen und Unterschiede. Der Root-Benutzer verfügt über die höchste Berechtigung und kann alle Vorgänge ausführen. Normale Benutzer sind durch die Berechtigung eingeschränkt und können nur begrenzte Vorgänge ausführen usw. Kontrolle. Für die Sicherheit und Verwaltung von Linux-Systemen ist ein tiefes Verständnis der Funktionen und Unterschiede verschiedener Benutzer-IDs sehr wichtig.

Das obige ist der detaillierte Inhalt vonEntdecken Sie die Funktionen und Unterschiede verschiedener Benutzer-IDs in Linux-Systemen. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1359

1359

52

52

Tutorial zum Festlegen von Win11-Benutzerberechtigungen: So konfigurieren Sie Win11-Benutzerberechtigungen

Jan 29, 2024 pm 08:33 PM

Tutorial zum Festlegen von Win11-Benutzerberechtigungen: So konfigurieren Sie Win11-Benutzerberechtigungen

Jan 29, 2024 pm 08:33 PM

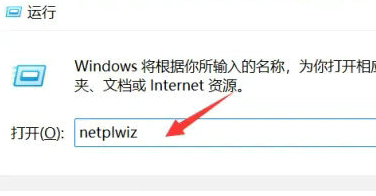

Einige Benutzer erstellen bei der Verwendung von Computern mehrere Konten, aber die Konten einiger Benutzer verfügen nicht über Berechtigungen, was bedeutet, dass einige Vorgänge nicht direkt ausgeführt werden können? Wie lege ich Benutzerberechtigungen in Win11 fest? Benutzer, die sich nicht sicher sind, können diese Website besuchen, um sich entsprechende Strategien anzusehen. So legen Sie Benutzerberechtigungen in Win11 fest: 1. Erstellen Sie die Ausführungsfunktion direkt über die Tastenkombination [win+R], geben Sie dann [netplwiz] in das Suchfeld ein und klicken Sie auf OK. 3. Klicken Sie im sich öffnenden Eigenschaftenfenster in der oberen Menüleiste auf Gruppenmitglieder. 5. Es erscheint eine Fensteraufforderung, um sich abzumelden und das Konto neu zu starten, um die Einstellungen abzuschließen.

Wie implementiert man Benutzeranmeldung und Berechtigungskontrolle in PHP?

Jun 29, 2023 pm 02:28 PM

Wie implementiert man Benutzeranmeldung und Berechtigungskontrolle in PHP?

Jun 29, 2023 pm 02:28 PM

Wie implementiert man Benutzeranmeldung und Berechtigungskontrolle in PHP? Bei der Entwicklung von Webanwendungen gehören die Benutzeranmeldung und die Berechtigungskontrolle zu den sehr wichtigen Funktionen. Durch die Benutzeranmeldung können wir den Benutzer authentifizieren und eine Reihe von Betriebskontrollen basierend auf den Berechtigungen des Benutzers durchführen. In diesem Artikel wird erläutert, wie Sie mit PHP Benutzeranmeldungs- und Berechtigungskontrollfunktionen implementieren. 1. Benutzeranmeldefunktion Die Implementierung der Benutzeranmeldefunktion ist der erste Schritt der Benutzerüberprüfung. Nur Benutzer, die die Überprüfung bestanden haben, können weitere Vorgänge durchführen. Im Folgenden finden Sie einen grundlegenden Implementierungsprozess für die Benutzeranmeldung: Erstellen

So entbinden Sie die Identitätsauthentifizierung bei WeChat

Mar 26, 2024 pm 04:22 PM

So entbinden Sie die Identitätsauthentifizierung bei WeChat

Mar 26, 2024 pm 04:22 PM

1. Erstens gibt es in WeChat keine Funktion zum direkten Abbrechen der Identitätsauthentifizierung. Sie können die Authentifizierung mit echtem Namen jedoch abbrechen, indem Sie sich von WeChat Pay abmelden, und nach dem Abbrechen weiterhin normal chatten. 2. Öffnen Sie die WeChat-App, klicken Sie unten rechts auf [Ich] und wählen Sie die Option [Service]. 3. Klicken Sie auf [Wallet], suchen Sie die Option [Zahlungseinstellungen], klicken Sie darauf und wählen Sie [Von WeChat Payment abmelden] aus. 4. Wenn der Benutzer die Bedingungen zum Abmelden von WeChat Pay erfüllt, kann er sich gemäß den Systemanweisungen abmelden.

Node.js-Entwicklung: So implementieren Sie Benutzerrechteverwaltungsfunktionen

Nov 08, 2023 am 09:17 AM

Node.js-Entwicklung: So implementieren Sie Benutzerrechteverwaltungsfunktionen

Nov 08, 2023 am 09:17 AM

Titel: Node.js-Entwicklung: Implementierung der Benutzerrechteverwaltungsfunktion und Codebeispiele Zusammenfassung: Da die Komplexität von Webanwendungen und -systemen weiter zunimmt, ist die Benutzerrechteverwaltung zu einer wichtigen Funktion geworden, die nicht ignoriert werden kann. In diesem Artikel wird erläutert, wie Benutzerrechteverwaltungsfunktionen in der Node.js-Entwicklung implementiert werden, und es werden spezifische Codebeispiele gegeben. Einführung: Als effiziente und leichte Entwicklungsplattform verfügt Node.js über ein breites Spektrum an Anwendungsszenarien. Bei der Entwicklung vieler Node.js-Anwendungen ist die Benutzerrechteverwaltung oft eine wesentliche Funktion.

So verwenden Sie das Hyperf-Framework zur Authentifizierung

Oct 24, 2023 am 10:01 AM

So verwenden Sie das Hyperf-Framework zur Authentifizierung

Oct 24, 2023 am 10:01 AM

Verwendung des Hyperf-Frameworks zur Authentifizierung In modernen Webanwendungen ist die Benutzerauthentifizierung eine sehr wichtige Funktion. Um vertrauliche Informationen zu schützen und die Anwendungssicherheit zu gewährleisten, stellt die Authentifizierung sicher, dass nur authentifizierte Benutzer auf eingeschränkte Ressourcen zugreifen können. Hyperf ist ein leistungsstarkes PHP-Framework auf Basis von Swoole, das viele moderne und effiziente Funktionen und Tools bereitstellt. Im Hyperf-Framework können wir verschiedene Methoden zur Implementierung der Identitätsauthentifizierung verwenden. Zwei der häufig verwendeten Methoden werden im Folgenden vorgestellt.

Verwendung von PHP zur Implementierung von Gesichtserkennungs- und Identitätsauthentifizierungsfunktionen

Sep 05, 2023 pm 01:45 PM

Verwendung von PHP zur Implementierung von Gesichtserkennungs- und Identitätsauthentifizierungsfunktionen

Sep 05, 2023 pm 01:45 PM

Verwendung von PHP zur Implementierung von Gesichtserkennungs- und Identitätsauthentifizierungsfunktionen Die Gesichtserkennungstechnologie als biometrische Identifikationstechnologie ist in den letzten Jahren weit verbreitet. Es kann Merkmale anhand von Kameras aufgenommener Gesichtsbilder extrahieren und vergleichen, um Funktionen wie die Identitätsauthentifizierung zu erreichen. In diesem Artikel stellen wir vor, wie PHP zur Implementierung von Gesichtserkennungs- und Identitätsauthentifizierungsfunktionen verwendet wird, und geben Codebeispiele. 1. Vorbereitung Zunächst benötigen wir eine Bibliothek, die eine Gesichtserkennung durchführen kann. In PHP können wir die OpenCV-Erweiterung verwenden

So implementieren Sie mit PHP eine Authentifizierungskontrolle basierend auf der Identitätsauthentifizierung

Aug 07, 2023 pm 02:37 PM

So implementieren Sie mit PHP eine Authentifizierungskontrolle basierend auf der Identitätsauthentifizierung

Aug 07, 2023 pm 02:37 PM

Überblick über die Verwendung von PHP zur Implementierung der Authentifizierungssteuerung basierend auf der Identitätsauthentifizierung: Die Identitätsauthentifizierung ist ein wichtiger Bestandteil des Schutzes von Anwendungsdaten und der funktionalen Sicherheit. Bei der Authentifizierung wird überprüft, ob ein Benutzer berechtigt ist, auf bestimmte Ressourcen zuzugreifen. In PHP-Anwendungen können Entwickler verschiedene Methoden verwenden, um eine authentifizierungsbasierte Authentifizierungskontrolle zu implementieren. In diesem Artikel wird erläutert, wie Sie mithilfe von PHP eine Authentifizierungssteuerung basierend auf der Identitätsauthentifizierung implementieren, und Codebeispiele zur Veranschaulichung bereitstellen. Benutzerauthentifizierung Die Benutzerauthentifizierung ist die Grundlage der Identitätsauthentifizierung. Zu den gängigen Methoden zur Benutzerauthentifizierung gehört die grundlegende Identitätsauthentifizierung (B

Künstliche Intelligenz: Einführung in grundlegende Konzepte im Zusammenhang mit dem Stimmabdruck

Apr 16, 2023 pm 03:16 PM

Künstliche Intelligenz: Einführung in grundlegende Konzepte im Zusammenhang mit dem Stimmabdruck

Apr 16, 2023 pm 03:16 PM

Heute werde ich mit Ihnen über die grundlegenden Konzepte im Zusammenhang mit dem Stimmabdruck sprechen. Ich hoffe, dass es Ihnen hilfreich sein wird. 1. Das Konzept des Stimmabdrucks. Im wirklichen Leben ist die Fingerabdruckerkennung möglicherweise häufiger anzutreffen, z. Tatsächlich können Stimmabdrücke ähnlich wie Fingerabdrücke verwendet werden, um Merkmale zu unterscheiden, die sich von denen anderer Personen unterscheiden. Einfach ausgedrückt sind es die Eigenschaften, die die Stimme einer Person von der anderer unterscheiden. 2. Einführung in die Stimmabdruckerkennung Die Stimmabdruckerkennung ist eine Art biometrische Technologie und eine Kategorie der Spracherkennungstechnologie. Die Stimmabdruckerkennung umfasst hauptsächlich zwei Prozesse: Stimmabdruckregistrierung und Stimmabdruckidentifizierung. Vereinfacht ausgedrückt besteht die Stimmabdruckerkennung darin, menschliche Sprachsignale in elektrische Signale umzuwandeln, dann Merkmale zu extrahieren, zu modellieren und schließlich abzugleichen.