Betrieb und Instandhaltung

Betrieb und Instandhaltung

Betrieb und Wartung von Linux

Betrieb und Wartung von Linux

Vertieftes Verständnis der Funktionen und Prinzipien von SELinux

Vertieftes Verständnis der Funktionen und Prinzipien von SELinux

Vertieftes Verständnis der Funktionen und Prinzipien von SELinux

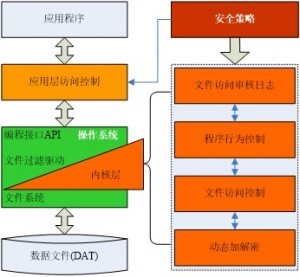

SELinux ist ein MAC-Sicherheitsmechanismus (Mandatory Access Control), der zum Schutz von Linux-Betriebssystemen und -Anwendungen vor böswilligen Angriffen und unbefugtem Zugriff dient. In diesem Artikel werden die Rolle und Prinzipien von SELinux eingehend untersucht und spezifische Codebeispiele bereitgestellt, um den Lesern zu helfen, dieses Sicherheitstool besser zu verstehen und anzuwenden.

1. Die Rolle von SELinux

SELinux ist ein auf Kernelebene implementierter Sicherheitsmechanismus. Sein Zweck besteht darin, die Sicherheit von Linux-Systemen zu stärken und eine detailliertere Zugriffskontrolle bereitzustellen. Im Vergleich zur herkömmlichen Linux-Zugriffskontrolle (DAC) bietet SELinux eine detailliertere Berechtigungskontrolle, die den Programmzugriff auf Systemressourcen und Interaktionen zwischen Prozessen einschränken kann.

Mit SELinux können Benutzer Regeln definieren, um einzuschränken, welche Prozesse auf welche Dateien, welche Netzwerkports und andere Zugriffskontrollen auf Systemressourcen zugreifen können. Dieser richtlinienbasierte Sicherheitsmechanismus kann das Risiko böswilliger Angriffe auf das System verringern und die Gesamtsicherheit des Systems verbessern.

2. Prinzip von SELinux

In SELinux hat jedes Objekt (z. B. Datei, Prozess, Netzwerkport usw.) eine eindeutige Bezeichnung, die als Sicherheitskontext bezeichnet wird. Der Sicherheitskontext enthält die Sicherheitsattributinformationen des Objekts, z. B. die Zugriffsrechte, Benutzer, Rollen usw. des Objekts.

Darüber hinaus definiert SELinux Systemressourcen und -vorgänge als eine Reihe von Sicherheitsrichtlinien, einschließlich Regeln für Objekte und Vorgänge, auf die zugegriffen werden darf. Diese Methode verbessert die Berechtigungsverwaltung effektiv von der Benutzerebene auf die Systemebene und erhöht so die Systemsicherheit.

3. Codebeispiel von SELinux

Als nächstes werden wir anhand eines spezifischen Codebeispiels demonstrieren, wie Sicherheitsrichtlinien und Zugriffsregeln in SELinux definiert werden.

Beispiel:

Angenommen, wir haben ein Skript namens test_script.sh und wir möchten, dass das Skript nur die Datei /var/log/messages „Andere“ liest Dateien können nicht geschrieben werden. test_script.sh的脚本,我们希望该脚本只能读取/var/log/messages文件,并不能写入其他文件。

- 首先,创建一个SELinux策略模块文件

test_script.te,定义访问规则:

policy_module(test_script, 1.0);

require {

type unconfined_t;

type var_log_t;

type var_t;

class file { read open getattr };

}

allow unconfined_t var_log_t:file { read getattr };

dontaudit unconfined_t var_t:file { write create unlink };- 编译和加载策略模块:

$ checkmodule -m -M -o test_script.mod test_script.te $ semodule_package -o test_script.pp -m test_script.mod $ semodule -i test_script.pp

- 为

test_script.sh脚本设置安全标签:

$ chcon -t unconfined_t /path/to/test_script.sh

通过以上步骤,我们成功为test_script.sh脚本定义了访问规则,限制了其对/var/log/messages

- Erstellen Sie zunächst eine SELinux-Richtlinienmoduldatei

test_script.teund definieren Sie Zugriffsregeln:

- Kompilieren und laden Sie das Richtlinienmodul:

- Legen Sie eine Sicherheitsbezeichnung für das Skript

test_script.shfest: rrreeeDurch die oben genannten Schritte haben wir erfolgreich Zugriffsregeln für das Skript

test_script.sh definiert und seine Zugriffsrechte auf die Datei /var/log/messages eingeschränkt. und die Systemsicherheit verbessert. FazitDurch die Einleitung und Beispiele dieses Artikels glaube ich, dass die Leser ein tieferes Verständnis der Funktionen und Prinzipien von SELinux erlangen werden. Als wichtiger Sicherheitsmechanismus spielt SELinux eine wichtige Rolle beim Schutz von Linux-Systemen vor böswilligen Angriffen und unbefugtem Zugriff. Ich hoffe, dass die Leser SELinux weiter lernen und anwenden und den Systemsicherheitsschutz stärken können. 🎜Das obige ist der detaillierte Inhalt vonVertieftes Verständnis der Funktionen und Prinzipien von SELinux. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1663

1663

14

14

1419

1419

52

52

1313

1313

25

25

1263

1263

29

29

1236

1236

24

24

Vollständige Anleitung zur Deinstallation der Kali Linux-Software zur Lösung von Systemstabilitätsproblemen

Mar 23, 2024 am 10:50 AM

Vollständige Anleitung zur Deinstallation der Kali Linux-Software zur Lösung von Systemstabilitätsproblemen

Mar 23, 2024 am 10:50 AM

Diese Studie bietet eine umfassende und detaillierte Analyse von Software-Deinstallationsproblemen, die während des Penetrationstest- und Sicherheitsüberprüfungsprozesses von KaliLinux auftreten können, und liefert Lösungen zur Gewährleistung der Systemstabilität und -zuverlässigkeit. 1. Verstehen Sie die Softwareinstallationsmethode. Kalilinux deinstalliert zunächst den Installationspfad. Anschließend wird entsprechend dem gewählten Pfad die passende Offloading-Lösung ausgewählt. Zu den gängigen Installationsmethoden gehören apt-get, dpkg, Quellcode-Kompilierung und andere Formen. Jede Strategie hat ihre eigenen Merkmale und entsprechende Entlastungsmaßnahmen. 2. Verwenden Sie den Befehl apt-get, um Software zu deinstallieren. Im KaliLinux-System wird die Funktionskomponente apt-get häufig verwendet, um Softwarepakete effizient und bequem auszuführen.

Eine vollständige Anleitung zur Installation des heimischen Betriebssystems Kirin Linux, abgeschlossen in 15 Minuten

Mar 21, 2024 pm 02:36 PM

Eine vollständige Anleitung zur Installation des heimischen Betriebssystems Kirin Linux, abgeschlossen in 15 Minuten

Mar 21, 2024 pm 02:36 PM

In letzter Zeit hat das inländische Betriebssystem Kirin Linux große Aufmerksamkeit auf sich gezogen. Als leitender Computeringenieur habe ich ein starkes Interesse an technologischen Innovationen, daher habe ich den Installationsprozess dieses Systems persönlich miterlebt, und jetzt werde ich meine Erfahrungen mit Ihnen teilen. Bevor ich den Installationsprozess durchführte, war ich umfassend auf die relevanten Schritte vorbereitet. Die erste Aufgabe besteht darin, das neueste Kirin-Linux-Betriebssystem-Image herunterzuladen und auf ein USB-Flash-Laufwerk zu kopieren. Zweitens muss bei 64-Bit-Linux sichergestellt werden, dass wichtige Daten auf persönlichen Geräten gesichert wurden, um mögliche Installationsprobleme zu beheben Fahren Sie den Computer herunter und stecken Sie den USB-Stick ein. Nachdem Sie die Installationsoberfläche aufgerufen und den Computer neu gestartet haben, drücken Sie sofort die Funktionstaste F12, rufen Sie das Systemstartmenü auf und wählen Sie die Option USB-Prioritätsstart. Vor Ihnen erscheint ein schöner und einfacher Startbildschirm

Analyse der Funktion und des Prinzips von Nohup

Mar 25, 2024 pm 03:24 PM

Analyse der Funktion und des Prinzips von Nohup

Mar 25, 2024 pm 03:24 PM

Analyse der Rolle und des Prinzips von nohup In Unix und Unix-ähnlichen Betriebssystemen ist nohup ein häufig verwendeter Befehl, mit dem Befehle im Hintergrund ausgeführt werden können. Selbst wenn der Benutzer die aktuelle Sitzung verlässt oder das Terminalfenster schließt, kann der Befehl ausgeführt werden werden weiterhin ausgeführt. In diesem Artikel werden wir die Funktion und das Prinzip des Nohup-Befehls im Detail analysieren. 1. Die Rolle von Nohup: Befehle im Hintergrund ausführen: Mit dem Befehl Nohup können wir Befehle mit langer Laufzeit weiterhin im Hintergrund ausführen lassen, ohne dass dies dadurch beeinträchtigt wird, dass der Benutzer die Terminalsitzung verlässt. Dies muss ausgeführt werden

So lösen Sie das Problem verstümmelter Zeichen, die in der Linux-Befehlszeile angezeigt werden

Mar 21, 2024 am 08:30 AM

So lösen Sie das Problem verstümmelter Zeichen, die in der Linux-Befehlszeile angezeigt werden

Mar 21, 2024 am 08:30 AM

Methoden zur Lösung des Problems verstümmelter Zeichen, die in der Linux-Befehlszeile angezeigt werden. Im Linux-Betriebssystem werden manchmal verstümmelte Zeichen angezeigt, wenn wir die Befehlszeilenschnittstelle verwenden, was unsere normale Anzeige und unser Verständnis der Befehlsausgabeergebnisse oder -dateien beeinträchtigt Inhalt. Die Ursachen für verstümmelte Zeichen können in falschen Systemzeichensatzeinstellungen, Terminalsoftware, die die Anzeige bestimmter Zeichensätze nicht unterstützt, inkonsistenten Dateikodierungsformaten usw. liegen. In diesem Artikel werden einige Methoden zur Lösung des Problems verstümmelter Zeichen in der Linux-Befehlszeile vorgestellt und spezifische Codebeispiele bereitgestellt, um Lesern bei der Lösung ähnlicher Probleme zu helfen.

Warum schlafen Prozesse unter Linux?

Mar 20, 2024 pm 02:09 PM

Warum schlafen Prozesse unter Linux?

Mar 20, 2024 pm 02:09 PM

Warum schlafen Prozesse unter Linux? Im Linux-Betriebssystem kann ein Prozess aus verschiedenen Gründen und Bedingungen in den Ruhezustand geraten. Wenn sich ein Prozess in einem Ruhezustand befindet, bedeutet dies, dass der Prozess vorübergehend angehalten ist und die Ausführung nicht fortsetzen kann, bis bestimmte Bedingungen erfüllt sind, bevor er zur Fortsetzung der Ausführung aktiviert werden kann. Als Nächstes werden wir einige häufige Situationen, in denen ein Prozess unter Linux in den Ruhezustand wechselt, im Detail vorstellen und sie anhand spezifischer Codebeispiele veranschaulichen. Warten auf den Abschluss der E/A: Wenn ein Prozess einen E/A-Vorgang initiiert (z. B. Lesen).

Linux-Systemadministrator enthüllt: Eine vollständige Anleitung zur Analyse von Red Hat Linux-Versionen

Mar 29, 2024 am 09:16 AM

Linux-Systemadministrator enthüllt: Eine vollständige Anleitung zur Analyse von Red Hat Linux-Versionen

Mar 29, 2024 am 09:16 AM

Als leitender Linux-Systemadministrator verfüge ich bereits über umfassende Kenntnisse und eine einzigartige Perspektive auf die Analyse, Diagnose und Behandlung der RedHat-Version von Linux-Systemen. Dieser Artikel bietet eine detaillierte Analyse aller Aspekte der RedHat-Version des Linux-Systems, einschließlich der Identifizierung seiner Versionsmerkmale, der Dekodierung der Versionsnummer und der tatsächlichen Schritte zum Übertragen von Testversionsaktualisierungen, um Ihnen zu helfen, diese vollständig zu verstehen die Funktionen des RedHat-Betriebssystems effizient nutzen. 1. RedHat verstehen: RedHat ist eines der Internetunternehmen mit dem höchsten Marktwert in den Vereinigten Staaten und hat durch seine im Rahmen der Open-Source-Technologie entwickelten Betriebssystemprodukte eine führende Position auf dem globalen Softwaremarkt erlangt. Seine Linux-Distribution RedHat EnterpriseLinux (bezeichnet als

Automount-Laufwerke unter Linux

Mar 20, 2024 am 11:30 AM

Automount-Laufwerke unter Linux

Mar 20, 2024 am 11:30 AM

Wenn Sie ein Linux-Betriebssystem verwenden und möchten, dass das System beim Booten automatisch ein Laufwerk einbindet, können Sie dies tun, indem Sie die eindeutige Kennung (UID) des Geräts und den Einhängepunktpfad zur fstab-Konfigurationsdatei hinzufügen. fstab ist eine Dateisystemtabellendatei, die sich im Verzeichnis /etc befindet. Sie enthält Informationen zu den Dateisystemen, die beim Systemstart gemountet werden müssen. Durch Bearbeiten der fstab-Datei können Sie sicherstellen, dass die erforderlichen Laufwerke bei jedem Systemstart korrekt geladen werden und so einen stabilen Betrieb des Systems gewährleisten. Die automatische Montage von Treibern kann in verschiedenen Situationen bequem eingesetzt werden. Ich habe beispielsweise vor, mein System auf einem externen Speichergerät zu sichern. Um eine Automatisierung zu erreichen, stellen Sie sicher, dass das Gerät auch beim Start mit dem System verbunden bleibt. Ebenso werden viele Anwendungen direkt

Sicheres Kommunikationstool für den Linux-Kernel: Eingehende Analyse der xfrm-Konfigurationstechniken

Apr 06, 2024 am 08:07 AM

Sicheres Kommunikationstool für den Linux-Kernel: Eingehende Analyse der xfrm-Konfigurationstechniken

Apr 06, 2024 am 08:07 AM

In der Linux-Betriebssystemumgebung gilt xfrm als eines der entscheidenden Subsysteme, das umfassenden Schutz für das IPsec-Protokoll bietet und Verschlüsselung, Authentifizierung und Sicherheitsrichtlinien abdeckt. Durch sorgfältiges Festlegen der xfrm-Parameter können wir die Sicherheit der Netzwerkdatenübertragung erhöhen und das Ziel einer sicheren Kommunikation erreichen. Als Nächstes enthält der Artikel eine ausführliche Diskussion zur Konfiguration von xfrm im Linux-Kernel, einschließlich der Grundprinzipien von xfrm und seiner Konfigurationstechniken sowie häufig auftretender Probleme und entsprechender Lösungsvorschläge. 1.xfrm-Übersicht XFRM, das „Transport Framework“, ist eines der Elemente des Linux-Kernel-IPsec-Protokolls. Seine Kernaufgabe besteht darin, Internetinformationen durch Datenpaketkonvertierung zu verschlüsseln und zu identifizieren.