Die verschwindende Mango: Den Exit-Betrug von MangoFarmSOL verstehen

Der

php-Editor Baicao führt Sie durch den gesamten Prozess, bei dem MangoFarmSOL aus dem Betrug aussteigt. Vor kurzem gab das MangoFarmSOL-Projekt plötzlich seine Schließung bekannt und viele Anleger mussten Verluste hinnehmen. Dieser Vorfall hat große Aufmerksamkeit und hitzige Diskussionen erregt. Welche Wahrheit verbirgt sich dahinter? Lassen Sie uns gemeinsam dieses Geheimnis aufdecken und die Geschichte hinter der verschwindenden Mango erforschen.

Veranstaltungsübersicht

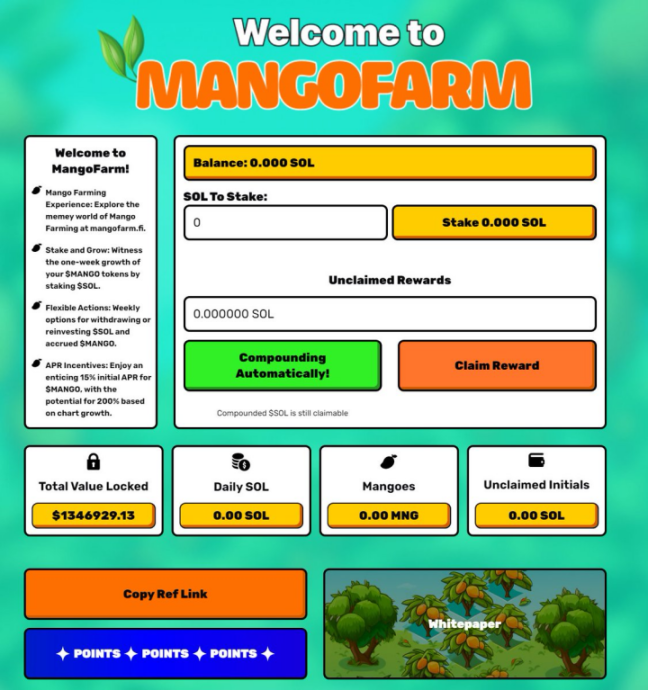

MangoFarmSOL positioniert sich als Absteckprotokoll im Solana-Netzwerk und ermutigt Benutzer, Belohnungen für die Einzahlung von SOL zu verdienen. Das Projekt erregte Aufmerksamkeit in der Solana-Community, indem es einen Luftabwurf am 10. Januar versprach.

Das Versprechen vom 10. Januar wurde jedoch nie erfüllt. Am 6. Januar 2024 führte MangoFarmSOL einen Exit-Betrug durch, indem es 13.512 von Benutzern hinterlegte SOLs aus dem Projektvertrag übertrug (damals etwa 1,26 Millionen US-Dollar) und ein bösartiges Frontend einsetzte, um Benutzer dazu zu verleiten, eine „Notfallmigration“ zu autorisieren 60.000 Dollar wurden gestohlen. Dies ist der größte Exit-Betrug, den wir bisher im Jahr 2024 aufgedeckt haben.

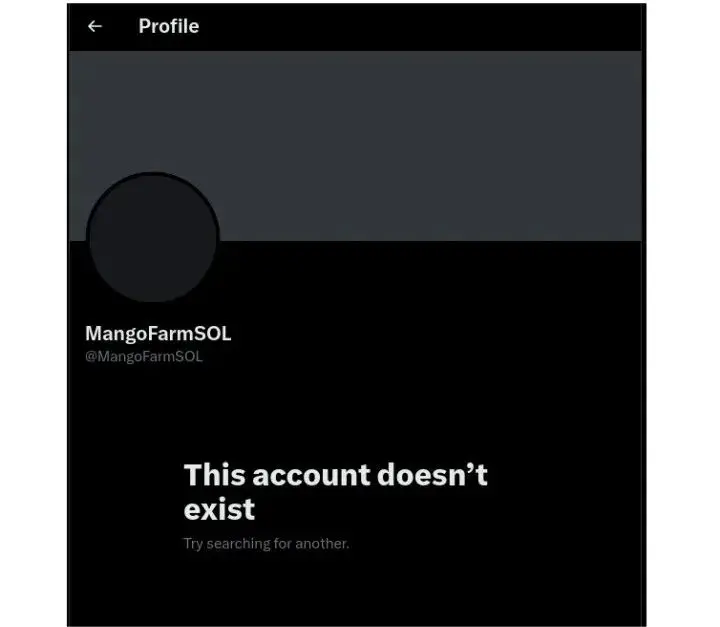

Anschließend schloss MangoFarmSOL seine sozialen Konten und seine Website.

Ähnlich wie der zuvor gemeldete xKingdom-Vorfall verdeutlicht dieser Vorfall erneut das Risiko von Exit-Betrügereien im DeFi-Bereich und unterstreicht die Bedeutung der KYC der Benutzer für das Team und die Notwendigkeit, wachsam zu bleiben.

Zeitleiste des Betrugs

Schritt eins: Legen Sie die Falle

① Am 3. Januar nutzte das Projekt die Werbung für Social-Media-KOLs, um seine Glaubwürdigkeit zu erhöhen und mehr Benutzer anzulocken.

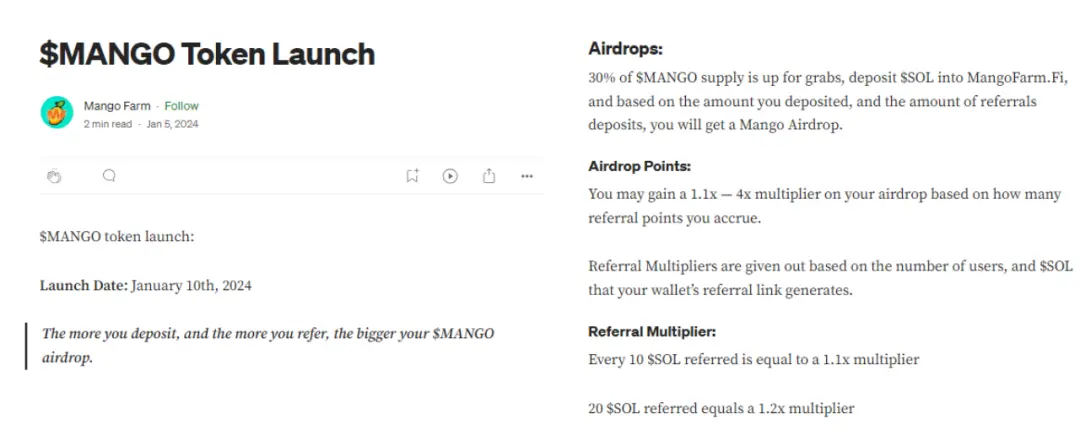

Am 5. Januar kündigte das Team Pläne an, am 10. Januar einen MANGO-Token-Airdrop durchzuführen, und ermutigte Benutzer zur Teilnahme, indem es SOL absteckte und anderen Benutzern empfahl, zusätzliche Belohnungen zu erhalten.

Benutzer werden vom 3. bis 7. Januar mit der Einzahlung von SOL in den MangoFarmSOL-Vertrag beginnen. Dank des MANGO-Token-Airdrop-Engagements und der Auswirkungen des Online-Marketings überstieg der TVL des Protokolls 1,3 Millionen US-Dollar. Schritt 2: Betrug umsetzen

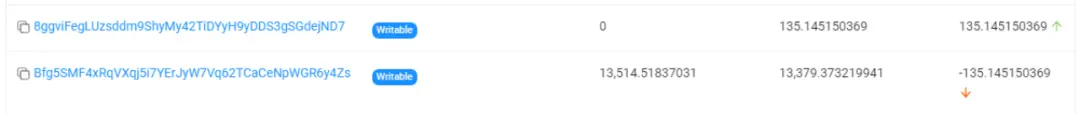

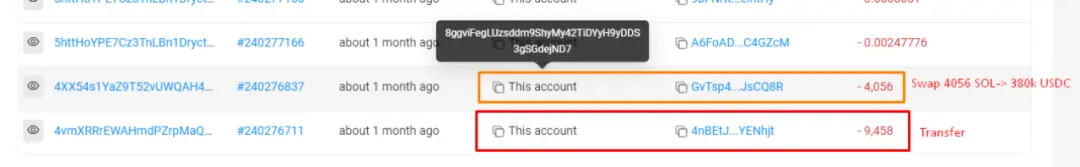

Erste Transaktion: 135 SOL vom Mango-Vertrag (Bfg5SM) auf Wallet 8ggvi übertragen.

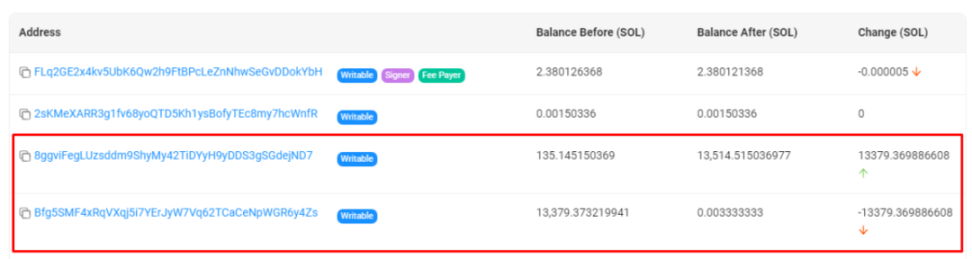

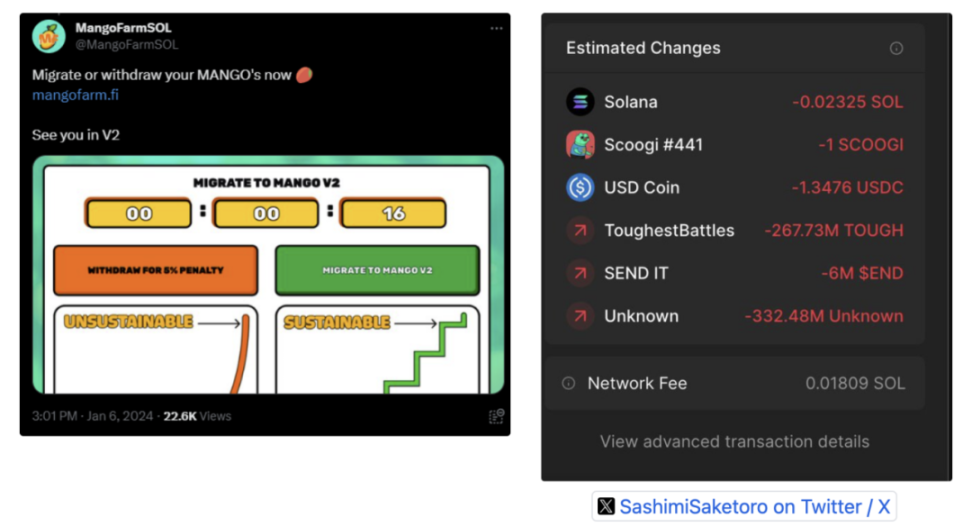

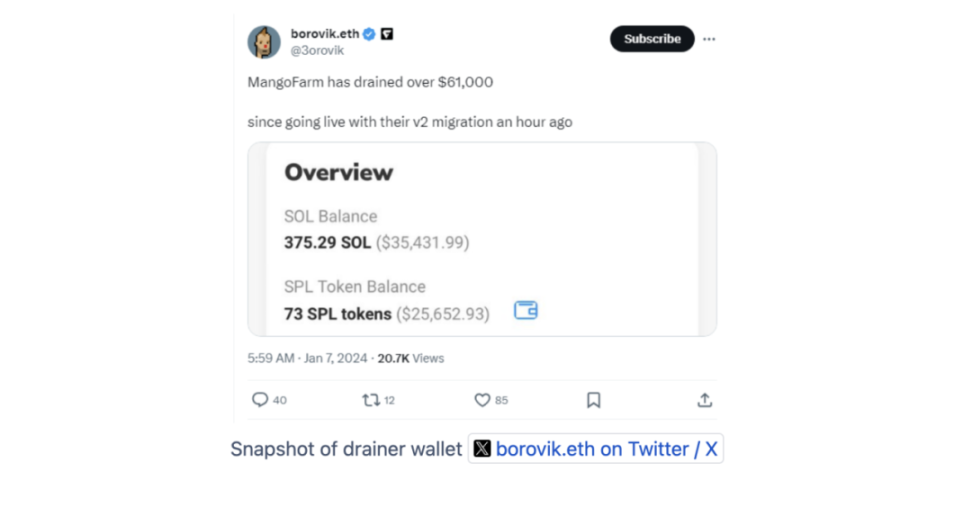

Zweite Transaktion: 13.379 SOL vom Mango-Vertrag (Bfg5SM) auf Wallet 8ggvi übertragen. ② Einsatz eines bösartigen Frontends, um erneut Betrug zu begehen: Anschließend nutzte das Team auch den vorherigen Diebstahlvorfall, um unter dem Deckmantel der „Notfallmigration“ ein Frontend mit bösartigem Code einzusetzen. Der offizielle Social-Media-Account des Projekts veröffentlichte ebenfalls das bösartige Frontend, das Benutzer dazu verleitete, Transaktionen durchzuführen, die zum Diebstahl zusätzlicher Vermögenswerte in Höhe von etwa 60.000 US-Dollar führten.

② Einsatz eines bösartigen Frontends, um erneut Betrug zu begehen: Anschließend nutzte das Team auch den vorherigen Diebstahlvorfall, um unter dem Deckmantel der „Notfallmigration“ ein Frontend mit bösartigem Code einzusetzen. Der offizielle Social-Media-Account des Projekts veröffentlichte ebenfalls das bösartige Frontend, das Benutzer dazu verleitete, Transaktionen durchzuführen, die zum Diebstahl zusätzlicher Vermögenswerte in Höhe von etwa 60.000 US-Dollar führten.

Schritt 3: Geldtransfer

Schritt 3: Geldtransfer

Fluss gestohlener Gelder im Mango-Vertrag

Fluss gestohlener Gelder im Mango-Vertrag

① Erstübertragung: Der Mango-Vertrag enthält insgesamt 13,5.000 SOL im Wert von etwa 1,26 Millionen US-Dollar, die an gesendet wurden die Adresse nach dem Diebstahl 8ggvi....ejND7.

③ Cross-Chain zu Ethereum: Diese USDC werden über Wormhole vom Solana-Netzwerk zu Ethereum gekettet und diese USDC werden über mehrere Transaktionen an 4 verschiedene ETH-Adressen gesendet.

380k USDC Cross-Chain zu 0x09e3 nach 4 Transaktionen

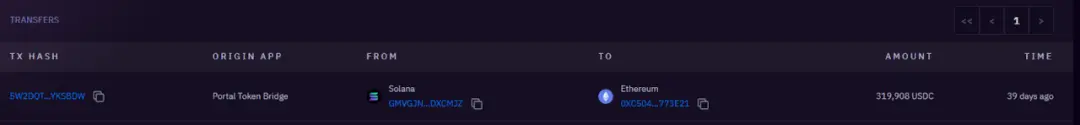

319k USDC Cross-Chain zu 0xc504

319k USDC Cross-Chain zu 0xc504

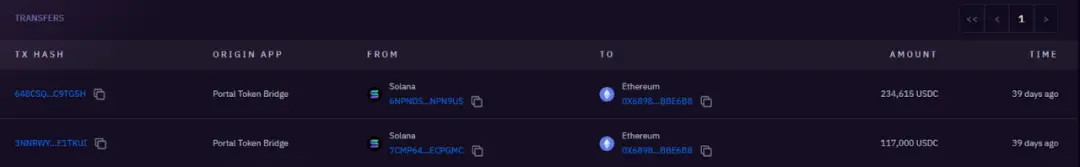

351k USDC Cross-Chain zu 0x6898

351k USDC Cross-Chain zu 0x6898

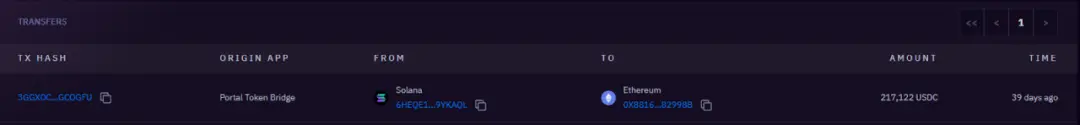

217k USDC Cross-Chain zu. 0x88 16

217k USDC Cross-Chain zu. 0x88 16

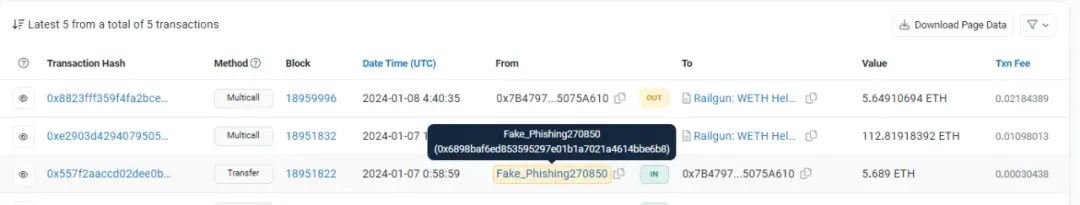

④ Endreinigung: Nach Betreten des Im Ethereum-Netzwerk wird USDC gegen ETH getauscht. Die gestohlenen Gelder wurden dann über Railgun (einen Datenschutzmixer) gewaschen und über eXch (eine Sofortbörse) ausgetauscht, um die Gelder weiter zu verschleiern. L Das an Railgun übermittelte Transaktionsbeispiel

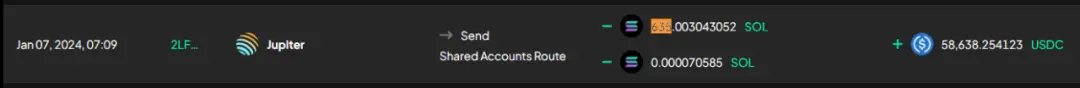

Das an EXCH übermittelte Transaktionsbeispiel wurde in SOL integriert und dann in USDC von etwa 58.600 USD umgewandelt.

② Cross-Chain zu Ethereum über Allbridge: Diese USDC sind über 2 Transaktionen auf Allbridge mit dem Ethereum-Netzwerk vernetzt und die Adresse lautet 0x7ca....d8fec.

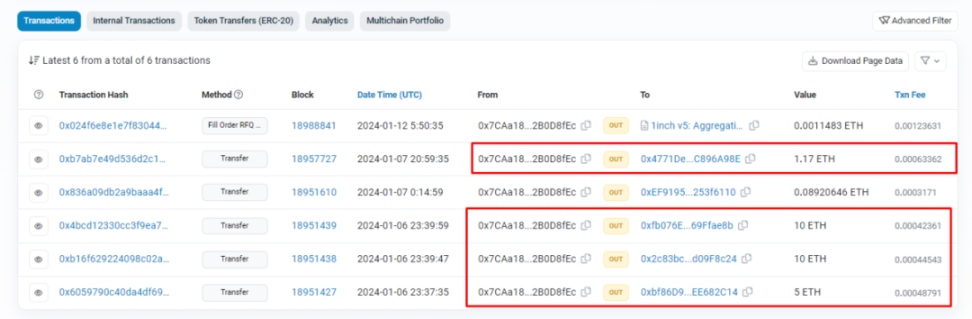

③ Endgültige Säuberung: An Ethereum überbrückter USDC wurde gegen 26 ETH getauscht. Diese Gelder werden dann mehrmals in FixedFloat eingezahlt.

FixedFloat: etwa 26ETH

FixedFloat: etwa 26ETH

- Der Exit-Betrug von MangoFarmSOL verursachte schätzungsweise Verluste in Höhe von 1,32 Millionen US-Dollar, was die dringende Notwendigkeit einer dezentralen Projektprüfung verdeutlicht.

Das obige ist der detaillierte Inhalt vonDie verschwindende Mango: Den Exit-Betrug von MangoFarmSOL verstehen. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1377

1377

52

52

Wofür ist Ouyi? Was ist Ouyi

Apr 01, 2025 pm 03:18 PM

Wofür ist Ouyi? Was ist Ouyi

Apr 01, 2025 pm 03:18 PM

OKX ist eine globale Digital Asset Trading Platform. Zu den Hauptfunktionen gehören: 1. Kauf und Verkauf digitaler Vermögenswerte (Spot-Handel), 2. Handel zwischen digitalen Vermögenswerten, 3. Bereitstellung von Marktbedingungen und Daten, 4. Bereitstellung diversifizierter Handelsprodukte (z. B. Derivate), 5. Bereitstellung von Wertvermögensdiensten für Vermögenswerte, 6. bequemes Asset-Management.

Wird DogEcoin ETF zugelassen?

Mar 28, 2025 pm 03:51 PM

Wird DogEcoin ETF zugelassen?

Mar 28, 2025 pm 03:51 PM

Ab März 2025 hatte der Dotecoin ETF noch keinen klaren Genehmigungsplan. 1. Es gibt noch keinen formalen Antrag und die SEC hat keinen relevanten Antrag erhalten. 2. Die Marktnachfrage und die Kontroverse sind hoch, und die Aufsichtsbehörden sind konservativ. 3. Die potenzielle Zeitleiste ist eine Überprüfungsfrist von 1 bis 2 Jahren, die von 2025 bis 2026 beobachtet werden kann, aber es gibt eine hohe Unsicherheit.

Was sind die Ethereum -Handelsplattformen?

Mar 26, 2025 pm 04:48 PM

Was sind die Ethereum -Handelsplattformen?

Mar 26, 2025 pm 04:48 PM

Willst du Ethereum spielen? Wählen Sie zuerst die richtige Handelsplattform! Es gibt einen zentralen Austausch (CEXs) wie Binance, Ouyi, Coinbase, Kraken und Gate.io. Die Vorteile sind schnelle Geschwindigkeit und gute Liquidität, während die Nachteile zentrale Risiken sind. Es gibt auch einen dezentralen Austausch (DEXs) wie Uniswap, Sushiswap, Balancer und Kurve. Die Vorteile sind Sicherheit und Transparenz, während die Nachteile langsame Geschwindigkeit und schlechte Erfahrung sind.

Detaillierte Erläuterung des Ausstellungspreises und der Ausgabezeit von Webstuhlmünzen

Mar 20, 2025 pm 06:21 PM

Detaillierte Erläuterung des Ausstellungspreises und der Ausgabezeit von Webstuhlmünzen

Mar 20, 2025 pm 06:21 PM

Loom Coin, ein einst bekannter Token für Blockchain-Spiele und soziale Anwendungsentwicklungsplattform, fand am 25. April 2018 mit einem Ausgabepreis von ca. 0,076 USD pro Münze statt. In diesem Artikel wird eine eingehende Diskussion über die Ausgabezeit, den Preis und die wichtigen Vorsichtsmaßnahmen für Webstuhlmünzen durchgeführt, einschließlich der Volatilitätsrisiken und der Projektentwicklungsaussichten. Die Anleger sollten vorsichtig sein und den Trend nicht blind befolgen. Erfahren Sie mehr über Webstuhlmünzen, fangen Sie hier an!

Die neueste Zusammenfassung der formalen Handelsplattform 2025 Ethereum

Mar 26, 2025 pm 04:45 PM

Die neueste Zusammenfassung der formalen Handelsplattform 2025 Ethereum

Mar 26, 2025 pm 04:45 PM

Die Auswahl einer "formalen" Ethereum -Handelsplattform 2025 bedeutet Sicherheit, Einhaltung und Transparenz. Lizenzierte Operationen, finanzielle Sicherheit, transparente Operationen, AML/KYC, Datenschutz und fairer Handel sind von entscheidender Bedeutung. Konforme Börsen wie Coinbase, Kraken und Gemini sind es wert, auf die Aufmerksamkeit zu schalten. Binance und Ouyi haben die Möglichkeit, durch Stärkung der Einhaltung formaler Plattformen zu werden. Defi ist eine Option, aber es gibt Risiken. Achten Sie darauf, Sicherheit, Einhaltung, Ausgaben, Ausbreitungsrisiken, Sicherung privater Schlüssel und führen Sie Ihre eigenen Nachforschungen durch.

Der Unterschied zwischen Ether und Bitcoin, was ist der Unterschied zwischen Ether und Bitcoin

Mar 19, 2025 pm 04:54 PM

Der Unterschied zwischen Ether und Bitcoin, was ist der Unterschied zwischen Ether und Bitcoin

Mar 19, 2025 pm 04:54 PM

Der Unterschied zwischen Ethereum und Bitcoin ist signifikant. Technisch gesehen verwendet Bitcoin POW, und Ether hat sich von POW nach POS verlagert. Die Handelsgeschwindigkeit ist für Bitcoin langsam und Ethereum ist schnell. In Anwendungsszenarien konzentriert sich Bitcoin auf den Zahlungsspeicher, während Ether intelligente Verträge und DApps unterstützt. In Bezug auf die Ausgabe beträgt der Gesamtbetrag von Bitcoin 21 Millionen und es gibt keine feste Gesamtmenge an Ethermünzen. Jede Sicherheitsherausforderung ist verfügbar. In Bezug auf den Marktwert ist Bitcoin an erster Stelle, und die Preisschwankungen beider sind groß, aber aufgrund unterschiedlicher Merkmale ist der Preistrend von Ethereum einzigartig.

So überprüfen Sie die Vertragsadresse an Gate.io Exchange

Mar 25, 2025 pm 03:54 PM

So überprüfen Sie die Vertragsadresse an Gate.io Exchange

Mar 25, 2025 pm 03:54 PM

Es gibt zwei Möglichkeiten, Vertragsadressen auf der Gate.IO -Exchange anzuzeigen: 1. Über die Seite "Währungsdetails": Melden Sie sich beim Konto an, suchen Sie nach der Zielwährung und geben Sie die Seite Details ein, um die Vertragsadresse zu finden. 2. Über die Seite "Aufladen": Geben Sie beim Konto die Aufladeseite ein und wählen Sie die Währung aus, um die Vertragsadresse in den Aufladeinformationen anzuzeigen.

Gate Exchange Web Version Eingang Gate Exchange Neueste offizielle Website Eingang

Mar 25, 2025 pm 04:15 PM

Gate Exchange Web Version Eingang Gate Exchange Neueste offizielle Website Eingang

Mar 25, 2025 pm 04:15 PM

Die Webversion des Gate.io -Austauschs kann auf drei Arten erhalten werden: 1. Erhalten Sie offizielle Links über autoritative Plattformen wie Coinmarketcap oder Coingecko; 2. Befolgen Sie die offiziellen sozialen Medien von Gate.io, um den neuesten Eintrag zu erhalten. 3. Verwenden Sie die Website der Kryptowährung Navigation, um offizielle Links zu finden. Um die Sicherheit des Zugriffs zu gewährleisten, müssen Sie den Domänennamen sorgfältig überprüfen, das SSL-Zertifikat anzeigen, unbekannte Links vertrauen, offizielle Ankündigungen überprüfen, sich vor abnormalen Eingabeaufforderungen befassen und die Zwei-Faktor-Authentifizierung aktivieren, komplexe Kennwörter festlegen, Schlüssel und Mnemonik aufbewahren und die Kontoaktivitäten regelmäßig überprüfen.