Aufbau und Anwendungspraxis von Portrait-Tag-Systemen

1. Bild-Tag-System

Qunar hat in jedem Geschäftsentwicklungsprozess ein unabhängiges Bild-Tag-System aufgebaut. Da das Unternehmen weiter wächst, ist es notwendig, das Portrait-Label-System jedes Unternehmens zu integrieren. Aus technischer Sicht ist der Integrationsprozess relativ einfach, die Integration auf Geschäftsebene ist jedoch komplexer. Da jedes Etikett in verschiedenen Unternehmen unterschiedliche Definitionen hat, erhöht dies die Schwierigkeit der Integration. Um sicherzustellen, dass das integrierte Etikettensystem die Gesamtstrategie des Unternehmens besser unterstützen kann, ist eine eingehende Schlüsselwortextraktion und -optimierung erforderlich, um die Logik und Konsistenz jedes Etiketts sicherzustellen.

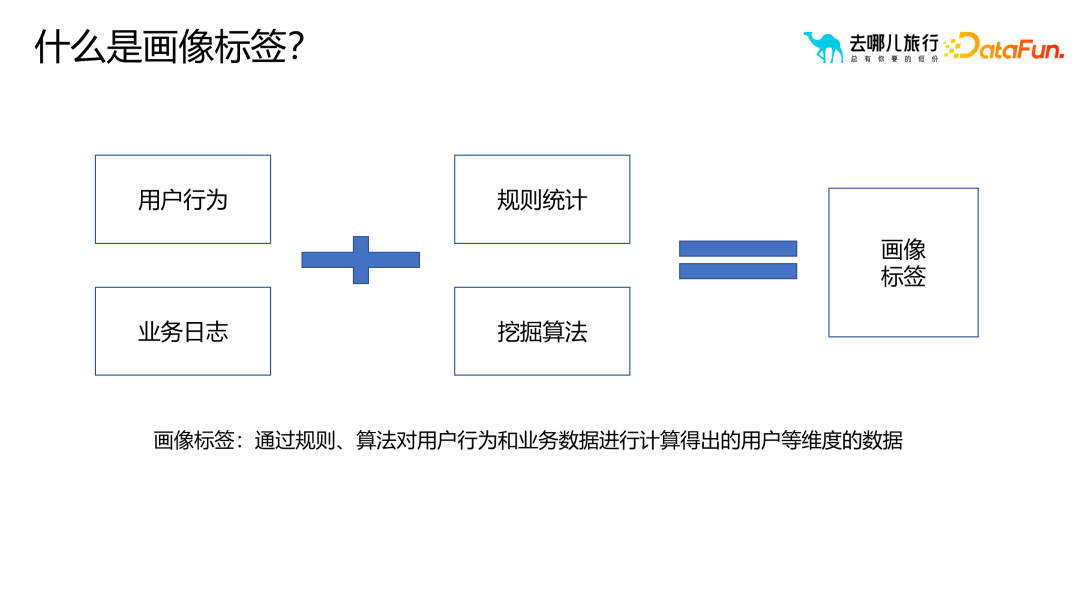

1. Was ist ein Portrait-Tag? Das Benutzerverhalten bezieht sich auf die von Benutzern in der Anwendung ausgeführten Vorgänge, während sich Geschäftsprotokolle auf die von Benutzern auf der Serverseite generierten Daten beziehen, z. B. Klicks, Bestellungen und Suchverhalten. Portrait-Tags sind mehrdimensionale Benutzerdaten, die durch die Analyse von Benutzerverhalten und Geschäftsdaten mithilfe von Regelstatistiken und Mining-Algorithmen gewonnen werden. Durch die Analyse des Benutzerverhaltens und der Geschäftsdaten können wir die Präferenzen und Bedürfnisse der Benutzer besser verstehen und den Benutzern dadurch personalisiertere und genauere Dienste anbieten. Diese Benutzerporträt-Tags können Unternehmen dabei helfen, gezielte Benutzergruppen besser zu lokalisieren, gezielte Marketingstrategien zu formulieren und die Benutzererfahrung zu verbessern. Durch eine eingehende Analyse des Benutzerverhaltens und der Geschäftsdaten können Unternehmen die Verhaltensmuster der Benutzer besser verstehen und Benutzern bessere Produkte und Dienstleistungen anbieten, wodurch die Benutzerzufriedenheit und -loyalität verbessert wird. 2. Nachfrage nach Porträt-Tags Quelle

Bei jedem Unternehmen Obwohl die Abteilung eine eigene Porträt-Labeling-Plattform aufbaut, sind ihre Anforderungen aufgrund unterschiedlicher Ziele ebenfalls unterschiedlich. Beispielsweise zielt das Flugticketgeschäft normalerweise auf Marketing ab, während das Hotelgeschäft normalerweise auf Service abzielt. Wir sollten von den tatsächlichen Geschäftsanforderungen ausgehen und mit verschiedenen Abteilungen, einschließlich der Unternehmensleitung, Praktikanten und anderem Personal auf verschiedenen Ebenen, kommunizieren, um eine eingehende Nachfrageforschung durchzuführen und sicherzustellen, dass das integrierte Kennzeichnungssystem die Geschäftsanforderungen besser erfüllen kann. Während des Integrationsprozesses werden die Anforderungen an Benutzerporträtetiketten hauptsächlich in drei Kategorien unterteilt: Marketingrisikokontrolle, interne Geschäftsanalyseanwendungen und Benutzerbeschreibung.

Marketing-Risikokontrolle: Benutzermarketing, personalisierte Empfehlungen, präzise Werbung und Benutzerrisikokontrolle.

Geschäftsanalyse: Geschäftsoptimierungsanalyse, mehrdimensionale Überwachung von Geschäftsindikatoren und Anleitung zum Design neuer Geschäftsprodukte.

- Beschreiben Sie Benutzer: die Definition eines einzelnen Benutzers, die Positionierung von Plattformbenutzern und Branchenberichte.

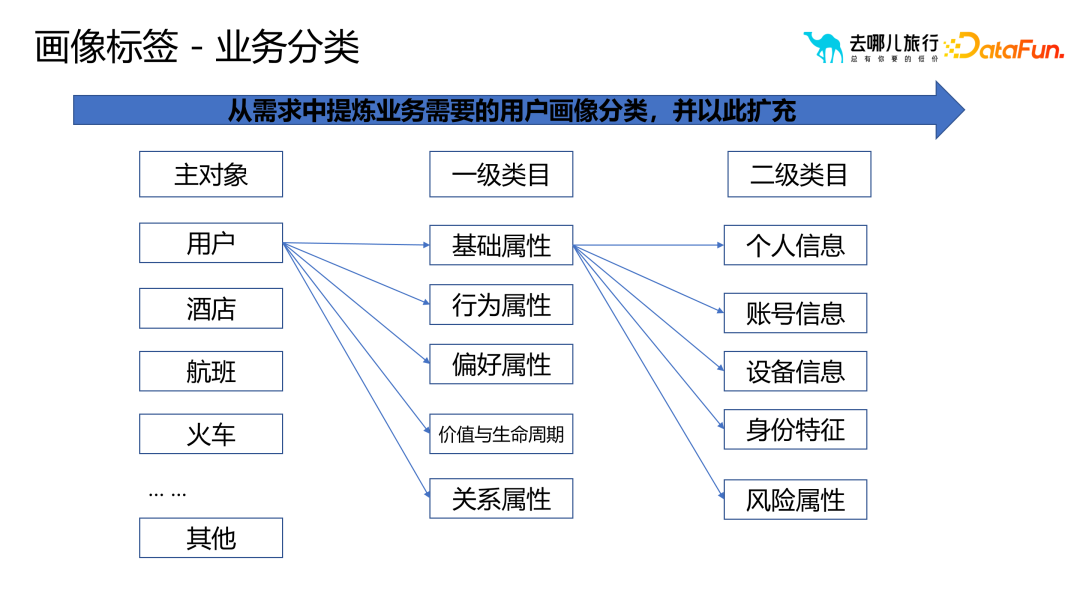

- 3. Die Klassifizierung von Porträt-Tags ist beim Erstellen von Porträt-Tags in Geschäftsklassifizierung und technische Klassifizierung unterteilt.

Extrahieren Sie die für das Unternehmen erforderliche Benutzerporträtklassifizierung aus den Benutzeranforderungen, hauptsächlich basierend auf den Kategorien der ersten und zweiten Ebene, mit dem Geschäftsprozess als Hauptklassifizierungsbasis, und erweitern und verbessern Sie sie weiter.

Extrahieren Sie die für das Unternehmen erforderliche Benutzerporträtklassifizierung aus den Benutzeranforderungen, hauptsächlich basierend auf den Kategorien der ersten und zweiten Ebene, mit dem Geschäftsprozess als Hauptklassifizierungsbasis, und erweitern und verbessern Sie sie weiter.

Darüber hinaus müssen wir entsprechend den unterschiedlichen technischen Anforderungen den geeigneten Technologie-Stack auswählen, um die Generierung, Speicherung und den Aufruf von Porträt-Tags zu realisieren.

Zunächst gilt es, die Definition und Ziele von Portrait-Tags zu klären, um festzulegen, welche Technologie eingesetzt werden muss. Zweitens müssen der Aktualisierungszyklus und die Zugriffsmethode von Tags berücksichtigt werden, die bestimmen, ob Tags online oder offline verarbeitet werden müssen und welche Speicherressourcen ausgewählt werden. Basierend auf diesen Faktoren können wir schließlich den geeigneten Technologie-Stack auswählen, um das Porträt-Kennzeichnungssystem zu implementieren und die Leistung und Stabilität des Systems sicherzustellen. Durch eine solche technische Klassifizierung kann das Porträt-Tag-System besser verwaltet und gepflegt sowie seine Skalierbarkeit und Benutzerfreundlichkeit verbessert werden

(1) Konstruktionsmethode

- Statistische Klasse: Sie kann mithilfe von SQL vervollständigt werden.

- Regeltyp: Für Personen mit einem bestimmten Geschäftshintergrund wie Datenanalysten, Geschäftsanalysten und Produktbetreiber können sie aufgrund ihres Geschäftsverständnisses einige regelbasierte Etiketten erstellen Verständnis für das Geschäft führt zu Veränderungen.

- Modellklasse: Diese Art von Etikett erfordert, dass das Algorithmenteam komplexe Berechnungen durchführt oder Beispieldaten benötigt. Im Gegensatz zu einigen Basisetiketten kann es bei Modelletiketten zu Problemen bei der Genauigkeit kommen und sie können nicht 100 % genau sein. Denn manchmal ist die Anzahl der Proben, die wir erhalten, sehr begrenzt, was es schwierig macht, ein hohes Maß an Etikettengenauigkeit aufrechtzuerhalten. Daher müssen wir für Modellklassenbezeichnungen möglicherweise andere Methoden und Techniken finden, um deren Genauigkeit und Benutzerfreundlichkeit zu verbessern.

(2) Update-Zyklus

Zusätzlich zu den aufgeführten stündlichen, wöchentlichen und monatlichen Update-Zyklen implementieren wir derzeit auch Label-Updates in Echtzeit, was eher Streaming-Updates ähnelt.

(3) Zugriffsmethode

Da die Portrait-Labeling-Plattform eine große Menge an Daten und Benutzeranfragen verarbeiten muss, ist es bei einigen großen Unternehmen erforderlich, die geeignete Zugriffsmethode basierend auf dem Hintergrundtechnologie-Stack auszuwählen Da die Anzahl der Benutzer und das Datenvolumen sehr groß sind, müssen wir uns überlegen, wie Tags effizient gespeichert und abgerufen werden können. Einige Tags müssen möglicherweise nur offline erstellt werden, während andere möglicherweise online aufgerufen werden müssen. Für Offline-Tags können wir Ressourcen auswählen, die keine hohen Speicherkosten beanspruchen, z. B. das Speichern von Daten in Redis oder HBase. Bei Online-Tags muss sichergestellt werden, dass das System schnell auf Benutzeranfragen reagieren und stabile Dienste bereitstellen kann. Daher müssen wir bei der Auswahl einer Zugriffsmethode Kompromisse und Entscheidungen treffen, die auf der tatsächlichen Situation basieren, um die Systemleistung und -stabilität sicherzustellen.

4. Der Konstruktionsprozess des Porträtetikettensystems

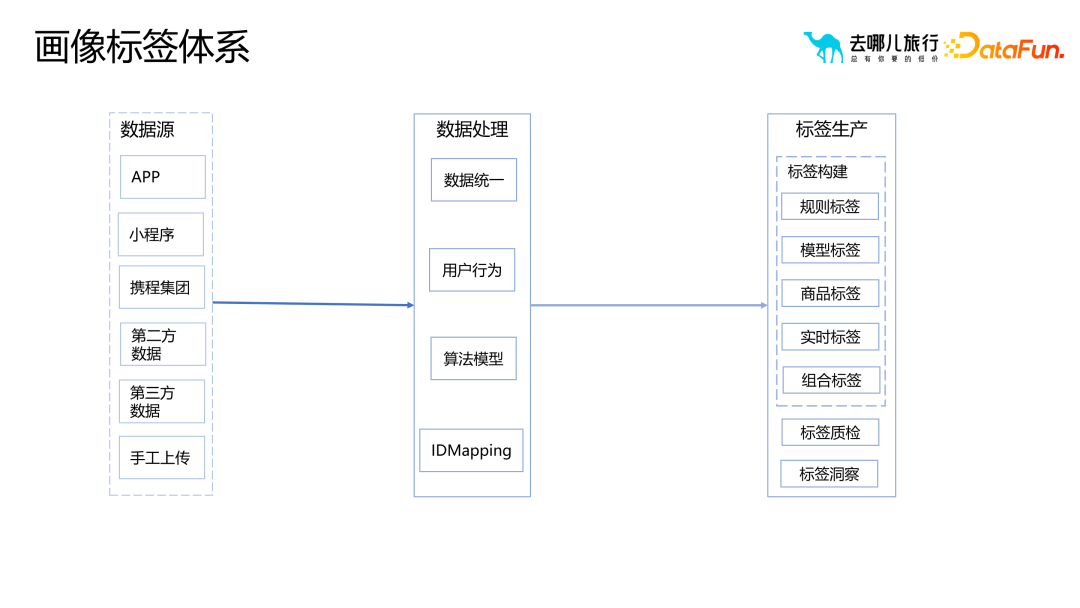

Im Produktionsprozess des Porträtetikettensystems müssen wir eine Reihe von Verarbeitungen an verschiedenen Datenquellen durchführen, um schließlich Etiketten zu generieren. Unter diesen ist die ID-Zuordnung ein wichtiger Link. Das Ziel der ID-Zuordnung besteht darin, das Problem zu lösen, dass verschiedene IDs auf dieselbe Person verweisen, insbesondere bei Unternehmen in der Anfangsphase. Aufgrund verschiedener Registrierungsmethoden können mehrere IDs demselben Benutzer entsprechen. Beispielsweise können Benutzer ihre Mobiltelefonnummer binden oder ändern, nachdem sie sich per E-Mail registriert haben, oder es wurde ihnen gestattet, diese ohne Anmeldung zu verwenden. Diese Situationen können dazu führen, dass mehrere IDs demselben Benutzer entsprechen.

Um dieses Problem zu lösen, übernimmt ID Mapping die Aufgabe, eine Multi-Device-Assoziation zu realisieren. Darüber hinaus ist das ID-Mapping auch ein entscheidender grundlegender Schritt zur Risikokontrolle. Durch ID-Mapping können Benutzer verschiedener Geräte besser identifiziert und zugeordnet werden, was eine bessere Risikokontrolle und ein besseres Sicherheitsmanagement ermöglicht. Durch angemessenes Design und Management der ID-Zuordnung können wir die Privatsphäre und Datensicherheit der Benutzer besser schützen und gleichzeitig die Genauigkeit und Zuverlässigkeit des Porträtkennzeichnungssystems verbessern.

2. Bild-Tagging-Plattform

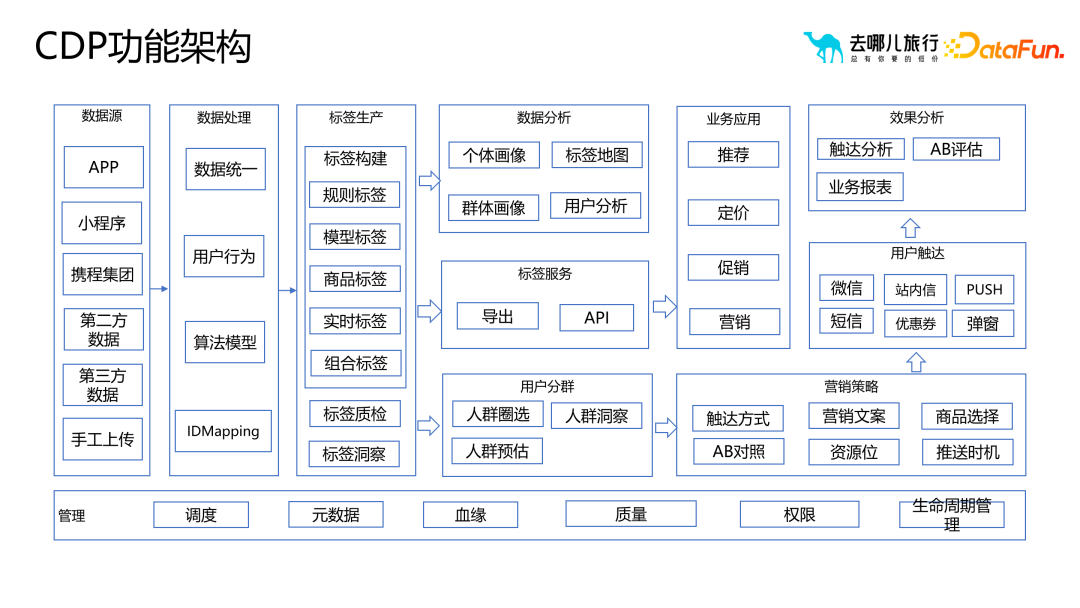

Die Bild-Tagging-Plattform wird auch CDP-Plattform genannt, die Bild-Tag-Produktion, Datenanalyse, Geschäftsanwendungen, Wirkungsanalyse und andere Dienste umfasst. Die folgende Abbildung zeigt die funktionale Architektur der Qunar CDP-Plattform.

Bei Qunar.com haben wir nach dem Ausbruch den Aufbau interner Fähigkeiten gestärkt und Bild-Tags in gängige Strategieplattformen integriert. Derzeit deckt die Plattform den gesamten Lebenszyklus von Porträt-Tags ab und kann Funktionen wie Porträtkonstruktion, Crowd-Auswahl und abschließende Marketingaktionen realisieren. Durch eine solche Integration können datengesteuerte Marketingstrategien besser umgesetzt und Nutzerporträts und Marketingaktivitäten nahtlos verknüpft werden. Dies trägt zur Verbesserung der Marketingeffektivität und Benutzerzufriedenheit bei und fördert außerdem die Datenintegration und die Zusammenarbeit innerhalb des Unternehmens. ?? s, Sie können häufig verwendet werden Algorithmen zur Modellkennzeichnung sind in folgende Kategorien unterteilt:

(1) Klassifizierungsalgorithmus: Die Verwendung prädiktiver Klassenbezeichnungen für die Kreisauswahl und Geschäftsfilterung in Geschäftsprozessen erfordert ausreichend Beispieldaten, um das Modell zu trainieren und zu optimieren und dadurch die Vorhersagegenauigkeit zu verbessern. Vorhersage-Tags beschränken sich nicht nur auf Bestellzahlungsvorhersagen, sondern können auch Suchzahlungsvorhersagen, Suchvorhersagen, Detailseitenvorhersagen usw. umfassen.

(2) Empfehlungsalgorithmus: Bezogen auf Sortierung und Priorisierung, erfordert ein breiteres Spektrum an modernstem Wissen und Technologie-Stack. Ziel des Empfehlungsalgorithmus ist es, Nutzern aus dem Recall-Set geeignete Hotelzimmertypen zu empfehlen. Beispielsweise kann der Empfehlungsalgorithmus den Benutzern für Eltern-Kind-Reiseszenarien geeignete Hotelzimmertypen wie Zweibettzimmer oder Suiten empfehlen.

(3) Wissensdiagramm: Verwenden Sie die Diagrammdatenbanktechnologie, um Benutzer und ihre umgebenden Beziehungen besser aufzudecken. In Risikokontrollszenarien gibt es viele Anwendungen, z. B. die Identifizierung abnormaler Benutzer und die Feststellung, ob es sich um böswillige Benutzer handelt.

(4) Kausaler Rückschluss: Anhand eines Beispiels wird erläutert, welche Auswirkungen das Versenden von Textnachrichten und Push-Nachrichten an Benutzer auf die Marketingeffektivität hat und welche Kostenaspekte es mit sich bringt.

(5) Grafiken und Bilder: Kombination von Grafik- und Bildverarbeitungstechnologie zum Markieren von Grafiken und Bildern. Dazu gehören Bildsegmentierung, Erkennung und andere Technologien, aber häufiger wird es umgekehrt zur Bildkennzeichnung durch Benutzer-Tags angewendet. Beispielsweise werden die Beschriftungen von Benutzern, die unangemessene Kommentare veröffentlichen, extrahiert und auf den Beschriftungsalgorithmus für grafische Bilder angewendet, um die Effizienz und Genauigkeit der Beschriftung zu verbessern.

(6) NLP-Roboter

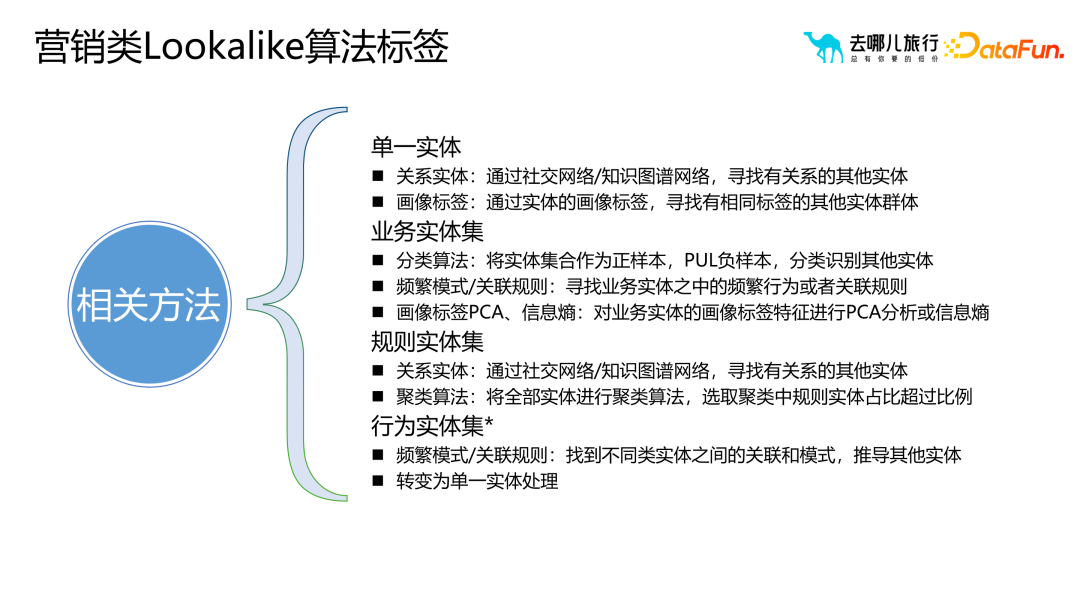

(7) Lookalike-Marketing-Algorithmus: ein Algorithmus für Expansionsmarketing durch Seed-Benutzer.

Es wird verschiedene Klassifizierungsmethoden basierend auf Nachfragetypen geben:

- Einzelne Entität: Finden Sie andere verwandte Entitäten über Beziehungsnetzwerke oder Wissensgraphen. Beispielsweise können Wissensgraphen verwendet werden, um Beziehungen zwischen Entitäten zu entdecken und so die zugehörigen Entitäten einer einzelnen Entität zu erweitern.

- Unternehmensentitätssatz: Tags, die sich auf ein bestimmtes Unternehmen beziehen, vom Unternehmen selbst generiert und nicht von Menschen kontrolliert werden. Wenn Sie beispielsweise Nutzer der Hotelsuche oder der Suche nach Flugtickets für Marketingzwecke ansprechen und Ihr Geschäft ausbauen möchten, müssen Sie die Bedürfnisse und Verhaltensweisen der Nutzer durch eine eingehende Analyse und Analyse von Geschäftsentitäts-Tags besser verstehen, um dadurch Geschäftsstrategien zu optimieren und die Konversionsraten zu verbessern und Benutzererfahrung. Der Geschäftsentitätssatz kann durch Markenmodelle, Assoziationsregeln, Lösungskennzeichnungsplattformen usw. erweitert werden, um umfassendere Porträtetiketten oder Porträtbenutzer zu erhalten.

- Regelentitätssatz: bezieht sich auf Etiketten, die auf der Grundlage bestimmter Regeln oder Bedingungen generiert werden. Diese Tags werden normalerweise vom Produktteam verwendet, um Benutzergruppen auszuwählen, die basierend auf ihrem Geschäftsverständnis bestimmte Regeln erfüllen. Beispielsweise können einige Benutzer im Zuge der Empfehlung von Reiserouten oder Zimmertypen Flugtickets und Hotels in Peking gekauft haben. Anschließend können wir diese Benutzer mit bestimmten Verhaltensketten als Zielgruppen für die Marketingwerbung verwenden. Kann mithilfe relationaler Entitäten und Clustering-Algorithmen verarbeitet werden. Bei der Durchführung eines Clustering-Algorithmus ist es wichtig zu beachten, dass Sie für das Clustering nicht nur Regellabels verwenden können, sondern auch andere Labels verwendet werden sollten. Gleichzeitig müssen Sie vermeiden, Tags, die einen starken Bezug zu Regel-Tags haben, mit Regel-Tags zu vermischen. Um diese Situation zu vermeiden, bietet die Lösungs-Tag-Plattform eine Korrelationsanalyse zwischen Tags und anderen Tags, um Benutzern beim Herausfiltern ähnlicher Tags zu helfen.

-

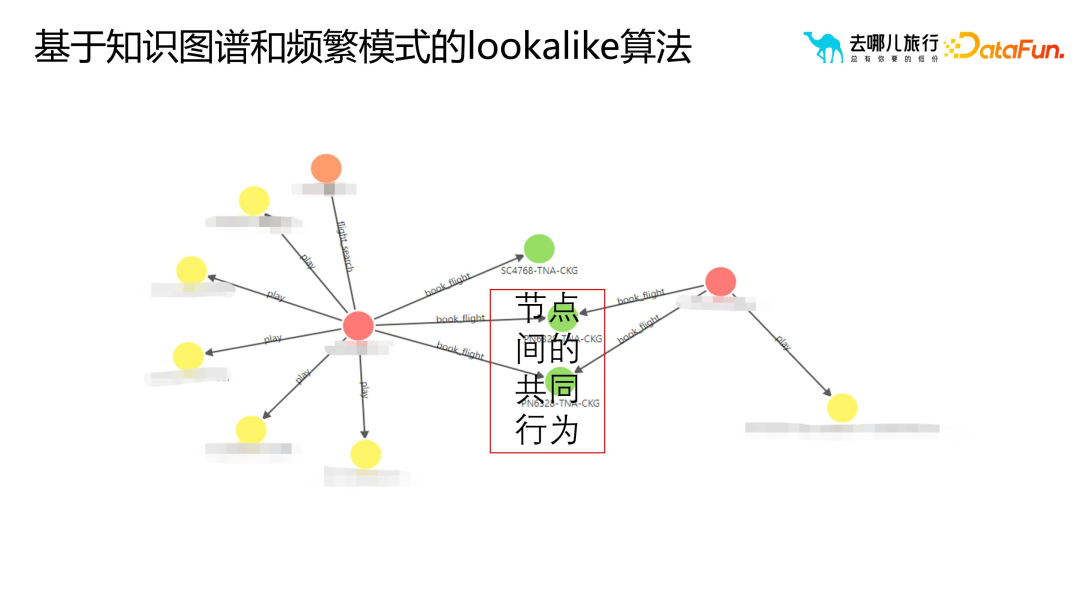

Behavioral Entity Set: Tags, die basierend auf dem Benutzerverhalten generiert werden. Diese Tags entwickeln entsprechende Marketingstrategien, indem sie die Verhaltensmerkmale und Nachfragetypen der Benutzer analysieren. Beispielsweise können wir für Benutzer, die Flugtickets und Hotels in Peking gekauft haben, deren Verhaltensmerkmale wie Kaufzeitpunkt, Häufigkeit, Präferenzen usw. weiter analysieren, um gezieltere Marketingstrategien zu entwickeln. 2. Looklike-Algorithmus, der auf Wissensgraphen und häufigen Mustern basiert schwieriges Problem. Mit herkömmlichen Methoden wie der Sortierung nach Wert, Aktivität usw. ist es schwierig sicherzustellen, dass die ausgewählten Benutzer der Zielgruppe der Benutzer am ähnlichsten sind. Durch Wissensgraphen oder häufige Muster können wir die Ähnlichkeit zwischen Benutzern messen, und diese Ähnlichkeit ist quantifizierbar und skalierbar. Durch die Beziehungsebene kann der Algorithmus Benutzergruppen genauer finden, die dem Zielbenutzer ähnlich sind.

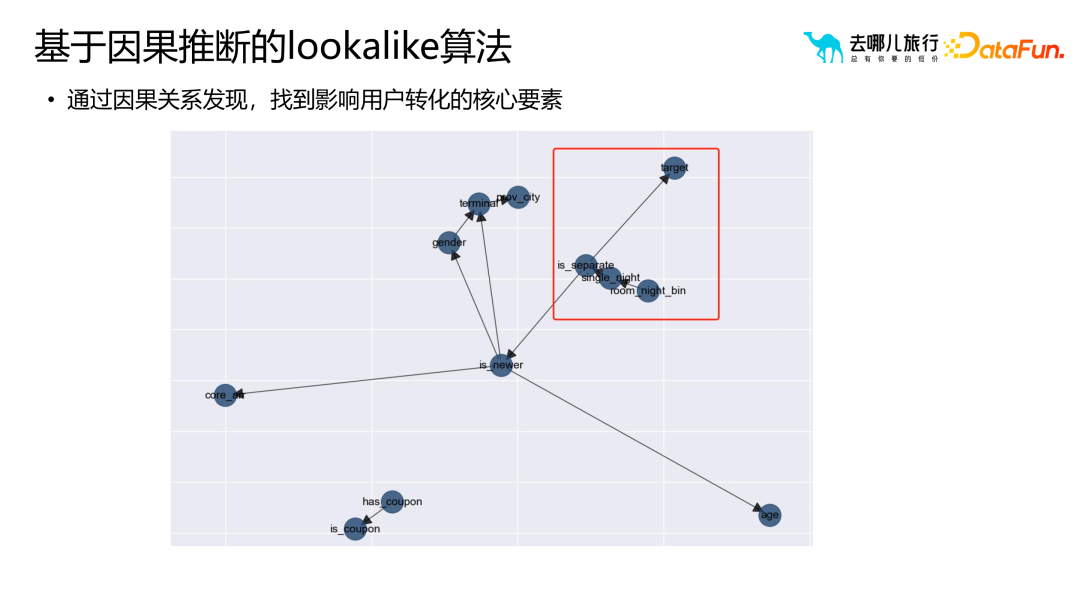

3. Auf kausaler Inferenz basierender Lookalike-Algorithmus

Im Vergleich zu herkömmlichen Assoziationsregeln und Porträtbezeichnungen kann kausale Inferenz tiefere Probleme lösen. Assoziationsregeln und Porträtetiketten lösen hauptsächlich Korrelationsprobleme wie „Benutzer, die Bier kaufen, kaufen möglicherweise auch Windeln“, können jedoch nicht erklären, warum dieser Zusammenhang besteht. In anderen Kulturen und Märkten trifft dieser Zusammenhang möglicherweise nicht zu. Daher können durch kausale Schlussfolgerungen aus historischen Daten und Modellen die Schlüsselfaktoren ermittelt werden, die das Benutzerverhalten und die Konvertierung beeinflussen. Diese Schlüsselfaktoren können durch Beziehungserkennung ermittelt werden, was uns wiederum dabei hilft, das Benutzerverhalten und die Geschäftsprozesse besser zu verstehen.

Zum Beispiel filtert der rote Teil in der oberen rechten Ecke die Teile heraus, die den Geschäftsprozess durch Verständnis des Geschäfts besser widerspiegeln, um mehr Benutzer zu gewinnen.

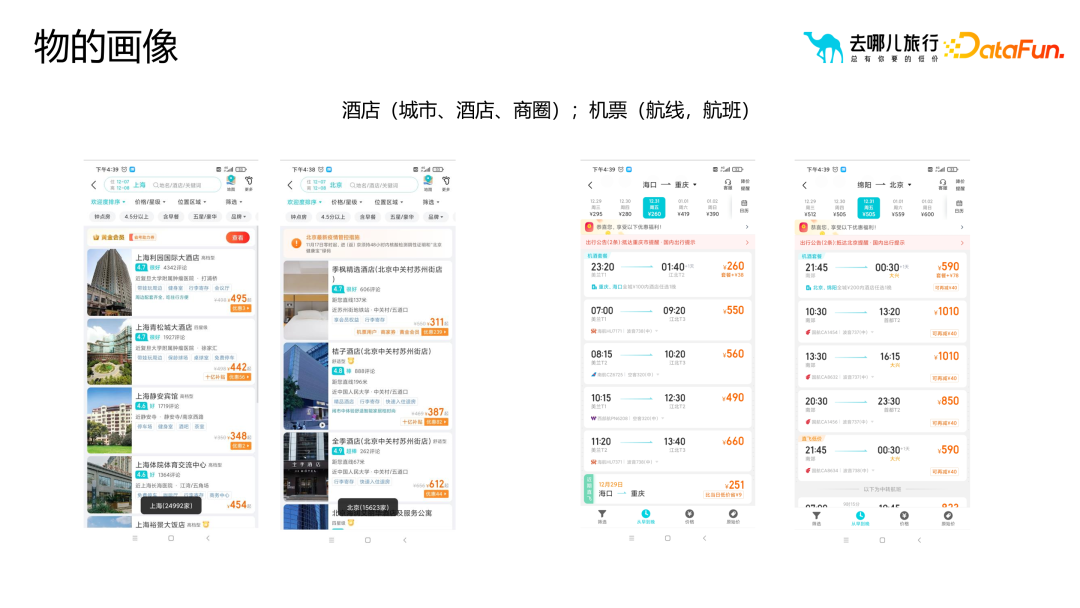

4. Objektporträt

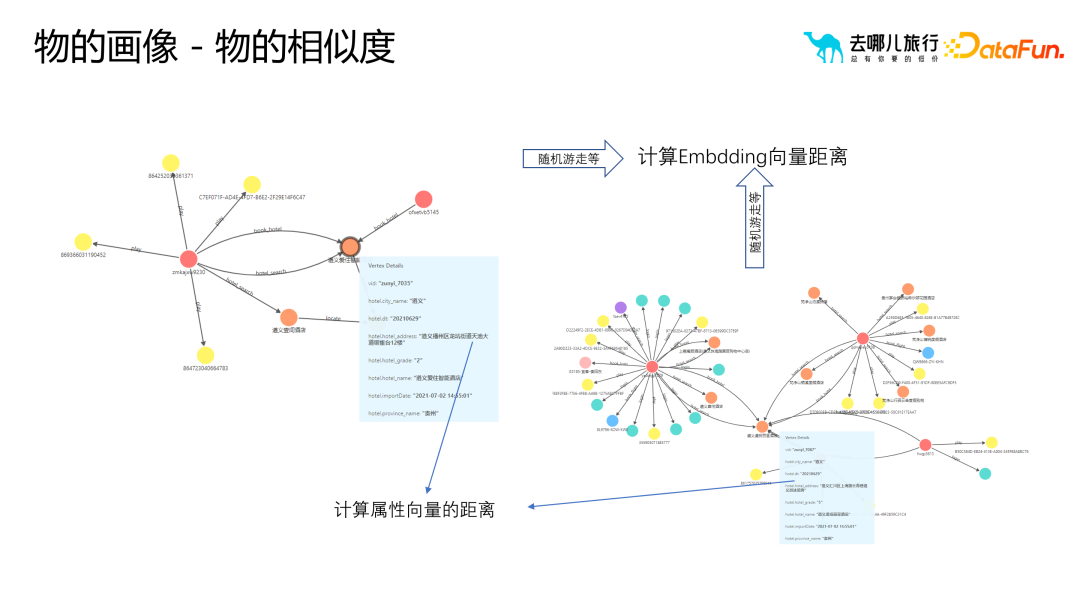

Bei der Erstellung des Objektporträts konzentrieren wir uns hauptsächlich auf die Attribute und Eigenschaften des Objekts, wie Städte, Geschäftsviertel, Routen usw. im Hotelporträt Flüge etc. Diese Eigenschaften helfen uns, Objekte genauer zu beschreiben und zu verstehen und liefern reichhaltige Inhalte für ihre Porträts.

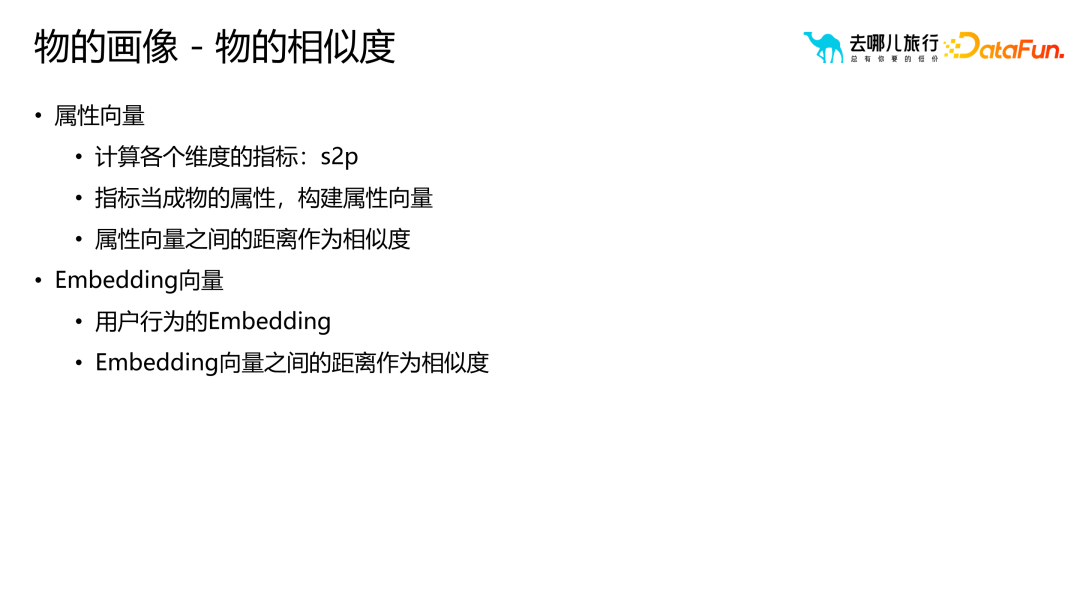

Im Vergleich zu Benutzerporträts betonen Porträts von Objekten die Ähnlichkeiten zwischen Objekten. In der Praxis verwenden wir normalerweise die Ähnlichkeit von Objekten für Operationen wie Empfehlungen und Rankings. Um die Ähnlichkeit zwischen Objekten zu messen, können verschiedene Methoden verwendet werden, beispielsweise Attributvektoren und Einbettung. Diese Methoden können Objekte als Vektoren darstellen und diese Vektoren verwenden, um Ähnlichkeitsberechnungen durchzuführen. Es ist zu beachten, dass der Prozess zum Erstellen von Objektporträts zwar dem Prozess zum Erstellen von Benutzerporträts ähnelt, wir jedoch in tatsächlichen Anwendungen entsprechende Anpassungen und Optimierungen basierend auf Geschäftsanforderungen und -szenarien vornehmen müssen. Gleichzeitig ist es auch notwendig, eine eingehende Analyse der Beziehungen und hierarchischen Strukturen zwischen Objekten durchzuführen, um sicherzustellen, dass die Porträts von Objekten die Geschäftsanforderungen genau widerspiegeln.

Darüber hinaus müssen wir beim Aufbau des Bildes des Objekts auch auf einige Schlüsselaspekte achten.

(1) „Ähnlich“ bedeutet nicht „ähnlich“. Wenn beispielsweise bei Verwendung der Einbettungsmethode eine hochwertige Benutzergruppe nach Fünf-Sterne-Hotels sucht, kann die Korrelation zwischen diesen Fünf-Sterne-Hotels stark sein. In einigen Geschäftsszenarien trifft dieser Zusammenhang jedoch möglicherweise nicht zu. Daher müssen wir die Ähnlichkeit von Objekten basierend auf bestimmten Geschäftsszenarien sorgfältig prüfen.

(2) Kaltstartproblem. Wenn beispielsweise bei der Hotelprofilierung ein neues Hotel online geht, fehlen möglicherweise Daten zum Benutzerverhalten. Um dieses Problem zu lösen, können wir den Attributabstand verwenden, um großdimensionale Etikettenattribute zu extrahieren, ein benutzerfreundliches Porträtetikett zu erstellen und dieses Etikett zur Durchführung von Ähnlichkeitsberechnungen zu verwenden. 3) Interpretierbarkeit

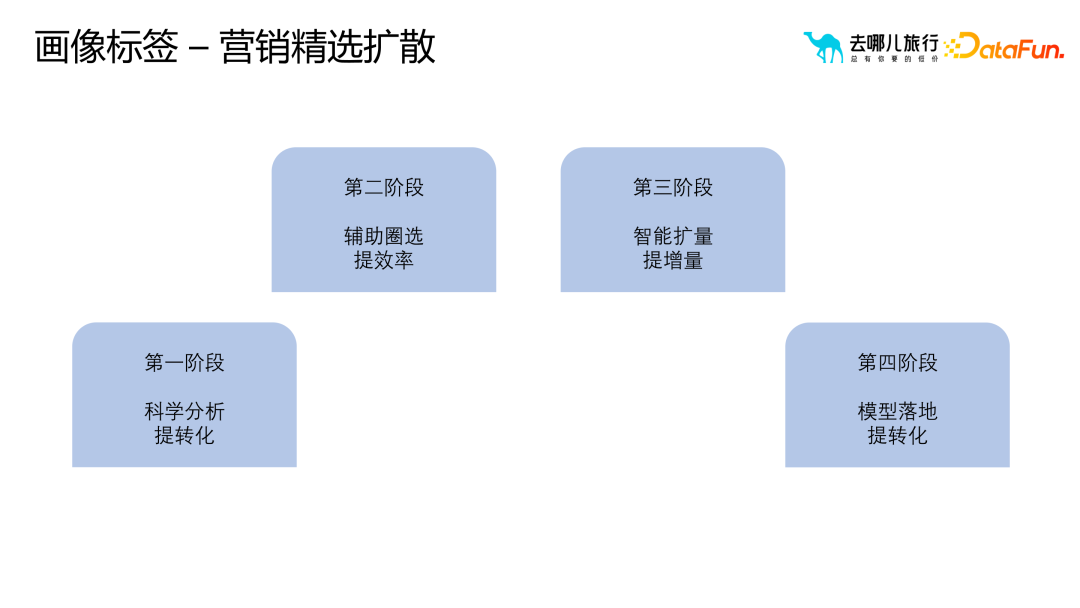

Porträt-Tags spielen eine wichtige Rolle Rolle im Auswahl- und Verbreitungsprozess des Marketings. Durch die sinnvolle Verwendung von Portrait-Tags können Betreiber eine detailliertere Analyse und Überprüfung der ausgewählten Benutzergruppen durchführen. Wenn Betreiber das Gefühl haben, dass die ursprünglich ausgewählten Benutzergruppen zu groß oder zu klein sind oder der Marketingeffekt weiter erweitert oder optimiert werden muss, ist dies möglich durch Porträt-Tags verbreitet oder erneut ausgewählt werden, um bessere Marketingergebnisse zu erzielen.

Bei der Auswahl und Verbreitung von Porträt-Tags treten jedoch am häufigsten Probleme in den vier Quadranten der Benutzerkonvertierung und des operativen Eingriffs auf. Diese vier Quadranten repräsentieren jeweils unterschiedliche Benutzerkonversionszustände und betriebliche Interventionsstrategien, die unterschiedliche Reaktionen auf unterschiedliche Situationen erfordern. Beispielsweise können Sie für Benutzer mit hoher Konversion und geringem Eingriff Strategien zur Aufrechterhaltung des Status Quo anwenden; für Benutzer mit geringer Konversion und geringem Eingriff können Sie Strategien zur Förderung der Konversion usw. übernehmen.

Im Folgenden sind die vier Phasen der Marketingauswahl und Verbreitung von Porträt-Tags im Bewerbungsprozess aufgeführt:

Wissenschaftliche Analyse: Tief in die Benutzerdaten eintauchen und Zielgruppen genau lokalisieren, um Konversionseffekte zu verbessern.

Hilfskreisauswahl: Verwenden Sie Tags, um Zielbenutzer effizient zu filtern und die Relevanz und Effizienz von Marketingaktivitäten zu verbessern.

Intelligente Erweiterung: Basierend auf Algorithmen und Modellen werden Benutzergruppen intelligent klassifiziert und erweitert, um die Marketingabdeckung zu erweitern.

Modellimplementierung: In Kombination mit tatsächlichen Marketingaktivitäten optimieren Sie Bild-Tags und -Strategien, um die besten Marketingergebnisse zu erzielen.

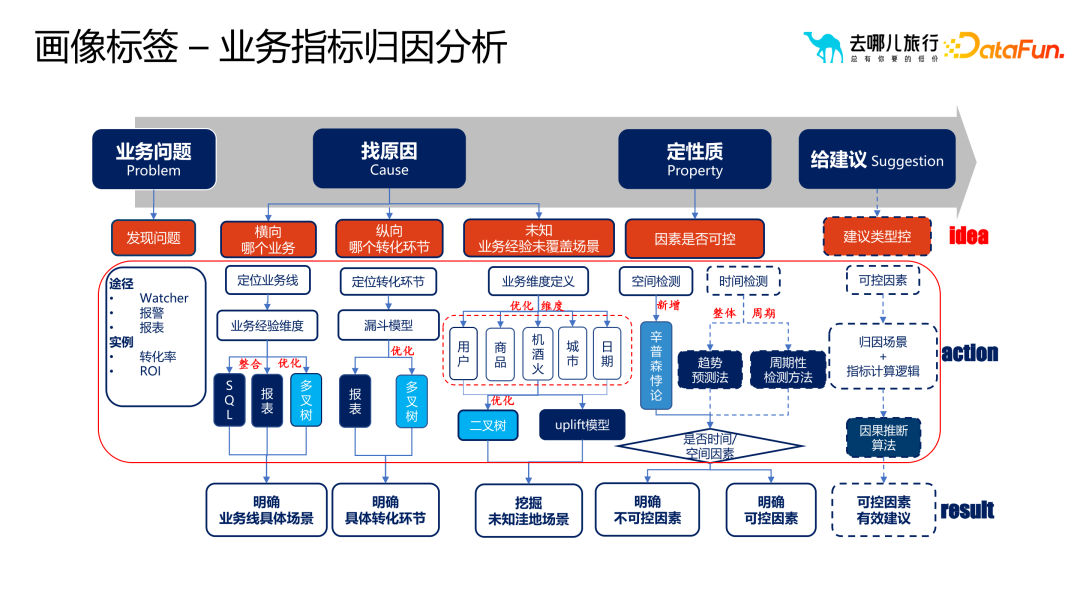

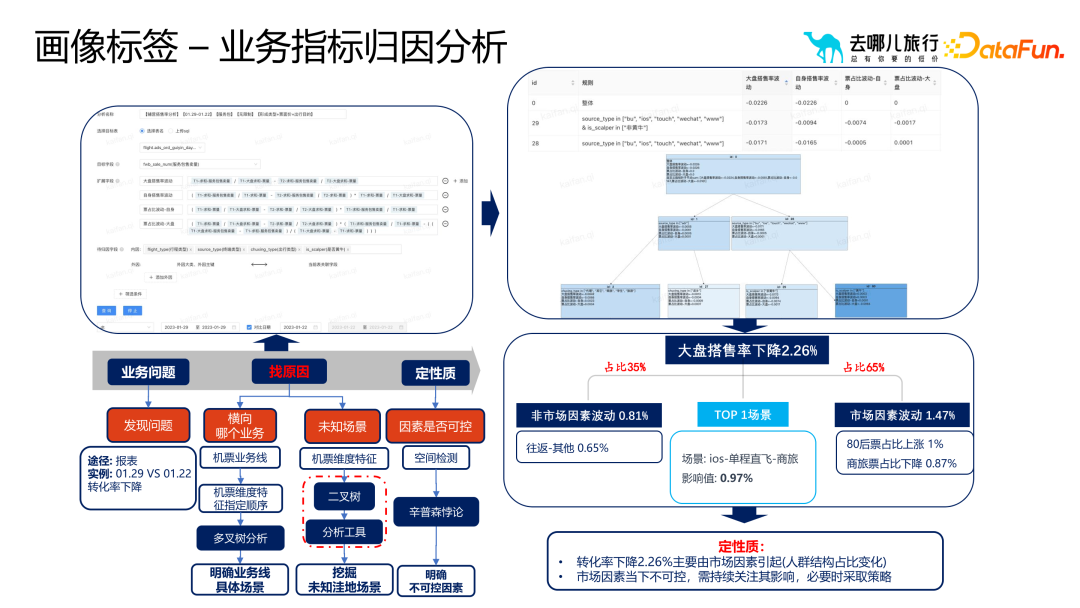

Anwendung 2: Attributionsanalyse von Geschäftsindikatoren

Verwenden Sie das Porträt-Tag-System, um die Qualität von Geschäftsindikatoren zu analysieren und Strategien weiter zu optimieren. Während des Geschäftsiterationsprozesses verwenden wir normalerweise Methoden wie Attributionsanalysealgorithmen und Geschäftsanalysen, um Strategien zu generieren. Führen Sie dann experimentelle Messungen durch. Wenn die experimentelle Strategie gut funktioniert, wird sie vollständig gestartet.

Bei diesem Prozess treten jedoch zwei Probleme auf: Wie ist die Qualität der Indikatoren und die Qualität der experimentellen Ergebnisse zu analysieren? Um diese Probleme zu lösen, müssen wir eine Attributionsanalyse von Geschäftsindikatoren durchführen. Entdecken Sie zunächst Geschäftsprobleme anhand von Berichten, Alarmen usw., ermitteln Sie die Ursachen der Probleme und klären Sie spezifische Szenarien und tatsächliche Transformationsbeziehungen. Suchen Sie als Nächstes die Ursache des Problems und stellen Sie fest, ob die Ursache kontrollierbar oder unkontrollierbar ist. Wenn es unkontrollierbar ist, handelt es sich möglicherweise um einen natürlichen Jitter, der nicht allzu viel Aufmerksamkeit erfordert. Wenn es kontrollierbar ist, muss weiter untersucht werden, ob es unbekannte Szenarien gibt, die dieses Problem verursachen.

Im qualitativen Analysemodul klären wir die kontrollierbaren und unkontrollierbaren Faktoren und untersuchen die Ursachen von Problemen in einigen unbekannten Szenarien. Abschließend werden Vorschläge gemacht, um das Geschäftspersonal in den entsprechenden Szenarios anzuleiten. Dieses Szenario bedeutet tatsächlich, dass die Conversion-Rate eines bestimmten Unternehmens gesunken ist. Durch den Analyseprozess des gesamten Unternehmens können wir den Anteil von Nicht-Marktfaktoren und kontrollierbaren Faktoren ermitteln. Wenn Marktfaktoren einen großen Anteil ausmachen, können wir das Problem später lösen, ohne sofort viel Personal und materielle Ressourcen zu verbrauchen.

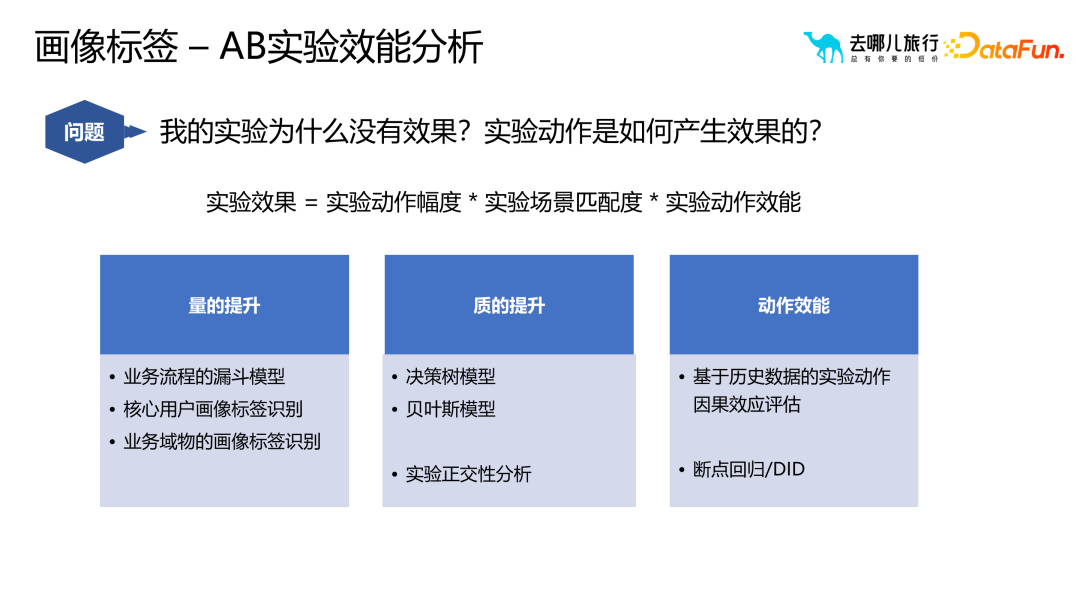

Anwendung 3: Leistungsanalyse von AB-Experimenten

Während unserer Verantwortung für das AB-Experimentsystem von Qunar stehen wir oft vor einigen Herausforderungen. Wenn das Produktteam viel Zeit und Ressourcen in die Durchführung von Experimenten investiert und die experimentellen Ergebnisse nicht aussagekräftig sind, kann es leicht zu Fragen kommen wie „Warum ist das Experiment ungültig“ und „Was ist die Richtung der nächsten Iteration?“

Um diese Probleme zu lösen, haben wir eine experimentelle AB-Leistungsanalyse durchgeführt, die hauptsächlich in drei Teile gegliedert war. Zunächst haben wir versucht festzustellen, ob die schlechten experimentellen Ergebnisse auf eine unzureichende Volumenverbesserung durch das Geschäftsprozess-Trichtermodell, die Identifizierung von Kernbenutzerporträtetiketten und die Identifizierung irreführender Geschäftsdomänenetiketten zurückzuführen sind. Zweitens nutzen Sie Analysemethoden wie Entscheidungsbäume, um zu untersuchen, ob es Probleme mit der qualitativen Verbesserung gibt, wie z. B. Konflikte in anderen Experimenten oder Situationen, in denen die Verbesserung kein signifikantes Ausmaß erreicht. Quantifizieren Sie abschließend die Wirksamkeit der Maßnahmen und klären Sie die Auswirkungen jeder Maßnahme auf das Ziel.

Durch diese Analyseprozesse können wir dem Produktteam spezifische Anleitungen geben, um es bei der Auswahl effizienterer Optimierungsrichtungen zu unterstützen und so eine qualitative Verbesserung zu erzielen. Diese Analysen tragen nicht nur zur Optimierung der Produktiterationsrichtungen bei, sondern sparen auch Ressourcen und Zeit für das Unternehmen und verbessern die Geschäftsergebnisse insgesamt.

5. Frage- und Antwortsitzung

F1: Was ist der Unterschied zwischen Benutzerverhalten und Geschäftsprotokollen?

A1: Benutzerverhaltensdaten erfassen hauptsächlich das interaktive Verhalten der Benutzer auf der APP-Seite, wie z. B. Klicks usw. Diese Daten spiegeln hauptsächlich den Interaktionsprozess des Benutzers wider. Bei den Geschäftsdaten handelt es sich um verschiedene im Hintergrund verarbeitete Informationen, wie z. B. Agentenverbindungsprozesse, Logistikinformationen usw. Obwohl diese Daten für Benutzer unsichtbar sind, sind sie auch für das Verständnis des gesamten Geschäftsprozesses und die Verbesserung der Benutzererfahrung von entscheidender Bedeutung. Im tatsächlichen Betrieb müssen wir diese Daten in unser Porträt-Tag-System integrieren, um das Benutzerverhalten und die Geschäftsprozesse besser analysieren und verstehen zu können. Beispielsweise sind bei E-Commerce-Plattformen einige Daten für Benutzer möglicherweise nicht relevant, andere beziehen sich jedoch auf Benutzererfahrungen und Geschäftsprozesse, sodass eine angemessene Überprüfung und Verarbeitung erforderlich ist.

F2: Wie erfolgt die Streaming-Kennzeichnung derzeit? Kann es komplexere Tag-Regeln unterstützen? Wird es aus Daten entwickelt oder visuell konfiguriert?

A2: Streaming-Tags können durch Streaming-Computing implementiert werden, beispielsweise mithilfe von Tools wie Flink. Benutzer können definierte Daten per Drag-and-Drop verschieben, um Beschriftungen durch Streaming-Berechnungen zu berechnen. Gleichzeitig können Sie auch Python-Code oder SQL-Code für individuelle Berechnungen hochladen. Darüber hinaus kann es auch durch Spark und andere Methoden unterstützt werden. Bei Streaming-Tags müssen Umfang und Zeitfenster der Berechnungen begrenzt werden, um unterschiedlichen Anforderungen gerecht zu werden.

Streaming-Tags können komplexe Tag-Regeln unterstützen. Benutzer können komplexere Etikettenberechnungen implementieren, indem sie Python-Code oder SQL-Code hochladen.

Streaming-Tags können auf zwei Arten implementiert werden: Datenentwicklung und visuelle Konfiguration. Auf der Qunar-Plattform können Benutzer definierte Daten per Drag-and-Drop verschieben, um Beschriftungen per Streaming-Computing zu berechnen, oder Python-Code oder SQL-Code für benutzerdefinierte Berechnungen hochladen.

F3: Was sind Echtzeit-Tags?

A3: Echtzeit-Tags beziehen sich auf Tags, die in Echtzeit berechnet und angewendet werden, wenn Benutzerverhalten oder Geschäftsereignisse auftreten. Wenn ein Benutzer beispielsweise eine Beschwerde über die Front-End-Schnittstelle einreicht, analysiert das System die Anforderungen und Bestellprobleme des Benutzers in Echtzeit und kennzeichnet den Benutzer mit entsprechenden Echtzeit-Etiketten. Diese Art der Echtzeitkennzeichnung kann Benutzerbedürfnisse und -probleme schnell widerspiegeln und so eine zeitnahe Verarbeitung und Optimierung ermöglichen. Verschiedene Unternehmen haben unterschiedliche Definitionen von Echtzeit-Tags. Für Qunar gilt alles innerhalb von 3 Sekunden als Echtzeit, während Stunden als Nicht-Echtzeit-Szenario gelten.

F4: Identifiziert die ID-Zuordnung mehrere Mobiltelefonnummern/Gerätenummern in einer eindeutigen ID oder hat jeder Benutzer eine eindeutige ID? Zum Beispiel wurde eine Mobiltelefonnummer auf zwei Geräten angemeldet, und eines der Geräte hat sich auf einem anderen Mobiltelefon angemeldet. Ist es das einzige oder drei? A4: Mit der Popularität des mobilen Internets mehr und immer mehr Unternehmen beginnen, die Mobiltelefonnummer als eindeutige Kennung des Benutzers zu verwenden. Die Ein-Klick-Anmeldung ist in der Branche mittlerweile gängige Praxis und macht es für Benutzer bequemer, sich anzumelden und Anwendungen zu verwenden. Für Plattformen wie Qunar verwenden wir auch Mobiltelefonnummern als eindeutige Benutzer-IDs. In den meisten Fällen betrachten wir eine Mobiltelefonnummer als eindeutige Kennung für einen Benutzer. In einigen Sonderfällen werden wir jedoch auch den Fall berücksichtigen, dass der Benutzer seine Mobiltelefonnummer ändert, und entsprechend vorgehen. Um Benutzer besser verwalten und identifizieren zu können, verwenden wir außerdem eine Reihe von Beurteilungen, um den Besitzstatus des Benutzers auf dem Gerät zu bestimmen, wenn eine Mobiltelefonnummer auf zwei Geräten angemeldet ist. Wenn sich der Benutzer vorübergehend am Gerät anmeldet, betrachten wir ihn als Zugriffsberechtigten; wenn der Benutzer das Gerät über einen längeren Zeitraum besitzt, gilt er als Inhaber.

F5: Welche Anwendungsszenarien gibt es für Produktetiketten?

A5: Am häufigsten kommt es auf die Produktpreise an. Um die Produktpreise zu personalisieren, müssen wir Produkt-Tags verwenden. Diese Etiketten werden auf der Grundlage spezifischer Werte interner und externer Faktoren berechnet. Wenn interne Faktoren nicht richtig berücksichtigt werden, können die Auswirkungen externer Faktoren übertrieben sein.

Es kann als ähnlich wie die Brute-Force-Lösungsmethode verstanden werden. Wir geben jeden Faktor ein und probieren ihn aus. Dann sehen wir, wie viel Einfluss jeder Faktor darauf hat, und beurteilen, ob es bei jedem Faktor eine Korrelation oder Kausalität gibt.F6: Müssen Echtzeit-Geschäftsetiketten angepasst und entwickelt werden?

A6: Nachdem die Echtzeit-Tags erstellt wurden, haben wir unser Bestes gegeben, um einige Echtzeit-Tags auszuschöpfen, die durch grundlegende Statistiken auf der Entwicklungsebene erhalten werden können. Echtzeit-Tags wie Regeln und Modelle müssen angepasst und entwickelt werden.

F7: Wie verwalte ich den Lebenszyklus von Tags?

A7: Zu Beginn der Einrichtung wird es einige einmalige Tags geben, die nach der Verwendung nicht mehr verwendet werden.

F8: Können einige statistische Methoden verwendet werden, um die Mindeststichprobengröße für AB-Experimente zu bestimmen? Für das AB-Experiment gibt es einen Standardberechnungsprozess. Können wir die ungefähre Stichprobengröße kennen, die erforderlich ist, um einen statistisch signifikanten Effekt zu erzielen?

A8: Für kleinere Unternehmen ist der Datenverkehr möglicherweise von Natur aus nicht ausreichend. Wenn Sie eine Mindeststichprobengröße erreichen möchten, ist dies auf betrieblicher Ebene nicht möglich. Daher müssen wir einige haben, wenn die Mindeststichprobengröße erreicht ist nicht erreicht. Kann schnell und grob auf den experimentellen Effekt schließen.

F9: Wie werden die Kalibertypen der Benutzerkaliberporträts gespeichert und angezeigt? Neben einzelnen Tags verfügen Benutzerporträts auch über mehrere Tags, um eine Benutzerpräferenzperspektive zu bilden. Wie können diese beiden Arten von Tags besser gespeichert werden?

A9: Zeigen Sie, dass jedes Unternehmen anders ist. Aus Speichersicht verfügt Qunar über mehrere Speichermethoden, vor allem für schnelle Echtzeitreaktionen. Das heißt, beim Zugriff auf Tags versuchen wir unser Bestes, um darauf zuzugreifen.

F10: Was sind die Anwendungen von Modellen bei der Erstellung von Lösungsetiketten?

A10: Tatsächlich werden in meiner aktuellen Praxis bei Qunar große Modelle häufig bei der Algorithmenkennzeichnung verwendet. Erstens das einfachste Beispiel. Wenn wir Benutzerporträts erstellen, werden die Wahrzeichendaten häufig aus einigen Dokumenten extrahiert. Die Genauigkeit dieses Ortes ist viel besser Modelle, die wir in der Vergangenheit selbst gebaut haben. Und wenn wir einen Wissensgraphen erstellen, werden wir auf eine gewisse Entitätsdisambiguierung, Entitätszusammenführung usw. stoßen.

F11: Müssen Profiling-Algorithmus-Ingenieure auch Ranking-Empfehlungen implementieren?

A11: Eigentlich nein, diese Empfehlung dient dazu, Ingenieure zu empfehlen, aber der Empfehlungsalgorithmus muss die Ergebnisse des Porträtingenieurs verwenden. Der Porträtingenieur muss die Qualität des Porträtetiketts und das Anwendungsszenario klar beschreiben Das kann der Empfehlungsranking-Ingenieur besser nutzen.

Das obige ist der detaillierte Inhalt vonAufbau und Anwendungspraxis von Portrait-Tag-Systemen. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1376

1376

52

52

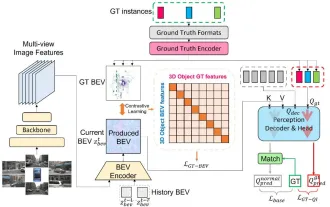

CLIP-BEVFormer: Überwacht explizit die BEVFormer-Struktur, um die Leistung der Long-Tail-Erkennung zu verbessern

Mar 26, 2024 pm 12:41 PM

CLIP-BEVFormer: Überwacht explizit die BEVFormer-Struktur, um die Leistung der Long-Tail-Erkennung zu verbessern

Mar 26, 2024 pm 12:41 PM

Oben geschrieben und das persönliche Verständnis des Autors: Derzeit spielt das Wahrnehmungsmodul im gesamten autonomen Fahrsystem eine entscheidende Rolle Das Steuermodul im autonomen Fahrsystem trifft zeitnahe und korrekte Urteile und Verhaltensentscheidungen. Derzeit sind Autos mit autonomen Fahrfunktionen in der Regel mit einer Vielzahl von Dateninformationssensoren ausgestattet, darunter Rundumsichtkamerasensoren, Lidar-Sensoren und Millimeterwellenradarsensoren, um Informationen in verschiedenen Modalitäten zu sammeln und so genaue Wahrnehmungsaufgaben zu erfüllen. Der auf reinem Sehen basierende BEV-Wahrnehmungsalgorithmus wird von der Industrie aufgrund seiner geringen Hardwarekosten und einfachen Bereitstellung bevorzugt, und seine Ausgabeergebnisse können problemlos auf verschiedene nachgelagerte Aufgaben angewendet werden.

Implementierung von Algorithmen für maschinelles Lernen in C++: Häufige Herausforderungen und Lösungen

Jun 03, 2024 pm 01:25 PM

Implementierung von Algorithmen für maschinelles Lernen in C++: Häufige Herausforderungen und Lösungen

Jun 03, 2024 pm 01:25 PM

Zu den häufigsten Herausforderungen, mit denen Algorithmen für maschinelles Lernen in C++ konfrontiert sind, gehören Speicherverwaltung, Multithreading, Leistungsoptimierung und Wartbarkeit. Zu den Lösungen gehören die Verwendung intelligenter Zeiger, moderner Threading-Bibliotheken, SIMD-Anweisungen und Bibliotheken von Drittanbietern sowie die Einhaltung von Codierungsstilrichtlinien und die Verwendung von Automatisierungstools. Praktische Fälle zeigen, wie man die Eigen-Bibliothek nutzt, um lineare Regressionsalgorithmen zu implementieren, den Speicher effektiv zu verwalten und leistungsstarke Matrixoperationen zu nutzen.

Entdecken Sie die zugrunde liegenden Prinzipien und die Algorithmusauswahl der C++-Sortierfunktion

Apr 02, 2024 pm 05:36 PM

Entdecken Sie die zugrunde liegenden Prinzipien und die Algorithmusauswahl der C++-Sortierfunktion

Apr 02, 2024 pm 05:36 PM

Die unterste Ebene der C++-Sortierfunktion verwendet die Zusammenführungssortierung, ihre Komplexität beträgt O(nlogn) und bietet verschiedene Auswahlmöglichkeiten für Sortieralgorithmen, einschließlich schneller Sortierung, Heap-Sortierung und stabiler Sortierung.

Kann künstliche Intelligenz Kriminalität vorhersagen? Entdecken Sie die Möglichkeiten von CrimeGPT

Mar 22, 2024 pm 10:10 PM

Kann künstliche Intelligenz Kriminalität vorhersagen? Entdecken Sie die Möglichkeiten von CrimeGPT

Mar 22, 2024 pm 10:10 PM

Die Konvergenz von künstlicher Intelligenz (KI) und Strafverfolgung eröffnet neue Möglichkeiten zur Kriminalprävention und -aufdeckung. Die Vorhersagefähigkeiten künstlicher Intelligenz werden häufig in Systemen wie CrimeGPT (Crime Prediction Technology) genutzt, um kriminelle Aktivitäten vorherzusagen. Dieser Artikel untersucht das Potenzial künstlicher Intelligenz bei der Kriminalitätsvorhersage, ihre aktuellen Anwendungen, die Herausforderungen, denen sie gegenübersteht, und die möglichen ethischen Auswirkungen der Technologie. Künstliche Intelligenz und Kriminalitätsvorhersage: Die Grundlagen CrimeGPT verwendet Algorithmen des maschinellen Lernens, um große Datensätze zu analysieren und Muster zu identifizieren, die vorhersagen können, wo und wann Straftaten wahrscheinlich passieren. Zu diesen Datensätzen gehören historische Kriminalstatistiken, demografische Informationen, Wirtschaftsindikatoren, Wettermuster und mehr. Durch die Identifizierung von Trends, die menschliche Analysten möglicherweise übersehen, kann künstliche Intelligenz Strafverfolgungsbehörden stärken

Verbesserter Erkennungsalgorithmus: zur Zielerkennung in hochauflösenden optischen Fernerkundungsbildern

Jun 06, 2024 pm 12:33 PM

Verbesserter Erkennungsalgorithmus: zur Zielerkennung in hochauflösenden optischen Fernerkundungsbildern

Jun 06, 2024 pm 12:33 PM

01Ausblicksübersicht Derzeit ist es schwierig, ein angemessenes Gleichgewicht zwischen Detektionseffizienz und Detektionsergebnissen zu erreichen. Wir haben einen verbesserten YOLOv5-Algorithmus zur Zielerkennung in hochauflösenden optischen Fernerkundungsbildern entwickelt, der mehrschichtige Merkmalspyramiden, Multierkennungskopfstrategien und hybride Aufmerksamkeitsmodule verwendet, um die Wirkung des Zielerkennungsnetzwerks in optischen Fernerkundungsbildern zu verbessern. Laut SIMD-Datensatz ist der mAP des neuen Algorithmus 2,2 % besser als YOLOv5 und 8,48 % besser als YOLOX, wodurch ein besseres Gleichgewicht zwischen Erkennungsergebnissen und Geschwindigkeit erreicht wird. 02 Hintergrund und Motivation Mit der rasanten Entwicklung der Fernerkundungstechnologie wurden hochauflösende optische Fernerkundungsbilder verwendet, um viele Objekte auf der Erdoberfläche zu beschreiben, darunter Flugzeuge, Autos, Gebäude usw. Objekterkennung bei der Interpretation von Fernerkundungsbildern

Üben und denken Sie an die multimodale große Modellplattform DataCanvas von Jiuzhang Yunji

Oct 20, 2023 am 08:45 AM

Üben und denken Sie an die multimodale große Modellplattform DataCanvas von Jiuzhang Yunji

Oct 20, 2023 am 08:45 AM

1. Die historische Entwicklung multimodaler Großmodelle zeigt den ersten Workshop zur künstlichen Intelligenz, der 1956 am Dartmouth College in den Vereinigten Staaten stattfand Pioniere der symbolischen Logik (außer dem Neurobiologen Peter Milner in der Mitte der ersten Reihe). Diese symbolische Logiktheorie konnte jedoch lange Zeit nicht verwirklicht werden und leitete in den 1980er und 1990er Jahren sogar den ersten KI-Winter ein. Erst mit der kürzlich erfolgten Implementierung großer Sprachmodelle haben wir entdeckt, dass neuronale Netze dieses logische Denken tatsächlich tragen. Die Arbeit des Neurobiologen Peter Milner inspirierte die spätere Entwicklung künstlicher neuronaler Netze, und aus diesem Grund wurde er zur Teilnahme eingeladen in diesem Projekt.

Anwendung von Algorithmen beim Aufbau einer 58-Porträt-Plattform

May 09, 2024 am 09:01 AM

Anwendung von Algorithmen beim Aufbau einer 58-Porträt-Plattform

May 09, 2024 am 09:01 AM

1. Hintergrund des Baus der 58-Portrait-Plattform Zunächst möchte ich Ihnen den Hintergrund des Baus der 58-Portrait-Plattform mitteilen. 1. Das traditionelle Denken der traditionellen Profiling-Plattform reicht nicht mehr aus. Der Aufbau einer Benutzer-Profiling-Plattform basiert auf Data-Warehouse-Modellierungsfunktionen, um Daten aus mehreren Geschäftsbereichen zu integrieren, um genaue Benutzerporträts zu erstellen Und schließlich muss es über Datenplattformfunktionen verfügen, um Benutzerprofildaten effizient zu speichern, abzufragen und zu teilen sowie Profildienste bereitzustellen. Der Hauptunterschied zwischen einer selbst erstellten Business-Profiling-Plattform und einer Middle-Office-Profiling-Plattform besteht darin, dass die selbst erstellte Profiling-Plattform einen einzelnen Geschäftsbereich bedient und bei Bedarf angepasst werden kann. Die Mid-Office-Plattform bedient mehrere Geschäftsbereiche und ist komplex Modellierung und bietet allgemeinere Funktionen. 2.58 Benutzerporträts vom Hintergrund der Porträtkonstruktion im Mittelbahnsteig 58

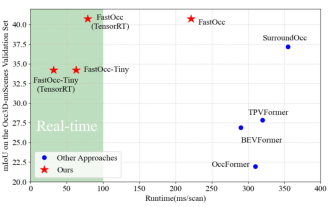

Fügen Sie SOTA in Echtzeit hinzu und explodieren Sie! FastOcc: Schnellere Inferenz und ein einsatzfreundlicher Occ-Algorithmus sind da!

Mar 14, 2024 pm 11:50 PM

Fügen Sie SOTA in Echtzeit hinzu und explodieren Sie! FastOcc: Schnellere Inferenz und ein einsatzfreundlicher Occ-Algorithmus sind da!

Mar 14, 2024 pm 11:50 PM

Oben geschrieben & Das persönliche Verständnis des Autors ist, dass im autonomen Fahrsystem die Wahrnehmungsaufgabe eine entscheidende Komponente des gesamten autonomen Fahrsystems ist. Das Hauptziel der Wahrnehmungsaufgabe besteht darin, autonome Fahrzeuge in die Lage zu versetzen, Umgebungselemente wie auf der Straße fahrende Fahrzeuge, Fußgänger am Straßenrand, während der Fahrt angetroffene Hindernisse, Verkehrszeichen auf der Straße usw. zu verstehen und wahrzunehmen und so flussabwärts zu helfen Module Treffen Sie richtige und vernünftige Entscheidungen und Handlungen. Ein Fahrzeug mit autonomen Fahrfähigkeiten ist in der Regel mit verschiedenen Arten von Informationserfassungssensoren ausgestattet, wie z. B. Rundumsichtkamerasensoren, Lidar-Sensoren, Millimeterwellenradarsensoren usw., um sicherzustellen, dass das autonome Fahrzeug die Umgebung genau wahrnehmen und verstehen kann Elemente, die es autonomen Fahrzeugen ermöglichen, beim autonomen Fahren die richtigen Entscheidungen zu treffen. Kopf