Backend-Entwicklung

Backend-Entwicklung

PHP-Tutorial

PHP-Tutorial

Häufige Lücken in der PHP-Entwicklung: Falsches Passwort, aber trotzdem erfolgreiche Anmeldung am Konto möglich?

Häufige Lücken in der PHP-Entwicklung: Falsches Passwort, aber trotzdem erfolgreiche Anmeldung am Konto möglich?

Häufige Lücken in der PHP-Entwicklung: Falsches Passwort, aber trotzdem erfolgreiche Anmeldung am Konto möglich?

Häufige Lücken in der PHP-Entwicklung: Falsches Passwort, aber trotzdem erfolgreiche Anmeldung am Konto möglich?

Bei der Webentwicklung ist Sicherheit von entscheidender Bedeutung. Doch selbst wenn Entwickler einige Sicherheitsmaßnahmen ergreifen, können dennoch einige potenzielle Schwachstellen bestehen. In diesem Artikel wird eine häufige Schwachstelle in der PHP-Entwicklung besprochen, nämlich die Situation, in der das Passwort falsch ist, das Konto aber trotzdem erfolgreich angemeldet werden kann.

Auf vielen Websites und Anwendungen müssen Benutzer normalerweise einen Benutzernamen und ein Passwort eingeben, um sich bei ihrem Konto anzumelden. Um die Identität eines Benutzers zu überprüfen, wird normalerweise das vom Benutzer eingegebene Passwort mit dem in der Datenbank gespeicherten Passwort verglichen. Wenn das vom Benutzer eingegebene Passwort nicht mit dem in der Datenbank gespeicherten Passwort übereinstimmt, sollte die Anmeldeanfrage normalerweise abgelehnt werden. Manchmal machen Entwickler jedoch einen häufigen Fehler, der es ihnen ermöglicht, sich auch mit dem falschen Passwort erfolgreich bei ihrem Konto anzumelden.

Die Ursache dieser Schwachstelle ist meist ein logischer Fehler beim Vergleich von Passwörtern. Schauen wir uns ein konkretes Codebeispiel an:

<?php

// 从数据库中获取用户输入的用户名对应的密码

$correctPassword = "test123"; // 假设正确的密码是"test123"

$userInputPassword = $_POST['password']; // 用户输入的密码

// 模拟验证密码的过程,实际上应该包括加密和其他安全措施

if ($userInputPassword == $correctPassword) {

// 密码正确,登录成功

echo "登录成功!";

} else {

// 密码错误,登录失败

echo "密码错误,请重新输入!";

}

?>Im obigen Code meldet sich der Benutzer erfolgreich an, wenn das eingegebene Passwort mit dem richtigen Passwort übereinstimmt, was normal ist. Wenn der Benutzer jedoch zusätzliche Leerzeichen oder andere Zeichen zum Passwort hinzufügt, beispielsweise durch die Eingabe von „test123“, wird ein solches Passwort aufgrund des schwachen Typvergleichs in PHP ebenfalls als korrekt angesehen, was zum Auftreten der Sicherheitslücke führt.

Um dieses Problem zu lösen, können Entwickler das vom Benutzer eingegebene Passwort vor dem Vergleich verarbeiten, indem sie beispielsweise führende und nachgestellte Leerzeichen oder andere Sonderzeichen entfernen, um die Genauigkeit des Vergleichs sicherzustellen. Der geänderte Code lautet wie folgt:

<?php

// 从数据库中获取用户输入的用户名对应的密码

$correctPassword = "test123"; // 假设正确的密码是"test123"

$userInputPassword = trim($_POST['password']); // 去除首尾空格的用户输入的密码

// 模拟验证密码的过程,实际上应该包括加密和其他安全措施

if ($userInputPassword == $correctPassword) {

// 密码正确,登录成功

echo "登录成功!";

} else {

// 密码错误,登录失败

echo "密码错误,请重新输入!";

}

?>Durch die Verarbeitung des vom Benutzer eingegebenen Passworts vor dem Passwortvergleich können Schwachstellen durch unregelmäßige Eingaben vermieden werden. Darüber hinaus wird Entwicklern in der tatsächlichen Entwicklung empfohlen, Passwortverschlüsselungsalgorithmen wie die Hash-Verschlüsselung zu verwenden, um die Passwortsicherheit zu verbessern. Gleichzeitig sind die regelmäßige Aktualisierung der Passwortrichtlinien und die Durchsetzung der Benutzerpasswortverschlüsselung wichtige Schritte zur Vermeidung von Passwortschwachstellen.

Kurz gesagt: Die erfolgreiche Anmeldung bei einem Konto mit einem falschen Passwort ist eine der häufigsten Lücken in der PHP-Entwicklung. Entwickler sollten auf die Genauigkeit der Passwortüberprüfung achten und geeignete Sicherheitsmaßnahmen ergreifen, um die Sicherheit von Benutzerkonten zu gewährleisten . Ich hoffe, dass dieser Artikel Entwicklern helfen kann, dieses Problem besser zu verstehen und zu lösen.

Das obige ist der detaillierte Inhalt vonHäufige Lücken in der PHP-Entwicklung: Falsches Passwort, aber trotzdem erfolgreiche Anmeldung am Konto möglich?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1382

1382

52

52

Zehn Einschränkungen der künstlichen Intelligenz

Apr 26, 2024 pm 05:52 PM

Zehn Einschränkungen der künstlichen Intelligenz

Apr 26, 2024 pm 05:52 PM

Im Bereich der technologischen Innovation ist künstliche Intelligenz (KI) eine der transformativsten und vielversprechendsten Entwicklungen unserer Zeit. Künstliche Intelligenz hat mit ihrer Fähigkeit, große Datenmengen zu analysieren, aus Mustern zu lernen und intelligente Entscheidungen zu treffen, viele Branchen revolutioniert, vom Gesundheitswesen und dem Finanzwesen bis hin zu Transport und Unterhaltung. Doch trotz ihrer bemerkenswerten Fortschritte steht die KI auch vor erheblichen Einschränkungen und Herausforderungen, die sie daran hindern, ihr volles Potenzial auszuschöpfen. In diesem Artikel befassen wir uns mit den zehn größten Einschränkungen der künstlichen Intelligenz und zeigen auf, mit welchen Einschränkungen Entwickler, Forscher und Praktiker in diesem Bereich konfrontiert sind. Durch das Verständnis dieser Herausforderungen ist es möglich, die Komplexität der KI-Entwicklung zu bewältigen, Risiken zu reduzieren und den Weg für eine verantwortungsvolle und ethische Weiterentwicklung der KI-Technologie zu ebnen. Begrenzte Datenverfügbarkeit: Die Entwicklung künstlicher Intelligenz ist auf Daten angewiesen

So deaktivieren Sie die Authentifizierung beim privaten Surfen in Safari: Anleitung für iOS 17

Sep 11, 2023 pm 06:37 PM

So deaktivieren Sie die Authentifizierung beim privaten Surfen in Safari: Anleitung für iOS 17

Sep 11, 2023 pm 06:37 PM

Mit iOS 17 hat Apple mehrere neue Datenschutz- und Sicherheitsfunktionen in sein mobiles Betriebssystem eingeführt, darunter die Möglichkeit, eine zweistufige Authentifizierung für private Browser-Tabs in Safari zu verlangen. Hier erfahren Sie, wie es funktioniert und wie Sie es ausschalten. Wenn Sie auf einem iPhone oder iPad mit iOS 17 oder iPadOS 17 eine Registerkarte „Privates Surfen“ in Safari geöffnet haben und dann die Sitzung oder App beenden, erfordert der Browser von Apple jetzt eine Face ID/TouchID-Authentifizierung oder einen Passcode, um erneut darauf zugreifen zu können. Mit anderen Worten: Wenn jemand Ihr entsperrtes iPhone oder iPad in die Hände bekommt, kann er es trotzdem nicht ansehen, ohne Ihren Passcode zu kennen

C#-Entwicklungshinweise: Sicherheitslücken und vorbeugende Maßnahmen

Nov 22, 2023 pm 07:18 PM

C#-Entwicklungshinweise: Sicherheitslücken und vorbeugende Maßnahmen

Nov 22, 2023 pm 07:18 PM

C# ist eine auf Windows-Plattformen weit verbreitete Programmiersprache. Ihre Popularität ist untrennbar mit ihren leistungsstarken Funktionen und ihrer Flexibilität verbunden. Allerdings sind C#-Programme gerade aufgrund ihrer breiten Anwendung auch mit verschiedenen Sicherheitsrisiken und Schwachstellen konfrontiert. In diesem Artikel werden einige häufige Sicherheitslücken in der C#-Entwicklung vorgestellt und einige vorbeugende Maßnahmen erörtert. Die Eingabevalidierung von Benutzereingaben ist eine der häufigsten Sicherheitslücken in C#-Programmen. Nicht validierte Benutzereingaben können schädlichen Code wie SQL-Injection, XSS-Angriffe usw. enthalten. Um sich vor solchen Angriffen zu schützen, müssen alle

Vue-Entwicklungshinweise: Vermeiden Sie häufige Sicherheitslücken und Angriffe

Nov 22, 2023 am 09:44 AM

Vue-Entwicklungshinweise: Vermeiden Sie häufige Sicherheitslücken und Angriffe

Nov 22, 2023 am 09:44 AM

Vue ist ein beliebtes JavaScript-Framework, das in der Webentwicklung weit verbreitet ist. Da die Nutzung von Vue weiter zunimmt, müssen Entwickler auf Sicherheitsprobleme achten, um häufige Sicherheitslücken und Angriffe zu vermeiden. In diesem Artikel werden die Sicherheitsaspekte erörtert, auf die bei der Vue-Entwicklung geachtet werden muss, damit Entwickler ihre Anwendungen besser vor Angriffen schützen können. Validierung von Benutzereingaben Bei der Vue-Entwicklung ist die Validierung von Benutzereingaben von entscheidender Bedeutung. Benutzereingaben sind eine der häufigsten Quellen für Sicherheitslücken. Beim Umgang mit Benutzereingaben sollten Entwickler immer Folgendes tun

Methoden zur Behebung von Sicherheitslücken im lokalen Speicher

Jan 13, 2024 pm 01:43 PM

Methoden zur Behebung von Sicherheitslücken im lokalen Speicher

Jan 13, 2024 pm 01:43 PM

Sicherheitslücken in Localstorage und wie man sie löst Mit der Entwicklung des Internets beginnen immer mehr Anwendungen und Websites, die WebStorage-API zu verwenden, wobei Localstorage die am häufigsten verwendete ist. Localstorage bietet einen Mechanismus zum Speichern von Daten auf der Clientseite und behält die Daten über Seitensitzungen hinweg bei, unabhängig vom Sitzungsende oder der Seitenaktualisierung. Aufgrund der Bequemlichkeit und breiten Anwendung von Localstorage weist es jedoch auch einige Sicherheitslücken auf.

Implementierung der Benutzerauthentifizierung mithilfe von Middleware im Slim-Framework

Jul 29, 2023 am 10:22 AM

Implementierung der Benutzerauthentifizierung mithilfe von Middleware im Slim-Framework

Jul 29, 2023 am 10:22 AM

Implementierung der Benutzerauthentifizierung mithilfe von Middleware im Slim-Framework Mit der Entwicklung von Webanwendungen ist die Benutzerauthentifizierung zu einem entscheidenden Merkmal geworden. Um die persönlichen Informationen und sensiblen Daten der Benutzer zu schützen, benötigen wir eine zuverlässige Methode zur Überprüfung der Identität des Benutzers. In diesem Artikel stellen wir vor, wie Sie die Benutzerauthentifizierung mithilfe der Middleware des Slim-Frameworks implementieren. Das Slim-Framework ist ein leichtes PHP-Framework, das eine einfache und schnelle Möglichkeit zum Erstellen von Webanwendungen bietet. Eine der leistungsstarken Funktionen ist die Mitte

C#-Entwicklungshinweise: Sicherheitslücken und Risikomanagement

Nov 23, 2023 am 09:45 AM

C#-Entwicklungshinweise: Sicherheitslücken und Risikomanagement

Nov 23, 2023 am 09:45 AM

C# ist eine häufig verwendete Programmiersprache in vielen modernen Softwareentwicklungsprojekten. Als leistungsstarkes Tool bietet es viele Vorteile und anwendbare Szenarien. Allerdings sollten Entwickler Überlegungen zur Softwaresicherheit nicht außer Acht lassen, wenn sie Projekte mit C# entwickeln. In diesem Artikel besprechen wir die Sicherheitslücken sowie Risikomanagement- und Kontrollmaßnahmen, auf die bei der C#-Entwicklung geachtet werden muss. 1. Häufige C#-Sicherheitslücken: SQL-Injection-Angriff Unter SQL-Injection-Angriff versteht man den Prozess, bei dem ein Angreifer die Datenbank manipuliert, indem er bösartige SQL-Anweisungen an die Webanwendung sendet. für

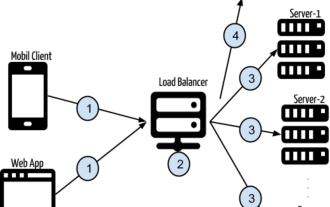

Tokenbasierte Authentifizierung mit Angular und Node

Sep 01, 2023 pm 02:01 PM

Tokenbasierte Authentifizierung mit Angular und Node

Sep 01, 2023 pm 02:01 PM

Die Authentifizierung ist einer der wichtigsten Teile jeder Webanwendung. In diesem Tutorial werden tokenbasierte Authentifizierungssysteme und ihre Unterschiede zu herkömmlichen Anmeldesystemen erläutert. Am Ende dieses Tutorials sehen Sie eine voll funktionsfähige Demo, die in Angular und Node.js geschrieben wurde. Traditionelle Authentifizierungssysteme Bevor wir zu tokenbasierten Authentifizierungssystemen übergehen, werfen wir einen Blick auf traditionelle Authentifizierungssysteme. Der Benutzer gibt seinen Benutzernamen und sein Passwort im Anmeldeformular ein und klickt auf „Anmelden“. Nachdem Sie die Anfrage gestellt haben, authentifizieren Sie den Benutzer im Backend, indem Sie die Datenbank abfragen. Wenn die Anfrage gültig ist, wird eine Sitzung mit den aus der Datenbank erhaltenen Benutzerinformationen erstellt und die Sitzungsinformationen werden im Antwortheader zurückgegeben, sodass die Sitzungs-ID im Browser gespeichert wird. Bietet Zugriff auf Anwendungen, die unterliegen