Java

Java

javaLernprogramm

javaLernprogramm

Die Geheimnisse von Java JCA werden enthüllt, der Sicherheitsschutz ist nicht zu unterschätzen

Die Geheimnisse von Java JCA werden enthüllt, der Sicherheitsschutz ist nicht zu unterschätzen

Die Geheimnisse von Java JCA werden enthüllt, der Sicherheitsschutz ist nicht zu unterschätzen

Java JCA-Technologie ist die Abkürzung für Java Cryptography Architecture, die sichere Kryptographiefunktionen für die Java-Plattform bereitstellt. Der PHP-Editor Zimo enthüllt die Geheimnisse von Java JCA und zeigt Ihnen, wie Sie seine leistungsstarken Sicherheitsschutzfunktionen nutzen können, um die Systemsicherheit zu stärken und Daten vor Angriffen zu schützen. Ein umfassendes Verständnis der Tipps und Vorsichtsmaßnahmen zur Verwendung von Java JCA wird Ihnen helfen, den Sicherheitsschutz ernst zu nehmen und die Sicherheit und Stabilität Ihres Systems zu verbessern.

Cheats 1: Wählen Sie einen starken Verschlüsselungsalgorithmus

JCA unterstützt mehrere Verschlüsselungsalgorithmen, einschließlich symmetrischer Verschlüsselung (AES, DES), asymmetrischer Verschlüsselung (RSA, ECC) und Hash-Funktionen (SHA, MD5). Die Wahl eines starken Algorithmus ist entscheidend für den Schutz Ihrer Daten vor Angriffen. Algorithmen wie AES-256, RSA-2048 und SHA-256 gelten allgemein als sicher.

Geheimnis 2: Schlüssel sorgfältig verwalten

Schlüssel ist der Schlüssel zum Verschlüsseln und Entschlüsseln von Daten. In JCA werden Schlüssel mithilfe von KeyStore verwaltet, einem Mechanismus zum sicheren Speichern und Abrufen von Schlüsseln. Schützen Sie KeyStore mit einem sicheren Passwort und beschränken Sie den Zugriff auf Schlüssel. Erwägen Sie die Verwendung eines Schlüsselmanagers, der Sie bei der Verwaltung des Schlüssellebenszyklus unterstützt.

Cheats 3: Implementieren Sie eine sichere Zufallszahlengenerierung

Zufallszahlen sind bei der Verschlüsselung von entscheidender Bedeutung. In JCA können Sie die SecureRandom-Klasse verwenden, um sichere Zufallszahlen zu generieren. Stellen Sie sicher, dass Sie einen sicheren Zufallszahlengenerator verwenden, da dieser sicherer ist als der Standard-Math.random().

Cheats 4: Angriffe verhindern

Es ist von entscheidender Bedeutung, gängige Verschlüsselungsangriffe zu verstehen und zu verhindern. Zu diesen Angriffen gehören:

- Brute-Force-Angriff: Probieren Sie alle möglichen Schlüssel aus, um die Verschlüsselung zu knacken.

- Man-in-the-Middle-Angriff: Abfangen und Manipulieren verschlüsselter Kommunikation, wobei sich beide Parteien der Kommunikation ausgeben.

- Seitenkanalangriff: Kryptografische Vorgänge analysieren, um geheime Informationen abzuleiten.

Cheat 5: Verwende geprüfte Bibliotheken

Für komplexe oder kritische Sicherheitsfunktionen wird empfohlen, eine geprüfte Verschlüsselungsbibliothek wie Bouncy Castle oder Google Tink zu verwenden. Diese Bibliotheken werden von Kryptographie-Experten überprüft und gepflegt und bieten bewährte Implementierungen und bewährte Sicherheitspraktiken.

Cheat 6: Kontinuierliche Überwachung und Updates

Die Verschlüsselungstechnologie entwickelt sich ständig weiter und Angreifer finden immer wieder neue Wege, um Systeme zu kompromittieren. Es ist von entscheidender Bedeutung, Ihre Software und Bibliotheken auf dem neuesten Stand zu halten und regelmäßig auf Sicherheitslücken zu prüfen.

Tipps 7: Suchen Sie professionelle Hilfe

Wenn Sie erweiterte oder komplexe Verschlüsselungslösungen implementieren müssen, sollten Sie einen Verschlüsselungsexperten konsultieren. Sie können Anleitung und Unterstützung bieten, um sicherzustellen, dass die Umsetzung den höchsten Sicherheitsstandards entspricht.

Durch Befolgen dieser Tipps können Java-Programmierer die kryptografische Sicherheit ihrer Anwendungen erheblich verbessern und das Risiko von Sicherheitslücken verringern. Durch die Implementierung starker Verschlüsselungsalgorithmen, die sorgfältige Verwaltung von Schlüsseln, die Verhinderung von Angriffen, die Verwendung geprüfter Bibliotheken sowie die kontinuierliche Überwachung und Aktualisierung können Unternehmen ihre sensiblen Daten schützen und die Vorschriften einhalten.

Das obige ist der detaillierte Inhalt vonDie Geheimnisse von Java JCA werden enthüllt, der Sicherheitsschutz ist nicht zu unterschätzen. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1384

1384

52

52

Was sind die Schwachstellen von Debian Openensl

Apr 02, 2025 am 07:30 AM

Was sind die Schwachstellen von Debian Openensl

Apr 02, 2025 am 07:30 AM

OpenSSL bietet als Open -Source -Bibliothek, die in der sicheren Kommunikation weit verbreitet sind, Verschlüsselungsalgorithmen, Tasten und Zertifikatverwaltungsfunktionen. In seiner historischen Version sind jedoch einige Sicherheitslücken bekannt, von denen einige äußerst schädlich sind. Dieser Artikel konzentriert sich auf gemeinsame Schwachstellen und Antwortmaßnahmen für OpenSSL in Debian -Systemen. DebianopensL Bekannte Schwachstellen: OpenSSL hat mehrere schwerwiegende Schwachstellen erlebt, wie z. Ein Angreifer kann diese Sicherheitsanfälligkeit für nicht autorisierte Lesen sensibler Informationen auf dem Server verwenden, einschließlich Verschlüsselungsschlüssel usw.

Brechen oder aus Java 8 Stream foreach zurückkehren?

Feb 07, 2025 pm 12:09 PM

Brechen oder aus Java 8 Stream foreach zurückkehren?

Feb 07, 2025 pm 12:09 PM

Java 8 führt die Stream -API ein und bietet eine leistungsstarke und ausdrucksstarke Möglichkeit, Datensammlungen zu verarbeiten. Eine häufige Frage bei der Verwendung von Stream lautet jedoch: Wie kann man von einem Foreach -Betrieb brechen oder zurückkehren? Herkömmliche Schleifen ermöglichen eine frühzeitige Unterbrechung oder Rückkehr, aber die Stream's foreach -Methode unterstützt diese Methode nicht direkt. In diesem Artikel werden die Gründe erläutert und alternative Methoden zur Implementierung vorzeitiger Beendigung in Strahlverarbeitungssystemen erforscht. Weitere Lektüre: Java Stream API -Verbesserungen Stream foreach verstehen Die Foreach -Methode ist ein Terminalbetrieb, der einen Vorgang für jedes Element im Stream ausführt. Seine Designabsicht ist

Wie konvertiere ich XML -Dateien in PDF auf Ihrem Telefon?

Apr 02, 2025 pm 10:12 PM

Wie konvertiere ich XML -Dateien in PDF auf Ihrem Telefon?

Apr 02, 2025 pm 10:12 PM

Mit einer einzigen Anwendung ist es unmöglich, XML -zu -PDF -Konvertierung direkt auf Ihrem Telefon zu vervollständigen. Es ist erforderlich, Cloud -Dienste zu verwenden, die in zwei Schritten erreicht werden können: 1. XML in PDF in der Cloud, 2. Zugriff auf die konvertierte PDF -Datei auf dem Mobiltelefon konvertieren oder herunterladen.

Java -Programm, um das Kapselvolumen zu finden

Feb 07, 2025 am 11:37 AM

Java -Programm, um das Kapselvolumen zu finden

Feb 07, 2025 am 11:37 AM

Kapseln sind dreidimensionale geometrische Figuren, die aus einem Zylinder und einer Hemisphäre an beiden Enden bestehen. Das Volumen der Kapsel kann berechnet werden, indem das Volumen des Zylinders und das Volumen der Hemisphäre an beiden Enden hinzugefügt werden. In diesem Tutorial wird erörtert, wie das Volumen einer bestimmten Kapsel in Java mit verschiedenen Methoden berechnet wird. Kapselvolumenformel Die Formel für das Kapselvolumen lautet wie folgt: Kapselvolumen = zylindrisches Volumenvolumen Zwei Hemisphäre Volumen In, R: Der Radius der Hemisphäre. H: Die Höhe des Zylinders (ohne die Hemisphäre). Beispiel 1 eingeben Radius = 5 Einheiten Höhe = 10 Einheiten Ausgabe Volumen = 1570,8 Kubikeinheiten erklären Berechnen Sie das Volumen mithilfe der Formel: Volumen = π × R2 × H (4

Empfohlenes XML -Formatierungswerkzeug

Apr 02, 2025 pm 09:03 PM

Empfohlenes XML -Formatierungswerkzeug

Apr 02, 2025 pm 09:03 PM

XML -Formatierungs -Tools können Code nach Regeln eingeben, um die Lesbarkeit und das Verständnis zu verbessern. Achten Sie bei der Auswahl eines Tools auf die Anpassungsfunktionen, den Umgang mit besonderen Umständen, die Leistung und die Benutzerfreundlichkeit. Zu den häufig verwendeten Werkzeugtypen gehören Online-Tools, IDE-Plug-Ins und Befehlszeilen-Tools.

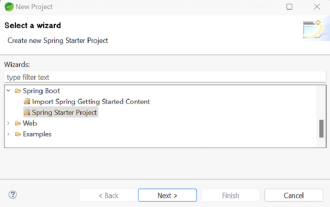

Wie führe ich Ihre erste Spring -Boot -Anwendung in der Spring Tool Suite aus?

Feb 07, 2025 pm 12:11 PM

Wie führe ich Ihre erste Spring -Boot -Anwendung in der Spring Tool Suite aus?

Feb 07, 2025 pm 12:11 PM

Spring Boot vereinfacht die Schaffung robuster, skalierbarer und produktionsbereiteter Java-Anwendungen, wodurch die Java-Entwicklung revolutioniert wird. Der Ansatz "Übereinkommen über Konfiguration", der dem Feder -Ökosystem inhärent ist, minimiert das manuelle Setup, Allo

Wie bewerten Sie die zerstörerische Kraft der Website, nachdem Sie verdächtige Trojandateien entdeckt haben?

Apr 01, 2025 am 08:39 AM

Wie bewerten Sie die zerstörerische Kraft der Website, nachdem Sie verdächtige Trojandateien entdeckt haben?

Apr 01, 2025 am 08:39 AM

Wenn auf der Website eine verdächtige Trojaner -Datei gefunden wird, wie bewertet man ihre zerstörerische Kraft? Vor kurzem wurde eine verdächtige Trojaner -Datei gefunden, als ein Sicherheitscan auf der Website durchgeführt wurde. ...

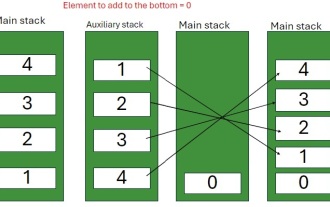

Java -Programm zum Einfügen eines Elements am unteren Rand eines Stapels

Feb 07, 2025 am 11:59 AM

Java -Programm zum Einfügen eines Elements am unteren Rand eines Stapels

Feb 07, 2025 am 11:59 AM

Ein Stapel ist eine Datenstruktur, die dem LIFO -Prinzip (zuletzt, zuerst heraus) folgt. Mit anderen Worten, das letzte Element, das wir einem Stapel hinzufügen, ist das erste, das entfernt wird. Wenn wir einem Stapel Elemente hinzufügen (oder drücken), werden sie oben platziert. vor allem der