Der Aufstieg von Bitcoin Inscription hat dem Bitcoin-Ökosystem neue Dynamik verliehen und die Aufmerksamkeit der Menschen für Bitcoin neu geweckt. Dies hat auch zu vielen neuen Bitcoin-Zweitschichtprojekten wie Merlin, Bison, Bouncebit, NuBit und BitLayer geführt.

Dieser Artikel wählt vier relativ beliebte Projekte auf dem Markt aus: BEVM, Merlin, B² Network und BounceBit zur Interpretation. Was sind die Highlights und Vorteile jedes einzelnen?

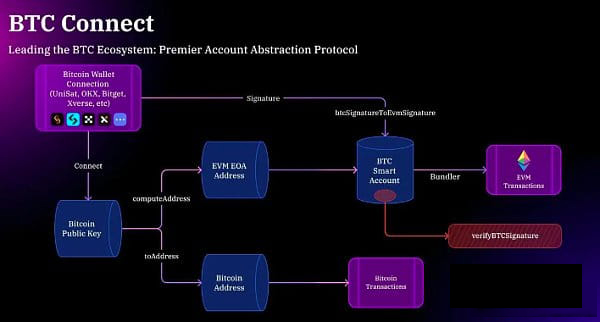

Merlin Chain erreicht als ZK Rollup BTC Layer 2-Netzwerk eine nahtlose Zuordnung zwischen BTC- und EVM-Adressen durch das Kontosystem von Chain-Agnostic und die von Particle Network bereitgestellte BTC Connect-Technologie und bietet Benutzern eine effiziente und sicheres kettenübergreifendes Interaktionserlebnis.

B² Network ist das erste Netzwerk, das ZPVC auf Bitcoin implementiert, die ZK-Rollup-Technologie nutzt und diese mit der zkEVM-Lösung kombiniert, um Benutzertransaktionen zu verarbeiten und relevante Zertifikate auszugeben. Die technische Architektur von B² Network umfasst die Rollup-Schicht und die DA-Schicht mit dem Ziel, Bitcoin in eine funktionsreiche Multiplattform zu verwandeln.

BEVM ist eine EVM-kompatible BTC-Layer-2-Lösung, die das Taproot-Upgrade von Bitcoin nutzt, die Schnorr-Signatur und die MAST-Technologie übernimmt und die Verwendung von BTC als Gas unterstützt, was seine vielfältigen Anwendungsszenarien und seine hohe Ökosystemkompatibilität demonstriert.

Bouncebit hat eine Infrastruktur aufgebaut, die auf BTC Heavy Pledge basiert und Dual-Token PoS L1 verwendet, um vollständige Kompatibilität zwischen Bitcoin-Sicherheit und EVM zu erreichen. Dieses Ökosystem kombiniert CeFi mit DeFi, um BTC-Inhabern Verdienstmöglichkeiten über mehrere Netzwerke hinweg zu bieten.

Die Entstehung von Merlin Chain markiert die Geburt einer neuen BTC L2-Lösung, die darauf abzielt, BTC durch eine Reihe von zu verbessern technologische Innovationen, Netzwerkskalierbarkeit, Transaktionseffizienz und Sicherheit, bei gleichzeitiger Lösung von Netzwerküberlastungsproblemen. Als ZK Rollup BTC L2-Netzwerk unterstützt Merlin Chain nicht nur eine Vielzahl nativer Bitcoin-Assets, sondern ist auch mit EVM kompatibel und demonstriert ein Designkonzept, das sowohl die Bitcoin- als auch die Ethereum-Ökologie berücksichtigt.

Der Kern des technischen Rahmens von Merlin Chain liegt in seinem kettenunabhängigen Kontosystem und der BTC Connect-Technologie von Particle Network. Diese Innovationen erleichtern nicht nur die nahtlose Zuordnung zwischen BTC- und EVM-Adressen, sondern bieten Benutzern auch eine effiziente und sichere kettenübergreifende Interaktionsumgebung. Mit Hilfe mehrerer technischer Mittel wie Smart Contracts, Signaturabstraktion und dezentralen Orakeln kann Merlin Chain eine schnelle Überbrückung und Transaktionsverarbeitung nativer Assets erreichen und so die allgemeine Sicherheit und Vertrauenswürdigkeit des Ökosystems gewährleisten.

Merlin Chain hat die zkEVM Layer2-Lösung basierend auf dem Polygon CDK-Framework entwickelt, das die ZK-Rollup-Technologie geschickt nutzt, um große Mengen an Transaktionsdaten effektiv zu komprimieren und zu überprüfen und so die Transaktionsverarbeitungsgeschwindigkeit und Netzwerkskalierbarkeit erheblich zu verbessern. Durch die Integration von Sequenzknoten ist Merlin Chain in der Lage, höhere Transaktionsvolumina zu bewältigen. Komprimierte Daten, ZK-Staatswurzeln und mit der zkEVM-Technologie generierte Beweise werden über ein dezentrales Oracle-Netzwerk sicher auf Bitcoins L1 Taproot hochgeladen, was die allgemeine Transparenz und Sicherheit des Netzwerks erhöht.

Unter der technischen Architektur von Polygon CDK übernimmt Merlin Chain eine Lösung namens CDK Validium, die die Polygon zkEVM-Technologie und das DAC-Konzept kombiniert und darauf abzielt, eine Validitätsüberprüfung mit mehreren Signaturen in der Ethereum-Kette zu erreichen. Diese Multi-Signatur-Methode spiegelt die Taproot-Technologie von BTC wider, sodass das dezentrale Orakel auf der Merlin-Kette im Wesentlichen als DAC-Funktion fungiert. Die Aufgabe des Sequenzers von Merlin Chain besteht darin, die Transaktionsdaten der Benutzer zu sammeln, zu verpacken und zu verifizieren und sie dann zur Verarbeitung an den ZKP-Aggregator (Zero-Knowledge Proof) und Prover zu übergeben. Dieser Prozess wird durch die ZK-POW-Funktion von Lumoz unterstützt. Diese L2-Transaktionsdaten, einschließlich Hashes und Signaturen, werden über ein dezentrales Oracle-Netzwerk an das BTC-Netzwerk übertragen.

Durch dieses technische Layout realisiert Merlin Chain eine sichere und effiziente kettenübergreifende Interaktionsmethode, die eine nahtlose Verbindung von Transaktionsdaten zwischen den L1- und L2-Lösungen von BTC auf Basis der zkEVM-Technologie ermöglicht. Diese Architektur stärkt nicht nur die Sicherheit und Transparenz des Netzwerks, sondern eröffnet auch neue Möglichkeiten für die Interoperabilität zwischen Bitcoin und anderen Blockchain-Ökosystemen und verbessert so die Gesamtleistung und Benutzererfahrung des Systems erheblich.

Merlin Chain hat Verbindungen mit mehr als 40 öffentlichen Ketten hergestellt, was das Erlebnis für Benutzer, die mit BTC nicht vertraut sind, vereinfacht und ihnen die Interaktion mit vertrauten Wallets (wie MetaMask) und Vermögenswerten ermöglicht. Gleichzeitig ist Merlin die einzige selbst entwickelte BTC-Cross-Chain-Brücke, die BTC, BRC-20, BRC-420, Bitmap, Ordinals unterstützt und bald Atomics, Stamp und später Runes sowie Assets wie unterstützt ETH, Arbitrum, Manta und Tron.

Ähnlich wie BTC L2 führt B² Network die Rollup-Technologie von ZKP ein. Ziel dieser Technologie ist es, die Geschwindigkeit der Transaktionsverarbeitung zu erhöhen und die Vielfalt der Anwendungsszenarien zu erweitern, ohne dabei auf Sicherheit zu verzichten. B² Network ist das erste Netzwerk, das das Zero-Knowledge Proof Verification Commitment (ZPVC) Rollup auf BTC implementiert hat. Durch die Übernahme des Challenge-Response-Mechanismus von ZKP und Taproot werden nicht nur Turing-vollständige Smart Contracts unterstützt, sondern auch die Privatsphäre und Sicherheit von Transaktionen gewährleistet.

Dieses sogenannte ZPVC nutzt ZKP, um die Sicherheit und Effizienz von BTC Layer 2 zu verbessern. Durch ZPVC ist B² Network in der Lage, den sicheren Konsens von BTC zu nutzen, indem es die Authentizität und Integrität von Transaktionen durch einen Herausforderungsmechanismus sicherstellt, ohne jeden Beweis direkt zu überprüfen. Dieser Ansatz verbessert nicht nur die Effizienz der Transaktionsverarbeitung, sondern wahrt auch den dezentralen Charakter und die Sicherheit des Netzwerks.

B² Die Netzwerkarchitektur ist in zwei Hauptschichten unterteilt: Rollup-Schicht und Datenverfügbarkeitsschicht (DA).

Die Rollup-Schicht besteht aus einer Vielzahl von Komponenten, einschließlich Kontoabstraktion, RPC-Dienst, Mempool, Sequenzer, zkEVM, Aggregator, Synchronisierer und Proof-Generator usw. Diese Schicht ist für den Empfang, die Speicherung, die Sortierung und die Verarbeitung von Benutzertransaktionen sowie für die Überprüfung der Authentizität von Transaktionen durch die Generierung von ZKP verantwortlich. Diese Reihe von Schritten gewährleistet nicht nur die Sicherheit von Transaktionen, sondern auch die Verfügbarkeit von Daten, sodass Entwickler sichere DApps im B²-Netzwerk erstellen können, einschließlich DeFi, NFT usw., und unterstützt die Migration von DApps von anderen EVM-kompatiblen Ketten zu das B²-Netzwerk.

Die DA-Schicht umfasst dezentralen Speicher, B²-Knoten und das BTC-Netzwerk. Sie ist hauptsächlich für die dauerhafte Speicherung von Rollup-Datenkopien, die Überprüfung des Rollup-ZKP und die endgültige Bestätigung im BTC-Netzwerk verantwortlich. Die dezentrale Speicherung gewährleistet die Persistenz und Zugänglichkeit der Daten; B²-Knoten führen verschiedene Netzwerkvorgänge durch, wie z. B. die Überprüfung, Sortierung und Datenverpackung; das BTC-Netzwerk ist für die endgültige Bestätigung von Transaktionen verantwortlich und gewährleistet so die Sicherheit und Manipulationssicherheit des Systems. Diese drei Teile arbeiten zusammen, um die Effizienz und Skalierbarkeit des Netzwerks erheblich zu verbessern und gleichzeitig seinen dezentralen Charakter beizubehalten.

Eine dezentrale, EVM-kompatible BTC Layer 2-Lösung basierend auf einem Taproot-Upgrade. Es ermöglicht die Verwendung von BTC als Gas für Transaktionen und ermöglicht die Ausführung von DApps im Ethereum-Ökosystem im BTC-Netzwerk, wodurch BTC ein breiteres Spektrum an Anwendungsszenarien erhält.

In Bezug auf die technische Architektur erstellt BEVM durch Taproot-Konsens eine dezentrale BTC-L2-Lösung, die den nativen Taproot-Technologie-Stack von Bitcoin und das aus Bitcoin-SPV-Knoten bestehende BFT-PoS-Netzwerk kombiniert. Der Taproot-Konsens besteht aus drei Teilen: Taproot-Technologie (einschließlich Musig2, Schnorr-Signaturen, MAST usw.), einem BFT-PoS-Netzwerk bestehend aus Bitcoin SPV und Schwellenwertknotenkommunikation, die durch das Signalprotokoll gebildet wird. Diese Architektur verbessert die Skalierbarkeit und den Datenschutz des Bitcoin-Netzwerks und verbessert gleichzeitig die Effizienz von Bitcoin-Netzwerktransaktionen durch die Batch-Verifizierungsverarbeitung der BEVM-Technologie.

Schnorr-Signaturen bieten eine effizientere und privatere Möglichkeit zum Signieren, indem sie die Zusammenfassung mehrerer Signaturen ermöglichen und so den Transaktionsumfang und die Gebühren reduzieren. MAST verbessert den Datenschutz und die Effizienz intelligenter Verträge, indem es die Bereitstellung von Verträgen mit mehreren Ausführungspfaden auf der Blockchain ermöglicht, ohne nur die Daten der tatsächlichen Ausführungspfade offenzulegen, wodurch der Datenschutz und die Skalierbarkeit verbessert werden. Zusammen verbessern diese Technologien die Transaktionseffizienz und den Datenschutz auf BEVM. Darüber hinaus nutzt BEVM BTC-Light-Knoten als Verifizierungsknoten und verlässt sich bei der Verwaltung und Nutzung von BTC auf einen Netzwerkkonsens, um so eine echte Dezentralisierung zu erreichen. Der Blockgenerierungsknoten des BEVM-Netzwerks dient auch als Wächterknoten des Bitcoin-Hauptnetzwerks und führt Transaktionen automatisch durch Netzwerkkonsens aus, um die Sicherheit und Dezentralisierung der BTC-Verwaltung und kettenübergreifender Prozesse zu gewährleisten.

Um den Start- und Ausführungsprozess von BEVM-Knoten zu vereinfachen, bietet BEVM über den Spheron-Dienst einen intuitiven und einfachen Knotenbereitstellungsprozess. Benutzer können problemlos Spheron-Wallets aufladen, BEVM-Testknoten auswählen, empfohlene Ressourcen und neue Wallet-Adressen konfigurieren usw. und so eine reibungslose Bereitstellung und einen effizienten Betrieb der Knoten gewährleisten.

In der offiziellen Dokumentation von Bouncebit wird behauptet, es sei ein „PoS L1“, aber als Infrastruktur mit hohem Einsatz bietet es eine Basisschicht für verschiedene Produkte und Produkte mit hohem Einsatz Auch der Markt hält es für eine einzigartige zweistufige Lösung.

BounceBit führt eine Asset-gesteuerte PoS-Layer-1-Methode ein, um die Netzwerksicherheit durch ein Dual-Token-System aus BTC- und BounceBit-nativen Tokens zu stärken. Im Gegensatz zu herkömmlichen Layer-2-Lösungen erreicht es Interoperabilität mit EVM-kompatiblen Ketten und kombiniert CeFi-Technologie. wie Mainnet Digital Custody und die MirrorX-Technologie von Ceffu verbessern die Transaktionstransparenz und Liquidität und verbessern die Flexibilität und Anwendungsszenarien von Bitcoin-Assets.

Sein Dual-Token-PoS-Konsensmechanismus unterstützt 50 Validatoren. Er optimiert die Validatorwahl und Belohnungsverteilung durch intelligente Verträge und epochenbasierte Zeitpläne. Er ermöglicht es Validatoren auch, Provisionen für Belohnungen zu erheben, Knotenbetriebskosten und -vorteile auszugleichen und gemeinsam eine zu erstellen sicheres und effizientes Blockchain-Ökosystem.

BEVM, Merlin Chain, B² Network und BounceBit verbessern alle die Skalierbarkeit, Transaktionseffizienz und Vielfalt der Anwendungsszenarien von BTC durch einzigartige technische Lösungen. BEVM zeichnet sich durch seine EVM-Kompatibilität und den Ökosystemaufbau aus; Merlin Chain sorgt für Innovationen im Bereich der kettenübergreifenden interaktiven Erfahrung; BounceBit übernimmt einen Dual-Token-PoS-Konsensmechanismus und nutzt zugesagte BTC mit nativen Token, bietet gleichzeitig volle EVM-Kompatibilität und erweitert die Anwendungsbereiche von BTC.

Darüber hinaus ist BTC L2 genau wie die vorherige ETH L2-Saison in voller Blüte. Zusätzlich zu den oben genannten vier öffentlichen Ketten gibt es auch Second-Layer-Lösungen wie NuBit und BitLayer Die BTC L2-Lösung wird neue Höhen in Bezug auf Skalierbarkeit, Transaktionseffizienz, Sicherheit und Ökosystemvielfalt erreichen und die umfassendere Integration von BTC in das wachsende Feld der Blockchain-Anwendungen fördern.

Das obige ist der detaillierte Inhalt vonBTC L2 Sommer? Ein Überblick über die Eigenschaften, Vor- und Nachteile der gängigen Bitcoin-Protokolle der zweiten Schicht. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!