Was ist besser: Zugriffsverifizierungsregeln oder Gültigkeitsregeln?

Zugriffsvalidierungsregeln und Validierungsregeln sind beide Tools zur Gewährleistung der Datengenauigkeit, haben jedoch unterschiedliche Funktionen. Validierungsregeln bieten eine komplexe und flexible Validierung, die beim Speichern oder Aktualisieren durchgeführt werden kann, während Validierungsregeln spontane visuelle Hinweise bereitstellen, die während der Eingabe dynamisch angewendet werden. Die beste Wahl hängt von den Anforderungen ab: Verwenden Sie Validierungsregeln für komplexe Validierungen und Validierungsregeln für visuelle Hinweise und Fehlervermeidung. Für beste Genauigkeit und Datenintegrität wird die Kombination empfohlen.

Zugriffsvalidierungsregeln vs. Validierungsregeln: Welche ist besser?

Zugriffsvalidierungsregeln und Gültigkeitsregeln sind zwei grundlegende Werkzeuge, die verwendet werden, um die Genauigkeit und Vollständigkeit von Daten in Datenbanktabellen sicherzustellen. Obwohl sie alle einem ähnlichen Zweck dienen, unterscheiden sie sich in ihrer Funktionsweise und Leistung.

Zugriffsvalidierungsregeln

- Zweck: Einschränken der Datentypen oder Werte, die in die Tabelle eingegeben werden können.

- Ausführungsmethode: Wird ausgeführt, wenn der Datensatz gespeichert oder aktualisiert wird.

-

Funktionen:

- kann basierend auf Feldwerten, Operatoren und Nachrichtentexten erstellt werden.

- Eine komplexe Validierung kann mithilfe von Ausdrücken und Funktionen durchgeführt werden.

- Benutzerdefinierte Fehlermeldungen werden angezeigt, wenn gegen Regeln verstoßen wird.

Zugriffsvalidierungsregeln

- Zweck: Visuelle Hinweise und Fehlervermeidung bei der Dateneingabe.

- Ausführungsmethode: Im Dateneingabesteuerelement dynamisch anwenden.

-

Funktionen:

- kann basierend auf Feldformat, Länge und Typ erstellt werden.

- Bietet sofortiges Feedback, das gültige oder ungültige Eingaben anzeigt.

- Fehlermeldungen können festgelegt, aber nicht wie Validierungsregeln angepasst werden.

Vergleichen

Vorteile:

- Validierungsregeln können komplexere Validierungsbedingungen erstellen und eine flexiblere Steuerung ermöglichen.

- Validierungsregeln sorgen für eine sofortige Validierung und helfen, falsche Eingaben zu verhindern.

Nachteile:

- Die Verarbeitung von Validierungsregeln kann länger dauern, insbesondere wenn mehrere komplexe Regeln vorhanden sind.

- Validierungsregeln sind weniger flexibel und können nicht alle Verifizierungsanforderungen erfüllen.

Welches ist besser?

Die beste Wahl hängt von den spezifischen Anforderungen und Anwendungsfällen ab:

- Benötigen Sie eine komplexe und flexible Validierung: Verwenden Sie Zugriffsvalidierungsregeln.

- Benötigen Sie sofortige visuelle Hinweise und Fehlervermeidung: Verwenden Sie Zugriffsvalidierungsregeln.

Generell wird empfohlen, für optimale Genauigkeit und Datenintegrität eine Kombination beider Regeln zu verwenden. Validierungsregeln können für eine strengere Validierung verwendet werden, während Validierungsregeln ein benutzerfreundliches Eingabeerlebnis bieten können.

Das obige ist der detaillierte Inhalt vonWas ist besser: Zugriffsverifizierungsregeln oder Gültigkeitsregeln?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1379

1379

52

52

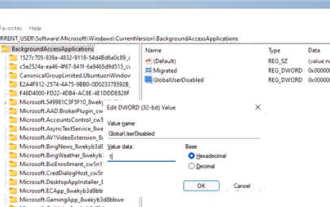

So deaktivieren Sie Hintergrundanwendungen in Windows 11_Windows 11-Tutorial zum Deaktivieren von Hintergrundanwendungen

May 07, 2024 pm 04:20 PM

So deaktivieren Sie Hintergrundanwendungen in Windows 11_Windows 11-Tutorial zum Deaktivieren von Hintergrundanwendungen

May 07, 2024 pm 04:20 PM

1. Öffnen Sie die Einstellungen in Windows 11. Sie können die Tastenkombination Win+I oder eine andere Methode verwenden. 2. Gehen Sie zum Abschnitt „Apps“ und klicken Sie auf „Apps & Funktionen“. 3. Suchen Sie die Anwendung, deren Ausführung im Hintergrund verhindert werden soll. Klicken Sie auf die Schaltfläche mit den drei Punkten und wählen Sie Erweiterte Optionen. 4. Suchen Sie den Abschnitt [Hintergrundanwendungsberechtigungen] und wählen Sie den gewünschten Wert aus. Standardmäßig stellt Windows 11 den Energieoptimierungsmodus ein. Damit kann Windows verwalten, wie Anwendungen im Hintergrund funktionieren. Wenn Sie beispielsweise den Energiesparmodus aktivieren, um den Akku zu schonen, schließt das System automatisch alle Apps. 5. Wählen Sie [Nie], um zu verhindern, dass die Anwendung im Hintergrund ausgeführt wird. Bitte beachten Sie, dass Sie dies tun können, wenn Sie feststellen, dass das Programm Ihnen keine Benachrichtigungen sendet, Daten nicht aktualisiert usw

Wie man Deepseek PDF umwandelt

Feb 19, 2025 pm 05:24 PM

Wie man Deepseek PDF umwandelt

Feb 19, 2025 pm 05:24 PM

Deepseek kann Dateien nicht direkt in PDF konvertieren. Abhängig vom Dateityp können Sie verschiedene Methoden verwenden: gemeinsame Dokumente (Word, Excel, PowerPoint): Verwenden Sie Microsoft Office, LibreOffice und andere Software, um als PDF zu exportieren. Bild: Speichern Sie als PDF mithilfe von Image Viewer oder Bildverarbeitungssoftware. Webseiten: Verwenden Sie die Funktion des Browsers "Into PDF" oder die dedizierte Webseite zum PDF -Tool. Ungewöhnliche Formate: Finden Sie den richtigen Konverter und konvertieren Sie ihn in PDF. Es ist wichtig, die richtigen Tools auszuwählen und einen Plan zu entwickeln, der auf der tatsächlichen Situation basiert.

So lesen Sie eine DBF-Datei in Oracle

May 10, 2024 am 01:27 AM

So lesen Sie eine DBF-Datei in Oracle

May 10, 2024 am 01:27 AM

Oracle kann DBF-Dateien durch die folgenden Schritte lesen: Erstellen Sie eine externe Tabelle und verweisen Sie auf die DBF-Datei.

Interpretation von Botanix: dezentrales BTC L2 für Netzwerk-Asset-Management (mit interaktivem Tutorial)

May 08, 2024 pm 06:40 PM

Interpretation von Botanix: dezentrales BTC L2 für Netzwerk-Asset-Management (mit interaktivem Tutorial)

May 08, 2024 pm 06:40 PM

Gestern gab BotanixLabs bekannt, dass es eine Finanzierung in Höhe von insgesamt 11,5 Millionen US-Dollar unter Beteiligung von Polychain Capital, Placeholder Capital und anderen abgeschlossen hat. Die Finanzierung wird für den Aufbau des dezentralen EVM-Äquivalents von BTCL2Botanix verwendet. Spiderchain kombiniert die Benutzerfreundlichkeit von EVM mit der Sicherheit von Bitcoin. Seit der Inbetriebnahme des Testnetzes im November 2023 gab es mehr als 200.000 aktive Adressen. Odaily wird in diesem Artikel den charakteristischen Mechanismus und Testnetz-Interaktionsprozess von Botanix analysieren. Botanix Laut offizieller Definition ist Botanix eine dezentrale Turing-vollständige L2EVM, die auf Bitcoin basiert und aus zwei Kernkomponenten besteht: der Ethereum Virtual Machine

Wie implementiert der Java-Reflexionsmechanismus das dynamische Laden von Klassen?

May 04, 2024 pm 03:42 PM

Wie implementiert der Java-Reflexionsmechanismus das dynamische Laden von Klassen?

May 04, 2024 pm 03:42 PM

Der Java-Reflektionsmechanismus ermöglicht das dynamische Laden und Instanziieren von Klassen zur Laufzeit, und Klassenmetadaten können über Klassen im Paket java.lang.reflect, einschließlich Klasse, Methode und Feld, manipuliert werden. Anhand praktischer Beispiele zum Laden der Beispielklasse, zum Instanziieren von Objekten sowie zum Abrufen und Aufrufen von Methoden können Sie deren Anwendung in dynamisch geladenen Klassen demonstrieren und so Programmierprobleme lösen und die Flexibilität verbessern.

So beheben Sie den Zugriffsverletzungsfehler

May 07, 2024 pm 05:18 PM

So beheben Sie den Zugriffsverletzungsfehler

May 07, 2024 pm 05:18 PM

Ein Zugriffsverletzungsfehler ist ein Laufzeitfehler, der auftritt, wenn ein Programm auf einen Speicherort zugreift, der über seine Speicherzuteilung hinausgeht, was dazu führt, dass das Programm abstürzt oder abnormal beendet wird. Zu den Lösungen gehören: Überprüfung der Array-Grenzen; Verwendung geeigneter Speicherzuweisungsfunktionen; Überprüfung auf Speicherüberläufe, um die Ausführung zu verfolgen; .

So aktivieren Sie die Remotedesktopsteuerung in Win11_So aktivieren Sie die Remotedesktopsteuerung in Win11

May 08, 2024 pm 12:19 PM

So aktivieren Sie die Remotedesktopsteuerung in Win11_So aktivieren Sie die Remotedesktopsteuerung in Win11

May 08, 2024 pm 12:19 PM

1. Suchen Sie im Startmenü nach der Seite „Systemsteuerung“. 2. Ändern Sie dann in der Systemsteuerung die Ansicht auf Kategorie und klicken Sie auf System und Sicherheit. 3. Suchen Sie unter „System“ nach der Schaltfläche „Remotezugriff zulassen“ und klicken Sie darauf. 4. Klicken Sie im Popup-Fenster auf die Spalte „Remote-Systemeigenschaften“, aktivieren Sie die Schaltfläche „Remoteverbindung zu diesem Computer zulassen“ und klicken Sie zum Speichern auf „OK“.

Wie löste ich das Problem der Schnittstelle zwischen Drittanbietern in der Node.js-Umgebung 403?

Mar 31, 2025 pm 11:27 PM

Wie löste ich das Problem der Schnittstelle zwischen Drittanbietern in der Node.js-Umgebung 403?

Mar 31, 2025 pm 11:27 PM

Lösen Sie das Problem der Schnittstelle zwischen Drittanbietern, die 403 in der Node.js-Umgebung zurückgeben. Wenn wir Node.js verwenden, um Schnittstellen von Drittanbietern aufzurufen, begegnen wir manchmal einen Fehler von 403 von der Schnittstelle, die 403 zurückgibt ...