System-Tutorial

System-Tutorial

Windows-Serie

Windows-Serie

Win11 Dev Channel Test 24H2 Version 26080.1300 kumulativer Update-Patch KB5037139

Win11 Dev Channel Test 24H2 Version 26080.1300 kumulativer Update-Patch KB5037139

Win11 Dev Channel Test 24H2 Version 26080.1300 kumulativer Update-Patch KB5037139

PHP-Editor Zimo bietet Ihnen Details zum neuesten kumulativen Update-Patch KB5037139 für Win11 Dev Channel Test 24H2 Version 26080.1300. Dieses Update bringt viele Verbesserungen und Korrekturen für das Win11-System und verbessert die Systemstabilität und -leistung. Erfahren Sie jetzt mehr über Updates und halten Sie Ihr System auf dem neuesten Stand!

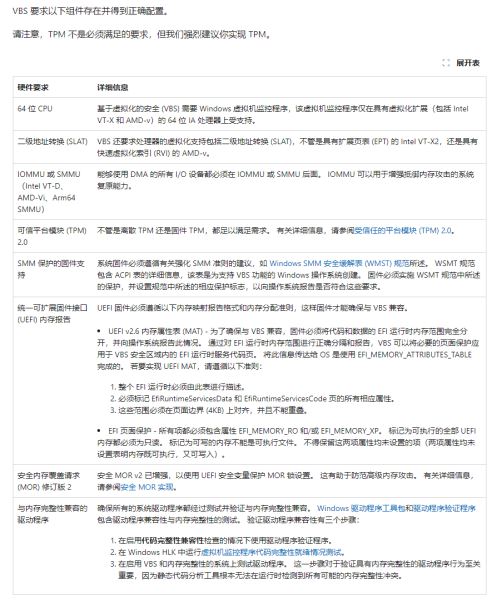

Berichten zufolge erhalten die meisten Leute im Dev-Kanal das kumulative Update 26080.1300 (KB5037139), aber wenn die Funktion „Virtualisierungsbasierte Sicherheit“ (VBS) aktiviert ist, erhalten sie Build 26080.1400 (KB5037140). Microsoft betonte außerdem, dass Arm64-Geräte nur KB5037139 erhalten, selbst wenn VBS aktiviert ist.

HINWEIS: Virtualisierungsbasierte Sicherheit (VBS) nutzt Hardwarevirtualisierung und den Windows-Hypervisor, um eine isolierte virtuelle Umgebung zu erstellen, die zur Vertrauensbasis für ein Betriebssystem wird, dessen Kernel als gefährdet gilt. Windows nutzt diese isolierte Umgebung zum Hosten vieler Sicherheitslösungen und bietet ihnen so einen deutlich verbesserten Schutz vor Schwachstellen im Betriebssystem und vor böswilligen Angriffen, die den Schutz untergraben wollen. VBS erzwingt Einschränkungen zum Schutz kritischer System- und Betriebssystemressourcen oder zum Schutz von Sicherheitsressourcen wie authentifizierten Benutzeranmeldeinformationen.

Eine der Sicherheitslösungen ist Memory Integrity, die Windows schützt und härtet, indem sie die Codeintegrität im Kernelmodus in einer isolierten virtuellen Umgebung in VBS ausführt. Kernelmodus-Codeintegrität bezieht sich auf einen Windows-Prozess, der alle Kernelmodus-Treiber und Binärdateien vor dem Start überprüft und verhindert, dass nicht signierte oder nicht vertrauenswürdige Treiber oder Systemdateien in den Systemspeicher geladen werden. Die Speicherintegrität begrenzt auch die Kernel-Speicherzuweisungen, die zur Gefährdung des Systems verwendet werden können. Dadurch wird sichergestellt, dass Kernel-Speicherseiten erst ausführbar werden, nachdem Code-Integritätsprüfungen in der sicheren Laufzeitumgebung bestanden wurden, und dass die ausführbaren Seiten selbst niemals beschreibbar sind. Auf diese Weise kann die ausführbare Codepage nicht geändert und der geänderte Speicher nicht ausgeführt werden, selbst wenn eine Schwachstelle wie ein Pufferüberlauf vorliegt, der es Malware ermöglicht, zu versuchen, den Speicher zu ändern.

Das obige ist der detaillierte Inhalt vonWin11 Dev Channel Test 24H2 Version 26080.1300 kumulativer Update-Patch KB5037139. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1377

1377

52

52

Win11 24H2 passt die Sicherheitsregeln an und der NAS-Benutzerzugriff schlägt möglicherweise fehl

Jun 25, 2024 pm 05:23 PM

Win11 24H2 passt die Sicherheitsregeln an und der NAS-Benutzerzugriff schlägt möglicherweise fehl

Jun 25, 2024 pm 05:23 PM

Alle Digitalbegeisterten wissen, dass Microsoft eine Vorschauversion von Windows 1124H2 veröffentlicht hat und die offizielle Version von Windows 1124H2 bald verfügbar sein wird. Dies ist ein sehr wichtiges Versionsupdate, das viele Freunde mit großer Aufmerksamkeit verfolgen. Das Bemerkenswerteste an Windows 1124H2 sind natürlich die neuen Funktionen und Verbesserungen in der KI. Es heißt, dass Microsoft Copliot tiefgreifend integrieren wird. KI ist jedoch nicht Gegenstand dieses Artikels. Ziel dieses Artikels ist es, den Lesern zwei neue Sicherheitsregeländerungen in der Windows 1124H2-Version vorzustellen, die einige NAS-Benutzer betreffen können. Konkret wird Microsoft in der Windows-Version 1124H2 Änderungen an zwei wichtigen Netzwerkzugriffsregeln vornehmen:

Was soll ich tun, wenn der Win11-Dual-Screen-Kalender auf dem zweiten Monitor nicht vorhanden ist?

Jun 12, 2024 pm 05:47 PM

Was soll ich tun, wenn der Win11-Dual-Screen-Kalender auf dem zweiten Monitor nicht vorhanden ist?

Jun 12, 2024 pm 05:47 PM

Ein wichtiges Tool zur Organisation Ihres Arbeits- und Arbeitsalltags in Windows 11 ist die Anzeige von Uhrzeit und Datum in der Taskleiste. Diese Funktion befindet sich normalerweise in der unteren rechten Ecke des Bildschirms und ermöglicht Ihnen den sofortigen Zugriff auf Uhrzeit und Datum. Durch Klicken auf diesen Bereich können Sie Ihren Kalender aufrufen und so die Überprüfung bevorstehender Termine und Termine erleichtern, ohne eine separate App öffnen zu müssen. Wenn Sie jedoch mehrere Monitore verwenden, können Probleme mit dieser Funktion auftreten. Während die Uhrzeit und das Datum auf allen angeschlossenen Monitoren in der Taskleiste angezeigt werden, ist die Möglichkeit, auf einem zweiten Monitor auf Datum und Uhrzeit zu klicken, um den Kalender anzuzeigen, nicht verfügbar. Derzeit funktioniert diese Funktion nur auf der Hauptanzeige – im Gegensatz zu Windows 10, wo auf eine beliebige Schaltfläche geklickt wird

Ist Win11 LTSC überhaupt nicht für Einzelanwender geeignet? Analyse der Vor- und Nachteile der LTSC-Version

Jun 25, 2024 pm 10:35 PM

Ist Win11 LTSC überhaupt nicht für Einzelanwender geeignet? Analyse der Vor- und Nachteile der LTSC-Version

Jun 25, 2024 pm 10:35 PM

Microsoft bietet mehrere Versionen von Windows-Systemen an, die jeweils auf unterschiedliche Nutzungsszenarien abzielen. Zusätzlich zu den Editionen Home, Professional, Education und Enterprise gibt es auch eine spezielle LTSC-Edition, die auf die spezifischen Bedürfnisse großer Unternehmen und Organisationen zugeschnitten ist. Obwohl Windows 11 LTSC in letzter Zeit recht beliebt geworden ist, fehlen ihm häufig verwendete Funktionen und es ist nicht für einzelne Benutzer geeignet. Und diese Version wurde noch nicht offiziell veröffentlicht und wird voraussichtlich etwa im September in der zweiten Hälfte des Jahres 2024 veröffentlicht. Interessant: Von Windows 1.0 bis 11, die Entwicklung der Windows-Versionen. Was ist Windows 11 LTSC? Windows11LTSC ist eine Funktion des Windows11-Betriebssystems

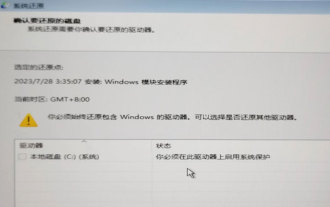

Die Systemwiederherstellung fordert Sie auf, den Systemschutz auf diesem Laufwerk zu aktivieren

Jun 19, 2024 pm 12:23 PM

Die Systemwiederherstellung fordert Sie auf, den Systemschutz auf diesem Laufwerk zu aktivieren

Jun 19, 2024 pm 12:23 PM

Der Computer verfügt über einen Wiederherstellungspunkt und wenn das System wiederhergestellt wird, wird die Meldung „Sie müssen den Systemschutz auf diesem Laufwerk aktivieren“ angezeigt. Dies bedeutet normalerweise, dass die Systemschutzfunktion nicht aktiviert ist. Der Systemschutz ist eine vom Windows-Betriebssystem bereitgestellte Funktion, mit der Systemwiederherstellungspunkte erstellt werden können, um Systemdateien und -einstellungen zu sichern. Wenn etwas schief geht, können Sie auf diese Weise zu einem früheren Zustand zurückkehren. Wenn das System ausfällt und Sie den Desktop nicht aufrufen können, um es zu starten, können Sie nur die folgende Methode ausprobieren: Fehlerbehebung – Erweiterte Optionen – Eingabeaufforderung Befehl 1 netstartvssrstrui.exe/offline:C:\windows=active Befehl 2 cd%windir%\ system32 \configrenSYSTEMsy

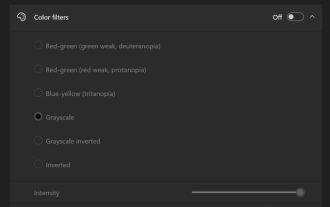

Lohnt sich die Installation von Win11 24h2? Vergleich der Unterschiede zwischen Win11 24H2 und 23H2

Jun 11, 2024 pm 03:17 PM

Lohnt sich die Installation von Win11 24h2? Vergleich der Unterschiede zwischen Win11 24H2 und 23H2

Jun 11, 2024 pm 03:17 PM

Die win1124h2-Version ist eine Version, auf die sich viele Benutzer freuen. Nachdem das kleine Update von Win1124H2 nun abgeschlossen ist, wird es ein größeres Moment-Update geben. Viele Benutzer fragen sich jedoch, ob win1124h2 einfach zu verwenden ist. Was ist der Unterschied zwischen Win1124H2 und 23H2? Lassen Sie diese Website den Benutzern die Unterschiede zwischen Win1124H2 und 23H2 sorgfältig vorstellen. Was ist der Unterschied zwischen Win1124H2 und 23H2? Das Windows 1124H2-Update bringt viele Anpassungen und neue Funktionen in die Anwendung „Einstellungen“ und beschleunigt die Migration von Funktionen/Features im Zusammenhang mit der Systemsteuerung. Verbesserte Barrierefreiheit Windows 1124H2 enthält mehrere Verbesserungen der Barrierefreiheit: einschließlich Farbfiltern

Was soll ich tun, wenn mein Win11-Hintergrundbild gesperrt ist und nicht geändert werden kann? Was kann ich tun, wenn mein Computerhintergrund gesperrt ist und nicht geändert werden kann?

Jun 09, 2024 pm 08:58 PM

Was soll ich tun, wenn mein Win11-Hintergrundbild gesperrt ist und nicht geändert werden kann? Was kann ich tun, wenn mein Computerhintergrund gesperrt ist und nicht geändert werden kann?

Jun 09, 2024 pm 08:58 PM

Was soll ich tun, wenn mein Win11-Hintergrundbild gesperrt ist und nicht geändert werden kann? Benutzer können direkt auf diesen Computer klicken, dann auf das Suchfeld klicken und direkt %ProgramData%MicrosoftWindows eingeben, um den Vorgang auszuführen. Nun soll diese Website den Benutzern eine ausführliche Einführung in die ausführliche Erklärung geben, warum das Win11-Hintergrundbild gesperrt ist und nicht geändert werden kann. Das Win11-Hintergrundbild ist gesperrt und kann nicht geändert werden. Detaillierte Erklärung Methode eins: 1. Doppelklicken Sie mit der Maus, um [Dieser PC] aufzurufen. 2. Geben Sie nach der Eingabe eine Codefolge wie [%ProgramData%MicrosoftWindows] in das Suchfeld oben auf der Seite ein und klicken Sie dann auf die Eingabetaste. 3. Suchen Sie dann im Ordner unten nach [systemdata] und klicken Sie hinein

Schnelle Lösung für die mangelnde Reaktionsfähigkeit beim Klicken auf Desktopsymbole in Windows 11

Jun 05, 2024 pm 01:03 PM

Schnelle Lösung für die mangelnde Reaktionsfähigkeit beim Klicken auf Desktopsymbole in Windows 11

Jun 05, 2024 pm 01:03 PM

Heutzutage verwenden immer mehr Menschen das Win11-System. In letzter Zeit sind viele Benutzer auf das Problem gestoßen, dass sie beim Klicken auf Desktopsymbole in Win11 nicht reagieren. Methode 1 1. Auf dem Windows 10-Desktop klicken wir mit der rechten Maustaste auf die Schaltfläche „Start“ in der unteren linken Ecke und wählen dann im Popup-Menü den Menüpunkt „Ausführen“. 2. Das Windows 10-Ausführungsfenster wird geöffnet. Geben Sie den Befehl regedit in das Fenster ein und klicken Sie dann auf die Schaltfläche OK. 3. Das Fenster des Registrierungseditors wird geöffnet. Im Fenster suchen wir nach Computer\HKEY_CURRENT_USER\Software\Microsoft\Windows\.

Mehrere der effektivsten Lösungen für Win11-Systeme, die oft ohne Grund auf den Desktop zurückspringen

Jun 05, 2024 pm 04:45 PM

Mehrere der effektivsten Lösungen für Win11-Systeme, die oft ohne Grund auf den Desktop zurückspringen

Jun 05, 2024 pm 04:45 PM

Einige Hintergrundprogramme können dazu führen, dass Sie die aktuelle App verlassen, während Sie versuchen, sich zu konzentrieren. Dies wird normalerweise durch einige Anwendungen verursacht, die regelmäßig aktualisiert werden müssen, oder durch zeitnahe Informationen. Es gibt also noch andere Gründe, das Problem zu lösen. Werfen wir einen Blick nach unten! 1. Überprüfen Sie die Hintergrundprogramme und öffnen Sie mit den Tastenkombinationen Strg+Umschalt+Esc sofort den Task-Manager. Sehen Sie sich die Liste der aktuell ausgeführten Anwendungen und Hintergrundprozesse sorgfältig an und konzentrieren Sie sich dabei auf Programme, die keine Systemprozesse sind und Ihnen unbekannt sind. Wenn Sie ein verdächtiges oder unerwünschtes Programm finden, klicken Sie mit der rechten Maustaste darauf und wählen Sie „Task beenden“, um das Programm zu schließen. 2. Führen Sie eine Systemaktualisierungsprüfung durch und installieren Sie alle verfügbaren Updates, einschließlich Treiber- und Systemsicherheitsupdates. Klicken Sie auf die Schaltfläche „Start“ und wählen Sie dann das Symbol „Einstellungen“ (