Java

Java

javaLernprogramm

javaLernprogramm

Wie wird der Authentifizierungs- und Autorisierungsmechanismus des Java-Sicherheitsmechanismus implementiert?

Wie wird der Authentifizierungs- und Autorisierungsmechanismus des Java-Sicherheitsmechanismus implementiert?

Wie wird der Authentifizierungs- und Autorisierungsmechanismus des Java-Sicherheitsmechanismus implementiert?

Java-Anwendungen schützen die Datensicherheit durch Authentifizierungs- und Autorisierungsmechanismen. Die Authentifizierung bestimmt die Benutzeridentität (basierend auf Passwort oder Token) und die Autorisierung bestimmt die Benutzerberechtigungen (basierend auf Rollen oder Berechtigungen). In praktischen Anwendungen kann die Benutzerautorisierung durch Code überprüft werden und bei Nichtautorisierung wird ein Fehler zurückgegeben.

Implementierung des Java-Sicherheitsmechanismus, Authentifizierungs- und Autorisierungsmechanismus

In Java-Anwendungen sind Authentifizierungs- und Autorisierungsmechanismen für den Schutz der Daten- und Anwendungssicherheit von entscheidender Bedeutung.

Authentifizierung

Die Authentifizierung bestimmt, ob ein Benutzer der ist, für den er sich ausgibt. Es gibt zwei Hauptmethoden zur Implementierung der Authentifizierung in Java:

// 基于密码的认证 String username = "admin"; String password = "secret"; boolean authenticated = authManager.authenticate(username, password); // 基于令牌的认证 String token = "eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9..."; boolean authenticated = authManager.authenticate(token);

Autorisierung

Autorisierung bestimmt, ob ein authentifizierter Benutzer die Berechtigung hat, einen bestimmten Vorgang auszuführen. Es gibt zwei Hauptmethoden zum Implementieren der Autorisierung in Java:

// 基于角色的授权 String role = "admin"; boolean authorized = authManager.authorize(authenticatedUser, role); // 基于权限的授权 String permission = "READ_USER"; boolean authorized = authManager.authorize(authenticatedUser, permission);

Praktisches Beispiel

Stellen Sie sich eine einfache Java-Webanwendung vor, die den folgenden Code enthält:

@WebServlet("/user")

public class UserServlet extends HttpServlet {

@Override

protected void doGet(HttpServletRequest req, HttpServletResponse resp) throws IOException {

// 检查授权

if (!authManager.authorize(req.getUserPrincipal(), "READ_USER")) {

resp.setStatus(403);

resp.getWriter().write("没有访问权限!");

return;

}

// 加载并显示用户数据

User user = userRepository.findById(req.getParameter("id"));

resp.getWriter().write(user.toString());

}

}In diesem Beispiel authManager 实例负责认证和授权,userRepository 实例负责管理用户数据。当用户访问 /user 端点时,UserServlet 会检查用户是否拥有 READ_USER Berechtigung, wenn der Benutzer keine Berechtigung hat, Es wird der Fehler 403 zurückgegeben.

Das obige ist der detaillierte Inhalt vonWie wird der Authentifizierungs- und Autorisierungsmechanismus des Java-Sicherheitsmechanismus implementiert?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Heiße Themen

1385

1385

52

52

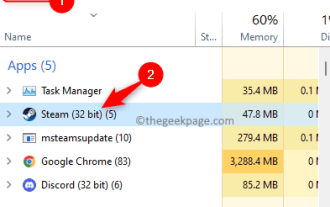

Der Prozess kann unter Windows 11/10 nicht auf die Dateifehlerbehebung zugreifen

May 12, 2023 pm 07:10 PM

Der Prozess kann unter Windows 11/10 nicht auf die Dateifehlerbehebung zugreifen

May 12, 2023 pm 07:10 PM

Wie wir alle wissen, kann kein anderer Prozess auf eine Datei zugreifen oder sie ändern, wenn sie gerade verwendet wird. Wenn in diesem Fall ein Prozess versucht, eine Datei zu öffnen, sperrt das Betriebssystem die Datei, um zu verhindern, dass sie von einem anderen Prozess geändert wird. „Der Prozess kann nicht auf die Datei zugreifen, da sie von einem anderen Prozess verwendet wird“ ist eine solche Fehlermeldung, die viele Benutzer auf ihren Windows-Computern beobachten. Es ist bekannt, dass dieser Fehler in verschiedenen Versionen von WindowsOS und WindowsServer auftritt. Normalerweise wird diese Fehlermeldung bei der Verwendung des Netsh-Befehls auf dem Windows-PC des Benutzers beobachtet. Dieser Fehler tritt auch beim Versuch auf, Internetinformationsdienste (IIS) M auszuführen

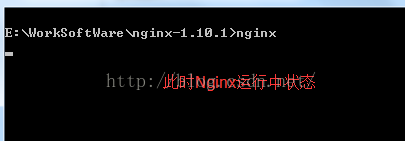

So installieren Sie den Reverse-Proxy nginx1.10.1 in Windows, um auf die IIS-Website zuzugreifen

May 23, 2023 pm 05:40 PM

So installieren Sie den Reverse-Proxy nginx1.10.1 in Windows, um auf die IIS-Website zuzugreifen

May 23, 2023 pm 05:40 PM

Gehen Sie zunächst auf die offizielle Website, um das Softwarepaket herunterzuladen und zu entpacken. Es ist am besten, das Pfadproblem mit der chinesischen Nginx-Konfiguration zu vermeiden. Unter Windows kann der Dateipfad durch „\“, „\\“ getrennt werden. oder „/“. Aber „\“ verursacht am wahrscheinlichsten Probleme, also vermeiden Sie die Verwendung. Fügen Sie keinen Pfad hinzu, da sonst ein Fehler auftritt. Wenn ich ihn beispielsweise auf dem E-Laufwerk entpacke, findet der Befehl cmd den Ordner, in dem sich nginx.exe befindet, cde:\worksoftware\. nginx-1.10.1, und stellen Sie dann sicher, dass die Datei nginx.conf kein Problem darstellt. Tatsächlich ist die Konfigurationsdatei die wichtigste und wichtigste.

So öffnen Sie den IIS-Anwendungspool

Apr 09, 2024 pm 07:48 PM

So öffnen Sie den IIS-Anwendungspool

Apr 09, 2024 pm 07:48 PM

So öffnen Sie einen Anwendungspool in IIS: 1. Öffnen Sie den IIS-Manager. 2. Navigieren Sie zum Knoten „Anwendungspools“. 3. Klicken Sie mit der rechten Maustaste auf den Zielanwendungspool. 4. Klicken Sie auf die Registerkarte „Erweiterte Einstellungen“. . Die Konfiguration des Anwendungspools kann hier angezeigt und geändert werden.

Verwenden Sie Nginx Proxy Manager, um die API-Gateway-Authentifizierung und -Autorisierung zu implementieren

Sep 27, 2023 pm 08:49 PM

Verwenden Sie Nginx Proxy Manager, um die API-Gateway-Authentifizierung und -Autorisierung zu implementieren

Sep 27, 2023 pm 08:49 PM

Die Verwendung von NginxProxyManager zur Implementierung der API-Gateway-Authentifizierung und -Autorisierung ist ein wichtiger Bestandteil der modernen Internetanwendungsentwicklung. Während das API-Gateway Schnittstellenaufrufe bereitstellt, muss es auch die Sicherheit der Schnittstelle gewährleisten. Unter diesen sind Authentifizierung und Autorisierung unverzichtbare Funktionen des API-Gateways, mit denen die Identität des Anforderers überprüft und Zugriffsrechte gewährt werden. In diesem Artikel wird erläutert, wie Sie NginxProxyManager zum Implementieren der API-Gateway-Authentifizierung und -Autorisierung verwenden, und es werden spezifische Codebeispiele bereitgestellt. 1. Was ist

Verwenden Sie das Gin-Framework, um API-Gateway sowie Authentifizierungs- und Autorisierungsfunktionen zu implementieren

Jun 22, 2023 am 08:57 AM

Verwenden Sie das Gin-Framework, um API-Gateway sowie Authentifizierungs- und Autorisierungsfunktionen zu implementieren

Jun 22, 2023 am 08:57 AM

In der modernen Internetarchitektur ist das API-Gateway zu einer wichtigen Komponente geworden und wird häufig in Unternehmens- und Cloud-Computing-Szenarien eingesetzt. Die Hauptfunktion des API-Gateways besteht darin, die API-Schnittstellen mehrerer Microservice-Systeme einheitlich zu verwalten und zu verteilen, Zugriffskontrolle und Sicherheitsschutz bereitzustellen und auch API-Dokumentenverwaltung, -überwachung und -protokollierung durchzuführen. Um die Sicherheit und Skalierbarkeit des API-Gateways besser zu gewährleisten, wurden dem API-Gateway auch einige Zugriffskontroll- sowie Authentifizierungs- und Autorisierungsmechanismen hinzugefügt. Ein solcher Mechanismus kann sicherstellen, dass Benutzer und Dienste

So generieren Sie eine URL aus einer HTML-Datei

Apr 21, 2024 pm 12:57 PM

So generieren Sie eine URL aus einer HTML-Datei

Apr 21, 2024 pm 12:57 PM

Für die Konvertierung einer HTML-Datei in eine URL ist ein Webserver erforderlich. Dazu sind die folgenden Schritte erforderlich: Besorgen Sie sich einen Webserver. Richten Sie einen Webserver ein. Laden Sie eine HTML-Datei hoch. Erstellen Sie einen Domainnamen. Leiten Sie die Anfrage weiter.

Wie man iis löst, kann nicht gestartet werden

Dec 06, 2023 pm 05:07 PM

Wie man iis löst, kann nicht gestartet werden

Dec 06, 2023 pm 05:07 PM

Lösungen für den Startfehler: 1. Überprüfen Sie die Portbelegung. 4. Starten Sie IIS neu. 6. Überprüfen Sie die Metabasisdatei . Überprüfen Sie die Dateiberechtigungen. 8. Aktualisieren Sie das Betriebssystem und die Anwendungen. 9. Vermeiden Sie die Installation zu vieler unnötiger Software. Detaillierte Einführung: 1. Überprüfen Sie die Integrität von Systemdateien, führen Sie Tools zur Überprüfung von Systemdateien aus, überprüfen Sie die Integrität von Systemdateien usw.

Können iis-Protokolldateien gelöscht werden?

Apr 09, 2024 pm 07:45 PM

Können iis-Protokolldateien gelöscht werden?

Apr 09, 2024 pm 07:45 PM

Ja, es ist möglich, IIS-Protokolldateien zu löschen. Zu den Entfernungsmethoden gehören die Auswahl der Website oder des Anwendungspools über den IIS-Manager und das Löschen der Protokolldatei auf der Registerkarte „Protokolldateien“. Verwenden Sie eine Eingabeaufforderung, um zum Speicherverzeichnis der Protokolldatei zu wechseln (normalerweise %SystemRoot%\System32\LogFiles\W3SVC1) und verwenden Sie den Befehl del, um die Protokolldatei zu löschen. Verwenden Sie Tools von Drittanbietern wie Log Parser, um Protokolldateien automatisch zu löschen.