Am 10. März 2024 veröffentlichte Ethereum-Mitbegründer Vitalik Buterin den neuesten Artikel „How to hard fork to save most user's funds“ im Ethereum Research Forum (ethresear.ch) in a Quantennotstand“ [1] heißt es in dem Artikel: „Die Bedrohung durch Quantencomputing-Angriffe, denen das Ethereum-Ökosystem ausgesetzt ist, kann genutzt werden, um die Sicherheit von Benutzergeldern durch restaurative Fork-Strategien und Anti-Quantenkryptographie-Technologie zu schützen.“

Was genau sind Quantensicherheitsbedrohungen für die Blockchain?

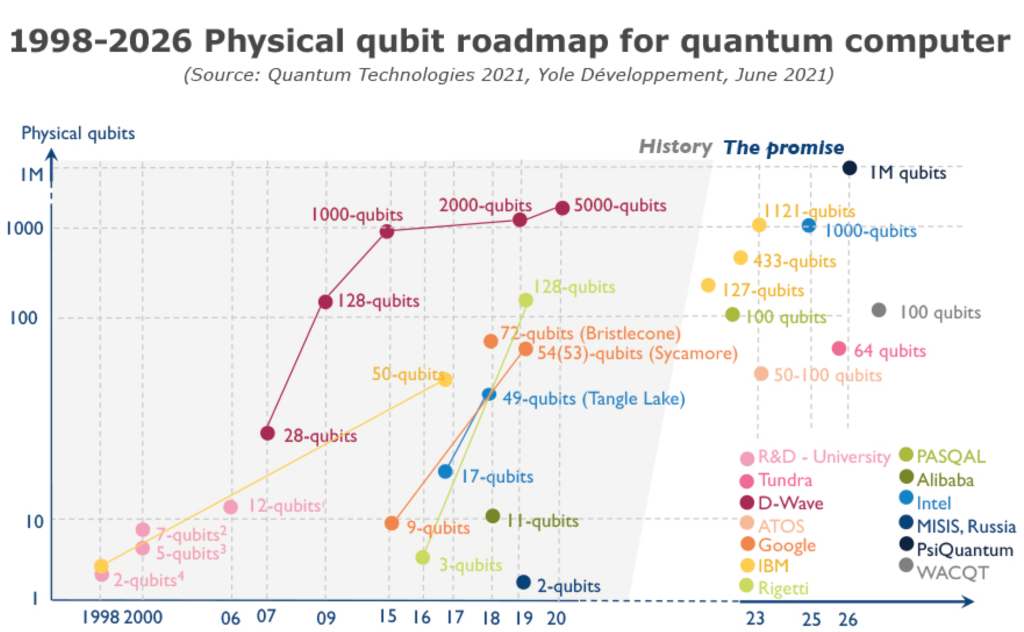

Quantum Computing [2] ist ein neues Computermodell, das die Quantenmechanik zur Steuerung von Quanteninformationseinheiten für Berechnungen nutzt. Es wurde in den 1980er Jahren vorgeschlagen, und Quantencomputer befanden sich nur noch im abstrakten theoretischen Stadium. Bis Mitte der 1990er Jahre gab es zwei Quantenalgorithmen: den Shor-Algorithmus [3] (der schwierige Probleme der Zerlegung großer Zahlen und diskreter Logarithmen in polynomieller Zeit löst) und den Grover-Algorithmus [4] (der eine umfassende Suche nach unstrukturierten Daten ermöglicht). Der Vorschlag der quadratischen Beschleunigung hat es dem Quantencomputing ermöglicht, aus der abstrakten theoretischen Phase herauszuspringen und in eine neue Phase der Forschung und Entwicklung physikalischer Träger einzutreten, die derzeit als Quantencomputer bezeichnet wird. Die folgende Abbildung zeigt die Roadmap für die Entwicklung physikalischer Qubits von Quantencomputern von 1998 bis 2026:

Quantencomputing ist kein Allheilmittel und löst nicht alle Computerprobleme. Derzeit kann es in der Simulation (Simulation von Prozessen, die in der Natur vorkommen, geeignet für die Chemie- und Biotechnik), der Entschlüsselung (Entschlüsselung der meisten herkömmlichen Kryptographiesysteme, geeignet für die Netzwerksicherheit) und der Optimierung (Finden der optimalen Lösung unter möglichen Optionen, geeignet für) verwendet werden Finanzen, Lieferkette) und andere spezifische Domänenprobleme.

Die derzeit weit verbreitete Anwendung der Blockchain beruht auf der Tatsache, dass sie eine neue Vertrauensbasis für die Zusammenarbeit zwischen verschiedenen anfragenden Parteien bietet, und diese Vertrauensbasis basiert auf der Sicherheitsgarantie, die durch die zugrunde liegende Kryptographie bereitgestellt wird:

Kann vertrauenswürdige Identität sein und Bestätigung der Transaktionsautorität: Erstellen Sie eine vertrauenswürdige Benutzeridentität auf der Grundlage asymmetrischer öffentlicher und privater Schlüsselpaare und verwalten Sie Identitätsinformationen auf einheitliche Weise. Der Besitz digitaler Assets wird durch digitale Signaturen bestätigt, und der Inhaber des privaten Schlüssels mit einer gültigen Signatur ist tatsächlich Eigentümer des Assets.

Kernkonsens und Betriebssicherheit: Erstellen Sie einen Konsensmechanismus basierend auf modernen kryptografischen Technologien wie Hash-Funktionen, Schwellenwertsignaturen und überprüfbaren Zufallsfunktionen, um die Sicherheit des Konsensmechanismus zu gewährleisten.

Datenschutz und sicheres Teilen: Erstellen Sie eine Lösung zum Schutz der Privatsphäre, die auf funktionsreichen kryptografischen Technologien wie Zero-Knowledge-Proof, sicherer Mehrparteienberechnung und vollständig homomorpher Technologie basiert, um einen sicheren Datenaustausch in der Blockchain zu erreichen.

Kontrollierbare Überwachungs- und Compliance-Anwendungen: Integrieren und implementieren Sie kryptografische Technologien wie Ringsignaturen, homomorphe Kryptografieschemata, versteckte Adressen und die gemeinsame Nutzung von Geheimnissen, um die sichere Überwachung von Blockchain-Transaktionen zu gewährleisten.

Die Verwendung der Public-Key-Kryptographie kann grob unterteilt werden in: den digitalen Signaturmechanismus, der zur Verhinderung von Manipulationen an Transaktionen in der Kette verwendet wird, und das sichere Übertragungsprotokoll, das für die Kommunikation zwischen Knoten verwendet wird. Da der Shor-Algorithmus betroffen ist, kann die Sicherheit der oben genannten Public-Key-Kryptografie nicht wirksam garantiert werden. Während man bedenkt, wie lange es dauern würde, bis dedizierte Quantencomputer zum Knacken von Codes in großem Maßstab implementiert werden, ist es auch wichtig zu bedenken, wie lange die in der Blockchain gespeicherten Daten aufbewahrt werden müssen und wie lange es dauern wird, bis bestehende Blockchain-Systeme dies tun auf Quantensicherheitsstufen aufgerüstet werden. Wenn die Summe der beiden letztgenannten Werte größer ist als die erstere, sind die Daten in der Blockchain ernsthaften Sicherheitsbedrohungen durch Quantencomputing ausgesetzt.

Unter Berücksichtigung der aktuellen Situation steigender Rechenleistung, die durch die rasante Entwicklung des Quantencomputings entsteht, gibt es derzeit zwei wesentliche technische Ansätze, die Sicherheitsrisiken wirksam begegnen können:

Post-Quantenkryptographie auf Basis neuer mathematischer Probleme ohne den Einsatz physischer Geräte [5] Technischer Weg;

Quantenkryptographie basierend auf physikalischen Prinzipien mit Hilfe spezieller physikalischer Geräte [6] Technischer Weg.

Unter Berücksichtigung verschiedener Faktoren wie der Implementierungsüberprüfung und anderer Faktoren können wir dies berücksichtigen, um die Sicherheit der Blockchain im Rahmen der langfristigen Entwicklung zu gewährleisten und unter der Voraussetzung, dass sie mit der Sicherheit bestehender Passwörter kompatibel ist Bereitstellung der Blockchain im Voraus durch Migration nach der Quantenkryptographie. Upgrade auf Quantensicherheitsniveau. Idealerweise sollte die Aufrüstung des von der bestehenden Blockchain verwendeten kryptografischen Algorithmus mit öffentlichem Schlüssel auf einen quantensicheren kryptografischen Post-Quanten-Algorithmus die folgenden Merkmale so weit wie möglich erfüllen:

Der Schlüssel ist klein und die Signatur kurz: Jeder Benutzer Auf der Blockchain Jede Transaktion enthält Signaturinformationen, und der öffentliche Schlüssel zur Überprüfung jeder Transaktion wird ebenfalls in der Kette gespeichert. Wenn die Größe des Schlüssels und der Signatur zu groß ist, erhöhen sich die Speicherkosten und der Kommunikationsaufwand der Blockchain erheblich.

Hohe Recheneffizienz: Die Anzahl der Transaktionen, die in jedem Zeitraum verarbeitet werden können, wenn die Blockchain vorhanden ist Die Ausführung hängt weitgehend mit der Laufzeit des Algorithmus zusammen, insbesondere des Signaturüberprüfungsalgorithmus. Die schnellere Recheneffizienz des Algorithmus kann leistungsstarke Blockchain-Anwendungen besser unterstützen.

Post-Quanten-Kryptographie ist in einem Satz die erste Generation kryptografischer Algorithmen, die Quantencomputerangriffen auf bestehende kryptografische Algorithmen widerstehen können:

Öffentlich ausgerichtet Schlüsselkryptographiesysteme;

Hängt von neuen mathematischen Problemen ab;

Benötigt keine spezielle Geräteunterstützung;

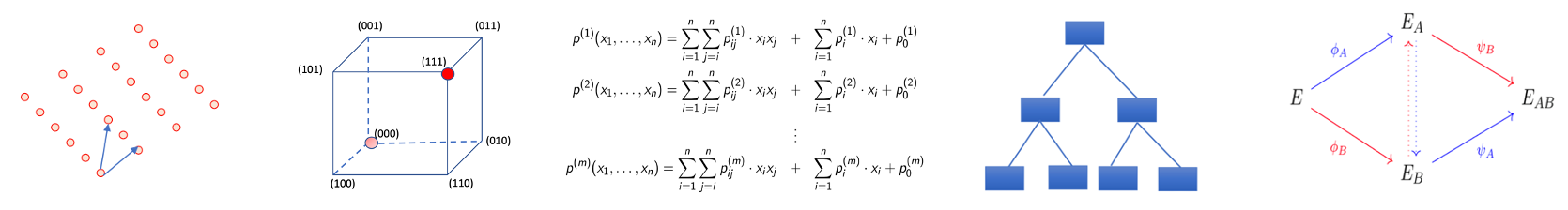

Derzeit gibt es fünf gängige Bautechnologierouten, wie in der folgenden Abbildung dargestellt: Gitter, Kodierung, Multivariable, Hashing und Homologie:

Gitter: basierend auf Gitter Schwierig Fragen.

Kodierung: Basierend auf der Schwierigkeit der Dekodierung.

Multivariabel: Basierend auf der Unlösbarkeit multivariater quadratischer Polynomgruppen über endlichen Körpern.

Hash: Kollisionsresistenz basierend auf der Hash-Funktion.

Gleicher Ursprung: Pseudozufallsgang basierend auf supersingulären elliptischen Kurven.

Die neue Generation kryptografischer Algorithmen wird natürlich die Einrichtung eines standardmäßigen kryptografischen Systems beinhalten. Das Bemerkenswerteste an Post-Quanten-Kryptographie-Standards ist: das Post-Quanten-Kryptographie-Standardisierungsprojekt des National Institute of Standards and Technology (NTST) [7], das 2016 ins Leben gerufen wurde und dessen Formulierung nun im Wesentlichen abgeschlossen ist Standardisierung der Post-Quantenkryptographie. Rückblickend auf diesen fast zehnjährigen Standardisierungszeitplan kündigte NIST offiziell vier Kandidatenalgorithmen für Post-Quantenkryptographie-Standards [8] an:

Am 5. Juli 2022:

Öffentliche Schlüsselverschlüsselung/Schlüsselkapselung: CRYSTALS -KYBER;

Digitale Signatur: CRYSTALS-Dilithium, FALCON; SPHINCS+;

Unter ihnen sind CRYSTALS-KYBER, CRYSTALS-Dilithium und FALCON allesamt gitterkryptografische Algorithmen, aber die Sicherheitsgrundlagen der drei sind unterschiedlich basiert auf dem schwierigen MLWE-Problem des modularen Gitters, Dilithium basiert auf dem schwierigen MLWE- und MSIS-Problem des modularen Gitters und FALCON basiert auf dem schwierigen SIS-Problem des NTRU-Gitters. Darüber hinaus ist SPHINCS+ ein zustandsloser Hash-Signatur-Algorithmus.

Am 24. August 2023 wurden CRYSTALS-KYBER, CRYSTALS-Dilithium und SPHINCS+ in die Standardentwürfe FIPS203, FIPS 204 bzw. FIPS205 [9] umgewandelt. Der FALCON-Standardentwurf wird ebenfalls im Jahr 2024 bekannt gegeben.

Es ist nicht schwer zu erkennen, dass die meisten der derzeit vom NIST ausgewählten Standardalgorithmen auf dem technischen Weg der Gitterkryptographie basieren. Aber NIST setzt alles nicht auf die gleiche Karte: Sie suchen auch aktiv nach einer Vielzahl anderer Optionen als der Gitterkonstruktion: Während sie für 2022 vier Standardalgorithmen ankündigten, kündigten sie auch die Einführung der vierten Runde von Standardalgorithmen für die Post-Quantenkryptographie an Bei der Bewertung der Arbeit konzentriert sich diese Runde auf Algorithmen zur Verschlüsselung mit öffentlichen Schlüsseln und zur Schlüsselkapselung. Die ausgewählten Algorithmen basieren nicht auf der Gitterstruktur. Darüber hinaus wurde eine neue Ausschreibungsrunde für digitale Signaturalgorithmen gestartet, die unabhängig von der vierten Bewertungsrunde durchgeführt wird und darauf abzielt, das Portfolio der Post-Quantum-Signatur-Algorithmen zu bereichern Gitterbasierte Algorithmen, die sich in der Algorithmusstruktur unterscheiden. Ein neuer Vorschlag mit kleiner Algorithmussignaturgröße und schneller Verifizierungsgeschwindigkeit.

Zusätzlich zum NIST-Standard standardisierte die International Internet Standardization Organization IETF 2018 bzw. 2019 den Stateful-Hash-Signaturalgorithmus XMSS als RFC 8391[10] und LMS als RFC 8554[11] und sie wurden vom NIST akzeptiert.

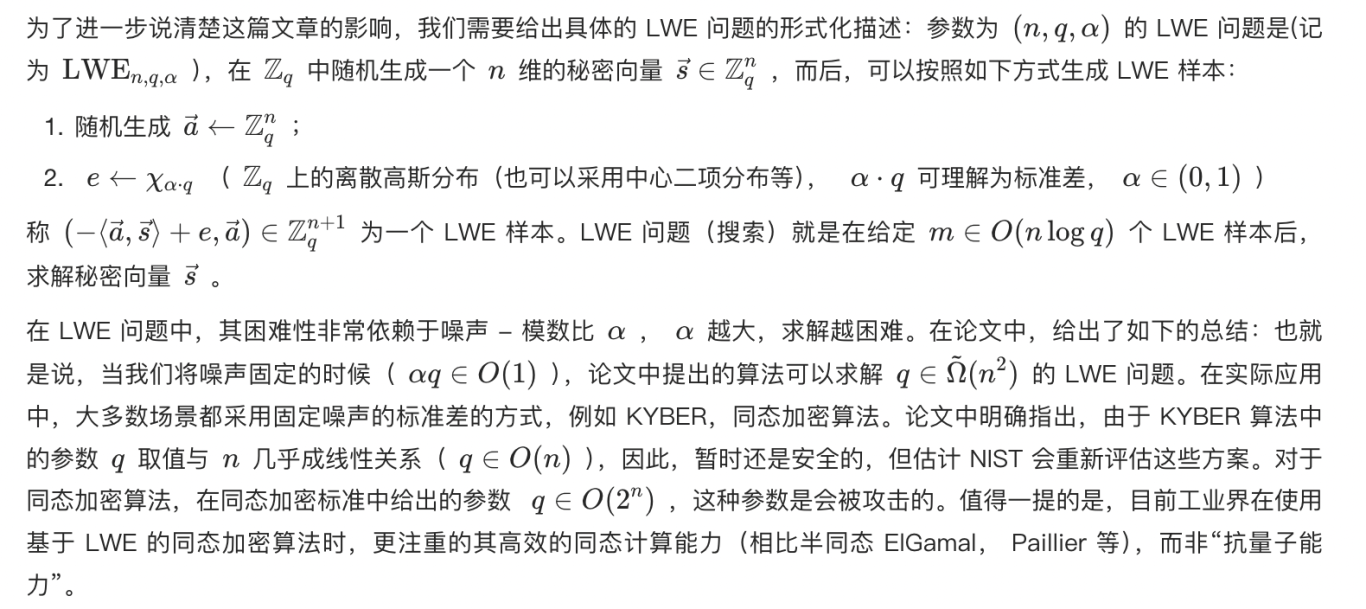

Am 10. April 2024 sorgte der Artikel „Quantum Algorithms for Lattice Problems“ [12] von Lehrer Chen Yilei auf eprint für Aufsehen in der akademischen Welt. Der Artikel beschreibt einen polynomiellen Quantenalgorithmus zur Lösung schwieriger Probleme auf Gittern. Dieser Algorithmus hat große Auswirkungen auf viele kryptografische Schemata, die auf schwierigen Problemen auf Gittern basieren, und kann dazu führen, dass viele Algorithmen nicht mehr in der Lage sind, Quantencomputerangriffen zu widerstehen. Beispielsweise basiert der derzeit weit verbreitete homomorphe Verschlüsselungsalgorithmus auf der LWE-Annahme. Die Richtigkeit des Algorithmus in der Arbeit ist noch nicht bekannt.

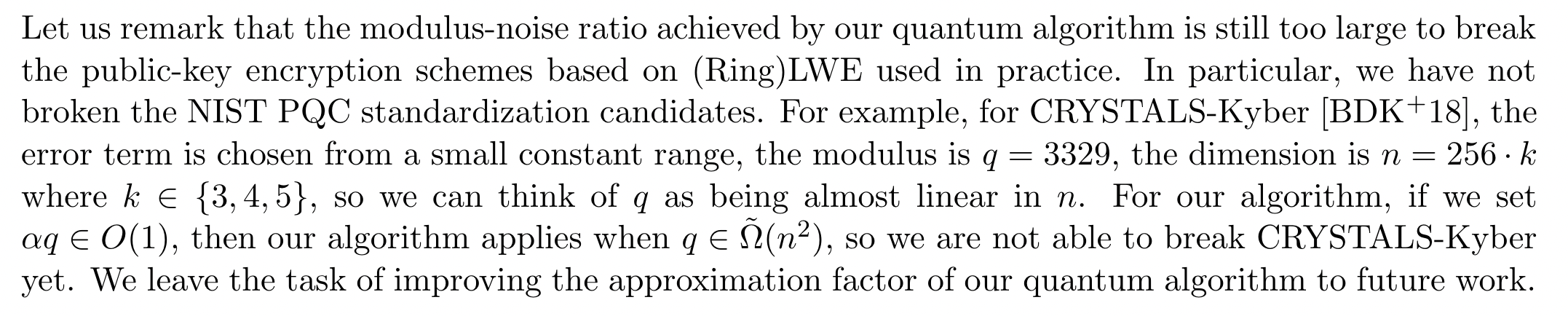

Die Schwierigkeit des LWE-Problems wurde von Oded Regev in der Arbeit „Über Gitter, Lernen mit Fehlern, zufällige lineare Codes und Kryptographie“ [13] ausführlich demonstriert Die Schwierigkeit wird auf das diskrete Gaußsche Abtastproblem auf dem Gitter reduziert, und das diskrete Gaußsche Abtastproblem kann leicht auf klassische Probleme wie GapSVP, SIVP reduziert werden (natürlich hat jedes spezifische Problem seine spezifischen Parameter, die ignoriert werden). Zeigen Sie, dass LWE-Probleme schwieriger sind als diese klassischen Gitterprobleme. Nachdem die Schwierigkeit des LWE-Problems aufgrund seiner einfachen Struktur stark reduziert wurde, folgte eine große Anzahl kryptografischer Schemata, die auf LWE basieren und grundlegende kryptografische Grundelemente wie (homomorphe) Verschlüsselung, Signaturen und Schlüsselaustausch abdecken erweiterte kryptografische Grundelemente wie identitätsbasierte Verschlüsselung und Attributverschlüsselung. Unter ihnen konzentrieren sich diejenigen, die in der Industrie häufiger verwendet werden, hauptsächlich auf die vollständig homomorphe Verschlüsselung und den oben erwähnten Post-Quanten-Standardalgorithmus (KYBER, Dilithium usw.), der von NIST angekündigt wurde.

Nachdem das Papier veröffentlicht wurde, sorgte es für großes Aufsehen in der akademischen Gemeinschaft und löste Diskussionen unter vielen Fachleuten aus. Aufgrund der extremen Schwierigkeit, die Arbeit zu verstehen, gibt es jedoch möglicherweise weniger als 5 Wissenschaftler auf der Welt, die den Inhalt der Arbeit vollständig verstehen können, und es kann 1-2 Jahre dauern, bis die Richtigkeit der Arbeit vollständig überprüft ist. Derzeit haben viele Leute in einigen Foren, öffentlichen Konten, Zhihu und anderen Plattformen einige relevante Meinungen geäußert. Jeder analysiert die Auswirkungen, wenn der Algorithmus im Papier korrekt ist noch nicht geschehen. Man kann daraus Schlussfolgerungen ziehen. Unter ihnen veröffentlichte der berühmte Kryptograf N. P. Smart einen Blogartikel „Implications of the Proposed Quantum Attack on LWE“ [14], in dem die Auswirkungen dieses Angriffs und einige Meinungen detailliert beschrieben werden, die wie folgt zusammengefasst werden:

Dieses Papier hat Das Peer-Review ist noch nicht genehmigt, auch wenn es sich als richtig erweist, es basiert auf Quantencomputern und wird daher keine Auswirkungen auf die derzeit verwendeten kryptografischen Verfahren haben, solange Quantencomputer noch nicht verfügbar sind.

Den in der Arbeit dargelegten Ergebnissen zufolge ist es immer noch unmöglich, die zuvor vom NIST bereitgestellten standardisierten Algorithmen Kyber und Dilithium zu brechen, aber NIST wird möglicherweise die Parameter dieser Algorithmen neu bewerten.

Für häufig verwendete homomorphe RLWE-Verschlüsselungsalgorithmen wie BFV/CKKS/BGV liegen diese Algorithmen innerhalb der Angriffsmöglichkeiten dieses Dokuments. Ob aus akademischer oder industrieller Sicht, der „Homomorphismus“ der homomorphen Verschlüsselungstechnologie ist jedoch attraktiver als ihre „Quantenresistenz“, und nur wenige Menschen werden RLWE verwenden, um „State-of-the-Art“ zu erreichen Verschlüsselungsalgorithmen basieren wie kryptografische Schemata, die auf elliptischen Kurven basieren, auf dem schwierigen Problem des diskreten Logarithmus, und Quantenalgorithmen zur Lösung dieses Problems wurden schon sehr früh vorgeschlagen, aber Wissenschaft und Industrie untersuchen und verwenden diese Schemata immer noch.

Neueste Nachrichten: Es gibt ein Problem mit der Berechnung der Abschlussarbeit von Lehrer Chen und der Grid-Passwort-Alarm wurde vorübergehend aufgehoben.

[1] https://ethresear.ch/t/how-to-hard-fork-to-save-most-users-funds-in-a-quantum-emergency/18901/ 9

[2] Benioff P. Der Computer als physikalisches System: Ein mikroskopisches quantenmechanisches Hamilton-Modell von Computern, dargestellt durch Turing-Maschinen[J Journal of Statistical Physics, 1980, 22: 563-591.

[ 3] Shor P W. Algorithms for Quantum Computing: Discrete Logarithms and Factoring[C]//Proceedings 35th Annual Symposium on Foundations of Computer Science, 1994: 124-134.

[4] Grover L K. Ein schnelles Quantum Mechanischer Algorithmus für die Datenbanksuche[C]//Proceedings of the 28th Annual ACM Symposium on Theory of Computing.

[5] Bernstein, D.J. (2009). : Bernstein, D.J., Buchmann, J., Dahmen, E. (Hrsg.) Post-Quantum Cryptography, Berlin, Heidelberg.

[6] Gisin N, Ribordy G, Tittel W, et al. . Rezensionen der modernen Physik, 2002, 74(1): 145.

[7]https://csrc.nist.gov/Projects/post-quantum-cryptography/post-quantum-cryptography-standardization

[ 8]https://csrc.nist.gov/News/2022/pqc-candidates-to-be-standardized-and-round-4

[9]https://csrc.nist.gov/News /2023/drei-Entwürfe-fips-for-post-quantum-cryptography

[10] Huelsing, A., Butin, D., Gazdag, S., Rijneveld, J. und A. Mohaisen, „XMSS: eXtended Merkle Signature Scheme“, RFC 8391, DOI 10.17487/RFC8391, Mai 2018, https://www.rfc-editor.org/info/rfc8391>.

[11] McGrew, D., Curcio , M. und S. Fluhrer, „Leighton-Micali Hash-Based Signatures“, RFC 8554, DOI 10.17487/RFC8554, April 2019, https://www.rfc-editor.org/info/rfc8554> ;.

[12] Chen Y. Quantum Algorithms for Lattice Problems[J]. Cryptology ePrint Archive, 2024.

[13] Regev O. Über Gitter, Lernen mit Fehlern, zufällige lineare Codes und Kryptographie[J]. Journal of the ACM (JACM), 2009, 56(6): 1-40.

[14]https://nigelsmart.github.io/LWE.html

Dieser Artikel wurde vom ZAN-Team verfasst ( X-Konto @ Mitgeschrieben von Dongni und Jiaxing von zan_team).

Das obige ist der detaillierte Inhalt vonEin Quantum Trost für die Gitterkryptozoologie? Ein Artikel wird Ihnen helfen, die akademische Kontroverse um die Gitterkryptographie zu analysieren. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!