Insgesamt10000 bezogener Inhalt gefunden

Entwicklungstrends und Abwehrmaßnahmen für Cloud-Sicherheitstechnologien

Artikeleinführung:Mit der rasanten Entwicklung und Popularität des Cloud Computing haben auch Fragen der Cloud-Sicherheit zunehmend an Aufmerksamkeit gewonnen. Mit der umfassenden Nutzung von Cloud Computing, Big Data-Speicherung und -Verarbeitung und anderen Technologien in den letzten Jahren haben Sicherheitsprobleme wie Datenlecks, Netzwerkangriffe und Malware zugenommen, und Cloud-Sicherheitsprobleme sind immer ernster geworden. Zu diesem Zweck wird die Cloud-Sicherheitstechnologie ständig aktualisiert und weiterentwickelt, und Unternehmen müssen die Abwehrmaßnahmen für die Cloud-Sicherheit verstärken, um die Informationssicherheit zu gewährleisten. 1. Entwicklungstrends der Cloud-Sicherheitstechnologie 1. Mehrdimensionaler Sicherheitsschutz Mit der Entwicklung der künstlichen Intelligenz und der Internet-of-Things-Technologie sind die Anwendungsszenarien der Cloud-Sicherheitstechnologie komplexer und sicherer geworden

2023-06-11

Kommentar 0

1353

Eine neue Ära der Cloud-Sicherheit: aktuelle Situation und Aussichten

Artikeleinführung:Im heutigen digitalen Zeitalter hat der Aufstieg der Cloud-Computing-Technologie dazu geführt, dass sich immer mehr Unternehmen und Einzelpersonen dafür entscheiden, Daten und Anwendungen in der Cloud zu hosten, um einen effizienten Betrieb und eine effiziente Verwaltung zu erreichen. Im Zusammenhang mit Cloud Computing waren Sicherheitsfragen jedoch schon immer ein wichtiges, aktuelles Thema. Die Gewährleistung der Sicherheit von Daten und Systemen im Cloud Computing ist eine wichtige Herausforderung im Bereich Cloud Computing. Eine neue Ära der Cloud-Sicherheit ist angebrochen. Wie sind die aktuelle Situation und die Aussichten? 1. Aktuelle Situation 1.1 Die größten Bedrohungen für die Cloud-Sicherheit gehen von Hackerangriffen und böswilligem Verhalten von Insidern aus.

2023-06-11

Kommentar 0

1372

Python-Anwendungsfreigabe in der Cloud-Sicherheitspraxis

Artikeleinführung:Austausch von Python-Anwendungspraktiken in der Cloud-Sicherheit Cloud-Sicherheit hat als wichtiges Thema im aktuellen Internet-Informationszeitalter zunehmende Aufmerksamkeit von Unternehmen und Einzelpersonen auf sich gezogen. Mit der kontinuierlichen Weiterentwicklung und Verbreitung der Cloud-Computing-Technologie sind die Sicherheitsprobleme in der Cloud immer komplexer und schwerwiegender geworden. Als leistungsstarke und benutzerfreundliche Programmiersprache wird Python zunehmend in der Cloud-Sicherheit eingesetzt. Eine wichtige Anwendung von Python im Bereich der Cloud-Sicherheit ist zunächst die Netzwerksicherheitserkennung. Die Netzwerktopologie in der Cloud-Umgebung ist groß und komplex und bietet traditionelle Sicherheit

2023-06-30

Kommentar 0

1483

Was Sie über Cloud-Computing-Technologie lernen können

Artikeleinführung:Cloud Computing erfordert das Erlernen von Linux-Betriebssystemanwendungen, Virtualisierungstechnologie, Java-Programmierung, OpenStack-Systemanwendungen, verteilten Hadoop-Anwendungen, Datenspeichertechnologie, Cloud-Plattform-Managementsystem, Aufbau und Betrieb von Cloud-Rechenzentren, Konfiguration und Anwendung von Cloud-Speicherprodukten sowie Kursen zu Big Data Plattform- und Big-Data-Analyse, Konfiguration und Anwendung von Cloud-Sicherheitsprodukten usw.

2023-06-28

Kommentar 0

4497

Anwendung des Nginx-Moduls in der Cloud-Sicherheitsverteidigung

Artikeleinführung:Anwendung des Nginx-Moduls in der Cloud-Sicherheitsabwehr Mit der Entwicklung der Cloud-Computing-Technologie ist die Cloud-Sicherheitsabwehr immer wichtiger geworden. Als leistungsstarker, skalierbarer Open-Source-Webserver verfügt Nginx über umfangreiche Module und Funktionen und wird häufig in Webservern, Reverse-Proxys, Lastausgleichssystemen und anderen Bereichen von Internetunternehmen eingesetzt. Gleichzeitig kann das Nginx-Modul auch zur Cloud-Sicherheitsverteidigung eingesetzt werden und spielt eine wichtige Rolle bei der Gewährleistung der Datensicherheit und der Abwehr von Netzwerkangriffen. In diesem Artikel wird die Auswahl, Verwendung und Konfiguration von Nginx-Modulen vorgestellt.

2023-06-10

Kommentar 0

871

Protokollanalyse und Cloud-Sicherheit in einer Linux-Umgebung

Artikeleinführung:Protokollanalyse und Cloud-Sicherheit in Linux-Umgebungen Cloud Computing ist zu einem wichtigen Bestandteil moderner Unternehmen geworden und bietet Unternehmen Flexibilität und Skalierbarkeit. Mit der Popularität des Cloud Computing sind jedoch nach und nach Sicherheitsprobleme in der Cloud aufgetreten. Sicherheitsbedrohungen wie böswillige Angriffe, Datenschutzverletzungen und Einbrüche stellen erhebliche Risiken für Cloud-Umgebungen in Unternehmen dar. Um die Sicherheit der Cloud-Umgebung besser zu schützen, hat die Protokollanalyse als wichtige Methode zur Sicherheitsüberwachung zunehmend an Bedeutung gewonnen. In einer Linux-Umgebung sind Protokolle eine wichtige Quelle für die Überwachung und Verfolgung von Systemvorgängen. nach Analysetag

2023-07-30

Kommentar 0

909

Anwendung von Trusted-Computing-Technologie im Bereich Cloud-Sicherheit

Artikeleinführung:Mit der kontinuierlichen Weiterentwicklung des Cloud Computing beginnen immer mehr Unternehmen und Einzelpersonen, Daten und Anwendungen in die Cloud zu verlagern, um eine bessere Flexibilität, Skalierbarkeit und Kosteneffizienz zu erreichen. Doch gleichzeitig rücken auch die Sicherheitsaspekte des Cloud Computing zunehmend in den Fokus. Bei herkömmlichen Sicherheitsmechanismen sind Daten häufig auf Sicherheitsalgorithmen, Firewalls, Einbruchserkennung und andere Technologien angewiesen, um ihre Sicherheit zu gewährleisten. Mit der zunehmenden Entwicklung der Computertechnologie wurde jedoch auch die Trusted-Computing-Technologie in den Bereich der Cloud-Sicherheit eingeführt Werden Sie ein neuer Weg, um sicher zu bleiben. Bei der Trusted-Computing-Technologie handelt es sich um eine hardwarebasierte Sicherheitstechnologie

2023-06-11

Kommentar 0

1088

Welche Schlüsseltechnologien sind bei der Cloud-Sicherheit zu berücksichtigen?

Artikeleinführung:Zu den Schlüsseltechnologien, die in der Cloud-Sicherheit hauptsächlich berücksichtigt werden, gehören Datensicherheit, Anwendungssicherheit und Virtualisierungssicherheit. Cloud-Sicherheit bezieht sich auf den allgemeinen Begriff für Sicherheitssoftware, Hardware, Benutzer, Institutionen und Sicherheits-Cloud-Plattformen, die auf Cloud-Computing-Geschäftsmodellanwendungen basieren. Cloud-Sicherheit ist ein wichtiger Zweig der Cloud-Computing-Technologie und wird im Antivirenbereich häufig eingesetzt.

2020-12-01

Kommentar 0

11427

Welche Software ist Rav Antivirus?

Artikeleinführung:Rav Antivirus bezieht sich auf Rising Antivirus Software, eine Antivirensoftware, die die Sicherheit von Computersoftware gewährleistet. Die Antivirensoftware von Rising nutzt sechs Kerntechnologien, die EU- und chinesische Patente erhalten haben. Es handelt sich um eine neue Generation von Informationssicherheitsprodukten, die auf dem „Cloud Security“-Plan und der „Active Defense“-Technologie basieren Die neueste Engine optimiert die Virensignaturdatenbank vollständig, wodurch die Betriebseffizienz erheblich verbessert und der Ressourcenverbrauch reduziert wird.

2022-10-31

Kommentar 0

6022

Beinhaltet 30.000 interne Informationen und 38 TB Daten! Das KI-Team von Microsoft ist einem Datenleck ausgesetzt

Artikeleinführung:Das Cloud-Sicherheitsunternehmen Wiz hat herausgefunden, dass mehr als 30.000 Kommunikationsnachrichten und eine große Anzahl von Dateien innerhalb von Microsoft durchgesickert sind. Microsoft hat die durchgesickerten Daten sofort nach der Benachrichtigung gelöscht. Ein Team des Cloud-Sicherheitsunternehmens Wiz hat herausgefunden, dass das Forschungsteam für künstliche Intelligenz von Microsoft versehentlich eine große Datenmenge auf der Softwareentwicklungsplattform GitHub offengelegt hat. Wiz sagte, dass diese Daten versehentlich durchgesickert seien, als das KI-Team Open-Source-Trainingsdaten auf GitHub veröffentlichte. Im Wiz-Blogbeitrag heißt es, dass Microsoft Benutzern das Herunterladen von KI-Modellen über einen Link ermöglicht. Der Link ist jedoch falsch konfiguriert, um Berechtigungen für das gesamte Speicherkonto zu gewähren, und gewährt dem Benutzer außerdem volle Kontrolle statt schreibgeschützter Berechtigungen, was bedeutet, dass er löschen und überschreiben kann vorhandene Dateien. Laut Wiz gehören zu den offengelegten Daten auch Microsoft

2023-09-22

Kommentar 0

1183

So installieren Sie das Win7-Betriebssystem auf dem Computer

Artikeleinführung:Unter den Computer-Betriebssystemen ist das WIN7-System ein sehr klassisches Computer-Betriebssystem. Wie installiert man also das Win7-System? Der folgende Editor stellt detailliert vor, wie Sie das Win7-System auf Ihrem Computer installieren. 1. Laden Sie zunächst das Xiaoyu-System herunter und installieren Sie die Systemsoftware erneut auf Ihrem Desktop-Computer. 2. Wählen Sie das Win7-System aus und klicken Sie auf „Dieses System installieren“. 3. Beginnen Sie dann mit dem Herunterladen des Image des Win7-Systems. 4. Stellen Sie nach dem Herunterladen die Umgebung bereit und klicken Sie nach Abschluss auf Jetzt neu starten. 5. Nach dem Neustart des Computers erscheint die Windows-Manager-Seite. Wir wählen die zweite. 6. Kehren Sie zur Pe-Schnittstelle des Computers zurück, um die Installation fortzusetzen. 7. Starten Sie nach Abschluss den Computer neu. 8. Kommen Sie schließlich zum Desktop und die Systeminstallation ist abgeschlossen. Ein-Klick-Installation des Win7-Systems

2023-07-16

Kommentar 0

1244

PHP-Einfügesortierung

Artikeleinführung::Dieser Artikel stellt hauptsächlich die PHP-Einfügesortierung vor. Studenten, die sich für PHP-Tutorials interessieren, können darauf zurückgreifen.

2016-08-08

Kommentar 0

1102

图解找出PHP配置文件php.ini的路径的方法,_PHP教程

Artikeleinführung:图解找出PHP配置文件php.ini的路径的方法,。图解找出PHP配置文件php.ini的路径的方法, 近来,有不博友问php.ini存在哪个目录下?或者修改php.ini以后为何没有生效?基于以上两个问题,

2016-07-13

Kommentar 0

846

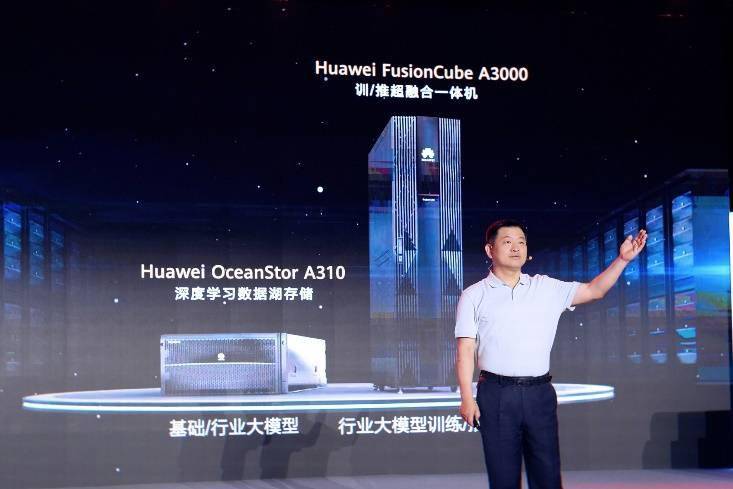

Huawei bringt zwei neue kommerzielle KI-Speicherprodukte großer Modelle auf den Markt, die eine Leistung von 12 Millionen IOPS unterstützen

Artikeleinführung:IT House berichtete am 14. Juli, dass Huawei kürzlich neue kommerzielle KI-Speicherprodukte „OceanStorA310 Deep Learning Data Lake Storage“ und „FusionCubeA3000 Training/Pushing Hyper-Converged All-in-One Machine“ herausgebracht habe. Beamte sagten, dass „diese beiden Produkte grundlegendes Training ermöglichen“. KI-Modelle, Branchenmodelltraining, segmentiertes Szenariomodelltraining und Inferenz sorgen für neuen Schwung.“ ▲ Bildquelle Huawei IT Home fasst zusammen: OceanStorA310 Deep Learning Data Lake Storage ist hauptsächlich auf einfache/industrielle große Modell-Data-Lake-Szenarien ausgerichtet, um eine Datenregression zu erreichen . Umfangreiches Datenmanagement im gesamten KI-Prozess von der Erfassung und Vorverarbeitung bis hin zum Modelltraining und der Inferenzanwendung. Offiziell erklärt, dass OceanStorA310 Single Frame 5U die branchenweit höchsten 400 GB/s unterstützt

2023-07-16

Kommentar 0

1590

PHP-Funktionscontainering...

Artikeleinführung::In diesem Artikel wird hauptsächlich der PHP-Funktionscontainer vorgestellt ... Studenten, die sich für PHP-Tutorials interessieren, können darauf verweisen.

2016-08-08

Kommentar 0

1141

PHP面向对象程序设计之接口用法,php面向对象程序设计_PHP教程

Artikeleinführung:PHP面向对象程序设计之接口用法,php面向对象程序设计。PHP面向对象程序设计之接口用法,php面向对象程序设计 接口是PHP面向对象程序设计中非常重要的一个概念。本文以实例形式较为详细的讲述

2016-07-13

Kommentar 0

1006