Insgesamt10000 bezogener Inhalt gefunden

So öffnen Sie Bereichsberechtigungen

Artikeleinführung:Schritte zum Öffnen von Scope-Berechtigungen: 1. Öffnen Sie das Einstellungsmenü Ihres Telefons. 2. Suchen Sie die Option „Anwendungsverwaltung“ und klicken Sie darauf. 3. Suchen Sie in der Anwendungsliste die Anwendung, für die Scope-Berechtigungen festgelegt werden müssen. Option „Berechtigungsverwaltung“; 5. . Suchen Sie in der Berechtigungsliste die Option „Bereichsberechtigung“ und klicken Sie darauf; 6. Suchen Sie in der Benutzeroberfläche für die Einstellung von Bereichsberechtigungen die Anwendung, die festgelegt werden muss, und klicken Sie auf die Schaltfläche „Zulassen“; 7. Befolgen Sie die Anweisungen und schließen Sie den Autorisierungsvorgang ab.

2023-12-22

Kommentar 0

4749

So öffnen Sie Bereichsberechtigungen

Artikeleinführung:Öffnungsmethode: 1. Suchen Sie die Anwendung oder Funktion, für deren Öffnen eine Berechtigung erforderlich ist. 2. Geben Sie die Einstellungen oder Konfigurationsoberfläche der Anwendung ein. 3. Suchen Sie nach Optionen oder Einstellungen, die sich auf den Bereich beziehen. 4. Befolgen Sie die Anweisungen oder Anforderungen der Anwendung und führen Sie die entsprechenden Schritte aus Operationen, um es zu öffnen.

2023-12-22

Kommentar 0

2179

PHP-Funktionsumfang und Zugriffsberechtigungen

Artikeleinführung:PHP-Funktionen verfügen über Umfangs- und Zugriffsberechtigungen, die die Sichtbarkeit von Variablen und Funktionen bestimmen. Der Geltungsbereich umfasst lokal (nur innerhalb der Funktion), global (innerhalb und außerhalb der Funktion) und superglobal (jeder Geltungsbereich). Zu den Zugriffsrechten gehören öffentlich (Zugriff von überall), geschützt (Zugriff nur auf Klassen und Unterklassen) und privat (Zugriff nur innerhalb der Klasse). Im tatsächlichen Kampf kann auf die privaten Variablen der Warenkorbklasse nur innerhalb der Klasse zugegriffen werden, während die öffentlichen Methoden von außen aufgerufen werden können, was die Anwendung von Umfang und Zugriffsrechten widerspiegelt.

2024-04-10

Kommentar 0

1295

OA-Systemberechtigungsverwaltung

Artikeleinführung:Wenn wir uns anmelden, müssen wir zunächst alle Berechtigungen der Rolle einholen und sie dann in den Sitzungsbereich einfügen.

2016-11-01

Kommentar 0

1983

ThinkPHP6-Leitfaden zur Berechtigungsverwaltung: Implementieren der Benutzerberechtigungskontrolle

Artikeleinführung:ThinkPHP6-Leitfaden zur Berechtigungsverwaltung: Implementierung der Benutzerberechtigungskontrolle Einführung: In Webanwendungen ist die Berechtigungsverwaltung ein sehr wichtiger Teil. Sie kann uns dabei helfen, die Zugriffs- und Betriebsberechtigungen der Benutzer auf Systemressourcen zu kontrollieren und die Sicherheit des Systems zu schützen. Im ThinkPHP6-Framework können wir seine leistungsstarken Berechtigungsverwaltungsfunktionen nutzen, um die Benutzerberechtigungskontrolle zu implementieren. 1. Datenbanktabellen erstellen Bevor wir mit der Implementierung der Benutzerberechtigungssteuerung beginnen, müssen wir zunächst entsprechende Datenbanktabellen erstellen, um Benutzer-, Rollen- und Berechtigungsinformationen zu speichern.

2023-08-13

Kommentar 0

2171

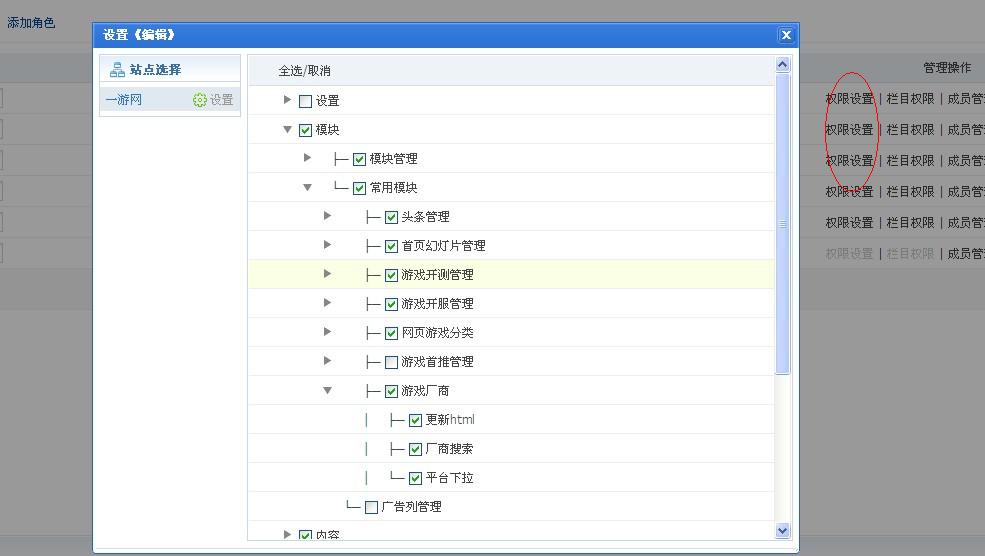

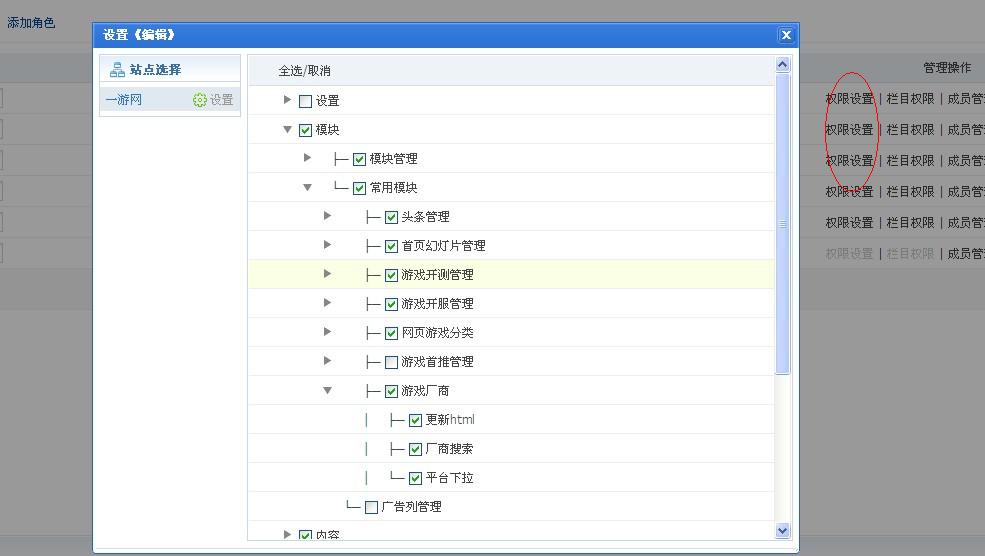

phpcms 用户权限设立

Artikeleinführung:

phpcms 用户权限设置

添加管理员,通过栏目权限,权限设置

?权限设置中的勾选操作项是在菜单管理中管理的

2016-06-13

Kommentar 0

974

PBAC权限控制的权限资源问题

Artikeleinführung:PBAC权限控制的权限资源问题

2016-06-23

Kommentar 0

1547

RBAC 基于角色的权限管理的简单实现,rbac角色权限管理_PHP教程

Artikeleinführung:RBAC 基于角色的权限管理的简单实现,rbac角色权限管理。RBAC 基于角色的权限管理的简单实现,rbac角色权限管理 1、什么是权限管理,权限管理就是对后台功能的细分,和对不同工作人员划分不同

2016-07-13

Kommentar 0

1389

Probleme bei der Linux-Berechtigungsverwaltung

Artikeleinführung:Zunächst empfehle ich ein Video über Linux-Berechtigungen: Grundlegende Berechtigungen der Linux-Berechtigungsverwaltung. Es ist sehr gut erklärt und Sie werden es im Grunde verstehen, nachdem Sie es gesehen haben.

1. Dateiberechtigungen und Eigentum

1. Dateien haben drei Arten von Berechtigungen. Sie können stattdessen Zahlen verwenden, um die Berechtigungen dieser Datei durch Addition und Subtraktion von Zahlen zu ermitteln +1, was bedeutet, dass es 3 Schreib- und Ausführungsberechtigungen gibt, 6=4+2, was bedeutet, dass es Lese- und Schreibberechtigungen, aber keine Ausführungsberechtigungen usw. gibt.

2. Rbac-Berechtigungsverwaltung für Lenovo-Webanwendungen usw. Unter Linux gibt es auch eine Benutzerberechtigungsverwaltung

2017-06-23

Kommentar 0

1312

Oracle-Abfragebenutzerberechtigungen

Artikeleinführung:In Oracle-Datenbanken beziehen sich Benutzerberechtigungen auf Berechtigungen, die Benutzern die Ausführung bestimmter Vorgänge erlauben oder verbieten. Wenn ein Benutzer bestimmte Vorgänge ausführt, für die besondere Berechtigungen erforderlich sind, prüft das System, ob der Benutzer über die entsprechenden Berechtigungen verfügt. Das Abfragen von Benutzerberechtigungen ist eine wichtige Aufgabe bei der Verwaltung von Oracle-Datenbanken. Administratoren können die Berechtigungen des Benutzers überprüfen, um zu verstehen, welche Vorgänge der Benutzer ausführen kann und wie die Datenbank besser verwaltet werden kann. In diesem Artikel werden verschiedene Methoden zum Abfragen von Oracle-Benutzerberechtigungen vorgestellt. Methode 1: Verwenden Sie die von Oracle offiziell bereitgestellte Ansicht

2023-05-07

Kommentar 0

15104

Oracle-Abfragebenutzerberechtigungen

Artikeleinführung:In Oracle ist eine Benutzerberechtigung eine Sammlung von Datenbankfunktionen und -vorgängen, die einem Benutzer gestattet sind. Um die Sicherheit der Datenbank zu gewährleisten, müssen Administratoren die den Benutzern zugewiesenen Berechtigungen überprüfen, um sicherzustellen, dass Benutzer nur die Vorgänge ausführen können, die sie benötigen, und keine anderen unnötigen Berechtigungen erhalten. Das Abfragen von Benutzerberechtigungen ist eine häufige Aufgabe, und Administratoren können verschiedene von Oracle bereitgestellte Methoden verwenden, um Benutzerberechtigungen anzuzeigen. Hier sind einige häufig verwendete Abfragemethoden. Methode 1: Benutzerautorisierung abfragen Sie können die Autorisierungstabelle der Systemansicht verwenden, um die Berechtigungen eines bestimmten Benutzers abzufragen. Sie können zum Beispiel verwenden

2023-05-08

Kommentar 0

12674

微信api 如何获取scope(snsapi_login)权限,在PC端接入扫码登录

Artikeleinführung:

微信api 怎么获取scope(snsapi_login)权限,在PC端接入扫码登录在微信开发者文档都没找到,看过相关文章也没说如何获取权限,本人公众号是服务号,已经交了300认证成功。求知道的朋友告解------解决思路----------------------微信公众号(公众平台) 和 微信开放平台 是两码事。公众号(

2016-06-13

Kommentar 0

9239

yii权限控制的方法(三种方法),yii权限控制_PHP教程

Artikeleinführung:yii权限控制的方法(三种方法),yii权限控制。yii权限控制的方法(三种方法),yii权限控制 本文实例讲述了yii权限控制的方法。分享给大家供大家参考,具体如下: 这里摘录以下3种:

2016-07-12

Kommentar 0

1145

Berechtigungsverwaltung im Discuz-Forum: Lesen Sie den Leitfaden zur Berechtigungseinstellung

Artikeleinführung:Berechtigungsverwaltung für Discuz-Foren: Lesen Sie die Anleitung zur Berechtigungseinstellung. Bei der Berechtigungsverwaltung für Discuz-Foren ist die Berechtigungseinstellung ein entscheidender Teil. Dabei kommt der Einstellung der Leserechte eine besondere Bedeutung zu, da sie den Umfang der Inhalte bestimmt, die verschiedene Nutzer im Forum sehen können. In diesem Artikel werden die Leseberechtigungseinstellungen des Discuz-Forums und die flexible Konfiguration für unterschiedliche Anforderungen ausführlich vorgestellt. 1. Grundlegende Konzepte von Leseberechtigungen Im Discuz-Forum umfassen Leseberechtigungen hauptsächlich die folgenden Konzepte, die verstanden werden müssen: Standard-Leseberechtigungen: Standard nach der Registrierung eines neuen Benutzers

2024-03-10

Kommentar 0

618

数据库权限问题

Artikeleinführung:数据库权限问题

2016-06-23

Kommentar 0

1037

Was sind die Linux-Berechtigungen?

Artikeleinführung:Es gibt vier Arten von Linux-Berechtigungen: 1. Leseberechtigung, d. h. die Berechtigung, den Inhalt der Datei zu lesen; 2. Schreibberechtigung, d. h. die Berechtigung, Daten in die Datei zu schreiben; .

2021-11-29

Kommentar 0

22166

So führen Sie die Thinkphp-Berechtigungsverwaltung durch

Artikeleinführung:Die ThinkPHP-Berechtigungsverwaltung wird durch die Definition von Berechtigungsregeln und die Erstellung von Berechtigungen, Benutzerrollen und Rollenberechtigungsmodellen implementiert. Zu den spezifischen Schritten gehören: Definieren von Berechtigungsregeln, Erstellen von Berechtigungsmodellen, Erstellen von Benutzerrollenmodellen, Erstellen von Rollenberechtigungsmodellen, Konfigurieren von Berechtigungsüberprüfungsregeln, Schreiben der Kernlogik und Integration in Anwendungen.

2024-04-09

Kommentar 0

858

Oracle-Abfragebenutzerberechtigungen

Artikeleinführung:Oracle ist ein relationales Datenbankmanagementsystem, das sich durch leistungsstarke Funktionen, hohe Geschwindigkeit und hohe Zuverlässigkeit auszeichnet. In Oracle sind Benutzerberechtigungen ein sehr wichtiges Konzept. Durch die ordnungsgemäße Konfiguration von Benutzerberechtigungen können Administratoren die Sicherheit und Integrität des Systems gewährleisten. In diesem Artikel wird erläutert, wie Sie Oracle-Benutzerberechtigungen abfragen. 1. Anweisung zum Abfragen von Benutzerberechtigungen In Oracle können wir die folgende Anweisung verwenden, um Benutzerberechtigungen abzufragen: „SELECT * FROM DBA_TAB_PRIVS WHERE.“

2023-05-08

Kommentar 0

2795

So verwenden Sie die Laravel-Berechtigungsfunktion zum Verwalten von API-Schnittstellenberechtigungen

Artikeleinführung:So verwenden Sie die Berechtigungsfunktion von Laravel zum Verwalten von API-Schnittstellenberechtigungen Einführung: Mit der schnellen Entwicklung von Webanwendungen und API-Schnittstellen wird die Notwendigkeit einer Berechtigungsverwaltung immer offensichtlicher. Als beliebtes PHP-Entwicklungsframework verfügt Laravel über integrierte leistungsstarke Berechtigungsverwaltungsfunktionen, mit denen API-Schnittstellenberechtigungen einfach verwaltet und gesteuert werden können. In diesem Artikel wird ausführlich erläutert, wie Sie die Berechtigungsfunktion von Laravel zum Verwalten von API-Schnittstellenberechtigungen verwenden, und relevante Codebeispiele bereitstellen. 1. Installieren und konfigurieren Sie die Berechtigungsfunktion von Laravel

2023-11-04

Kommentar 0

1199