Insgesamt10000 bezogener Inhalt gefunden

ThinkPHP6-Leitfaden zur Berechtigungsverwaltung: Implementieren der Benutzerberechtigungskontrolle

Artikeleinführung:ThinkPHP6-Leitfaden zur Berechtigungsverwaltung: Implementierung der Benutzerberechtigungskontrolle Einführung: In Webanwendungen ist die Berechtigungsverwaltung ein sehr wichtiger Teil. Sie kann uns dabei helfen, die Zugriffs- und Betriebsberechtigungen der Benutzer auf Systemressourcen zu kontrollieren und die Sicherheit des Systems zu schützen. Im ThinkPHP6-Framework können wir seine leistungsstarken Berechtigungsverwaltungsfunktionen nutzen, um die Benutzerberechtigungskontrolle zu implementieren. 1. Datenbanktabellen erstellen Bevor wir mit der Implementierung der Benutzerberechtigungssteuerung beginnen, müssen wir zunächst entsprechende Datenbanktabellen erstellen, um Benutzer-, Rollen- und Berechtigungsinformationen zu speichern.

2023-08-13

Kommentar 0

2154

Best Practices für Laravel-Berechtigungsfunktionen: So steuern Sie Benutzerberechtigungen richtig

Artikeleinführung:Best Practices für Laravel-Berechtigungsfunktionen: Für die korrekte Steuerung von Benutzerberechtigungen sind spezifische Codebeispiele erforderlich. Einführung: Laravel ist ein sehr leistungsstarkes und beliebtes PHP-Framework, das viele Funktionen und Tools bereitstellt, die uns bei der Entwicklung effizienter und sicherer Webanwendungen unterstützen. Eine wichtige Funktion ist die Berechtigungskontrolle, die den Benutzerzugriff auf verschiedene Teile der Anwendung basierend auf seinen Rollen und Berechtigungen einschränkt. Eine ordnungsgemäße Berechtigungskontrolle ist eine Schlüsselkomponente jeder Webanwendung, um sensible Daten und Funktionen vor unbefugtem Zugriff zu schützen

2023-11-02

Kommentar 0

1089

Benutzerverwaltung und Berechtigungskontrolle eines Echtzeit-Chat-Systems auf Basis von PHP

Artikeleinführung:Benutzerverwaltung und Autoritätskontrolle eines Echtzeit-Chat-Systems auf Basis von PHP Mit der rasanten Entwicklung des Internets ist das Echtzeit-Chat-System zu einem wichtigen Bestandteil der modernen Kommunikation geworden. Herkömmliche Chat-Systeme stellen lediglich Instant-Messaging-Funktionen zwischen Benutzern bereit, jedoch sind Benutzerverwaltung und Berechtigungskontrolle besonders wichtig. In diesem Artikel wird erläutert, wie ein einfaches Echtzeit-Chat-System basierend auf der PHP-Sprache implementiert wird, und die Methoden zur Benutzerverwaltung und Berechtigungskontrolle werden ausführlich erläutert. 1. Benutzerverwaltung Die Benutzerverwaltung ist eine der Kernanforderungen im Echtzeit-Chat-System. Sie kann uns bei der Verwaltung der Benutzer des Systems helfen.

2023-08-27

Kommentar 0

1550

Entwicklungspraxis der PHP-MySQL-Benutzerberechtigungskontrolle

Artikeleinführung:PHP-Entwicklungspraxis: Verwendung von PHP und MySQL zur Implementierung der Benutzerberechtigungskontrolle Mit der Entwicklung des Internets müssen immer mehr Websites und Anwendungen Funktionen zur Benutzerberechtigungskontrolle implementieren, um sicherzustellen, dass Benutzer nur auf die Ressourcen zugreifen können, zu deren Nutzung sie berechtigt sind. Als weit verbreitete serverseitige Programmiersprache bietet PHP eine Fülle von Tools und Funktionen zur Implementierung der Benutzerberechtigungskontrolle. In Kombination mit der MySQL-Datenbank können wir schnell ein flexibles und sicheres Berechtigungskontrollsystem aufbauen. In diesem Artikel erklären wir, wie man dies mit PHP und MySQL umsetzt

2023-07-01

Kommentar 0

745

Implementierungsmethode für PHP-Benutzerauthentifizierung und Berechtigungskontrolle

Artikeleinführung:So implementieren Sie Benutzerauthentifizierung und Berechtigungskontrolle in der PHP-Entwicklung. In der Webentwicklung sind Benutzerauthentifizierung und Berechtigungskontrolle eine der sehr wichtigen Funktionen. In der PHP-Entwicklung können durch angemessenes Design und den Einsatz relevanter Technologien Benutzerauthentifizierungs- und Berechtigungskontrollfunktionen realisiert werden. In diesem Artikel wird erläutert, wie Benutzerauthentifizierung und Berechtigungskontrolle in der PHP-Entwicklung implementiert werden. Benutzerauthentifizierung Unter Benutzerauthentifizierung versteht man die Überprüfung der Identitätsinformationen des Benutzers, um sicherzustellen, dass es sich bei dem Benutzer um einen legitimen Benutzer handelt. Normalerweise kann die Benutzerauthentifizierung anhand von Benutzername und Passwort überprüft werden. Im Folgenden finden Sie die Schritte zum Implementieren der Benutzerauthentifizierung

2023-06-30

Kommentar 0

1365

Oracle-Abfragebenutzerberechtigungen

Artikeleinführung:In Oracle-Datenbanken beziehen sich Benutzerberechtigungen auf Berechtigungen, die Benutzern die Ausführung bestimmter Vorgänge erlauben oder verbieten. Wenn ein Benutzer bestimmte Vorgänge ausführt, für die besondere Berechtigungen erforderlich sind, prüft das System, ob der Benutzer über die entsprechenden Berechtigungen verfügt. Das Abfragen von Benutzerberechtigungen ist eine wichtige Aufgabe bei der Verwaltung von Oracle-Datenbanken. Administratoren können die Berechtigungen des Benutzers überprüfen, um zu verstehen, welche Vorgänge der Benutzer ausführen kann und wie die Datenbank besser verwaltet werden kann. In diesem Artikel werden verschiedene Methoden zum Abfragen von Oracle-Benutzerberechtigungen vorgestellt. Methode 1: Verwenden Sie die von Oracle offiziell bereitgestellte Ansicht

2023-05-07

Kommentar 0

15068

PHP-Entwicklungsfähigkeiten: So implementieren Sie die Benutzerberechtigungskontrolle

Artikeleinführung:PHP-Entwicklungsfähigkeiten: So implementieren Sie die Benutzerberechtigungskontrolle Einführung: In Webanwendungen ist die Benutzerberechtigungskontrolle eine sehr wichtige Funktion. Es stellt sicher, dass Benutzer nur auf Inhalte und Funktionen zugreifen können, für die sie autorisiert sind, und verhindert gleichzeitig böswillige Aktionen durch nicht autorisierte Benutzer. In diesem Artikel stellen wir die Verwendung von PHP zur Implementierung der Benutzerberechtigungskontrolle vor und stellen spezifische Codebeispiele bereit. 1. Datenbankdesign: Bevor wir mit dem Schreiben von Code beginnen, müssen wir zunächst die Datenbank entwerfen, um benutzer- und berechtigungsbezogene Informationen zu speichern. Normalerweise werden wir festlegen

2023-09-21

Kommentar 0

1401

Das Geheimnis der Forum-Berechtigungskontrolle: Eine umfassende Analyse der Discuz-Benutzerberechtigungseinstellungen

Artikeleinführung:Das Geheimnis der Forum-Berechtigungskontrolle: Eine umfassende Analyse der Discuz-Benutzerberechtigungseinstellungen In der modernen Gesellschaft ist das Internet zu einer der wichtigsten Plattformen für Menschen geworden, um Informationen zu erhalten und Ideen auszutauschen. Da das Forum ein Ort ist, an dem persönliche Meinungen geäußert und Themen diskutiert werden können, haben die Fragen der Autoritätsverwaltung große Aufmerksamkeit erregt. Als eines der beliebtesten Forensysteme in China beziehen sich die Benutzerberechtigungseinstellungen von Discuz auf die Reihenfolge und Verwaltung des Forums. In diesem Artikel werden die Discuz-Benutzerberechtigungseinstellungen umfassend analysiert und eine bessere Referenz und Anleitung für Administratoren und Benutzer bereitgestellt. 1. Berechtigungseinstellungen

2024-03-11

Kommentar 0

1088

Oracle-Abfragebenutzerberechtigungen

Artikeleinführung:In Oracle ist eine Benutzerberechtigung eine Sammlung von Datenbankfunktionen und -vorgängen, die einem Benutzer gestattet sind. Um die Sicherheit der Datenbank zu gewährleisten, müssen Administratoren die den Benutzern zugewiesenen Berechtigungen überprüfen, um sicherzustellen, dass Benutzer nur die Vorgänge ausführen können, die sie benötigen, und keine anderen unnötigen Berechtigungen erhalten. Das Abfragen von Benutzerberechtigungen ist eine häufige Aufgabe, und Administratoren können verschiedene von Oracle bereitgestellte Methoden verwenden, um Benutzerberechtigungen anzuzeigen. Hier sind einige häufig verwendete Abfragemethoden. Methode 1: Benutzerautorisierung abfragen Sie können die Autorisierungstabelle der Systemansicht verwenden, um die Berechtigungen eines bestimmten Benutzers abzufragen. Sie können zum Beispiel verwenden

2023-05-08

Kommentar 0

12661

RBAC-Berechtigungsverwaltung im Yii-Framework: Steuerung der Benutzerzugriffsberechtigungen

Artikeleinführung:Mit der kontinuierlichen Entwicklung des Internets müssen immer mehr Websites und Anwendungen die Verwaltung und Kontrolle von Benutzerberechtigungen implementieren, um die Sicherheit und Zuverlässigkeit von Websites und Anwendungen zu gewährleisten. Als beliebtes PHP-Framework bietet das Yii-Framework einen vollständigen Satz von RBAC-Berechtigungsverwaltungsmechanismen (Role-BasedAccessControl) zur Steuerung der Benutzerzugriffsberechtigungen auf das System. In diesem Artikel wird der RBAC-Berechtigungsverwaltungsmechanismus im Yii-Framework vorgestellt und seine Verwendung anhand eines einfachen Beispiels demonstriert. 1. R

2023-06-21

Kommentar 0

1496

Implementierung von Benutzerberechtigungen und Zugriffskontrolle mit PHP und SQLite

Artikeleinführung:Benutzerberechtigungen und Zugriffskontrolle mit PHP und SQLite implementieren In modernen Webanwendungen sind Benutzerberechtigungen und Zugriffskontrolle ein sehr wichtiger Bestandteil. Mit einer ordnungsgemäßen Berechtigungsverwaltung können Sie sicherstellen, dass nur autorisierte Benutzer auf bestimmte Seiten und Funktionen zugreifen können. In diesem Artikel erfahren Sie, wie Sie mit PHP und SQLite grundlegende Benutzerberechtigungen und Zugriffskontrolle implementieren. Zuerst müssen wir eine SQLite-Datenbank erstellen, um Informationen über Benutzer und ihre Berechtigungen zu speichern. Das Folgende ist die Struktur einer einfachen Benutzertabelle und einer Berechtigungstabelle

2023-07-29

Kommentar 0

1323

Oracle-Abfragebenutzerberechtigungen

Artikeleinführung:Oracle ist ein relationales Datenbankmanagementsystem, das sich durch leistungsstarke Funktionen, hohe Geschwindigkeit und hohe Zuverlässigkeit auszeichnet. In Oracle sind Benutzerberechtigungen ein sehr wichtiges Konzept. Durch die ordnungsgemäße Konfiguration von Benutzerberechtigungen können Administratoren die Sicherheit und Integrität des Systems gewährleisten. In diesem Artikel wird erläutert, wie Sie Oracle-Benutzerberechtigungen abfragen. 1. Anweisung zum Abfragen von Benutzerberechtigungen In Oracle können wir die folgende Anweisung verwenden, um Benutzerberechtigungen abzufragen: „SELECT * FROM DBA_TAB_PRIVS WHERE.“

2023-05-08

Kommentar 0

2788

Benutzerverwaltung und Berechtigungskontrolle in Laravel: Implementierung mehrerer Benutzer und Rollenzuweisungen

Artikeleinführung:Benutzerverwaltung und Berechtigungskontrolle in Laravel: Mehrbenutzer- und Rollenzuweisung implementieren Einführung: In modernen Webanwendungen gehören Benutzerverwaltung und Berechtigungskontrolle zu den sehr wichtigen Funktionen. Laravel bietet als beliebtes PHP-Framework leistungsstarke und flexible Tools zur Implementierung der Berechtigungskontrolle für mehrere Benutzer und Rollenzuweisungen. In diesem Artikel wird erläutert, wie Benutzerverwaltungs- und Berechtigungskontrollfunktionen in Laravel implementiert werden, und relevante Codebeispiele bereitgestellt. 1. Installation und Konfiguration Implementieren Sie zunächst die Benutzerverwaltung in Laravel

2023-08-12

Kommentar 0

1224

So verwenden Sie Linux für die Benutzerrechteverwaltung und Zugriffskontrolle

Artikeleinführung:So verwenden Sie Linux für die Verwaltung von Benutzerrechten und die Zugriffskontrolle In Linux-Systemen sind die Verwaltung von Benutzerrechten und die Zugriffskontrolle sehr wichtig, da sie die Systemsicherheit und Datenvertraulichkeit gewährleisten können. In diesem Artikel wird die Verwendung von Linux für die Benutzerrechteverwaltung und Zugriffskontrolle vorgestellt und relevante Codebeispiele bereitgestellt. 1. Benutzerrechteverwaltung Benutzer und Benutzergruppen Im Linux-System werden Rechte über Benutzer und Benutzergruppen verwaltet. Ein Benutzer ist eine Person, die berechtigt ist, sich am System anzumelden, und eine Benutzergruppe ist eine Organisationsform, die mehrere Benutzer zusammenfasst.

2023-08-03

Kommentar 0

2790

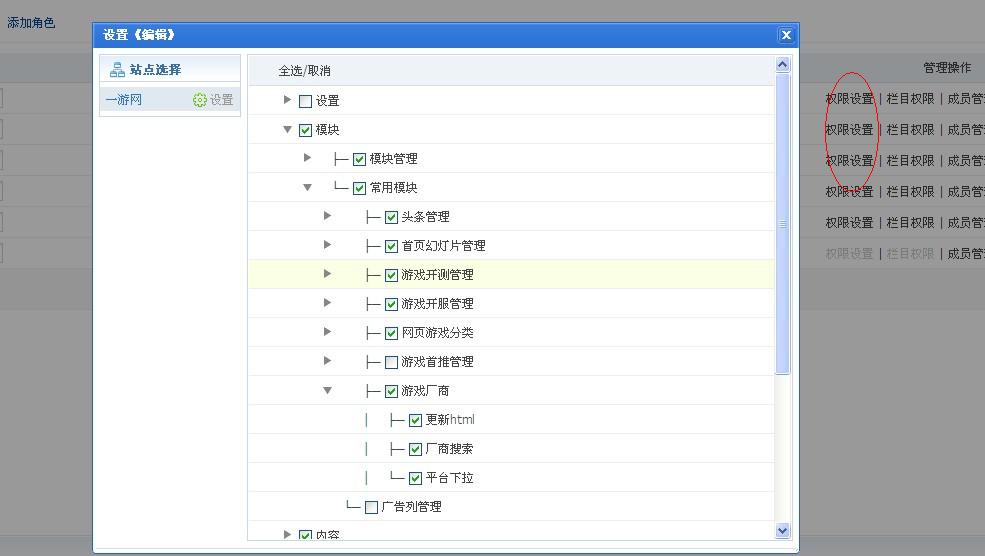

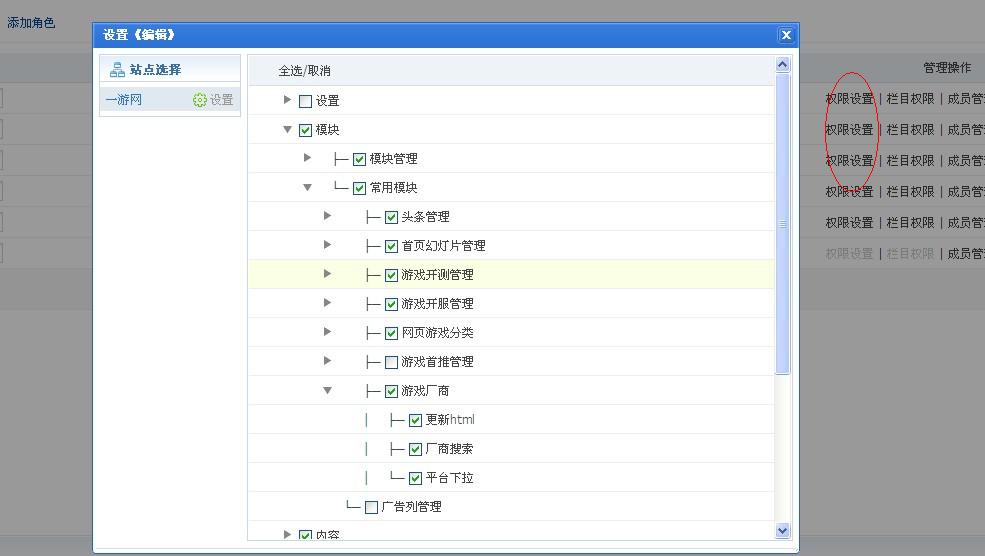

phpcms 用户权限设立

Artikeleinführung:

phpcms 用户权限设置

添加管理员,通过栏目权限,权限设置

?权限设置中的勾选操作项是在菜单管理中管理的

2016-06-13

Kommentar 0

961

So führen Sie die Benutzerberechtigungskontrolle unter Linux über ein PHP-Skript durch

Artikeleinführung:So steuern Sie Benutzerrechte in Linux über PHP-Skripte. Mit der Entwicklung des Internets und der Vielzahl von Anwendungen ist die Bedeutung der Benutzerrechtekontrolle in Websites und Anwendungen immer wichtiger geworden. Es ist eine gängige Praxis, die Benutzerberechtigungskontrolle unter Linux über PHP-Skripte zu implementieren. In diesem Artikel wird detailliert beschrieben, wie Sie PHP-Skripte zur Benutzerberechtigungssteuerung auf der Linux-Plattform verwenden, und es werden spezifische Codebeispiele bereitgestellt. 1. Übersicht über Benutzerberechtigungen Unter Linux verfügt jeder Benutzer über bestimmte Berechtigungen, die den Zugriff des Benutzers auf Systemressourcen bestimmen.

2023-10-05

Kommentar 0

921

So implementieren Sie Berechtigungskontrolle und Benutzerverwaltung in Uniapp

Artikeleinführung:So implementieren Sie Berechtigungskontrolle und Benutzerverwaltung in uniapp Mit der Entwicklung mobiler Anwendungen sind Berechtigungskontrolle und Benutzerverwaltung zu einem wichtigen Bestandteil der Anwendungsentwicklung geworden. In uniapp können wir einige praktische Methoden verwenden, um diese beiden Funktionen zu implementieren und die Sicherheit und Benutzererfahrung der Anwendung zu verbessern. In diesem Artikel wird die Implementierung der Berechtigungskontrolle und Benutzerverwaltung in uniapp vorgestellt und einige spezifische Codebeispiele als Referenz bereitgestellt. 1. Berechtigungskontrolle Unter Berechtigungskontrolle versteht man das Festlegen unterschiedlicher Betriebsberechtigungen für verschiedene Benutzer oder Benutzergruppen in einer Anwendung, um die Anwendung zu schützen.

2023-10-20

Kommentar 0

2379

Detaillierte grafische Erläuterung der MySQL-Benutzerrechteverwaltung

Artikeleinführung:Die Benutzerrechteverwaltung hat hauptsächlich die folgenden Funktionen: 1. Sie kann einschränken, auf welche Bibliotheken und Tabellen Benutzer zugreifen können. 2. Sie kann einschränken, auf welche Tabellen Benutzer Vorgänge wie SELECT, CREATE, DELETE, DELETE, ALTER usw. ausführen können kann die IP-Adresse oder den Domänennamen einschränken, bei dem sich Benutzer anmelden können. 4 Sie können einschränken, ob die Berechtigungen des Benutzers für andere Benutzer autorisiert werden können.

2017-03-30

Kommentar 0

1373