Insgesamt10000 bezogener Inhalt gefunden

Was ist der Computer-PIN-Code? Was bedeutet der Computer-PIN-Code?

Artikeleinführung:Der Computer-PIN-Code ist ein weiteres unabhängiges Systemkonto und Passwort, das vom Microsoft-System festgelegt wird. Analyse 1 Computer-PIN-Code ist ein weiteres unabhängiges Systemkonto und Passwort, das vom Microsoft-System festgelegt wird. 2Der Computer-PIN-Code dient hauptsächlich dazu, den Benutzern die lokale Anmeldung zu erleichtern, und kann nicht aus der Ferne gesteuert werden. 3. Der Computer-PIN-Code muss eingestellt werden. Er besteht normalerweise aus vier oder sechs Ziffern. Das anfängliche Passwort besteht aus vier Nullen oder eins, zwei, drei und vier. Ergänzung: Wie lautet die Nummer des Computer-PIN-Codes? 1 Computer-PIN-Codes sind grundsätzlich vier- bis sechsstellige Passwörter, die nur lokal und nicht aus der Ferne verwendet werden können. Die anfängliche Computer-PIN besteht aus 4 Ziffern und ändert sich, wenn sie geändert wird. Zusammenfassung/Anmerkungen: Der Computer-PIN-Code ist eigentlich der Identifikationscode des Besitzers.

2024-02-22

Kommentar 0

2276

Wie lautet das Passwort für den China Mobile-Dienst?

Artikeleinführung:Das Passwort für den China Mobile-Dienst ist die alte Nummer. Das ursprüngliche Passwort ist 000000 oder 123456. Beim Festlegen eines neuen Passworts sind folgende Punkte zu beachten: 1. Die Länge des Passworts sollte mehr als 6 Zeichen betragen, vorzugsweise eine Kombination aus Zahlen, Buchstaben und Sonderzeichen, um die Komplexität des Passworts zu erhöhen. 2. Verwenden Sie keine Passwörter, die sich auf Folgendes beziehen: Persönliche Informationen wie Geburtstag, Mobiltelefonnummer usw.; 3. Passwörter regelmäßig ändern, um die Passwortsicherheit zu erhöhen. Es wird generell empfohlen, Ihr Passwort alle 3 Monate zu ändern. 4. Teilen Sie Ihr Passwort nicht anderen, auch nicht Familie und Freunden, mit.

2023-08-17

Kommentar 0

61299

Schritte und Methoden zum Hinzufügen einer Swap-Partition – Linux-Systemhandbuch

Artikeleinführung:Wenn Sie eine Swap-Partition in einem Linux-System hinzufügen möchten, wie fügen Sie diese hinzu? Werfen wir einen Blick auf das ausführliche Tutorial unten. 1. Klicken Sie zunächst in der Dock-Leiste auf „Launcher“, suchen Sie nach „Deepin Terminal“ und führen Sie es aus. 2. Legen Sie dann ein Passwort für den Root-Benutzer fest. Da der Installationsvorgang für den Administrator-Benutzer erfolgt, ist das Root-Passwort nicht festgelegt. sudopasswdroot3. Führen Sie nach Abschluss der Einstellung den Befehl su aus, um zum Root-Benutzer zu wechseln. Führen Sie den folgenden Befehl aus, um eine Auslagerungsdatei im Root-Verzeichnis zu generieren. Count legt die Anzahl der zu generierenden Blöcke fest ein 4G-Austausch. ddif=/dev/zeroof=/swapfilecou

2024-01-03

Kommentar 0

897

Welche Rolle spielen Java-Annotationen?

Artikeleinführung:Bevor wir über die Verwendung von Annotationen sprechen, stellen wir zunächst den Unterschied zwischen XML und Annotationen vor: Hinweis: Es handelt sich um eine Art dezentrale Metadaten, die eng mit dem Quellcode verbunden sind. xml: ist eine Art zentralisierte Metadaten, die nicht an den Quellcode gebunden sind. Dieser Teil wird hauptsächlich für die Entwicklung von Java-Hintergrundkonfigurationsprojekten verwendet. Wir wissen, dass vor einigen Jahren die meisten Serverkonfigurationsprojekte in XML-Dateien gespeichert wurden. Spring 2.5 begann mit der Konfiguration basierend auf Anmerkungen, wodurch die Funktion des Ersetzens von Konfigurationsdateien realisiert wurde. Anmerkungen haben vier Hauptfunktionen: 1. Generieren Sie eine Javadoc-Dokumentation anhand der im Code markierten Metadaten. 2. Kompilierungsprüfung Der Compiler überprüft und verifiziert die im Code markierten Metadaten während des Kompilierungsprozesses. 3. Dynamische Verarbeitung zur Kompilierungszeit. Die im Code markierten Elemente werden zur Kompilierungszeit dynamisch verarbeitet.

2023-05-07

Kommentar 0

1734

Was soll ich tun, wenn ein Benutzer beim Wechseln von Remoteverbindungen in Windows 10 wiederholt das Anmeldekennwort eingibt?

Artikeleinführung:Für Win10-Remote-Verbindungswechselbenutzer ist es sehr frustrierend, jedes Mal das Anmeldekennwort einzugeben, aber sie wissen nicht, wie sie dieses Problem lösen sollen. Ändern Sie einfach die detaillierte Konfiguration Gruppenrichtlinie. Was soll ich tun, wenn ein Benutzer beim Wechseln der Remote-Verbindungen in Windows 10 wiederholt das Anmeldekennwort eingibt? 1. Klicken Sie zunächst mit der rechten Maustaste auf die Schaltfläche „Start“ und öffnen Sie „Ausführen“. 2. Geben Sie dann gpedit.msc ein und drücken Sie die Eingabetaste, um den Gruppenrichtlinien-Editor zu öffnen. 3. Wählen Sie ->->->->4. Die maximal zulässige Anzahl von RD-Verbindungen ist die maximale Anzahl von Verbindungen Legen Sie die Zeit fest. Implementieren Sie die automatische Abmeldung getrennter Benutzer nach 7

2024-01-11

Kommentar 0

1145

imToken-Registrierungseingang und Registrierungsschritte

Artikeleinführung:imToken-Registrierungseingang und -schritte Registrierungseingang: Offizielle Website: https://token.im/Mobile AppStore/GooglePlay Registrierungsschritte: Mobil: Laden Sie die imToken-Anwendung herunter und installieren Sie sie. Öffnen Sie die App und wählen Sie „Wallet erstellen“. Legen Sie ein Wallet-Passwort fest und sichern Sie Ihre mnemonische Phrase. Nach Abschluss der Verifizierung können Sie mit der Nutzung des Wallets beginnen. Computer: Besuchen Sie die offizielle Website von imToken. Klicken Sie auf „Wallet erstellen“ und wählen Sie „Auf PC erstellen“. Legen Sie ein Wallet-Passwort fest und sichern Sie den privaten Schlüssel. Nach Abschluss der Verifizierung können Sie mit der Nutzung des Wallets beginnen. Tipp: Das Passwort muss mindestens 8 Zeichen enthalten, einschließlich Buchstaben, Zahlen und Symbolen. Die mnemonische Phrase bzw. der private Schlüssel ist sehr wichtig, bitte bewahren Sie sie ordnungsgemäß auf. Stellen Sie beim Herunterladen von Apps sicher, dass Sie dies von offiziellen Quellen tun

2024-09-20

Kommentar 0

268

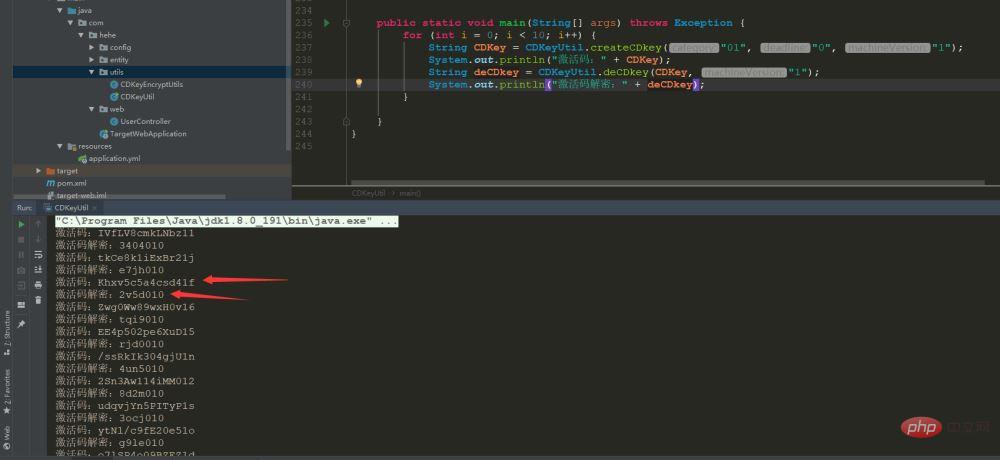

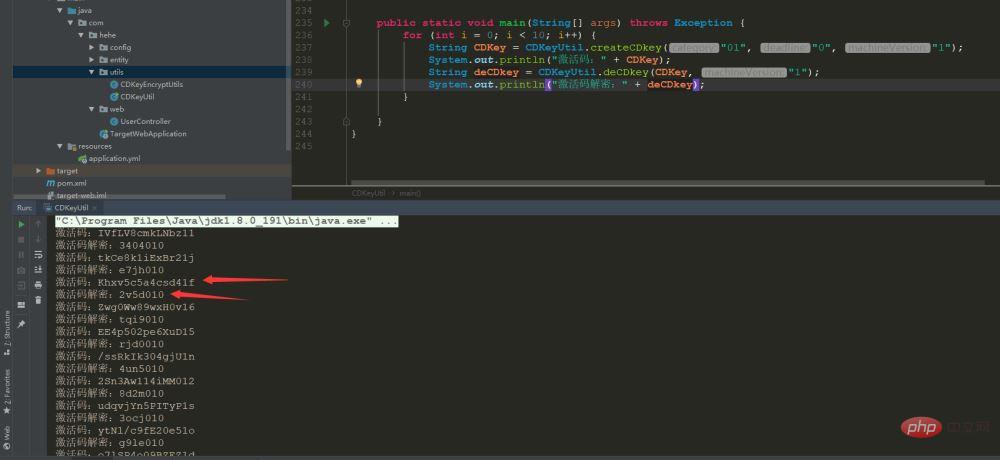

So generieren Sie Aktivierungscodes und Schlüssel mit Java.

Artikeleinführung:Designideen für Entschlüsselung und Verschlüsselung Verschlüsselung: Verwenden Sie die symmetrische AES-Verschlüsselung und entschlüsseln Sie die 7-stellige Zahl: 32-stellige Folge (4 Ziffern) + Schlüsseltyp (2 Ziffern) + Gültigkeitsdauer (1 Ziffer). Der verschlüsselte Schlüssel besteht aus 11 Ziffern und 4 Ziffern: Die ersten drei Ziffern erhalten zuerst eine Zufallszahl (0 bis 2500), multiplizieren sie dann mit 11 und konvertieren sie dann in eine dreistellige 32-stellige Zahl. Die letzte Ziffer ist (Maschinenversionsnummer) und die letzten 3 Ziffern + 1 Ziffer Generieren Sie einen erwarteten 4-stelligen 15-stelligen Schlüssel, 11 Ziffern + 4 Ziffern, und mischen Sie dann die Schlüssel, um die Verschleierungsstrategie zu verwirren: Erhalten Sie zuerst die ungeraden und geraden Ziffern des Aktivierungscodes und verbinden Sie dann die ungeraden und die geraden Ziffern gerade Ziffern, um den verschleierten Aktivierungscode zu erhalten. Entschlüsselung ungerader Ziffern + gerader Ziffern: (1) Entschleierung (reorganisieren und wiederherstellen des verschleierten Aktivierungscodes) (2) Überprüfung der letzten vier Ziffern des Schlüssels;

2023-05-08

Kommentar 0

1469

So aktivieren Sie den Schutz vor gestohlenen Geräten auf dem iPhone

Artikeleinführung:Wie funktioniert der Schutz vor gestohlenen Geräten? Wenn ein iPhone gestohlen wird, kann ein Dieb, der das Passwort des Geräts kennt, normalerweise die Apple-ID löschen oder das Gerät zurücksetzen. Der Geräteschutz erzwingt die biometrische Authentifizierung (z. B. Face ID oder Touch ID), um vertrauliche Vorgänge durchzuführen, z. B. den Zugriff auf im iCloud-Schlüsselbund gespeicherte Daten, das Deaktivieren des Modus „Verloren“, das Zurücksetzen auf die Werkseinstellungen oder das Einrichten eines neuen Geräts auf Ihrem iPhone. Diese Sicherheitsfunktion verhindert auch den unbefugten Zugriff auf Finanzdaten, wie etwa das automatische Ausfüllen von in Safari gespeicherten Zahlungsmethoden, die Beantragung einer neuen Apple Card und die Durchführung bestimmter Aktionen in Wallet, wie etwa Apple Pay oder Geldüberweisungen. Mit dem Schutz vor gestohlenen Geräten können Diebe die Telefoneinstellungen nicht per Passwort ändern. Eine erfolgreiche biometrische Identifizierung ist erforderlich

2024-02-02

Kommentar 0

1274

Vorbereitung des Wortverzeichnisses

Artikeleinführung:Zusammenstellung des Word-Katalogs 1. Titelformat festlegen 1. Alle Titel der ersten Ebene im Artikel auswählen 2. Klicken Sie am linken Ende der Symbolleiste „Format“ auf „Titel 1“ in der Liste „Stil“. Befolgen Sie die Schritte 1 und 2, um das Format der Titel der zweiten und dritten Ebene als Titel 2 und Titel 3 festzulegen. 2. Automatisch ein Inhaltsverzeichnis erstellen 1. Positionieren Sie den Cursor links vom ersten Zeichen in der ersten Zeile der Seite 1 des Artikels (das Inhaltsverzeichnis sollte sich vor dem Artikel befinden). 2. Führen Sie den Menübefehl aus „Einfügen/Referenz/Index und Inhaltsverzeichnis“, um das Dialogfeld „Inhaltsverzeichnis“ „Index“ zu öffnen; 3. Klicken Sie im Dialogfeld auf die Registerkarte „Inhaltsverzeichnis“, nehmen Sie die entsprechenden Einstellungen vor und klicken Sie auf die Schaltfläche „OK“. und das Inhaltsverzeichnis des Artikels wird automatisch generiert. Das Inhaltsverzeichnis wird verwendet, um die Überschriften auf jeder Ebene im Dokument und die Seitenzahlen aufzulisten, die den Überschriften im Dokument entsprechen. Erklären Sie zunächst einen Überblick über Word

2024-01-12

Kommentar 0

1497

So kopieren Sie den USB-Festplattenordner auf den Computer

Artikeleinführung:Man kann sagen, dass Computer jeden Aspekt unseres täglichen Lebens einbeziehen, von der Arbeit bis zum Privatleben. Daher speichern Computer oft viele Daten, von der Privatsphäre bis hin zu Arbeitsgeheimnissen. Zu diesem Zeitpunkt wird der Schutz von Computerdaten sehr wichtig. Im Allgemeinen ist es am einfachsten, ein Passwort für den Computerstart festzulegen, aber das reicht bei weitem nicht aus. Warum nicht lernen, wie man das Kopieren von Computerdateien auf USB-Sticks oder andere mobile Geräte verbietet, um die Sicherheit auf ein höheres Niveau zu bringen? Einstellungsschritte: 1. Halten Sie gleichzeitig die Tastenkombinationen „win+R“ gedrückt, öffnen Sie das Systembefehlsausführungsfenster, geben Sie den Befehl „gpedit.msc“ ein und drücken Sie die Eingabetaste, um den Editor für lokale Gruppenrichtlinien zu öffnen. 2. Klicken Sie im Editor für lokale Gruppenrichtlinien auf „Computerkonfiguration/Administrative Vorlagen/System“ und doppelklicken Sie auf der rechten Seite, um „Mobile“ zu öffnen

2024-02-11

Kommentar 0

853

Erstellen Sie mit Click das perfekte Python-Befehlszeilenprogramm

Artikeleinführung:Die Hauptaufgabe von Python-Programmierern besteht darin, Befehlszeilenprogramme zu schreiben, also Skripte, die direkt im Terminal ausgeführt werden. Mit zunehmender Größe des Projekts hoffen wir, eine effektive Befehlszeilenschnittstelle zu schaffen, die verschiedene Probleme lösen kann, indem sie unterschiedliche Parameter bereitstellt, anstatt den Quellcode jedes Mal zu ändern. Um dieses Ziel zu erreichen, habe ich vier Prinzipien zusammengefasst, von denen ich hoffe, dass sie für alle hilfreich sind: Befehlszeilenparameter sollten Standardwerte bereitstellen, um alle möglichen Parameterfehler zu behandeln, einschließlich fehlender Parameter, falscher Datentypen und nicht auffindbarer Parameter Dateien usw. Gut geschriebene Dokumentation. Erklären Sie, was die Parameter bedeuten und wie Sie die Anzeige lang laufender Aufgaben mithilfe eines Fortschrittsbalkens einrichten. Ein einfaches Beispiel: ein Skript, das Caesarcipher zum Verschlüsseln verwendet und Nachrichten entschlüsseln.

2023-04-18

Kommentar 0

1284

Welcher KI-Programmierer ist der beste? Entdecken Sie das Potenzial von Devin, Tongyi Lingma und SWE-Agent

Artikeleinführung:Am 3. März 2022, weniger als einen Monat nach der Geburt von Devin, dem weltweit ersten KI-Programmierer, entwickelte das NLP-Team der Princeton University einen Open-Source-KI-Programmierer-SWE-Agenten. Es nutzt das GPT-4-Modell, um Probleme in GitHub-Repositorys automatisch zu lösen. Die Leistung des SWE-Agenten auf dem SWE-Bench-Testsatz ist ähnlich wie die von Devin, er benötigt durchschnittlich 93 Sekunden und löst 12,29 % der Probleme. Durch die Interaktion mit einem dedizierten Terminal kann der SWE-Agent Dateiinhalte öffnen und durchsuchen, die automatische Syntaxprüfung verwenden, bestimmte Zeilen bearbeiten sowie Tests schreiben und ausführen. (Hinweis: Der obige Inhalt stellt eine geringfügige Anpassung des Originalinhalts dar, die Schlüsselinformationen im Originaltext bleiben jedoch erhalten und überschreiten nicht die angegebene Wortbeschränkung.) SWE-A

2024-04-07

Kommentar 0

1398

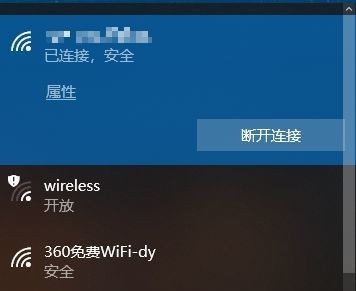

So lösen Sie das Problem, dass Sie in Win10 kein WLAN-Passwort eingeben können

Artikeleinführung:Es ist ein sehr deprimierendes Problem, das Passwort für Win10-WLAN nicht eingeben zu können. Öffnen Sie es einfach erneut oder starten Sie den Computer neu. Beeilen Sie sich und schauen Sie sich das an Ausführliches Lösungs-Tutorial. Win10 Wifi kann kein Passwort eingeben, Tutorial-Methode 1: 1. Wenn das Passwort nicht eingegeben werden kann, liegt möglicherweise ein Problem mit unserer Tastaturverbindung vor. Überprüfen Sie sorgfältig, ob die Tastatur verwendet werden kann. 2. Wenn wir die Tastatur zur Eingabe von Zahlen verwenden müssen, müssen wir auch prüfen, ob die Tastatur gesperrt ist. Methode 2: Hinweis: Einige Benutzer berichteten, dass der Computer nach Durchführung dieses Vorgangs nicht eingeschaltet werden konnte. Tatsächlich ist es nicht die Ursache dieser Einstellung, sondern das Problem des Computersystems selbst. Nach der Durchführung dieses Vorgangs hat dies keinen Einfluss auf den normalen Start des Computers und auch nicht auf das Computersystem

2023-12-30

Kommentar 0

1058

So richten Sie die Coldlar-Wallet ein

Artikeleinführung:So richten Sie ein Coldlar-Cold-Wallet ein. Schritt eins: Besorgen Sie sich das Wallet. Besuchen Sie die offizielle Website von Coldlar und laden Sie die Coldlar-App für Ihr Gerät herunter. Öffnen Sie die App nach der Installation und erstellen Sie ein Konto. Schritt 2: Erstellen Sie eine Mnemonik. Coldlar generiert eine 12-Wörter-Mnemonik. Schreiben Sie Ihre Merksätze sorgfältig auf und bewahren Sie sie an einem sicheren Ort auf. Speichern Sie es niemals auf einem digitalen Gerät. Schritt 3: Wallet aktivieren Geben Sie die mnemonische Phrase in der Coldlar-App ein, um die Wallet zu aktivieren. Legen Sie ein sicheres Passwort fest, um Ihr Geld zu schützen. Schritt vier: Assets hinzufügen Wählen Sie in der Coldlar-Anwendung die Registerkarte „Assets“ aus. Suchen Sie nach dem Asset, das Sie speichern möchten, und wählen Sie „Hinzufügen“ aus. Geben Sie die Empfangsadresse ein und senden Sie Geld.

2024-09-27

Kommentar 0

758

Wie kann ich das Avatar-Widget in der iQiyi Express Edition abbrechen?

Artikeleinführung:Die iQiyi Express-Versions-App bietet eine große Anzahl von Film- und Fernsehwerken und die neuesten beliebten Dramen werden 24 Stunden am Tag aktualisiert. Sie können sofort finden, was Sie sehen möchten, zwischen verschiedenen Bildqualitätszeilen wechseln und die gesamte Audioqualität genießen. visuelles Erlebnis. Das Bild ist angenehmer. Sie müssen nur Ihr Konto und Ihr Passwort eingeben, um sich anzumelden. Es gibt eine leistungsstarke integrierte Suchmaschine. Geben Sie den ersten Buchstaben des Schlüsselworts ein, um die entsprechenden Videoergebnisse zu finden Durch Anklicken werden Ihnen die einzelnen Handlungsstränge natürlich auch angezeigt und Sie können diese jederzeit selbst steuern, einstellen oder abbrechen aktualisiert. Jetzt stellt der Editor den Benutzern der iQiyi Express Edition Details zum Abbrechen des Avatar-Anhängers zur Verfügung. 1. Öffnen Sie iQiyi Express

2024-03-13

Kommentar 0

1106

So installieren Sie das Win7-Betriebssystem auf dem Computer

Artikeleinführung:Unter den Computer-Betriebssystemen ist das WIN7-System ein sehr klassisches Computer-Betriebssystem. Wie installiert man also das Win7-System? Der folgende Editor stellt detailliert vor, wie Sie das Win7-System auf Ihrem Computer installieren. 1. Laden Sie zunächst das Xiaoyu-System herunter und installieren Sie die Systemsoftware erneut auf Ihrem Desktop-Computer. 2. Wählen Sie das Win7-System aus und klicken Sie auf „Dieses System installieren“. 3. Beginnen Sie dann mit dem Herunterladen des Image des Win7-Systems. 4. Stellen Sie nach dem Herunterladen die Umgebung bereit und klicken Sie nach Abschluss auf Jetzt neu starten. 5. Nach dem Neustart des Computers erscheint die Windows-Manager-Seite. Wir wählen die zweite. 6. Kehren Sie zur Pe-Schnittstelle des Computers zurück, um die Installation fortzusetzen. 7. Starten Sie nach Abschluss den Computer neu. 8. Kommen Sie schließlich zum Desktop und die Systeminstallation ist abgeschlossen. Ein-Klick-Installation des Win7-Systems

2023-07-16

Kommentar 0

1265

PHP-Einfügesortierung

Artikeleinführung::Dieser Artikel stellt hauptsächlich die PHP-Einfügesortierung vor. Studenten, die sich für PHP-Tutorials interessieren, können darauf zurückgreifen.

2016-08-08

Kommentar 0

1122

图解找出PHP配置文件php.ini的路径的方法,_PHP教程

Artikeleinführung:图解找出PHP配置文件php.ini的路径的方法,。图解找出PHP配置文件php.ini的路径的方法, 近来,有不博友问php.ini存在哪个目录下?或者修改php.ini以后为何没有生效?基于以上两个问题,

2016-07-13

Kommentar 0

865