Insgesamt10000 bezogener Inhalt gefunden

Was soll ich tun, wenn eine Bedrohung in Win10 nicht behandelt werden kann? Was soll ich tun, wenn eine Bedrohung in Win10 nicht behandelt werden kann?

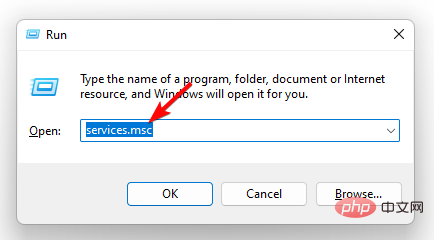

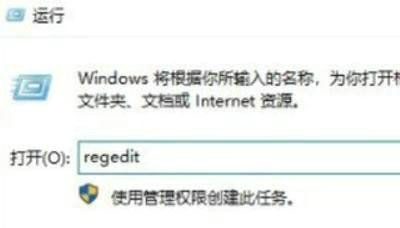

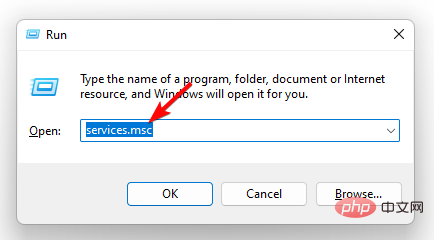

Artikeleinführung:Wenn wir die Sicherheitsüberprüfungsfunktion des Win10-Systems verwenden, sehen wir manchmal einige potenzielle Bedrohungen. Aber was sollten Sie tun, wenn Sie eine Bedrohung entdecken, mit der Sie nicht umgehen können? Vielleicht liegt es daran, dass sich in der Registrierung einige Dateien befinden, die unseren Betrieb einschränken. Egal, wir können das Problem lösen, indem wir den WindowsDefender-Ordner im Registrierungseditor eingeben und einrichten. Lassen Sie mich Ihnen als Nächstes eine detaillierte Einführung in die Lösung des Problems geben, dass Win10 Bedrohungen erkennt, die nicht behandelt werden können. Was soll ich tun, wenn Win10 feststellt, dass Bedrohungen nicht behandelt werden können? Methode 1: Tastenkombination „Win+R“ zum Öffnen von „Ausführen“, „regedit“ eingeben und zum Öffnen die Eingabetaste drücken. 2. Rufen Sie den Registrierungseditor auf und klicken Sie links auf „HKEY_LOCAL_MACHINE\So“.

2024-09-03

Kommentar 0

691

Wie kann das Problem gelöst werden, wenn Windows 10 feststellt, dass Bedrohungen nicht bewältigt werden können? Was soll ich tun, wenn eine Bedrohung in Windows 10 nicht bewältigt werden kann?

Artikeleinführung:Wenn wir die Sicherheitserkennungsfunktion im Win10-System verwenden, werden wir einige vorhandene Bedrohungen finden, aber was sollen wir tun, wenn wir feststellen, dass die Bedrohungen nicht bekämpft werden können? Dies kann daran liegen, dass in der Registrierung Dateieinschränkungen bestehen. Benutzer können den Windows Defender-Ordner im Registrierungseditor aufrufen, um Einstellungen vorzunehmen. Lassen Sie sich auf dieser Website den Benutzern sorgfältig vorstellen, wie sie mit Bedrohungen umgehen können, die in Windows 10 nicht bewältigt werden können. Was soll ich tun, wenn Win10 feststellt, dass Bedrohungen nicht behandelt werden können? Methode 1: „Win+R“-Tastenkombination zum Öffnen von „Ausführen“, „regedit“ eingeben und zum Öffnen die Eingabetaste drücken. 2. Rufen Sie den Registrierungseditor auf und klicken Sie links auf „HKEY_“.

2024-02-10

Kommentar 0

917

Umgang mit und Reaktion auf Sicherheitsbedrohungen auf Linux-Servern

Artikeleinführung:Umgang mit und Reaktion auf Sicherheitsbedrohungen bei Linux-Servern Mit der Entwicklung des Internets ist die Serversicherheit zu einem wichtigen Thema geworden, mit dem sich Unternehmen und Einzelpersonen auseinandersetzen müssen. Insbesondere Linux-Server sind aufgrund ihres Open-Source-Charakters und ihrer breiten Anwendung zum Hauptziel von Hackerangriffen geworden. Um den Server vor Sicherheitsbedrohungen zu schützen, müssen wir eine Reihe von Maßnahmen ergreifen, um die Sicherheit des Servers zu gewährleisten. In diesem Artikel werden einige häufige Sicherheitsbedrohungen für Linux-Server sowie entsprechende Behandlungs- und Reaktionsmethoden vorgestellt. Zuerst müssen wir das allgemeine Li verstehen

2023-09-11

Kommentar 0

1552

Tipps zum Umgang mit vom Unternehmen verwalteten Viren- und Bedrohungsschutz in Windows 10

Artikeleinführung:Wenn einige Benutzer das Sicherheitscenter im Win10-System öffnen, werden sie auf die Meldung „Ihr Viren- und Bedrohungsschutz wird von Ihrer Organisation verwaltet“ stoßen. Was soll ich tun, wenn Win10 Sie auffordert, dass mein Viren- und Bedrohungsschutz von Ihrer Organisation verwaltet wird? Der unten stehende Herausgeber gibt Ihnen eine detaillierte Einführung in die Lösung für Win10 und weist darauf hin, dass Ihr Viren- und Bedrohungsschutz von Ihrer Organisation verwaltet wird. Wenn Sie interessiert sind, schauen Sie sich das an. Lösung für die Meldung von Windows 10, dass Ihr Viren- und Bedrohungsschutz von Ihrer Organisation verwaltet wird: 1. Klicken Sie in der Taskleiste mit der rechten Maustaste auf „Start“ und wählen Sie im Menü „Ausführen“, um es zu öffnen. 2. Geben Sie „regedit“ in das Fenster ein und drücken Sie die Eingabetaste, um es zu öffnen. 3. Ändern Sie nach Eingabe der neuen Schnittstelle &q

2024-01-12

Kommentar 0

2458

So analysieren Sie APT-Trojaner anhand des Threat-Intelligence-Cycle-Modells

Artikeleinführung:Über das Threat Intelligence Processing Cycle-Modell Der Begriff „Threat Intelligence Processing Cycle“ (F3EAD) stammt aus dem Militär. Es handelt sich um eine Methode zur Organisation von Ressourcen und zum Einsatz von Truppen, die von den Kommandeuren der US-Armee auf allen Ebenen der Hauptkampfwaffen entwickelt wurde. Das Network Emergency Response Center greift auf diese Methode zurück und verarbeitet Bedrohungsinformationen in den folgenden sechs Phasen: Verarbeitungszyklus für Bedrohungsinformationen Anwendung des F3EAD-Zyklusmodells für die Verarbeitung von Bedrohungsinformationen Schritt 1: Finden Sie das Datum eines bestimmten Monats und stellen Sie es auf der öffentlichen Seite des Partners bereit Cloud-Server Der Systemalarm „Onion“ fand ein mutmaßliches Trojaner-Programm, sodass das Notfallteam schnell mit dem Notfallreaktionsprozess begann: Stakeholder und andere versammelten die Gruppe mit einem Klick und riefen an. Das Opfersystem wird zur Untersuchung isoliert. Das Sicherheitssystem und die Auditprotokolle werden zur Rückverfolgbarkeitsanalyse exportiert. Vorbereitung der Geschäftssystemarchitektur und codebezogener Informationen zur Analyse von Einbruchsverletzungen und Opfern

2023-05-14

Kommentar 0

1825

Lösen Sie das Problem der im Windows 10-Sicherheitscenter angezeigten Bedrohungen

Artikeleinführung:Wenn Benutzer bei der Nutzung ihrer Computer auf Bedrohungen stoßen, die weiterhin im Sicherheitscenter des Win10-Systems auftauchen, geraten Sie bitte nicht in Panik! Nachfolgend finden Sie die Schritt-für-Schritt-Lösung, die wir für unsere Freunde vorbereitet haben. Was soll ich tun, wenn das Windows 10-Sicherheitscenter weiterhin eine Bedrohung anzeigt? 1. Öffnen Sie zunächst die Funktionsoption „Ausführen“ auf dem Computerbildschirm, geben Sie den Befehl „regedit“ ein und drücken Sie zur Bestätigung die Eingabetaste. 2. Dann öffnet sich das Windows 10-Registrierungseditor-Fenster und positionieren Sie die Maus auf dem Abschnitt „Windows Defender“. 3. Suchen Sie dann im Zielbereich den Registrierungsschlüsselwert mit dem Namen „DisableAntiSpyware“ und führen Sie die Aktion mit der rechten Maustaste aus. 4. Wählen Sie aus den mehreren angezeigten Optionen aus.

2024-01-16

Kommentar 0

1076

Betrachten Sie die Angriffsflächenbedrohungen und das Management von KI-Anwendungen anhand des STRIDE-Bedrohungsmodells

Artikeleinführung:STRIDE ist ein beliebtes Framework zur Bedrohungsmodellierung, das häufig verwendet wird, um Unternehmen bei der proaktiven Erkennung von Bedrohungen, Angriffen, Schwachstellen und Gegenmaßnahmen zu unterstützen, die sich auf ihre Anwendungssysteme auswirken können. Wenn man die einzelnen Buchstaben in „STRIDE“ auseinandernimmt, stehen sie jeweils für Fälschung, Manipulation, Verleugnung, Offenlegung von Informationen, Denial-of-Service und Privilegienerweiterung. Da die Anwendung von Systemen der künstlichen Intelligenz (KI) allmählich zu einem Schlüsselbestandteil der digitalen Entwicklung wird Unternehmen fordern viele Sicherheitsexperten die Notwendigkeit, die Sicherheitsrisiken dieser Systeme so schnell wie möglich zu erkennen und zu schützen. Das STRIDE-Framework kann Unternehmen dabei helfen, mögliche Angriffspfade in KI-Systemen besser zu verstehen und die Sicherheit und Zuverlässigkeit ihrer KI-Anwendungen zu verbessern. In diesem Artikel verwenden Sicherheitsforscher das STRIDE-Modell-Framework, um die Zuordnung von A umfassend zu klären

2023-10-13

Kommentar 0

1492

Wie deaktiviere ich den Viren- und Bedrohungsschutz in Windows 10?

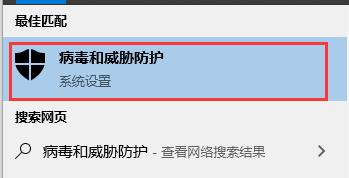

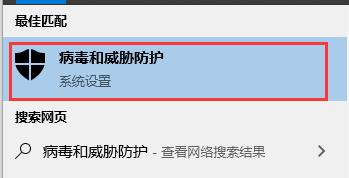

Artikeleinführung:Obwohl die Viren- und Bedrohungsschutzfunktion von win10 uns dabei helfen kann, viele Viren zu blockieren und den Computer zu schützen, kann sie auch versehentlich viele Software und Dateien blockieren, sodass wir sie nicht normal herunterladen und installieren können. Zu diesem Zeitpunkt müssen wir den Viren- und Bedrohungsschutz vorübergehend deaktivieren. So deaktivieren Sie den Viren- und Bedrohungsschutz in Win10 1. Wir können im Suchfeld in der unteren linken Ecke direkt nach „Viren- und Bedrohungsschutz“ suchen und ihn dann aktivieren. 2. Klicken Sie anschließend unter „Einstellungen für Viren- und Bedrohungsschutz“ auf „Einstellungen verwalten“. 3. Dann schalten Sie einfach alle drei im Bild gezeigten Optionen aus.

2024-01-04

Kommentar 0

1307

Entdecken Sie Fälle zur Analyse von Python-Netzwerksicherheitsbedrohungen

Artikeleinführung:Python ist eine leistungsstarke und flexible Programmiersprache mit einem breiten Anwendungsspektrum im Bereich Cybersicherheit. In diesem Artikel wird eine Fallstudie einer auf Python basierenden Anwendung zur Analyse von Netzwerksicherheitsbedrohungen vorgestellt. Mit der rasanten Entwicklung des Internets nehmen auch die Bedrohungen der Netzwerksicherheit zu. Cyber-Angreifer nutzen eine Vielzahl ausgefeilter technischer Mittel, um Angriffe durchzuführen. Daher müssen Cyber-Sicherheitsmitarbeiter diese Bedrohungen rechtzeitig erkennen und darauf reagieren. Bei der Analyse von Cybersicherheitsbedrohungen werden potenzielle Bedrohungen durch das Sammeln, Analysieren und Interpretieren von Netzwerkdaten identifiziert. Python als High-Level

2023-07-01

Kommentar 0

957

So deaktivieren Sie den Viren- und Bedrohungsschutz in Windows 10

Artikeleinführung:Das Deaktivieren des Viren- und Bedrohungsschutzes in Windows 10 ist ein Problem, auf das einige Spieler stoßen. Wenn Benutzer verschiedene legendäre Spiele spielen, aktiviert das System automatisch den Viren- und Bedrohungsschutz, identifiziert das Spiel als Malware und löscht dann den Schutz Wenn Sie dieses Spiel weiterspielen möchten, gibt es nur eine Möglichkeit, nämlich den Viren- und Bedrohungsschutz auszuschalten. Dies verringert jedoch auch den Sicherheitsfaktor. Hier finden Sie eine Einführung zum Ausschalten des Viren- und Bedrohungsschutzes in Windows 10. So deaktivieren Sie den Viren- und Bedrohungsschutz in Windows 10 1. Gehen Sie in der Menüleiste zu den Windows-Einstellungen. 2. Gehen Sie in den Windows-Einstellungen zu Sicherheit und Upgrades. 3. Gehen Sie nach dem Einschalten zum Windows-Sicherheitscenter und gehen Sie dann zu Zu

2023-07-11

Kommentar 0

6907

Bitcoin-Geldautomaten: Eine wachsende Bedrohung durch Cyberkriminalität

Artikeleinführung:Bitcoin-Geldautomaten sind in den Vereinigten Staaten eine schnell wachsende Präsenz und laut einigen Experten eine schnell wachsende Bedrohung durch Cyberkriminalität. Geldautomaten, die mit Bitcoin handeln, ähneln ihren Bargeld-Cousins: Es gibt PINs zum Einzahlen und Abhebungsgebühren, genau wie bei jedem anderen Geldautomaten

2024-09-09

Kommentar 0

666

Arten von PHP-Framework-Sicherheitsbedrohungen

Artikeleinführung:Arten von Sicherheitsbedrohungen im PHP-Framework Die weit verbreitete Verwendung des PHP-Frameworks bringt einerseits Komfort für Entwickler, birgt andererseits aber auch Sicherheitsbedrohungen. Hacker können Schwachstellen im Framework ausnutzen, um Angriffe zu starten, die sensible Daten stehlen, Systeme kompromittieren oder böswillige Aktivitäten starten. Das Verständnis der Arten von Sicherheitsbedrohungen in PHP-Frameworks ist für den Schutz Ihrer Anwendungen von entscheidender Bedeutung. Häufige Sicherheitsbedrohungen Cross-Site-Scripting (XSS): XSS-Angriffe ermöglichen es Angreifern, bösartige Skripte im Browser des Opfers auszuführen und Cookies, Sitzungs-IDs oder andere vertrauliche Informationen zu stehlen. SQL-Injection: Durch SQL-Injection können Angreifer nicht autorisierte SQL-Abfragen ausführen, Datenbanktabellen ändern oder vertrauliche Daten abrufen. Befehlsinjektion: Befehlsinjektionsangriffe ermöglichen es Angreifern

2024-06-01

Kommentar 0

410

Fix: Microsoft Defender Threat Service wurde gestoppt

Artikeleinführung:WindowsDefender ist eine in Windows integrierte Sicherheitslösung. Es schützt Ihr System vor Malware und anderen Arten schädlicher Bedrohungen. Damit ist Windows Defender Ihr einziger Schutz vor Bedrohungen, wenn Sie kein anderes Antivirenprogramm haben. Wenn Windows Defender nicht funktioniert, ist Ihr System vielen Schwachstellen ausgesetzt. Wenn der Bedrohungsdienst gestoppt wird, können Sie normalerweise auf die Schaltfläche „Neustart“ klicken, dies funktioniert jedoch nicht immer. Glücklicherweise haben wir diesen Artikel zusammengestellt, um Ihnen bei der Lösung dieses Problems zu helfen. Warum funktioniert Windows Defender nicht mehr? Windows Defender funktioniert am häufigsten nicht mehr

2023-04-30

Kommentar 0

2868

Beispiel-Tutorial zum Deaktivieren des Viren- und Bedrohungsschutzes in Win10. Deaktivieren Sie den Viren- und Bedrohungsschutz in Win10

Artikeleinführung:Viele Benutzer wissen nicht, wie sie den Viren- und Bedrohungsschutz in Win10 deaktivieren können. Zuerst öffnen Benutzer die Einstellungsoption des Win10-Computers, klicken auf die Upgrade- und Sicherheitsoptionen und können dann die Option Windows Defender Security Manager leicht finden Klicken Sie auf „Viren“ und schalten Sie für die Option „Bedrohungsschutz“ einfach die beiden Optionen „Echtzeitwartung“ und „Cloud-basierte Wartung“ aus. Auf diese Weise schalten Benutzer den Viren- und Bedrohungsschutz von Win10 aus. Beispiel-Tutorial zum Deaktivieren des Viren- und Bedrohungsschutzes in Win10 1. Öffnen Sie die Win-Menüleiste, klicken Sie auf das Symbol [Einstellungen], um die Systemkonfiguration aufzurufen. 2. Wählen Sie in den Einstellungen [Update und Sicherheit] und klicken Sie dann auf Eingabetaste. 3. Öffnen Sie und Geben Sie [WindowsDefender Security Manager] ein, mit

2023-07-07

Kommentar 0

5085

Wie schalte ich den Viren- und Bedrohungsschutz in Win11 aus? Tutorial zum Deaktivieren des Viren- und Bedrohungsschutzes in Windows 11

Artikeleinführung:Wie schalte ich den Viren- und Bedrohungsschutz in Win11 aus? Diese Funktion ist auf den Computern vieler Menschen aktiviert, obwohl sie verschiedene WeChat-Inhalte sehr gut abfangen kann. Wie kann dieses Problem gelöst werden? Das Win11-Tutorial. Lassen Sie uns die Lösung mit allen teilen Werfen wir einen Blick auf die detaillierten Schritte. So deaktivieren Sie den Viren- und Bedrohungsschutz in Win11 1. Klicken Sie zunächst mit der rechten Maustaste auf diesen Computer und wählen Sie Eigenschaften. 3. Öffnen Sie das Windows-Sicherheitscenter und klicken Sie auf Viren- und Bedrohungsschutz. 4. Erweitern Sie die Antivirenoptionen von Microsoft und Defender und deaktivieren Sie die regelmäßige Scanfunktion.

2024-07-18

Kommentar 0

409

Linux-Server-Protokollverwaltung: Schwerpunkt auf Sicherheitsüberprüfung und Bedrohungserkennung

Artikeleinführung:Als häufig verwendetes Server-Betriebssystem wird Linux-Server häufig in Serverumgebungen in verschiedenen Bereichen eingesetzt. Für Manager dieser Server ist es wichtig, sich auf Sicherheitsüberprüfungen und Bedrohungserkennung zu konzentrieren. In diesem Artikel wird die Bedeutung der Linux-Serverprotokollverwaltung für die Sicherheitsüberprüfung und Bedrohungserkennung erläutert und einige häufig verwendete Protokollverwaltungstools und -technologien vorgestellt. 1. Die Bedeutung der Sicherheitsüberprüfung Da es sich um ein hochgradig anpassbares und konfigurierbares Betriebssystem handelt, hängt die Sicherheit des Linux-Servers von verschiedenen Faktoren ab, einschließlich des Betriebssystems

2023-09-10

Kommentar 0

824

Wie passt sich das Design der Java-Framework-Sicherheitsarchitektur an sich ändernde Sicherheitsbedrohungen an?

Artikeleinführung:Java-Frameworks können zum Aufbau dynamischer Sicherheitsarchitekturen verwendet werden, um auf sich ändernde Sicherheitsbedrohungen zu reagieren. Die Einhaltung von Grundsätzen umfasst mehrschichtige Verteidigung, kontinuierliche Überwachung, Ausfallsicherheit und Null-Vertrauen. Zu den empfohlenen Frameworks gehören Spring Security, OWASPJavaESAPI und ApacheShiro. Praxisbeispiele zeigen, wie SpringSecurity eine mehrschichtige Verteidigung implementiert. Kontinuierliche Überwachung und Reaktion erfordern Protokollierungstools und Ereignisverarbeitungsbibliotheken. Durch diese Maßnahmen können Unternehmen eine anpassungsfähige Sicherheitsarchitektur schaffen, die sie vor sich ständig ändernden Bedrohungen schützt.

2024-06-05

Kommentar 0

495