Insgesamt10000 bezogener Inhalt gefunden

Wie lege ich die Windows-Sicherheitsrichtlinie fest?

Artikeleinführung:Um eine Sicherheitsrichtlinie in Windows festzulegen, müssen Sie die folgenden Schritte ausführen: Öffnen Sie das „Sicherheitsrichtlinien-Snap-in“ und wählen Sie die zu verwaltende Richtlinienkategorie aus (z. B. lokale Richtlinie, Kontorichtlinie). - Klicken Sie auf die zu ändernde Richtlinie. Passen Sie die Einstellungen nach Bedarf an. Klicken Sie auf „OK“, um die Änderungen zu speichern. So legen Sie die Windows-Sicherheitsrichtlinie fest Schritt 1: Öffnen Sie das Sicherheitsrichtlinien-Snap-In, drücken Sie Win+R, geben Sie „secpol.msc“ ein und drücken Sie dann die Eingabetaste. Schritt 2: Wählen Sie eine Richtlinienkategorie aus. Erweitern Sie im linken Bereich „Sicherheitseinstellungen“ und wählen Sie die Richtlinienkategorie aus, die Sie verwalten möchten, zum Beispiel: Lokale Richtlinie, Kontorichtlinie, eingeschränkte Gruppenrichtlinie. Schritt 3: Durchsuchen und ändern Sie die Richtlinie. Durchsuchen Sie im rechten Bereich die Liste der Strategien. Doppelklicken Sie auf die Richtlinie, die Sie ändern möchten, und rooten Sie dann

2024-04-01

Kommentar 0

870

Sichere Programmierung in C++-Technologie: Wie können CLIST-basierte Sicherheitsstrategien übernommen werden?

Artikeleinführung:Sichere Programmierung mit CLIST-Strategien: CLIST ist eine Reihe von Klassen und Schnittstellen, die zur Implementierung von Sicherheitsstrategien für .NET- und C++-Anwendungen verwendet werden, die Sicherheitslücken wie Pufferüberläufe und SQL-Injections verhindern. Mit CLIST können Entwickler eine Sicherheitsrichtlinie (z. B. eine Zugriffskontrollliste) definieren und diese mithilfe des SecurityTransparent-Attributs auf einen Codeblock anwenden, wodurch die CLR angewiesen wird, die Richtlinie transparent anzuwenden. Beschränken Sie den Zugriff auf Array-Indizes durch Sicherheitsrichtlinien, um Pufferüberläufe zu verhindern, die durch das Überschreiten von Array-Grenzen verursacht werden.

2024-06-03

Kommentar 0

772

Modelle und Anwendungen für Netzwerksicherheitsstrategien

Artikeleinführung:Als wichtiger Teil der Informationssicherheit ist die Netzwerksicherheit zu einem großen Problem bei der Entwicklung des heutigen Weltinternets geworden. In diesem Zusammenhang ist die Netzwerksicherheitsstrategie zur Grundlage und zum Schlüssel zur Erreichung der Netzwerksicherheit geworden. In diesem Artikel werden die Muster und Anwendungen von Netzwerksicherheitsstrategien erläutert. 1. Netzwerksicherheitsrichtlinienmodell 1.1 „Blacklist“-Mechanismus Der „Blacklist“-Mechanismus dient dazu, eine Liste von Personen zu definieren, die keinen Zugriff auf das System haben, und Firewalls oder andere Netzwerksicherheitsgeräte zu verwenden, um Netzwerkressourcen zu kontrollieren in der Blacklist erscheint Zugriffsanfragen sofort blockieren

2023-06-11

Kommentar 0

2161

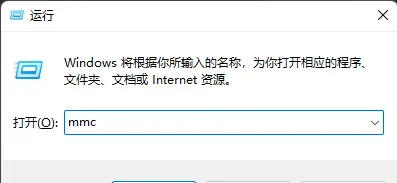

So fügen Sie eine IP-Sicherheitsrichtlinie in Win11 hinzu

Artikeleinführung:Einige Benutzer müssen die Sicherheit des Win11-Systems erhöhen und möchten dem Computer eine IP-Sicherheitsrichtlinie hinzufügen, wissen jedoch nicht, wie sie in Win11 eine IP-Sicherheitsrichtlinie hinzufügen können. Aus diesem Grund gibt Ihnen der Editor eine detaillierte Anleitung Einführung in die Schritte zum Hinzufügen einer IP-Sicherheitsrichtlinie in Win11. Wenn Sie sie benötigen, schauen Sie sich den Editor an. 1. Aktivieren Sie die Ausführungsfunktion mit der Tastenkombination „win+R“, geben Sie „mmc“ ein und drücken Sie die Eingabetaste, um die Konsole zu öffnen. 2. Nachdem Sie die neue Schnittstelle aufgerufen haben, klicken Sie oben links auf „Datei“ und wählen Sie die Option „Verwaltungssteuereinheit hinzufügen/löschen“. 3. Klicken Sie nach dem Öffnen des Fensters auf „Verfügbare Verwaltungseinheiten“.

2024-09-03

Kommentar 0

394

Erläuterung der Wissenspunkte zur gleichen Ursprungsrichtlinie und CSRF-Sicherheitsrichtlinie

Artikeleinführung:Obwohl ich schon seit einiger Zeit Webentwicklung betreibe, hatte ich noch nie ein tiefes Verständnis für die Same-Origin-Richtlinie und die CSRF-Sicherheitsrichtlinie. Deshalb habe ich mir die Zeit genommen, ein einfaches Experiment durchzuführen, um sie zu verstehen. Der experimentelle Prozess ist wie folgt. Teilen Sie ihn mit allen. Experimenteller Zweck: Überprüfen Sie die Beziehung und den Unterschied zwischen derselben Ursprungsrichtlinie und der CSRF-Sicherheitsrichtlinie. Experimenteller Plan: 1. Linux erstellt einen Python-Server des Django-Frameworks (a);

2017-07-23

Kommentar 0

1542

Linux-Serversicherheit: Strategien zur Optimierung von Webinterface-Schutzstrategien.

Artikeleinführung:Linux-Serversicherheit: Strategien zur Optimierung von Strategien zum Schutz von Webschnittstellen Mit der rasanten Entwicklung des Internets gehen immer mehr Unternehmen online, und die Sicherheit von Webschnittstellen ist zu einem Schwerpunkt geworden, der bei Serverbetrieb und -wartung nicht außer Acht gelassen werden darf. Auf einem Linux-Server können wir eine Reihe von Strategien anwenden, um unsere Weboberfläche zu schützen und die Sicherheit des Servers zu gewährleisten. In diesem Artikel werden Optimierungsmaßnahmen für Webschnittstellen-Schutzstrategien erläutert und entsprechende Codebeispiele aufgeführt. Firewall-Einstellungen Die Konfiguration der Firewall dient dem Schutz der Webschnittstellensicherheit

2023-09-08

Kommentar 0

1067

So konfigurieren Sie die Netzwerksicherheitsrichtlinie unter Linux

Artikeleinführung:So konfigurieren Sie Netzwerksicherheitsrichtlinien unter Linux Einführung: Mit der schnellen Entwicklung des Netzwerks sind Netzwerksicherheitsprobleme immer wichtiger geworden. In Linux-Systemen kann das System durch die entsprechende Konfiguration der Netzwerksicherheitsrichtlinien wirksam vor Netzwerkangriffen geschützt werden. In diesem Artikel wird die Konfiguration von Netzwerksicherheitsrichtlinien auf dem Linux-Betriebssystem vorgestellt und entsprechende Codebeispiele bereitgestellt. 1. Installieren Sie eine Firewall. Eine Firewall ist ein wichtiger Bestandteil zum Schutz der Netzwerksicherheit. Auf Linux-Systemen können Sie dies mit iptables oder nftables erreichen

2023-07-07

Kommentar 0

2453

MySQL und PostgreSQL: Datensicherheits- und Sicherungsstrategien

Artikeleinführung:MySQL und PostgreSQL: Datensicherheit und Backup-Strategien Einführung: In der modernen Gesellschaft sind Daten zu einem unverzichtbaren Bestandteil des Geschäfts- und Privatlebens geworden. Für Datenbankverwaltungssysteme sind Datensicherheit und Backup-Strategien von entscheidender Bedeutung, um sowohl Daten vor Verlust oder Beschädigung zu schützen als auch die Zuverlässigkeit und Integrität wiederhergestellter Daten sicherzustellen. Dieser Artikel konzentriert sich auf die Datensicherheits- und Sicherungsstrategien zweier gängiger relationaler Datenbanksysteme, MySQL und PostgreSQL. 1. Datensicherheit: (1) Rechte des Nutzers

2023-07-13

Kommentar 0

1104

Sicherheitskonfigurationsverwaltung und Zugriffskontrollrichtlinien in Java

Artikeleinführung:Sicherheitskonfigurationsverwaltung und Zugriffskontrollrichtlinien in Java Sicherheit ist ein entscheidender Aspekt bei der Entwicklung von Java-Anwendungen. Um Anwendungen vor potenziellen Angriffen zu schützen, müssen wir eine Reihe von Sicherheitskonfigurationsverwaltungs- und Zugriffskontrollrichtlinien implementieren. In diesem Artikel werden Sicherheitskonfigurationsmanagement- und Zugriffskontrollstrategien in Java untersucht und einige relevante Codebeispiele bereitgestellt. Sicherheitskonfigurationsmanagement Unter Sicherheitskonfigurationsmanagement versteht man das Festlegen und Verwalten verschiedener Sicherheitsmechanismen und -richtlinien in Java-Anwendungen, um die Sicherheit der Anwendung zu gewährleisten. Java-Erwähnung

2023-08-07

Kommentar 0

1423