Insgesamt10000 bezogener Inhalt gefunden

Wie kann die Sicherheit der Netzwerkkommunikation mithilfe von Netzwerksicherheitsprotokollen in Java geschützt werden?

Artikeleinführung:Wie kann die Sicherheit der Netzwerkkommunikation mithilfe von Netzwerksicherheitsprotokollen in Java geschützt werden? Mit der rasanten Entwicklung des Internets sind Fragen der Netzwerksicherheit immer wichtiger geworden. Die Sicherung der Netzwerkkommunikation ist für Unternehmen, Organisationen und einzelne Benutzer von entscheidender Bedeutung. Um die Sicherheit der Netzwerkkommunikation zu erreichen, stellt Java eine Reihe von Netzwerksicherheitsprotokollen bereit. In diesem Artikel wird erläutert, wie Sie Netzwerksicherheitsprotokolle in Java verwenden, um die Sicherheit der Netzwerkkommunikation zu schützen. Wir konzentrieren uns auf die gängigen SSL/TLS-Protokolle und HTTPS-Kommunikation. Verband für Cybersicherheit

2023-08-04

Kommentar 0

1208

PHP-Sicherheitsauthentifizierung mit AWS IAM

Artikeleinführung:PHP-Sicherheitsüberprüfung durch AWSIAM AWS (Amazon Web Services) bietet eine Reihe von Sicherheitsdiensten zum Schutz von Anwendungen und Daten in der Cloud. AWSIdentityandAccessManagement (IAM) ist ein Dienst zur sicheren Steuerung des Zugriffs auf AWS-Ressourcen. Es ermöglicht Ihnen das Erstellen und Verwalten von Benutzern, Gruppen und Berechtigungen und stellt sicher, dass nur autorisierte Benutzer dies tun können

2023-07-24

Kommentar 0

1605

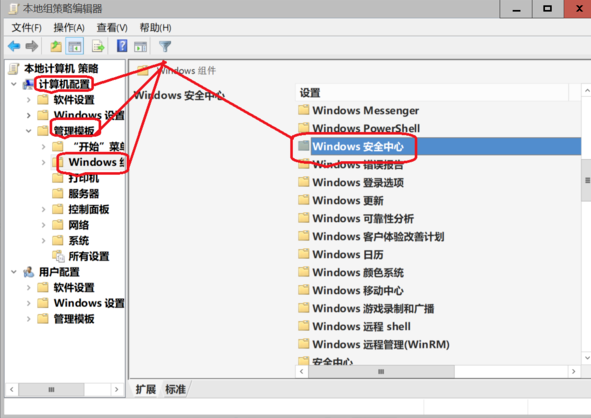

Wie deaktiviere ich die Benachrichtigungen des Windows 10-Sicherheitscenters?

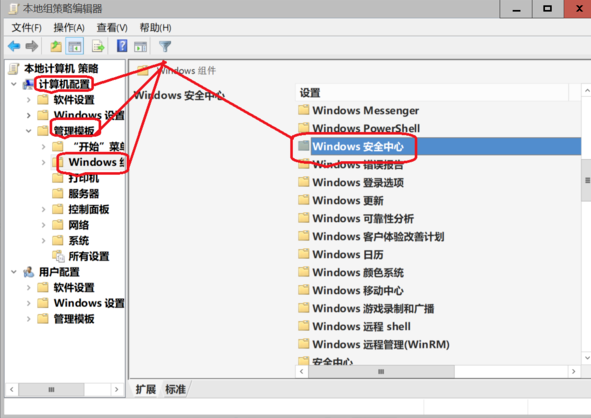

Artikeleinführung:Das Sicherheitscenter von Win10 kann fast alle schädlichen Dateien und Viren blockieren, um die Systemsicherheit zu schützen. Es werden jedoch häufig einige Eingabeaufforderungen und Benachrichtigungen angezeigt, was unsere normale Verwendung stark beeinträchtigt. Wir können die Benachrichtigung deaktivieren und gleichzeitig ihre normale Funktion beibehalten. Schauen wir uns die spezifische Methode unten an. So deaktivieren Sie alle Benachrichtigungen im Sicherheitscenter in Windows 10 1. Suchen Sie zunächst in der unteren linken Ecke nach „Ausführen“ und öffnen Sie es. 2. Geben Sie während des Betriebs „gpedit.msc“ ein und drücken Sie zur Bestätigung die Eingabetaste. 3. Geben Sie unter „Administrative Vorlagen“ „Windows-Komponenten“ ein. 4. Suchen Sie dann unter „Windows-Sicherheitscenter“ nach „Benachrichtigungen“. 5. Doppelklicken Sie auf der rechten Seite der Benachrichtigung, um „Alle Benachrichtigungen ausblenden“ zu aktivieren. 6. Aktivieren Sie im Popup-Fenster „Aktiviert“ und klicken Sie dann unten auf „Bestätigen“.

2023-12-25

Kommentar 0

1460

PHP-Sicherheitsauthentifizierung mit Authy

Artikeleinführung:PHP-Sicherheitsüberprüfung durch Authy Mit der Entwicklung des Internets ist die Sicherheit von Online-Geschäften besonders wichtig geworden. Um die Konten und vertraulichen Informationen der Benutzer zu schützen, müssen wir einige Maßnahmen ergreifen, um sicherzustellen, dass nur legitime Benutzer Zugriff haben. Authy ist ein beliebtes Multi-Faktor-Authentifizierungstool, das die Sicherheit von Benutzeranmeldungen erhöhen kann. In diesem Artikel stellen wir vor, wie Sie die PHP-Sicherheitsauthentifizierung über Authy implementieren. Registrieren Sie sich für ein Authy-Konto und eine Authy-App. Zuerst müssen Sie sich auf der Authy-Website registrieren

2023-07-26

Kommentar 0

1413

Wie die Nginx-Firewall sichere HTTPS-Kommunikation gewährleistet

Artikeleinführung:Im heutigen Internetzeitalter ist sichere Kommunikation zu einem unverzichtbaren Bestandteil geworden. Gerade bei der HTTPS-Kommunikation ist es besonders wichtig, deren Sicherheit zu gewährleisten. Als beliebter Webserver und Reverse-Proxy-Server kann die Firewall von Nginx auch eine wichtige Rolle bei der Gewährleistung der sicheren HTTPS-Kommunikation spielen. In diesem Artikel wird die Nginx-Firewall unter folgenden Gesichtspunkten erläutert. TLS/SSL-Verschlüsselung Die Sicherheitsgarantie der HTTPS-Kommunikation basiert hauptsächlich auf der TLS/SSL-Verschlüsselungstechnologie, die verhindern kann, dass Daten während der Übertragung übertragen werden.

2023-06-10

Kommentar 0

1560

Das Cybersecurity-Fass-Prinzip bezieht sich üblicherweise auf

Artikeleinführung:Das Netzwerksicherheits-Barrel-Prinzip bedeutet normalerweise, dass die Gesamtsicherheitsstufe durch den Teil der niedrigsten Sicherheitsstufe bestimmt wird. Mit der kontinuierlichen Weiterentwicklung der IT-Technologie werden verschiedene Schutzebenen der Datensicherheit unterschiedlichen Arten von Bedrohungen ausgesetzt. Der beste Weg, sie zu schützen, ist der Einsatz gezielter Sicherheitsprodukte.

2019-10-24

Kommentar 0

11908

360 Secure Cloud Disk-Mitgliedschaft 360 Secure Cloud Disk-Mitgliedschaftsmethode

Artikeleinführung:Wie aktiviere ich die Mitgliedschaft in der 360 Security Cloud Disk-Software? Mal sehen, wie es funktioniert. Der erste Schritt besteht darin, die 360 Secure Cloud Disk-Software zu öffnen und unten auf „Meine Optionen“ zu klicken. Im zweiten Schritt betreten wir die Benutzeroberfläche und klicken unten auf die Option Jetzt aktivieren. Im dritten Schritt betreten wir die Benutzeroberfläche und klicken unten auf die Bestätigungsvereinbarung und Zahlungsoptionen, um die Mitgliedschaft zu aktivieren.

2024-07-12

Kommentar 0

985

PHP-Sicherheitsauthentifizierung mit OneLogin

Artikeleinführung:PHP-Sicherheitsüberprüfung durch OneLogin Mit der rasanten Entwicklung des Internets werden Fragen der Netzwerksicherheit immer wichtiger. Bei Websites und Anwendungen sind Benutzerauthentifizierung und -autorisierung der Schlüssel zur Gewährleistung der Sicherheit. In der PHP-Entwicklung können wir Authentifizierungslösungen wie OneLogin verwenden, um die Sicherheit zu erhöhen. In diesem Artikel wird erläutert, wie Sie mit OneLogin die Sicherheitsüberprüfungsfunktion von PHP implementieren und entsprechende Codebeispiele bereitstellen. 1. Was ist OneLogin? Eins

2023-07-24

Kommentar 0

1638

So deaktivieren Sie die Benachrichtigungen des Windows 10-Sicherheitscenters dauerhaft

Artikeleinführung:Wie lässt sich das Problem lösen, dass die Win10-Sicherheitscenter-Benachrichtigung dauerhaft geschlossen wird? Sind Sie auf das gleiche Problem gestoßen, das unermüdlich nachgeforscht hat? Heute geben wir Ihnen eine detaillierte Analyse, wie Sie das Problem des dauerhaften Schließens der Win10 Security Center-Benachrichtigung lösen können. Was tun, wenn die Win10-Sicherheitscenter-Benachrichtigung dauerhaft deaktiviert ist? Methode 1: Deaktivieren Sie das Startelement „Windows-Sicherheitscenter“. 1. Verwenden Sie zunächst den Hotkey ++, um die Seite schnell zu öffnen. 2. Klicken Sie auf die Auswahlleiste, suchen Sie die Auswahlschaltfläche und klicken Sie mit der rechten Maustaste darauf. Methode 2: Benachrichtigungsaufforderung „Windows-Sicherheitscenter“ ausblenden 1. Verwenden Sie zunächst die Tastenkombination + starten Sie die Fensterseite und geben Sie den Befehl ein. 2. Geben Sie >> ein und klicken Sie auf der rechten Seite. 3. In den Optionen

2024-01-12

Kommentar 0

1291

So deaktivieren Sie alle Benachrichtigungen im Sicherheitscenter in Windows 10

Artikeleinführung:Wie schalte ich alle Benachrichtigungen im Sicherheitscenter in Windows 10 aus? Win Security Center kann fast alle schädlichen Dateien und Viren blockieren, um die Systemsicherheit zu schützen. Es werden jedoch häufig Eingabeaufforderungen und Benachrichtigungen angezeigt, was einen großen Einfluss auf unsere normale Nutzung hat. Wir können Benachrichtigungen deaktivieren und gleichzeitig ihre normale Funktionalität beibehalten. Mal sehen, wie. Schritte zum Deaktivieren aller Benachrichtigungen im Sicherheitscenter in Windows 10: 1. Suchen Sie zuerst in der unteren linken Ecke und führen Sie sie aus, um es zu öffnen. 2. Geben Sie während des Betriebs gpedit.msc ein und drücken Sie zur Bestätigung die Eingabetaste. 3. Geben Sie die Komponenten der Verwaltungsvorlage ein. 4. Suchen Sie dann die Benachrichtigung im Windows-Sicherheitscenter. 5. Klicken Sie auf der rechten Seite der Benachrichtigung, um „Alle Benachrichtigungen ausblenden“ zu öffnen Fenster und klicken Sie unten zur Bestätigung. Das Obige ist [So deaktivieren Sie das Sicherheitscenter in Win10

2023-07-03

Kommentar 0

3225

Stärkung von Strategien und Maßnahmen zur PHP-Kommunikationssicherheit

Artikeleinführung:Stärkung von Strategien und Maßnahmen zur PHP-Kommunikationssicherheit Im heutigen Informationszeitalter ist Netzwerkkommunikation zu einem unverzichtbaren Bestandteil des Lebens und der Arbeit der Menschen geworden. Aufgrund der Offenheit und Bequemlichkeit des Netzwerks sind jedoch Fragen der Kommunikationssicherheit immer wichtiger geworden. Für Entwickler, die PHP für die Netzwerkkommunikation nutzen, sind Strategien und Maßnahmen zur Stärkung der Kommunikationssicherheit von entscheidender Bedeutung. Verwendung von HTTPS zur Datenübertragung Die Verwendung des HTTPS-Protokolls zur Datenübertragung ist die Grundlage für die Stärkung der Kommunikationssicherheit. Durch die Verschlüsselung der Transportschicht über HTTP kann HTTPS dies effektiv tun

2023-08-07

Kommentar 0

590

So verbessern Sie die SuiteCRM-Sicherheit mit PHP

Artikeleinführung:So erhöhen Sie die Sicherheit von SuiteCRM durch PHP Einführung: SuiteCRM ist ein leistungsstarkes Open-Source-CRM-System, das in verschiedenen Unternehmen und Organisationen weit verbreitet ist. Da jedoch die Cybersicherheitsbedrohungen weiter zunehmen, ist die Gewährleistung der Sicherheit von SuiteCRM noch wichtiger geworden. In diesem Artikel werden einige Möglichkeiten zur Verbesserung der SuiteCRM-Sicherheit durch PHP vorgestellt und Codebeispiele bereitgestellt. Verwenden Sie Frameworks und Bibliotheken. Die Verwendung von Frameworks und Bibliotheken ist ein wichtiger Schritt zur Verbesserung der Sicherheit Ihres Systems. PHP verfügt über viele beliebte Frameworks und Bibliotheken wie z

2023-07-18

Kommentar 0

875

Ist WeChat Lingqiantong sicher?

Artikeleinführung:1. WeChat Lingqiantong verwendet einen mehrschichtigen Sicherheitsmechanismus, einschließlich Passwortschutz, Echtnamenauthentifizierung, Mobiltelefonbindung usw., um die Sicherheit von Benutzerkonten zu gewährleisten. 2. WeChat Pay verwendet eine Vielzahl von Verschlüsselungsmethoden, einschließlich SSL-verschlüsselter Übertragung, Echtzeitüberwachung usw., um die Transaktionssicherheit zu gewährleisten. 3. WeChat Pay arbeitet außerdem mit Banken und Finanzinstituten zusammen, um Risikokontroll- und Präventionsmaßnahmen zur Überwachung und Abwicklung ungewöhnlicher Transaktionen umzusetzen. 4. Bei der Nutzung von WeChat Lingqiantong sollten Benutzer außerdem den Schutz persönlicher Konten verstärken, komplexe Passwörter festlegen, Passwörter regelmäßig ändern und persönliche Informationen nicht nach Belieben preisgeben.

2024-04-29

Kommentar 0

861

Einführung in die globale mobile Android- und iOS-Interoperabilität

Artikeleinführung:Viele Freunde von Global Action iOS und Android wollen wissen, ob sie zusammen spielen können? Können Android und iOS miteinander kommunizieren? Der folgende Editor bietet Ihnen eine Einführung in die globale mobile Android- und iOS-Interoperabilität. Können Global Action iOS und Android zusammen spielen? 1. Global Action iOS und Android können zusammen spielen. 2. Spieler im QQ-Bereich können jedoch nur im QQ-Bereich zusammen spielen, und Spieler im WeChat-Bereich können nur im WeChat-Bereich zusammen spielen. 3. Obwohl Global Action iOS und Android zusammen gespielt werden können, können Spieler, deren Konten auf iOS gespielt werden, keine Daten auf Android übertragen. 4. Spieler, die Global Operations auf Android spielen, können keine Daten auf iOS übertragen.

2024-06-08

Kommentar 0

651

So erreichen Sie eine sichere Linux-SysOps-Verwaltung über SSH

Artikeleinführung:Überblick darüber, wie Sie eine sichere LinuxSysOps-Verwaltung über SSH erreichen: SSH (SecureShell) ist ein Remote-Anmeldeprotokoll, das Verschlüsselungstechnologie verwendet, um sichere Remote-Verbindungen bereitzustellen. Auf Linux-Systemen kann SSH für die sichere SysOps-Verwaltung (Systembetrieb und -wartung) verwendet werden. In diesem Artikel wird detailliert beschrieben, wie Sie eine sichere LinuxSysOps-Verwaltung über SSH implementieren, und es werden spezifische Codebeispiele bereitgestellt. 1. Generieren Sie ein SSH-Schlüsselpaar, um SSH für sichere Systeme zu verwenden

2023-09-28

Kommentar 0

1466