Insgesamt10000 bezogener Inhalt gefunden

So führen Sie Protokollverwaltung und -überwachung auf Linux-Systemen durch

Artikeleinführung:Überblick über die Durchführung von Protokollverwaltung und -überwachung in Linux-Systemen: In Linux-Systemen sind Protokollverwaltung und -überwachung sehr wichtig. Durch korrekte Protokollverwaltung und Auditierungsstrategien kann der Betrieb des Systems in Echtzeit überwacht, Probleme rechtzeitig entdeckt und entsprechende Maßnahmen ergriffen werden. In diesem Artikel wird erläutert, wie Sie die Protokollverwaltung und -überwachung auf Linux-Systemen durchführen, und einige spezifische Codebeispiele als Referenz bereitgestellt. 1. Protokollverwaltung 1.1 Speicherort- und Benennungsregeln für Protokolldateien In Linux-Systemen befinden sich Protokolldateien normalerweise im Verzeichnis /var/log.

2023-11-07

Kommentar 0

1487

Methoden und Tools für die PHP-Protokollverwaltung und Sicherheitsüberprüfung

Artikeleinführung:PHP-Protokollverwaltungs- und Sicherheitsüberprüfungsmethoden und -tools Zusammenfassung: Mit der rasanten Entwicklung des Internets wird PHP als Open-Source-Skriptsprache häufig in der Entwicklung von Webanwendungen eingesetzt. Da Entwickler jedoch die Protokollverwaltung und Sicherheitsüberprüfung im Allgemeinen ignorieren, treten bei vielen PHP-Anwendungen Probleme wie unvollständige Protokolle und leichte Manipulationen auf. In diesem Artikel werden einige gängige PHP-Protokollverwaltungs- und Sicherheitsüberprüfungsmethoden und -tools vorgestellt, um Entwicklern dabei zu helfen, die Sicherheit von PHP-Anwendungen besser zu schützen. Schlüsselwörter: PHP, Protokollverwaltung, Sicherheitsüberprüfung, Proxy

2023-08-09

Kommentar 0

1228

So verwenden Sie Oracle-Datenbankprotokollierungs- und Überwachungsfunktionen in PHP

Artikeleinführung:So verwenden Sie die Protokollierungs- und Prüffunktionen der Oracle-Datenbank in PHP. Die Oracle-Datenbank bietet leistungsstarke Protokollierungs- und Prüffunktionen, die alle Vorgänge der Datenbank aufzeichnen und verfolgen können, um die Sicherheit und Rückverfolgbarkeit der Datenbank zu gewährleisten. In diesem Artikel wird die Verwendung der Protokollierungs- und Prüffunktionen der Oracle-Datenbank in PHP vorgestellt und entsprechende Codebeispiele gegeben. 1. Aktivieren Sie die Protokollierungs- und Überwachungsfunktionen der Oracle-Datenbank. Um die Protokollierungs- und Überwachungsfunktionen der Oracle-Datenbank nutzen zu können, müssen Sie zunächst sicherstellen, dass die Datenbank die relevanten Funktionen aktiviert hat.

2023-07-12

Kommentar 0

1205

Datenbankprotokollierung und -prüfung mit PHP und SQLite

Artikeleinführung:Datenbankprotokollierung und -prüfung mit PHP und SQLite Bei der Entwicklung von Webanwendungen sind Datenbankprotokollierung und -prüfung sehr wichtige Bestandteile. Die Systemsicherheit und Nachverfolgbarkeit können durch die Protokollierung von Datenbankvorgängen und die Überwachung von Daten verbessert werden. In diesem Artikel wird erläutert, wie Sie mit PHP und SQLite Datenbankprotokollierungs- und Überwachungsfunktionen implementieren. SQLite ist eine leichte eingebettete Datenbank, die sich ideal für kleine Webanwendungen eignet. PHP ist eine in der Webentwicklung weit verbreitete Skriptsprache mit umfangreichen Funktionen

2023-07-28

Kommentar 0

1334

So führen Sie die Protokollierung und Prüfung der Java-Funktionsentwicklung durch

Artikeleinführung:So führen Sie Protokollierung und Prüfung für die Java-Funktionsentwicklung durch. Einführung: Im Softwareentwicklungsprozess sind Protokollierung und Prüfung sehr wichtig. Sie können Entwicklern nicht nur dabei helfen, Probleme schnell zu lokalisieren und zu beheben, sondern auch Unternehmen dabei helfen, Compliance-Anforderungen zu erfüllen. In diesem Artikel wird erläutert, wie Protokollierung und Prüfung in der Java-Funktionsentwicklung durchgeführt werden, und es werden entsprechende Codebeispiele bereitgestellt. 1. Protokollierung Unter Protokollierung versteht man die Aufzeichnung relevanter Informationen während der Programmausführung und wird hauptsächlich zum Debuggen und zur Fehlerbehebung verwendet. In Java können Sie die integrierte Protokollierungsbibliothek oder die verwenden

2023-08-05

Kommentar 0

1862

So führen Sie Sicherheitsaudits und Protokollanalysen von Linux-Systemen durch

Artikeleinführung:So führen Sie Sicherheitsaudits und Protokollanalysen auf Linux-Systemen durch. Als Open-Source-Betriebssystem wird Linux häufig von Unternehmen und einzelnen Benutzern verwendet. Mit der kontinuierlichen Weiterentwicklung von Netzwerkangriffen und Hacker-Technologie ist die Gewährleistung der Sicherheit von Linux-Systemen jedoch besonders wichtig geworden. Um Sicherheitsbedrohungen rechtzeitig zu erkennen und darauf zu reagieren, sind Sicherheitsüberprüfungen und Protokollanalysen unerlässlich. Dieser Artikel führt Sie in die Sicherheitsüberwachung und Protokollanalyse von Linux-Systemen ein und stellt spezifische Codebeispiele bereit. Sicherheitsaudit: Auf dem System wird ein Sicherheitsaudit durchgeführt

2023-11-07

Kommentar 0

1335

Wie gehe ich mit den Dateisystem-Dateiprotokoll- und Audit-Protokollproblemen gleichzeitiger Dateien in der Go-Sprache um?

Artikeleinführung:Wie gehe ich mit Dateiprotokoll- und Überwachungsprotokollproblemen gleichzeitiger Dateien in der Go-Sprache um? In der Go-Sprache ist der Umgang mit Dateiprotokollen des Dateisystems und Audit-Protokollproblemen für gleichzeitige Dateien eine häufige Anforderung. Die Go-Sprache bietet eine Vielzahl von Mechanismen zur Verarbeitung gleichzeitiger Dateioperationen, z. B. Sperrmechanismen, Pipes, Coroutinen usw. In diesem Artikel wird der Umgang mit Dateiprotokoll- und Überwachungsprotokollproblemen im Dateisystem in der Go-Sprache vorgestellt und spezifische Codebeispiele bereitgestellt. Zuerst müssen wir verstehen, wie man Dateien erstellt und schreibt. In der Go-Sprache können Sie das Betriebssystempaket zum Erstellen von Dateien verwenden

2023-10-09

Kommentar 0

1556

Sicherheitsüberprüfung und Ereignisprotokollverwaltung von Webservern, die auf CentOS basieren

Artikeleinführung:Überblick über die Sicherheitsüberprüfung und Ereignisprotokollverwaltung von Webservern, die auf CentOS basieren. Mit der Entwicklung des Internets sind Sicherheitsüberprüfung und Ereignisprotokollverwaltung von Webservern immer wichtiger geworden. Nach dem Einrichten eines Webservers unter dem CentOS-Betriebssystem müssen wir auf die Sicherheit des Servers achten und den Server vor böswilligen Angriffen schützen. In diesem Artikel wird die Durchführung von Sicherheitsüberprüfungen und der Verwaltung von Ereignisprotokollen vorgestellt und relevante Codebeispiele bereitgestellt. Sicherheitsaudit Unter Sicherheitsaudit versteht man die umfassende Überwachung und Überprüfung des Sicherheitsstatus des Servers, um Potenziale rechtzeitig zu erkennen

2023-08-05

Kommentar 0

1778

So implementieren Sie die Protokollierung und Prüfung der Berechtigungskontrolle in Laravel

Artikeleinführung:So implementieren Sie die Protokollierung und Prüfung der Berechtigungskontrolle in Laravel. Einführung: Da sich das System weiterentwickelt und an Komplexität zunimmt, werden Berechtigungskontroll- und Prüffunktionen nach und nach unverzichtbar. Im Laravel-Framework können wir einige Technologien und Methoden verwenden, um Protokollierungs- und Überwachungsfunktionen für die Berechtigungskontrolle zu implementieren, um die Systemsicherheit und Rückverfolgbarkeit zu gewährleisten. In diesem Artikel wird detailliert beschrieben, wie diese Funktionen in Laravel implementiert werden, und es werden spezifische Codebeispiele bereitgestellt. 1. Berechtigungskontrolle in Laravel, die wir verwenden können

2023-11-02

Kommentar 0

790

Linux-Server-Protokollverwaltung: Schwerpunkt auf Sicherheitsüberprüfung und Bedrohungserkennung

Artikeleinführung:Als häufig verwendetes Server-Betriebssystem wird Linux-Server häufig in Serverumgebungen in verschiedenen Bereichen eingesetzt. Für Manager dieser Server ist es wichtig, sich auf Sicherheitsüberprüfungen und Bedrohungserkennung zu konzentrieren. In diesem Artikel wird die Bedeutung der Linux-Serverprotokollverwaltung für die Sicherheitsüberprüfung und Bedrohungserkennung erläutert und einige häufig verwendete Protokollverwaltungstools und -technologien vorgestellt. 1. Die Bedeutung der Sicherheitsüberprüfung Da es sich um ein hochgradig anpassbares und konfigurierbares Betriebssystem handelt, hängt die Sicherheit des Linux-Servers von verschiedenen Faktoren ab, einschließlich des Betriebssystems

2023-09-10

Kommentar 0

795

So verwenden Sie CentOS-Systemüberwachungsprotokolle, um unbefugten Zugriff auf das System zu erkennen

Artikeleinführung:So verwenden Sie das Audit-Protokoll des CentOS-Systems zur Überwachung des unbefugten Zugriffs auf das System. Mit der Entwicklung des Internets sind Netzwerksicherheitsprobleme immer wichtiger geworden, und viele Systemadministratoren haben der Sicherheit des Systems immer mehr Aufmerksamkeit geschenkt. Als häufig verwendetes Open-Source-Betriebssystem kann die Audit-Funktion von CentOS Systemadministratoren dabei helfen, die Systemsicherheit zu überwachen, insbesondere im Hinblick auf unbefugten Zugriff. In diesem Artikel wird erläutert, wie Sie mithilfe des Prüfprotokolls des CentOS-Systems den unbefugten Zugriff auf das System überwachen und Codebeispiele bereitstellen. 1. Beginnen Sie den Audittag

2023-07-05

Kommentar 0

2399

Wo ist das phpmyadmin-Protokoll?

Artikeleinführung:Standardspeicherort für PHPMyAdmin-Protokolldateien: Linux/Unix/macOS:/var/log/phpmyadminWindows: C:\xampp\phpMyAdmin\logs\ Zweck der Protokolldatei: Fehlerbehebung bei der Überwachungssicherheit

2024-04-07

Kommentar 0

830

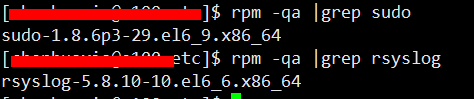

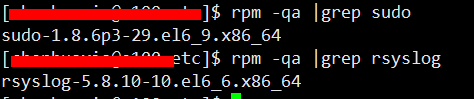

Linux-Standalone-Protokollprüfung

Artikeleinführung:1: Überprüfen Sie zunächst, ob die Dienste sudo und rsyslog installiert sind. 2: Wenn der Dienst nicht gefunden wird, können Sie yum verwenden, um zugehörige Dienste zu installieren. 4: Überprüfen Sie den Inhalt. Nach Abschluss der oben genannten vier Schritte ist die eigenständige Protokollüberwachung einfach. Wenn jemand den Befehl sudo zum Betrieb verwendet, überprüfen wir die Protokolldatei, um den Befehl zu überwachen, und erklären: Diese Einstellung wird nur überwacht, wenn andere Benutzer den Befehl verwenden sudo-Befehl, überwacht jedoch keine anderen normalen Vorgänge.

2024-04-04

Kommentar 0

460

Best Practices für die PHP-Protokollierung: Probleme effektiv protokollieren und prüfen

Artikeleinführung:Best Practices für die PHP-Protokollierung: Verwenden Sie ein Protokollierungspaket (z. B. Monolog). Definieren Sie Protokollebenen (z. B. Notfall, Fehler, Warnung). Erweitern Sie Protokollmeldungen (einschließlich Kontextinformationen). Rotieren und bereinigen Sie Protokolldateien. Definieren Sie Protokollhandler (z. B. Dateihandler). Integrieren Sie die Fehler- und Ausnahmebehandlung Überprüfen und analysieren Sie Protokolle

2024-05-30

Kommentar 0

847

Was ist MySQL.log?

Artikeleinführung:mysql .log bezieht sich auf die binäre Protokolldatei, die von der MySQL-Datenbank-Engine zum Aufzeichnen aller Datenbankänderungsvorgänge verwendet wird. Ihre Funktionen sind: 1. Datenwiederherstellung, mit der die Datenbank in den Zustand vor einem bestimmten Zeitpunkt zurückversetzt werden kann Zeit für die Datenwiederherstellung; 2. Bei der Master-Slave-Replikation generiert und schreibt der Master-Server binäre Protokolldateien, und dann liest und wendet der Slave-Server den Inhalt dieser Protokolldateien an, um die Datenkonsistenz zwischen Master- und Slave-Servern aufrechtzuerhalten 3. Audit und Sicherheit, verwenden Sie ein Audit-Tool zur Überwachung von Änderungen in der Datenbank.

2023-07-25

Kommentar 0

1541

Audit-Trails im DBMS

Artikeleinführung:Einleitung Ein Prüfpfad, auch Transaktionsprotokoll genannt, ist eine Aufzeichnung aller an einer Datenbank vorgenommenen Änderungen in einem Datenbankverwaltungssystem (DBMS). Es dient zur Verfolgung und Überwachung der Datenbankaktivität, zur Identifizierung und Lösung von Problemen sowie zur Gewährleistung der Datenintegrität und -sicherheit. In diesem Artikel untersuchen wir den Zweck und die Vorteile von Prüfprotokollen in einem DBMS sowie deren Funktionsweise und stellen praktische Beispiele und SQL-Codebeispiele bereit, um ihre Implementierung und Verwendung zu veranschaulichen. Was ist ein Audit-Trail in einem DBMS? Ein Prüfpfad ist eine chronologische Aufzeichnung aller Datenbanktransaktionen, einschließlich Einfügungen, Aktualisierungen und Löschungen. Es erfasst die alten und neuen Werte der geänderten Daten sowie Metadaten wie den für die Änderung verantwortlichen Benutzer oder die Anwendung, Datum und Uhrzeit der Änderung sowie die Klasse der Änderung

2023-08-27

Kommentar 0

724

Bedienschritte der DingTalk-Protokollstatistikfunktion

Artikeleinführung:Wie verwende ich die Protokollstatistikfunktion in DingTalk? DingTalk ist eine mobile Office-Plattform mit vielen Funktionen. Vor kurzem hat DingTalk eine neue Protokollstatistikfunktion hinzugefügt. So verwenden Sie die Protokollstatistikfunktion in DingTalk. 1. Öffnen Sie DingTalk, suchen Sie unten in der Benutzeroberfläche nach [Arbeit] und klicken Sie darauf. Nachdem Sie die Arbeitsoberfläche aufgerufen haben, schieben Sie die Seite nach oben, suchen Sie nach [Protokoll] und klicken Sie darauf, um sie aufzurufen. 2. Nachdem Sie die Schnittstelle [Protokoll schreiben] aufgerufen haben, klicken Sie unten auf [Statistik] und dann in der Statistikschnittstelle auf [Statistikregel erstellen]. 3. Vervollständigen Sie die relevanten Informationen in der Benutzeroberfläche [Regeln erstellen]. Nachdem Sie überprüft haben, ob sie korrekt sind, klicken Sie unten auf [Speichern]. Oben erfahren Sie, wie Sie die Protokollstatistikfunktion in DingTalk verwenden. Haben Sie es gelernt?

2024-01-12

Kommentar 0

1211

Wie lange werden Oracle-Datenbankprotokolle aufbewahrt?

Artikeleinführung:Der Aufbewahrungszeitraum von Oracle-Datenbankprotokollen hängt vom Protokolltyp und der Konfiguration ab, einschließlich: Redo-Protokolle: Wird durch die maximale Größe bestimmt, die mit dem Parameter „LOG_ARCHIVE_DEST“ konfiguriert wird. Archivierte Redo-Protokolle: Bestimmt durch die maximale Größe, die durch den Parameter „DB_RECOVERY_FILE_DEST_SIZE“ konfiguriert wird. Online-Redo-Logs: nicht archiviert, gehen beim Neustart der Datenbank verloren und der Aufbewahrungszeitraum stimmt mit der Instanzlaufzeit überein. Audit-Protokoll: Wird durch den Parameter „AUDIT_TRAIL“ konfiguriert und standardmäßig 30 Tage lang aufbewahrt.

2024-05-10

Kommentar 0

1002

python统计日志ip访问数的方法

Artikeleinführung:这篇文章主要介绍了python统计日志ip访问数的方法,涉及Python操作日志文件及正则匹配的相关技巧,非常具有实用价值,需要的朋友可以参考下

2016-06-10

Kommentar 0

1661

So lesen Sie SQL Server-Protokolle

Artikeleinführung:SQL Server-Protokolle enthalten wertvolle Informationen über die Aktivität des Datenbankservers, die bei der Diagnose von Problemen helfen und den reibungslosen Betrieb Ihrer Datenbank sicherstellen können. Die Protokolle können auf folgende Weise angezeigt werden: Mit SQL Server Configuration Manager (SSMS) Mit dem Befehl NOTEPAD.EXE oder TYPE an einer Eingabeaufforderung Zu den Protokolldateitypen gehören: Fehlerprotokoll Langsames Abfrageprotokoll Abfrageprotokoll Protokollinformationstyp: Zeitstempel Schweregrad Ereignistyp Detaillierte Schritte zur Fehlerbehebung bei Nachrichten: Überprüfen Sie das Fehlerprotokoll auf Fehler- und Warnmeldungen. Identifizieren Sie lange Abfragen im langsamen Abfrageprotokoll und optimieren Sie diese. Überprüfen Sie Abfragemuster und Ausführungszeiten im Abfrageprotokoll

2024-04-05

Kommentar 0

1158